Ano ang Phishing?

Ang phishing ay isang uri ng pag-atake sa cybersecurity kung saan ang mga malisyosong aktor ay nagbabalatkayo bilang isang pinagkakatiwalaang tao, website o iba pang entity at direktang nakikipag-ugnayan sa biktima sa pamamagitan ng mga mensahe. Ginagamit ng masasamang aktor ang mga mensaheng ito para makakuha ng sensitibong impormasyon o mag-deploy ng malisyosong software sa imprastraktura ng biktima.

Sa isang organisasyon, kapag matagumpay ang pag-atake ng phishing at isa sa mga empleyado ay nakompromiso, mas madali para sa umaatake na i-bypass ang mga perimeter ng seguridad ng organisasyon, ipamahagi ang malware sa loob ng saradong kapaligiran o makakuha ng privileged access sa secured na data ng kumpanya. Ito ay dahil lumilitaw na ngayon ang umaatake bilang isang pinagkakatiwalaan at lehitimong entity ng organisasyon na may mga pribilehiyo sa pag-access.

Tumataas ang phishing

Pag-aari ang phishing ang kategorya ng Social Engineering, ibig sabihin, malisyosong aktibidad na nagagawa sa pamamagitan ng pakikipag-ugnayan ng tao. Sa kasamaang palad, ang mga ganitong uri ng pag-atake ay napakapopular at isang kilalang vector ng pag-atake sa cybercrime. Pananaliksik na isinagawa ng Internet Crime Complaint Center (IC3) ng FBI ay natagpuan na ang phishing ay isa sa pinakakaraniwang banta sa US noong 2020. Higit pa rito, ayon sa kamakailang pananaliksik mula sa IRONSCALES, 81% ng mga organisasyon sa buong mundo ay nakaranas ng pagtaas ng mga pag-atake sa email phishing sa pagitan ng Marso 2020 at Setyembre 2021.

Ang pagtaas na ito ay maaaring resulta ng mga pagbabago sa istilo ng trabaho na ipinakilala at pinabilis ng COVID-19. Kasama sa mga pagbabagong ito remote na trabaho, isang pagtaas sa bilang ng mga device na ginagamit ng mga manggagawa (kabilang ang mga mobile phone at laptop), isang mas malaking pag-asa sa mga SaaS application, ang browser ay nagiging pangunahing tool sa pagtatrabaho at ang pakikipagtulungan sa opisina ay inilipat sa digital na komunikasyon sa pamamagitan ng email, Microsoft Teams, Slack, atbp.

Mabilis na umangkop ang mga umaatake. Ang bilang ng mga email sa phishing ay tumaas ng nakakagulat na 667%, ayon sa Barracuda Networks, dahil hindi nawalan ng oras ang mga umaatake sa pagsasamantala sa mga bagong kalagayan ng trabaho mula sa bahay at ang kanilang tumaas na digital presence. Microsoft's Ang Bagong Hinaharap ng Trabaho ulat ay nagpapakita ng mga katulad na resulta, na nagsasaad na 62% ng mga propesyonal sa seguridad ang nagsasabi na ang mga kampanyang phishing ang pinakamaraming banta sa panahon ng COVID-19.

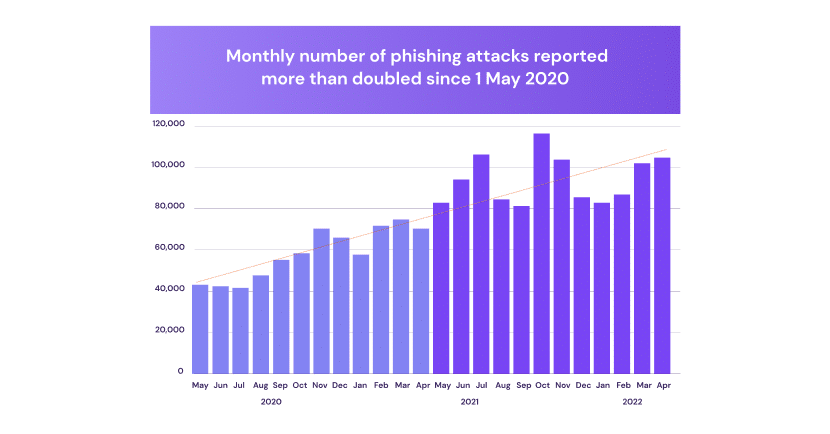

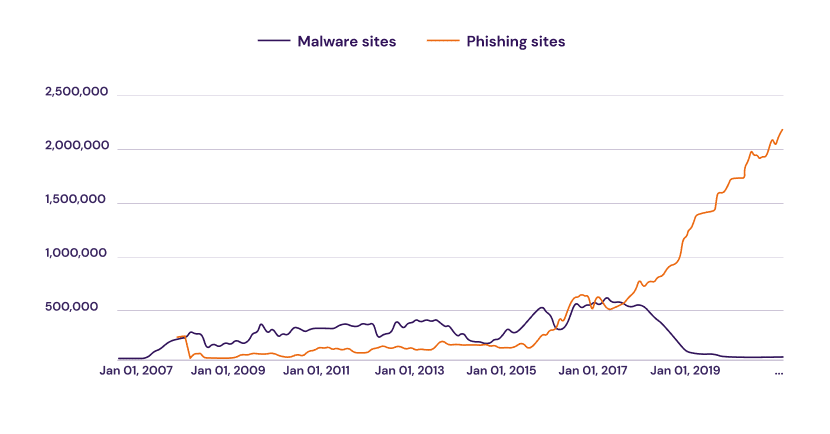

Mukhang patuloy na tumataas ang bilang ng mga pag-atake sa phishing ngayon, kahit na medyo humupa na ang pandemya. Ayon kay isang ulat ng Interisle Consulting Group, ang bilang ng mga pag-atake sa phishing ay lumago ng 61% sa pagitan ng Mayo 2021 at Mayo 2022. Bukod pa rito, patuloy na lumalaki ang phishing bago pa man ang pandemya. Gaya ng nakikita mo, sa tsart na ito ni [tingnan ang graph sa itaas], tumaas ang bilang ng mga site ng phishing sa paglipas ng mga taon kumpara sa bilang ng mga site ng malware, na bumababa mula noong 2017.

Ang mga natuklasang ito ay hindi nakakagulat dahil ang phishing ay patuloy na nagdudulot ng mga resulta para sa mga umaatake. Ayon sa 2022 Data Breach Investigation Report by Verizon, 2.9% ng mga empleyado ay nag-click sa mga phishing na email, isang paghahanap na sa tingin nila ay hindi nagbabago sa paglipas ng panahon. Naniniwala kami na ito ay dahil sa likas na katangian ng tao sa paggawa ng mga pagkakamali ngunit gayundin sa tumaas na pagiging sopistikado ng mga pag-atake ng phishing, na kayang magpanggap bilang mga lehitimong user at website sa lubos na nakakakumbinsi na mga paraan. Habang umuunlad ang cyber security, naging mas matalino rin ang mga paraan ng pag-atake.

Ang Nakakagigil na Epekto ng Phishing

Para sa indibidwal, ang isang matagumpay na pag-atake sa phishing ay maaaring magresulta sa mga hindi awtorisadong pagbili, pagnanakaw ng mga pondo, pagtukoy ng pagnanakaw at pagkawala ng personal na data. Para sa mga organisasyon, ang mga pag-atake ng phishing ay maaaring mag-target ng isang indibidwal bilang isang paraan upang makakuha ng isang foothold sa mga organisasyon. Kapag nalabag, ang mga organisasyon ay lubhang naaapektuhan.

Natuklasan ng IBM's 2021 Cost of a Data Breach Report na ang phishing ang pangalawang pinakamahal na attack vector na kalabanin, na nagkakahalaga ng mga organisasyon ng average na $ 4.65 Milyon. Ang mga kumpanyang tinamaan ng mga malisyosong pag-atake ay kailangang magbayad ng maraming customer at nanganganib silang mawalan ng kumpiyansa ng mamumuhunan at pangkalahatang tiwala ng publiko sa kanilang produkto, na may tunay na halaga sa pananalapi. Halimbawa, kasunod ng kompromiso ng data ng user ng Facebook noong 2018, ang kabuuang halaga ng Facebook ay bumaba ng $36 bilyon, isang pagkawala na binabawi pa rin ng kumpanya.

Ang pagkawala sa pananalapi ay hindi lamang ang negatibong epekto na dapat isaalang-alang. Ang mga matagumpay na pag-atake ay humahantong sa pagkawala ng data, pagkagambala sa mga kritikal na operasyon at pagtagas ng personal na data. Ang mga ito, sa turn, ay maaaring humantong sa karagdagang pinansiyal na pasanin ng pagbabayad ng mga customer o pagbabayad ng mga multa sa regulasyon para sa pagkompromiso ng personal na data na lumalabag sa mga regulasyon sa privacy tulad ng GDPR, pati na rin ang mga implikasyon sa legal at reputasyon ng brand.

Iniiwasan ng Mga Pag-atake sa Phishing ang Mga Legacy na Mekanismo ng Seguridad

Habang lumalawak ang paglitaw ng mga pag-atake ng phishing, tila tumataas ang pagiging sopistikado at katalinuhan ng mga pag-atake ng phishing. Ngayon, lalong nagiging mahirap na manatiling isang hakbang sa unahan ng mga umaatake habang gumagamit sila ng mapanlinlang at kadalasang lubhang mapanlinlang na mga diskarte sa phishing sa kanilang mga kampanya.

Ang isang kilalang halimbawa ay ang mga spear phishing campaign na madaling mag-bypass ng software sa seguridad ng email sa lugar ng trabaho. Halimbawa, ang isang email scam na nagpapanggap bilang Facebook ay nagawang lampasan ang Cisco Email Security Appliance at ang Exchange Online Protection ng Microsoft. Binigyan pa nga ang email ng Spam Confidence Level (SCL) 1, ibig sabihin, nagawa nitong laktawan ang mga filter ng spam ng Microsoft.

Isang ulat ng Area 1 Security sinuri ang 1.5 bilyong mensahe na ipinadala sa mga organisasyon sa loob ng anim na buwan at nalaman na ang Office 365 at iba pang kilalang SEG mula sa Cisco, Proofpoint at Mimecast ay hindi nakuha ang mahigit 925,000 phishing email.

Ang mga phishing kit na ginagamit ng mga organisasyon ay kadalasang kinabibilangan ng mga tradisyonal na mekanismo ng pag-iwas. Gayunpaman, nabigo ang mga lumang-paaralan na cybersecurity na solusyon na ito na makilala ang iba't ibang uri ng pag-iwas at hindi ma-block ang mga pag-atake ng phishing, tulad ng nakikita sa mga halimbawa sa itaas.

Narito ang ilang halimbawa ng mga mekanismong nagawang i-deploy ng mga umaatake upang malampasan ang mga parameter ng seguridad:

MFA Bypass

Ang Multi-factor Authentication (MFA) ay isang paraan ng pagpapatotoo na nangangailangan ng user na magbigay ng dalawa o higit pang mga salik sa pag-verify upang makakuha ng access sa isang mapagkukunan. Halimbawa, kakailanganin ng isang user na ibigay ang kanyang username at password, pagkatapos ay isang pin code din na ipapadala sa telepono ng user. Ang pangunahing benepisyo ng MFA ay mapapahusay nito ang seguridad ng iyong organisasyon sa pamamagitan ng pag-aatas sa iyong mga user na kilalanin ang kanilang mga sarili sa pamamagitan ng higit pa sa isang username at password.

Gayunpaman, ang MFA ay hindi isang bullet-proof na solusyon upang maiwasan ang mga pag-atake sa phishing. microsoft kamakailan ay natuklasan ang isang malawakang kampanya sa phishing na lumalampas sa multi-factor authentication (MFA). In-hijack ng unang pag-atake ang proseso ng pagpapatotoo ng Office 365, na nagre-redirect sa mga user sa adversary-in-the-middle (AiTM) phishing landing page na naglalayong magnakaw ng cookies at mga kredensyal ng session. Pagkatapos, na-hijack ng mga umaatake ang session ng pag-sign in ng isang user at nilaktawan ang proseso ng pagpapatunay kahit na pinagana ng user ang MFA.

Pagkatapos ay ginamit ng mga umaatake ang mga ninakaw na kredensyal at cookies ng session upang ma-access ang mga mailbox ng mga apektadong user at magsagawa ng mga follow-on na business email compromise (BEC) na kampanya laban sa iba pang mga target, gaya ng idinetalye ng Microsoft Threat Intelligence Center (MSTIC)

Pag-iwas sa Sandbox

Ang sandbox ay isang mekanismo ng seguridad para sa paghihiwalay ng mga tumatakbong program, at ipinapatupad sa pamamagitan ng pagsasagawa ng software o pagpapatakbo ng web page sa isang pinaghihigpitang kapaligiran ng operating system. Pinoprotektahan ng Sandboxing ang mga potensyal na nakakahamak na programa o hindi ligtas na code sa pamamagitan ng paghiwalay sa proseso mula sa iba pang kapaligiran ng organisasyon. Sa ganitong paraan, kung may matukoy na banta, hindi ito makakaapekto sa device ng user.

Gayunpaman, ang mga bagong pag-atake sa phishing ay naobserbahan upang maiwasan ang mekanismo ng seguridad na ito. Para sa layuning iyon ay gumagamit sila ng "Sleepers" - mga panloob na mekanismo ng stalling na hindi maobserbahan ng sandbox, na tinitiyak na ang nakakahamak na payload ay aaksyon lamang kapag nakaharap ang mga tunay na end-user. Nangangahulugan ito na makikilala ng mga umaatake kapag na-access nila ang isang tunay na workstation sa imprastraktura ng kumpanya, at hindi isang sandbox. Kung mayroong sandbox, kadalasan ay may lalabas na error sa web page ng phishing at hindi magsisimula ang pag-atake. Bilang resulta, hindi uuriin ng mga karaniwang vendor ng seguridad ang website ng phishing bilang nakakahamak, dahil sa pag-iwas, at patuloy na gagana ang site nang hindi napapansin.

Paghihigpit ayon sa Impormasyon ng Device

Ang isa pang diskarte sa pag-iwas sa phishing attacks harness ay ang pagsusuri sa impormasyon ng device para ma-root out ang mga security vendor na sumusubok na magkaila bilang mga user. Katulad ng pag-iwas sa sandbox, nilalayon ng mga umaatake na i-activate lang ang phishing scheme kapag bumisita ang isang tunay na user sa web page.

Upang gawin iyon, ang mga aktor ng pagbabanta ay bumuo ng kakayahang tumukoy ng mga target ng tao batay sa iba't ibang pinagmumulan ng data: data mula sa browser, operating system, at kung paano dapat ipakita ang nilalaman ng web page sa screen ng user. Gamit ang impormasyong ito, ang phishing kit ay maaaring magpasya kung ang device ay ginagamit ng isang tao (tulad ng isang laptop o telepono) o kung ito ay isang sandbox o mekanismo ng seguridad na itinago bilang isang user.

Ang impormasyong ito ay tumutulong sa mga phishing site na uriin ang mga user batay sa kanilang laki ng screen o viewport. Sa pamamagitan ng pag-access sa data ng bisita tungkol sa taas at lapad ng window ng teknolohiya ng bisita, alam ng aktor ng pagbabanta kung anong uri ng device ang ginagamit ng target, at maaaring magpasya kung aatake o iiwas.

Ang mga ito ay ilan lamang sa mga halimbawa ng isang patuloy na umuusbong na tanawin ng pagbabanta, habang ang mga umaatake ay naghahanap ng mga bagong paraan araw-araw upang laktawan ang mga kumbensyonal na proteksyon sa cybersecurity. Ito ay lubos na nakakagambala, at nangangailangan ng isang bagong diskarte sa mga hamon ng seguridad ng browser.

Kumbensyonal na Mga Solusyon ay Nahuhulog

Gaya ng nakita natin, ang mga kampanya sa phishing ay nakabuo ng mga mekanismo para sa pagtukoy ng mga kumbensyonal na uri ng software na anti-phishing, maging ito ay isang sandbox, isang email scanner o multi-factor na pagpapatotoo. Kapag na-detect ng mga campaign, magde-deploy ang mga attacker ng ibang uri ng pag-atake at maliit ang posibilidad na maging epektibo ang anti-phishing sa pagharang o pag-spot ng malisyosong web page

Isang Novel Browser-based Approach

Ang matinding pagtaas sa papel ng browser sa modernong negosyo ay nangangailangan ng mga solusyon na nagpoprotekta mula sa mga cyber attack na laganap sa browser. Lumilitaw ang phishing bilang nangungunang banta, sa kasikatan at sa kalubhaan, ng mga cyber attack na dala ng browser. At saka, nakakaligtaan ng kumbensyonal na software na anti-phishing ang maraming kampanya sa phishing at hinahayaan silang hindi mapansin, na nag-iiwan sa mga empleyado at organisasyon na mahina.

Naniniwala kami na ang naaangkop na solusyon sa mga problemang ito ay dapat na nakabatay sa browser. Nag-aalok ang LayerX Security ng bagong diskarte para sa proteksyon sa phishing.

Ang platform ng browser ng LayerX ay may kasamang extension ng browser na sumusubaybay sa mga session ng browser sa layer ng application, na nakakakuha ng direktang visibility sa lahat ng mga kaganapan sa pagba-browse sa kanilang yugto ng post-decryption, na nagbibigay-daan dito upang suriin at ipatupad ang mga proteksiyon na aksyon sa real time na walang latency o epekto sa karanasan ng user . Maaaring walang putol na baguhin ng LayerX ang nai-render na web page upang lumampas sa crude block\payagan ang access na maghatid ng butil-butil na pagpapatupad na neutralisahin ang mga nakakahamak na aspeto ng web page sa halip na i-block ang access dito nang buo. Ito ay napakahalaga sa mga kaso kung kailan ini-mount ng mga umaatake ang kanilang pag-atake sa isang mahalagang lehitimong page, gaya ng kapag binabaybay ang istruktura ng DOM ng isang page ng banking app. Ang LayerX ay nagbibigay ng pinakamataas na antas ng seguridad nang hindi pinapababa ang karanasan sa pagba-browse ng user.