Le credenziali di accesso rappresentano oggi la porta di accesso a ogni servizio online poiché aiutano a identificare la persona dietro lo schermo, salvaguardando le tue informazioni sensibili da chiunque abbia intenti dannosi. Nonostante la miriade di misure preventive possibili oggi, il credential stuffing rimane uno dei migliori strumenti nell'arsenale degli aggressori informatici. In questo modo gli aggressori possono penetrare negli account online e impossessarsi di preziosi dati personali.

Con oltre 15 miliardi di credenziali disponibili per l'acquisto sul mercato nero, gli aggressori cercano sempre di ottenere un rapido profitto sfruttando le credenziali trapelate contro le vittime. Oggi, non devono necessariamente pagare per trasformare in armi queste credenziali rubate: l'elenco RockYou21 è un elenco di password accessibile al pubblico, compilato oltre 8 miliardi di voci. Con questo database gratuito, agli hacker viene garantita una straordinaria quantità di munizioni contro gli ignari utenti online. Con database come questi, può volerci solo poco tempo perché gli strumenti automatizzati di spruzzatura delle password trovino la combinazione di accesso corretta e ne prendano il controllo.

Come funzionano gli attacchi di credential stuffing?

Il principale punto debole alla base della popolarità del credential stuffing è la frequenza con cui vengono riutilizzate le password. Anche se si è tentati di attribuire tutta questa colpa all'utente finale, vale la pena tenere presente l'enorme quantità di account online di cui ogni utente finale deve tenere traccia.

Uno studio recente ha rilevato che la persona media ora ha poco meno di 100 account online: questo numero è aumentato drasticamente durante la pandemia, poiché orde di nuovi utenti hanno scoperto nuove forme di intrattenimento online. Dato il contesto in cui devono destreggiarsi tra così tanti account, gli utenti sono essenzialmente costretti a due opzioni: la prima è utilizzare un gestore di password ampio e sicuro; o semplicemente riutilizzare le password tra gli account. Sebbene il primo sia promettente, i gestori di password sono ancora relativamente nuovi e lontani dall’adozione diffusa. Rappresentano anche obiettivi ancora più grandi per gli aggressori, esemplificati in la recente violazione di LastPass che ha visto il furto dei dati aziendali e dei clienti.

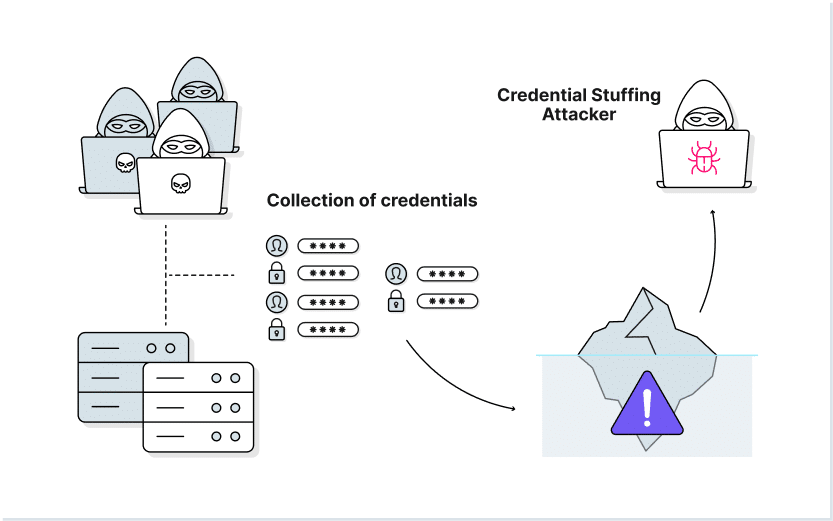

Sapendo che così tanti utenti fanno affidamento sulla stessa password su più account online, gli aggressori spesso utilizzano credenziali precedentemente violate per ottenere profitti elevati. Il credential stuffing è il processo di inserimento di queste credenziali trapelate in un programma automatizzato, che poi funziona automaticamente attraverso tutti gli account online associati per tentare un'intrusione.

La maggior parte degli attacchi segue lo stesso formato: in primo luogo, l’aggressore troverà o acquisterà una cache di nomi utente e password, spesso esposti da una recente violazione dei dati. L’aggressore dedicherà quindi un po’ di tempo a verificare se queste combinazioni funzionano su alcuni siti web. Una volta verificato, l’attacco su larga scala inizia sul serio. Tutti i dati rubati vengono utilizzati, provocando ondate di tentativi di accesso contro un server specifico. Se solo uno funziona, l'aggressore avrà accesso. Una volta violato, l'aggressore inizierà manualmente a rimuovere qualsiasi cosa di valore dall'account, come numeri di carta di credito, account di posta elettronica associati e numeri di previdenza sociale. Infine, prima di cedere il controllo dell’account, l’aggressore può chiederne un riscatto.

Quali sono le cause degli attacchi di credential stuffing?

Gli attacchi di credential stuffing sono semplicemente il risultato di molte sviste più ampie su tutta la superficie di attacco di un'organizzazione. I bot di accesso automatizzato prosperano grazie a un input costante di credenziali trapelate, rubate e violate, ciascuna delle quali proviene da fonti individuali.

Violazioni dei dati

Le violazioni dei dati, che non sono mai state così comuni, sono causate da una miriade di pratiche di sicurezza deboli, minacce interne e attacchi mirati su larga scala. Mentre le aziende si affrettano a gestire le ricadute sui sistemi tecnici e di pubbliche relazioni, i dati rilasciati durante una violazione vengono rapidamente immessi nel forte mercato del riempimento di credenziali. Le credenziali rilevanti vengono riciclate in ulteriori violazioni dei dati, poiché gli aggressori si infiltrano in una gamma più ampia di reti aziendali. Da questo, vengono esfiltrati dati più sensibili, portando ad attacchi in aumento esponenziale.

Password riutilizzate

Grazie all'odierna connettività online, la prevalenza del riutilizzo delle password è dilagante: l'80% delle violazioni dei dati aziendali sono causate direttamente dalla violazione delle password; lo stesso numero descrive la percentuale di incidenti di hacking causati dal riutilizzo della password. Oltre a ciò, la forza di varie password può dipendere da informazioni accessibili in modo allarmante: fino a un terzo dei dipendenti statunitensi utilizza i compleanni dei propri figli o di una persona cara come base per la propria password. Nel complesso, la potenziale superficie di attacco offerta da tali password replicabili e indovinabili aumenta enormemente il raggio d’azione degli attacchi di credential stuffing.

Attacchi di phishing

Gli attacchi di phishing vedono gli aggressori ingannare le vittime attraverso l'imitazione. Creando e-mail false – presumibilmente provenienti da banche, fornitori di software o persino colleghi – le vittime vengono convinte a rivelare i propri dettagli di accesso. Quando queste credenziali vengono digitate in una pagina di accesso fraudolenta, vengono aggiunte al database in continua espansione dell'aggressore. Le e-mail non sono l'unica forma di messaggistica utilizzata dagli aggressori di phishing: telefonate, messaggi SMS e social media offrono tutti potenziali vie di attacco.

Credenziali trapelate

Le credenziali non vengono sempre trattate con il rispetto che meritano: cicli di sviluppo rapidi spesso portano a sviste che diventano fin troppo sfruttabili da parte di soggetti malintenzionati. Questo problema persiste anche al di fuori di Devops: i dipendenti a volte perdono accidentalmente le credenziali condividendole con altri o archiviandole in testo non crittografato. Quando si verificano casi di credenziali trapelate, vengono rapidamente aggiunte ai database di credenziali raccolte disponibili sui mercati del dark web.

Strumenti automatizzati

Il pezzo finale del puzzle del credential stuffing viene risolto da strumenti automatizzati. Controllare la validità di miliardi di password sarebbe impossibile per i processi manuali. Gli aggressori, invece, aumentano l’efficacia e il ROI degli attacchi utilizzando i bot. Questi testano milioni di combinazioni di password e nome utente ogni minuto, distribuendo e amplificando gli attacchi attivi.

Le sfide del rilevamento del credential stuffing

Il vantaggio di cui godono i credential stuffer è la loro capacità di confondersi con gli utenti legittimi. I tradizionali approcci Web Application Firewall (WAF) e blacklist falliscono completamente, poiché questi attacchi non si basano su exploit identificabili o su azioni apertamente dannose. Tecnicamente, l'aggressore sta utilizzando la funzionalità di accesso dell'app per lo scopo previsto, rendendo inutilizzabile il WAF.

Adottare un approccio alla protezione incentrato sugli aggressori identificando indirizzi IP dannosi può offrire una certa protezione, ma la vastità delle botnet distribuite consente non solo un lavoro più rapido, ma anche un attacco altamente diffuso che copre potenzialmente migliaia di indirizzi IP diversi. Ciò limita notevolmente qualsiasi rilevamento proattivo di credential stuffing.

A differenza dei modelli di comportamento osservati negli attacchi di forza bruta – in cui i bot ripetono continuamente le ipotesi precedenti – i bot di credential stuffing tentano semplicemente l’accesso tramite la coppia rubata, prima di andare avanti. Ciò li rende estremamente mobili, sufficientemente agili da eludere i programmi che valutano la frequenza degli errori di accesso.

Come prevenire il credential stuffing?

Nonostante le sfide che i team di sicurezza si trovano ad affrontare, esistono alcuni nuovi modi in cui i tentativi di credential stuffing sono stati contrastati.

Autenticarsi con Multi-Factor

L'MFA aggiunge un ulteriore livello di autenticazione a un tentativo di accesso consentendo all'utente di autenticarsi con qualcosa di cui dispone, oltre che con qualcosa che conosce. Con un metodo di autenticazione fisica come un telefono o un token di accesso, i bot delle credenziali non sono in grado di accedere a un account anche se i dettagli di accesso rubati sono corretti. La sfida affrontata nell’implementazione dell’AMF su un’intera base di utenti è tuttavia sostanziale, a causa delle diffuse obiezioni sull’esperienza degli utenti.

Usa CAPTCHA

Il CAPTCHA obbliga gli utenti a dimostrare di essere umani. Ciò può aiutare a ridurre alcuni bot che eseguono attacchi con successo, anche se vale la pena tenere presente che gli aggressori hanno due modi per aggirare questo problema: il primo sono i browser headless (vedi sotto); altri aggressori si sono semplicemente rivolti all'impiego di esseri umani per completare la fase CAPTCHA di un accesso. Allo stesso modo dell’MFA, il CAPTCHA si combina meglio con un arsenale di altri approcci.

Blocca i browser senza testa

I browser headless offrono un'automazione di alto livello delle attività web, incluso il completamento dei CAPTCHA. Funzionano in gran parte tramite chiamate JavaScript, il che li rende relativamente facili da individuare. Bloccando l'accesso a tutti i browser headless, le tecniche CAPTCHA ottengono un maggiore controllo preventivo sui tentativi di credential stuffing.

Lista nera IP sospetti

Gli aggressori principianti in genere hanno un pool più piccolo di indirizzi dannosi da cui attingere. È qui che il blocco degli IP ha ancora un potenziale, poiché qualsiasi IP che tenta di accedere a più account può essere rapidamente bannato.

Identificare e limitare il traffico non residenziale

Individuare il traffico che ha origine da AWS o da altri data center commerciali è facile: sfruttalo a tuo vantaggio applicando limiti di velocità rigorosi a questo tipo di traffico, poiché è quasi certamente correlato ai bot. Tratta tutto il traffico del data center con estrema cautela, assicurandoti di bloccare eventuali utenti sospetti.

Proteggi le credenziali dei dipendenti con LayerX

LayerX offre una protezione completa contro il credential stuffing monitorando tutti i comportamenti di autenticazione e autorizzazione. Questa visibilità è ottenuta grazie alla sua implementazione come estensione del browser, che consente il monitoraggio e l'analisi completi dei tentativi di accesso degli utenti e delle richieste di accesso alle risorse su qualsiasi dispositivo.

Combinando una visione sul campo dell'attività di accesso con un motore di analisi leader di mercato, le sessioni web e SaaS dei bot di credential stuffing diventano chiaramente visibili. Contrassegnato automaticamente come ad alto rischio, diventa quindi possibile per LayerX implementare un secondo livello di verifica sensibile al contesto. Sebbene MFA sia storicamente difficile da implementare per tutti gli utenti, LayerX fornisce ulteriormente questo ulteriore fattore di autenticazione, eliminando la frustrazione UX causata da MFA e CAPTCHA. In questo modo, le policy di accesso possono determinare la legittimità di un utente finale senza fare affidamento ciecamente su credenziali rubate.

Con LayerX, le organizzazioni sono in grado di individuare, prevenire e proteggersi in modo proattivo dall'utilizzo dannoso delle password.