Una delle architetture di sicurezza informatica più antiche e consolidate oggi è il modello air-gap. Istituiti per la prima volta durante la seconda guerra mondiale, i suoni prodotti dai primi dispositivi di crittografia elettromeccanici potevano essere registrati e decodificati per rivelare comunicazioni militari. Ai comandanti fu consigliato di controllare l’accesso fisico sia ai dispositivi elettromeccanici che ai 30 metri circostanti: così nacque il modello del traferro.

La sicurezza tramite l'isolamento fisico è rimasta una componente potente degli odierni standard di certificazione della NATO. I recenti progressi verso un’infrastruttura basata sul cloud potrebbero aver mandato in frantumi il perimetro tradizionale, ma la sicurezza del gap aereo si è evoluta in risposta. Ad esempio, l’innovazione non è mai stata così fortemente dipendente dalla connessione Internet costante. La navigazione nei siti richiede il trasferimento di dati da e verso server non attendibili, rendendo il browser uno degli strumenti aziendali più vitali di oggi e il più grande controllo di sicurezza.

La navigazione in Internet pubblica è così onnipresente che spesso passa sotto il radar della sicurezza, ma i criminali informatici hanno già liberato il potenziale illimitato del codice dannoso presente nei browser. Il 2023 è iniziato con a massiccio aumento dei casi di malvertising, con consumatori e aziende che si ritrovano vittime di pagine di download infestate da trojan e annunci Google infestati da malware.

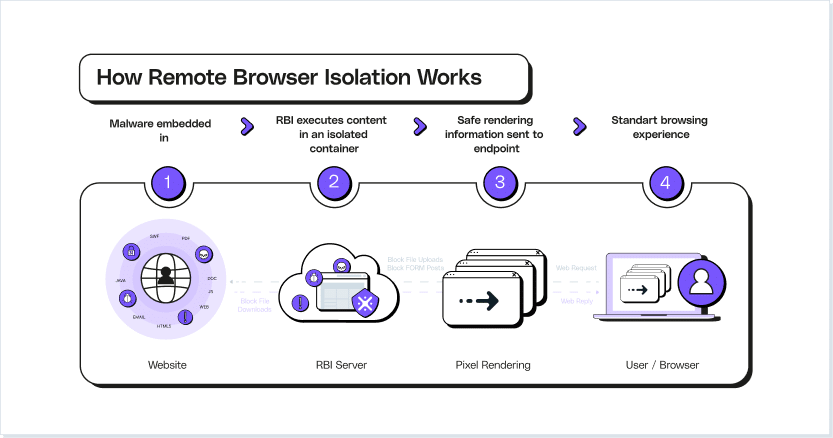

L'isolamento remoto del browser (RBI) offre un metodo di protezione allontanando la navigazione dal dispositivo attendibile. Ottenuto tramite la tecnologia di virtualizzazione, RBI separa fisicamente un dispositivo affidabile dal server sconosciuto di un sito Web. Un singolo ambiente isolato, ad esempio un'istanza cloud remota, agisce sui comportamenti di navigazione dell'utente, trasmettendo in streaming le pagine e le azioni risultanti al browser dell'utente finale. Qualsiasi codice dannoso ospitato sul sito Web viene quindi tenuto a debita distanza, mentre l'utente è comunque libero di navigare sui siti a suo piacimento.

L'offerta di una protezione quasi imbattibile ha reso RBI una delle forme di difesa della navigazione più popolari oggi. Tuttavia, la protezione a livello aziendale offerta da RBI è valida quanto la sua connessione Internet più lenta; mentre alcune organizzazioni continuano a combattere il problema persistente della larghezza di banda di RBI, altre hanno scoperto una soluzione che non contrappone più la produttività alla sicurezza.

Scopri di più sulla piattaforma di protezione del browser LayerX

Come funziona l'isolamento del browser remoto?

L'isolamento remoto del browser può assumere diverse forme, ma tutte funzionano sostanzialmente con gli stessi meccanismi. Innanzitutto, un utente autenticato richiede un'istanza del browser appena isolata. La soluzione valuta a quali autorizzazioni l'utente ha accesso (già definite dalle politiche Zero Trust a livello aziendale) e crea l'istanza di navigazione di conseguenza.

Il browser isolato può essere ospitato tramite tre diverse architetture di isolamento. Il primo e più popolare è come contenitore, su un'istanza cloud di terze parti, sebbene altre opzioni includano su una macchina virtuale o come sandbox. Questi ultimi due possono essere ospitati all'interno del dispositivo dell'utente, a seconda della soluzione.

Con questa configurazione di istanza isolata, gli utenti finali interagiscono in modo leggermente diverso rispetto al World Wide Web. I siti web sono semplicemente righe di codice, ospitate su un server web. Durante la navigazione su un dispositivo non protetto, l'app del browser raggiunge questo server e scarica tutto il contenuto necessario per eseguire ciascuna pagina. Sebbene sia perfettamente accettabile per le pagine legittime, esistono diversi modi in cui è possibile abusare di questo processo per scaricare silenziosamente malware in background. Una volta che un processo RBI è attivo e in esecuzione, tutto il codice viene eseguito nell'istanza separata. Da lì, il comportamento di navigazione dell'utente finale viene trasmesso in streaming sul proprio dispositivo, facilitando un feedback quasi in tempo reale.

Questo separato browser virtuale avrà le proprie capacità di rilevamento delle minacce, monitorando il codice del sito per individuare minacce riconoscibili. Questa sanificazione dei dati di sessione e degli URL consente agli utenti finali di interagire e navigare comunque su qualsiasi sito: c'è meno rischio che gli utenti vengano bloccati fuori dai siti a cui potrebbero effettivamente aver bisogno di accedere. Una soluzione RBI adeguata non solo dà priorità alla sicurezza web, ma aiuta anche a ridurre l’impatto dei siti bloccati sulla produttività degli utenti, eliminando gli aggressori dall’equazione.

Tipi di isolamento del browser remoto

I tipi di isolamento del browser remoto offrono ciascuno i propri vantaggi specifici della situazione. L’approccio alla sicurezza di ogni organizzazione deve riflettersi negli strumenti che proteggono dipendenti e clienti. Variando da esperienze super sicure a esperienze più leggere e facili da usare, ecco i tre principali tipi di RBI:

Spinta dei pixel

Questa tecnica RBI prevede che il fornitore del cloud carichi ed esegua in remoto ogni pagina Web, replicando il comportamento di navigazione dell'utente tramite immagini pixel. Questo flusso viene quindi trasmesso al browser del client, senza richiedere alcuna modifica alle abitudini di navigazione preesistenti dell'utente. Inoltre, questo approccio può funzionare su quasi tutte le pagine web. Questa forma di isolamento del browser cloud offre una sicurezza quasi imbattibile, poiché i file e il codice eseguibile non devono mai interagire con il dispositivo dell'utente finale.

Tuttavia, questo elevato livello di sicurezza è applicabile solo mentre la soluzione è in uso. Uno dei principali svantaggi del pixel pushing è la latenza introdotta in quasi tutti i comportamenti di navigazione. Questa scarsa esperienza utente può portare a casi in cui gli utenti finali rifiutano apertamente di utilizzare la soluzione di sicurezza creata per proteggerli.

Rendering basato su DOM

Mentre il pixel push trasmette il contenuto allo spettatore, la riscrittura del DOM adotta un approccio più attivo per combattere il codice dannoso. Questo metodo carica innanzitutto il sito Web in questione nell'ambiente isolato, prima di riscrivere tutto il contenuto al suo interno. Ciò rimuove qualsiasi potenziale attacco dal codice sorgente stesso e solo dopo un'ampia riscrittura il contenuto web viene inviato all'utente finale. Infine, il browser carica ed esegue il sito declacked.

Streaming media

Una volta che una pagina Web viene caricata completamente e tutto il codice viene eseguito dal fornitore del cloud, viene creata una rappresentazione grafica vettoriale della pagina Web. Questo rendering della pagina consente di fornire rapidamente al browser contenuti multimediali a basso rischio. Sebbene spesso sia più veloce del pixel push, ci sono ancora dei punti deboli in questa soluzione, come un consumo di larghezza di banda molto più elevato di quello richiesto dalla navigazione non protetta. Ciò ha effetti a catena sui costi computazionali, poiché i video crittografati e la grafica vettoriale richiedono più risorse per raggiungere l’utente finale.

Vantaggi dell'isolamento del browser remoto

I siti Web dannosi rappresentano uno dei difetti di sicurezza più evidenti in qualsiasi organizzazione. I siti web possono trovarsi in una varietà di punti caldi lungo tutta la canalizzazione dell’attacco: dagli annunci pubblicitari caricati con malware che vengono distribuiti su siti legittimi, ai siti falsi che forniscono payload collegati da e-mail di phishing. La protezione RBI deve affrontare in modo completo ogni potenziale via di attacco per ogni utente della tua organizzazione.

Protezione da codice dannoso

RBI impedisce al codice dannoso di colpire qualsiasi parte della vasta ed estesa rete di dispositivi aziendali. Concentrandosi su un approccio zero-trust, la protezione dal codice dannoso non dipende più dalle tradizionali tecniche di rilevamento basate sulla firma dei file, arrivando a comprendere anche nuovi attacchi di malvertisement e phishing.

Navigazione anonima

Negli spazi di lavoro sempre più interconnessi di oggi i dipendenti entrano regolarmente e lavorano dai dispositivi con cui si sentono più a loro agio, inclusi i propri telefoni e laptop personali. Le cache di navigazione di ciascun dispositivo contengono moltissime informazioni personali, e il riempimento automatico rappresenta la più grande minaccia alla sicurezza dei dati. Offrendo una forma di connessione che offre a ogni dispositivo della rete la navigazione anonima, gli aggressori non possono più tentare di rubare i profili degli utenti finali con compilazione automatica e dati completi.

Data Loss Prevention

Ogni cache del browser offre una grande quantità di dati che possono essere divulgati ragionevolmente facilmente. Rimuovendo la memorizzazione nella cache locale, il dispositivo endpoint viene rimosso dall'ambito dell'aggressore. A livello aziendale, la maggiore visibilità garantita al codice di ciascun sito web consente l'identificazione e la cessazione di qualsiasi tentativo di esfiltrazione di dati.

Analisi del comportamento degli utenti

Un browser sicuro non è l'unico vantaggio vantato da RBI. La maggior parte delle soluzioni RBI offrono una dashboard centrale che mostra una panoramica della sicurezza web di ciascuna organizzazione. Ciò non solo offre una visione macro della tua posizione di sicurezza, ma supporta ulteriormente la gestione dei dati granulari a livello di utente. I report sull'utilizzo del web e sull'attività del browser consentono ai singoli utenti di essere guidati meglio verso abitudini di navigazione più sicure.

Numero ridotto di avvisi di sicurezza

Eseguendo tutto il codice attivo all'esterno della rete stessa, nessuna minaccia è in grado di penetrare nel livello di rete. Ciò alleggerisce il peso delle soluzioni basate sul rilevamento, i cui avvisi di sicurezza costituiscono la stragrande maggioranza del lavoro arretrato della maggior parte dei team di sicurezza. L’approccio zero trust che costituisce il fondamento di RBI consente ai team di sicurezza la libertà di concentrarsi sul miglioramento della posizione di sicurezza più ampia dell’azienda circostante.

Le sfide della RBI

Nonostante i numerosi vantaggi in termini di sicurezza offerti da RBI, la sicurezza più rigorosa è applicabile solo se le sfide della soluzione si rivelano superabili. Le sfide seguenti spaziano dai problemi relativi all'esperienza dell'utente alla protezione incompleta:

Latenza

Il processo di deviazione di tutto il traffico di navigazione dell'utente tramite un contenitore basato su cloud richiede molto più tempo affinché questi dati raggiungano l'obiettivo previsto. Raddoppiando sostanzialmente il numero di fermate effettuate da ciascun pacchetto, la latenza è una delle principali preoccupazioni espresse dagli utenti finali. Questo problema non si limita a deteriorare la UX, ma danneggia ulteriormente la produttività e può persino portare gli utenti a scegliere di rinunciare a qualsiasi protezione.

Supporto del sito web

Non esiste alcuna garanzia che ogni sito web sia in grado di resistere ai processi di trasformazione intrapresi da RBI. Il pixel push richiede che la pagina venga eseguita in un browser remoto, che potrebbe non essere in grado di eseguire il rendering di tutti gli elementi della pagina. Inoltre, il rendering basato su DOM è un processo ancora più intenso e le pagine Web complesse possono essere completamente danneggiate quando il contenuto viene rimosso da esse.

Protezione incompleta

La protezione offerta dal rendering DOM richiede comunque l'esecuzione di codice esterno sul browser dell'utente finale. L’obiettivo fondamentale del DOM è riscriverlo, sebbene esistano vettori di attacco che possono aggirare anche il rilevamento avanzato delle minacce. Ad esempio, una pagina di phishing avanzata può nascondere contenuti dannosi sotto altre forme di elementi di una pagina web. Ciò consentirebbe quindi al malware di oltrepassare il web isolamento del browser.

Spese

Reindirizzare e analizzare l'intero traffico web di un'organizzazione non è una richiesta da poco. Le spese aggiuntive di queste soluzioni cloud possono portare le aziende a compiere difficili sacrifici di bilancio per una soluzione che potrebbe non offrire una sicurezza completa.

Proteggi la tua navigazione con LayerX

L'isolamento remoto del browser soffre di alcune importanti sfide in termini di affidabilità e budget, in gran parte a causa del suo approccio obsoleto e basato solo sulla rete alla protezione del browser. LayerX offre l'opportunità di riconquistare il potenziale della navigazione web, mantenendo il massimo livello di sicurezza aziendale tramite un'unica piattaforma di sicurezza del browser.

LayerX rivoluziona la protezione del browser in due modi fondamentali: rilevamento e applicazione. In primo luogo, il processo di rilevamento delle minacce ad alta precisione si concentra sull'attività di navigazione di ciascun utente finale. La vicinanza a ciascun utente finale consente la visibilità diretta di tutti gli eventi di navigazione dopo la decrittografia, offrendo un vero e proprio approfondimento sulla posizione di sicurezza della tua azienda. Ciò è abilitato tramite un'estensione del browser leggera che beneficia di una visibilità granulare completa su ciascun componente, richiesta e file del sito. Mentre l'attività del sito web di ogni utente viene esplorata per stabilire intenti dannosi, i componenti del sensore dell'estensione inseriscono tutti questi dati di navigazione in un motore di analisi indipendente. Questo algoritmo ML fornisce il rilevamento delle minacce in tempo reale, potenziato dalle informazioni sulle minacce sempre attive di LayerX.

Se tutto il codice risulta legittimo, il browser è libero di caricare tale codice senza interruzioni. Se, tuttavia, si scopre che un elemento della pagina nasconde intenti dannosi, entra in azione il processo di applicazione ad alta precisione di LayerX. Qualsiasi componente all'interno della pagina Web a cui si accede può essere modificato in tempo reale, impedendo l'interazione del codice con il browser dell'utente finale e quindi il furto o l'esfiltrazione di dati, cookie e credenziali. Questo processo va ben oltre i grezzi processi di blocco/autorizzazione di molte soluzioni di protezione del browser ed evita le richieste ad alta latenza del rendering completo basato su DOM.

Pur fornendo la massima forma di sicurezza della navigazione, LayerX va oltre. L'impegno di LayerX verso il principio zero trust consente al browser stesso di diventare un'altra forma di autenticazione in tutta l'azienda. Ciò aiuta a bloccare le risorse organizzative anche negli spazi ad alta densità di appaltatori. Una volta che il browser viene visto come un’ulteriore forma di autenticazione, diventa possibile applicare policy di autorizzazione a livello di browser, contribuendo a mitigare i privilegi eccessivi sui dispositivi gestiti e non gestiti.

Infine, le informazioni granulari di LayerX vengono condensate nella console di gestione. Adatta e modifica le policy dell'intera azienda, o di sottosezioni specifiche, sulla base di informazioni e supervisione sulle minacce di nuova generazione.