Le ricerche sul Web e nei database costituiscono la base di tutta l'innovazione e la ricerca aziendale, consolidandola come uno dei processi più vitali nell'ambiente di lavoro odierno.

Man mano che i dipendenti raccolgono i vantaggi del lavoro ibrido, le abitudini di navigazione sono diventate sempre più sparse, condivise tra dispositivi pubblici e privati senza pensarci due volte. Di conseguenza, la proliferazione delle infrastrutture di navigazione si è estesa ben oltre i limiti della sicurezza tradizionale.

Nel divario tra i protocolli di sicurezza informatica e le azioni degli utenti finali, gli aggressori prosperano. Deviare e abusare della posizione privilegiata del browser all'interno di un'azienda può ridursi a un solo clic. L'attacco può assumere molte forme diverse, dalla visualizzazione di qualsiasi contenuto immaginabile all'utente finale, al dirottamento di un microfono o una webcam collegati o al lancio furtivo di codice dannoso.

La protezione dalle minacce provenienti dal Web inizia con la piattaforma di sicurezza del browser

Scopri di più

Rapporto 2023 sul sondaggio sulla sicurezza dei browser

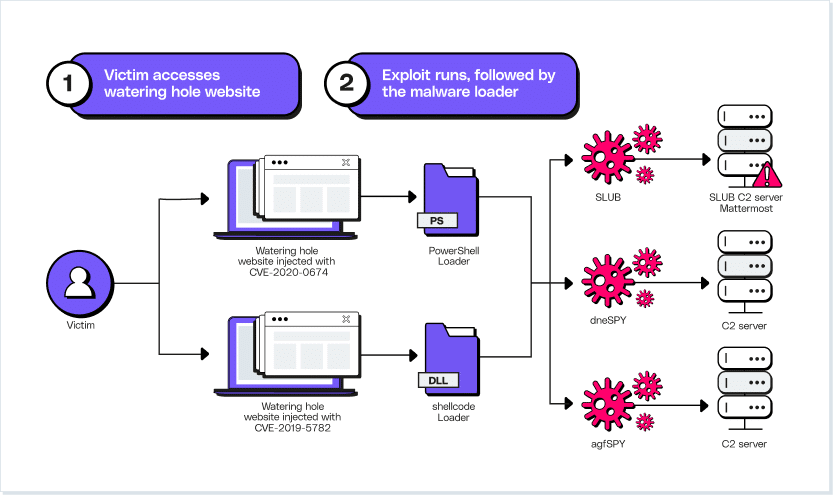

Scopri di piùGli attacchi ai browser si sono estesi ben oltre la portata degli exploit zero-day di Chrome; ad esempio, una tecnica denominata "tabnabbing" dimostra una comprensione incredibilmente granulare del comportamento dell'utente finale. Una volta aperta una pagina infetta, l'attacco attende finché l'utente non smette di interagire con la pagina. Indicativa di un utente con molte schede aperte, la scheda reindirizza quindi a una pagina di accesso falsa che imita l'aspetto di un servizio autentico come Microsoft 365. Al suo eventuale ritorno, l'utente presuppone che la scheda sia la sua controparte autentica, inserendo le proprie credenziali direttamente al database dell'aggressore.

Il divario tra la sicurezza del browser e la protezione dell’utente finale può essere colmato solo attraverso una soluzione specifica per il browser in grado di prevenire vari tipi di exploit del browser.

BUTTON [Informazioni sulla piattaforma di protezione del browser LayerX]

Cosa sono gli exploit del browser?

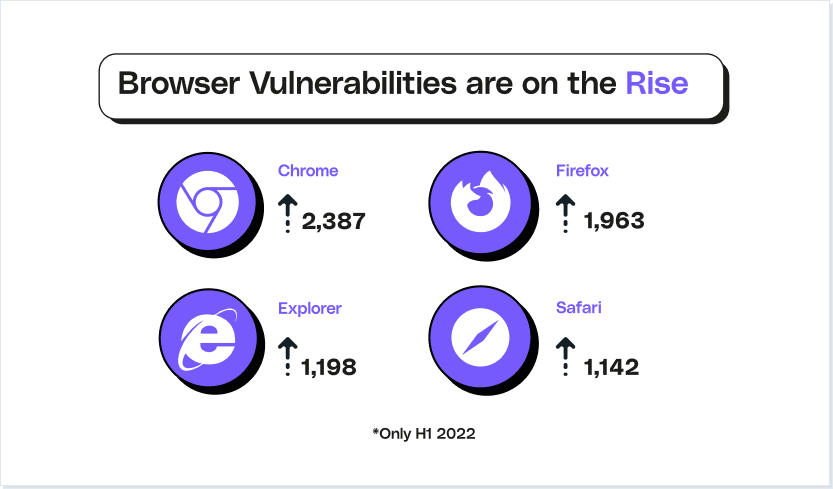

Gli exploit del browser descrivono qualsiasi forma di codice dannoso che mira a manipolare le migliori intenzioni dell'utente, ottenuto sfruttando i difetti incorporati in un software. Il programma CVE codifica ogni exploit rilasciato pubblicamente e, solo nel 2022, l’elenco è aumentato di altri 22mila. I browser Web offrono numerose opportunità dannose grazie al loro ruolo nel connettere un utente al World Wide Web. Nel caso di un exploit del browser, l'aggressore tenterà di forzare l'accesso a una rete privata tramite una singola pagina web o una vulnerabilità del browser. Gli exploit del browser sfruttano qualsiasi svista per inviare codice dannoso al browser del dispositivo. Ciò può consentire all'aggressore di accedere a numerose informazioni personali; consentire loro di fornire malware al dispositivo; e spostarsi lateralmente per infiltrarsi in intere reti.

Gli exploit sono incredibilmente potenti e il mercato degli exploit consente agli aggressori con poca esperienza tecnica di causare danni reali. L’enorme popolarità dei quattro browser più grandi (Google Chrome, Mozilla Firefox, Microsoft Edge e Apple Safari) ha portato a un aumento vertiginoso della richiesta di exploit dei browser. I ricercatori hanno notato che le vendite del pacchetto di exploit RIG sono recentemente esplose, con il pacchetto che facilita il download del trojan RedLine Stealer tramite un difetto di Internet Explorer risolto da allora.

Tipi di exploit del browser

Il modus operandi degli exploit dei browser è tanto vario quanto gli obiettivi degli aggressori. Mentre i download drive-by, in cui i file vengono scaricati involontariamente all'insaputa dell'utente, rappresentano una forma furtiva di impianto di malware, i plug-in di terze parti compromessi possono erodere abitudini di navigazione altrimenti altamente sicure.

Sicurezza web è stato spinto al punto di rottura in sei modi principali:

#1. Exploit di esecuzione del codice nel browser

L’esecuzione di codice all’interno del browser rappresenta il peggio del peggio; per fortuna, questi attacchi sono anche i più rari. I browser sono intrinsecamente complessi, con sottosistemi che vanno dal rendering HTML all'analisi CSS, e le patch regolari rischiano di introdurre piccoli difetti. È sufficiente la supervisione di uno sviluppatore per fornire agli aggressori un punto d’appoggio sufficiente per eseguire codice dannoso. Da lì, tutto ciò che serve è che un browser vulnerabile visiti semplicemente un sito compromesso o carichi un annuncio pubblicitario contenente malware. Una volta ottenuta la compromissione iniziale, gli aggressori possono avviare il download di ulteriori pacchetti compromettenti; rubare informazioni sensibili dal browser stesso; o semplicemente restare in agguato in background, in attesa di ulteriori istruzioni.

#2. Exploit di esecuzione del codice nei plug-in

I plugin sono molto utili e offrono esperienze di navigazione dinamiche e intuitive. Tuttavia, la loro vicinanza al browser li rende componenti ideali di un exploit. Offrono il vettore più semplice per i download drive-by. Anche i plugin più noti possono cadere vittima di tale attenzione indesiderata, con Flash e Java che hanno entrambi avuto un ruolo importante negli attacchi precedenti. Il server Jenkins, popolare con i plugin Java, è notoriamente non protetto da ogni tipo di attacco. Le vulnerabilità di Jenkins sono così gravi che il suo ruolo è stato cruciale nella scoperta e nella fuga di notizie della no fly list della TSA nel gennaio 2023.

#3. Attacchi man-in-the-middle

Un aggressore "man in the middle" è chiunque abbia accesso a un punto della connessione tra un utente e il sito web. Ciò conferisce loro la capacità di osservare e persino modificare il traffico mentre passa tra il server Web e il browser. Per fare un esempio reale, gli attacchi MitM possono modificare gli URL incorporati anche su siti legittimi, inducendo l’utente finale a fare clic su un sito controllato dall’aggressore. I siti che crittografano il traffico aiutano a rimuovere questo problema di sicurezza, anche se gli utenti a volte ignorano gli avvisi del browser prima di visitare un sito non crittografato.

Oggigiorno l’attacco Man-in-the-Browser è ancora più preoccupante. Qui viene utilizzato un cavallo di Troia per intercettare e manipolare qualsiasi richiesta inviata dal browser e dai file di sistema. L'obiettivo più comune di questo attacco è trasformare un dispositivo già esposto in un veicolo di frode finanziaria: il browser visualizza la transazione prevista dall'utente mentre il trojan registra segretamente le credenziali bancarie della vittima. Il malware sul browser o sul sistema operativo rappresenta una minaccia interna; un’area in cui la crittografia TLS e SSL sono impotenti.

#4. Cross Site Scripting

I siti web dinamici hanno dimostrato il loro valore nel ridurre la frequenza di rimbalzo e nel migliorare il ROI. Tuttavia, il Javascript che guida questi siti reattivi agli utenti viene spesso gestito sul browser del cliente, senza dover tornare al server. Una volta che il browser carica la pagina web autentica, cerca nel JavaScript associato ulteriori azioni specifiche dell'utente. Invisibile dal server Web, consente a un utente malintenzionato di aggiungere codice dannoso all'URL di un sito autentico.

Un esempio illuminante di ciò sono i siti che contengono thread di commenti non disinfettati. Un utente malintenzionato può pubblicare un commento che contiene JavaScript inserito tra due tags. With that comment posted, any browser that loads the page will see this comment as executable, paving the way for payload implementation.

#5. SQL Injection

L'SQL injection sfrutta i siti che accettano l'input dell'utente ed è rimasta un problema costante durante l'ultimo decennio di crescita di Internet. Structured Query Language (SQL) ha offerto il primo metodo standard per archiviare e recuperare dati da database collegati. Divenuto parte vitale delle applicazioni aziendali e dell'infrastruttura dei siti, la vicinanza del linguaggio a dati sensibili di grande valore lo rende un obiettivo naturale per lo sfruttamento. Gli attacchi SQL injection si concentrano sull'aggiunta di commenti a un sito Web che formano istruzioni SQL, simili alla tecnica di XSS che forza il browser a eseguire codice aggiuntivo. L'istruzione SQL viene quindi eseguita sul sito attaccato e sul database sottostante, restituendo porzioni di dati all'aggressore.

Anche se si è tentati di limitare questo attacco esclusivamente a una lingua, i siti che si basano su linguaggi diversi da SQL possono comunque cadere preda dello stesso meccanismo. Gli attacchi No-SQL operano esattamente con lo stesso processo, rendendolo un exploit del browser adattabile e redditizio.

#6. Avvelenamento DNS

I browser non vedono Internet nello stesso modo in cui lo vediamo noi umani. I nomi di dominio possono incorporare il nome della società di hosting, ma i browser richiedono un modo più preciso per identificare quale sito caricare. Il DNS collega l'indirizzo IP di ciascun sito con il nome di dominio memorabile che conosciamo e riconosciamo. Per efficienza, gli ISP gestiscono i propri server DNS, che condividono i dati di altri. I router domestici posizionano questi archivi DNS più vicino all'utente finale e ciascun dispositivo esegue la propria cache locale, risparmiando tempo memorizzando i risultati precedenti.

Ognuna di queste cache può essere avvelenata; quando un utente malintenzionato irrompe e modifica una voce, il browser può ora associare il nome di dominio di google.com con un indirizzo IP di un sito controllato dall'utente malintenzionato. Qualsiasi sito è vulnerabile a questo ed è un attacco che può diffondersi rapidamente. Se vari ISP ottengono le proprie informazioni DNS da un server compromesso, le cache downstream che si basano tutte su quella voce diventano vettori di attacco. Per massimizzare il ROI, questo tipo di attacco tende a concentrarsi sugli istituti finanziari, con l'obiettivo di indurre gli utenti a consegnare le credenziali dell'account. Il danno che questo attacco scatena sulla reputazione delle imprese legittime – e sui conti bancari dei clienti – non è secondo a nessuno.

Migliori pratiche per prevenire gli exploit del browser

Troppo spesso, la più grande minaccia alla sicurezza aziendale è un utente finale senza pretese. La natura stessa della connessione all’Internet pubblica richiede alcuni protocolli chiave in grado di bloccare e prevenire gli attacchi. Allo stesso tempo, queste abitudini di sicurezza web non possono cannibalizzare la produttività dell'utente; Ad accompagnare gli utenti lungo questa linea sottile ci sono grandi quantità di varie soluzioni di sicurezza.

Mantieni i browser aggiornati

La base per qualsiasi applicazione e browser che accede al Web è un software aggiornato. Quando vengono scoperte delle vulnerabilità, l'applicazione delle patch diventa una corsa contro il tempo prima che gli aggressori ne facciano uso. Aggiornamenti regolari e rigorosi offrono al browser una protezione significativa da alcuni dei più evidenti tentativi di esecuzione di codice remoto.

Usa HTTPS

HTTPS offre una forma di comunicazione sicura e crittografata tra un browser e qualsiasi server connesso. Gli utenti dovrebbero sapere come riconoscere un sito protetto HTTPS guardando la barra degli URL del browser, dove un piccolo lucchetto indicherà lo stato di crittografia completa del sito. Se un sito utilizza ancora HTTP, i quattro browser principali mostrano tutti un avviso di sicurezza all'utente finale, a cui bisogna prestare attenzione.

Utilizza password univoche

Il riutilizzo delle password è un ostacolo cronico e senza fine nel percorso verso la sicurezza aziendale. Il motivo è semplice: con così tante app, account e pagine a cui accedere, gli utenti finali sono spesso costretti a fare affidamento semplicemente su alcuni vecchi fedeli, magari con qualche numero in più aggiunto per un tocco di stile. Le conseguenze di questa abitudine, tuttavia, sono allettanti, poiché il riutilizzo delle password ha trasformato il mercato della compromissione degli account nell’industria illecita multimiliardaria che è oggi. Gli utenti devono essere consapevoli di incidenti come l'elenco RockYou21, che elenca migliaia di credenziali liberamente disponibili, rubate da account reali. La rigorosa igiene delle password, supportata da gestori di password o promemoria automatici per la reimpostazione della password, non è mai stata così importante.

Blocca popup e annunci

Gli annunci pop-up offrono un veicolo perfetto per la distribuzione di codice dannoso. Bloccarli, tuttavia, può essere più complicato del previsto. Sebbene i browser moderni offrano un modo per bloccare automaticamente tutti i nuovi popup, ciò può ostacolare un'esperienza utente produttiva. Una soluzione tradizionale è la Gateway web sicuro (SWG). Ciò offre una forma di protezione per i browser a livello aziendale, aiutando a definire un perimetro tra gli utenti e il web esterno. Gli URL vengono bloccati in conformità con le policy di sicurezza aziendali, eliminando gli URL dannosi più noti. Tuttavia, i nuovi siti dannosi rappresentano una preoccupazione persistente.

Proteggi la tua navigazione con LayerX

Le minacce si sono estese ben oltre la protezione del browser offerta dalle soluzioni di sicurezza patchwork. Mantenere gli utenti al sicuro dalla miriade di minacce legate alla navigazione richiede qualcosa di nuovo: una piattaforma di sicurezza del browser coesa e incentrata sull'utente.

LayerX offre questo approccio all'avanguardia alla sicurezza del browser. Dando priorità alla visibilità ai margini, lo strumento di estensione consente l'analisi in tempo reale di tutti gli eventi di navigazione. Il sensore del browser raccoglie innanzitutto questi dati; valutare il comportamento della pagina web, l'attività dell'utente e le funzionalità del browser. L'altro componente, l'enforcer, avvia l'azione una volta identificato il codice dannoso. Questo aspetto spinge la sicurezza del browser ben oltre il modello di risposta binario "blocca o consenti" eccessivamente rozzo. Avviando o arrestando determinate azioni del browser e inserendo codice per neutralizzare chirurgicamente i componenti rischiosi della pagina, un'esperienza utente fluida non è più il prezzo da pagare per la sicurezza del browser.

A guidare l'analisi dei componenti del browser ad alto rischio è il motore Plexus sottostante. Questa piattaforma di analisi a doppio motore funziona sia sull'estensione del browser stessa, sia in un servizio cloud più centrale. Tutti gli eventi raccolti dai sensori interni vengono inseriti nel motore Plexus, analizzati e arricchiti con i dati provenienti da LayerX Threat Intel Cloud. Ciò combina la granularità del rischio ambientale di ciascun utente con le nostre panoramiche macro delle tendenze odierne delle minacce ai browser. Fornendo un elemento contestuale a ogni fase dell'analisi, Plexus consente di intraprendere azioni protettive proattive prima che venga attivato un carico utile.

Sebbene LayerX non aggiunga latenza o frustrazione all'esperienza dell'utente, gli utenti finali non erano l'unico obiettivo. Anche la rapida diversificazione degli stack tecnologici di ciascuna organizzazione, e la conseguente esplosione di soluzioni di sicurezza, hanno avuto un impatto significativo sui team di sicurezza. La sicurezza a prova di futuro richiede un approccio diverso. La facilità di esecuzione è un indicatore importante della rapidità con cui una pratica di sicurezza viene risolta; per la riduzione della superficie di attacco, LayerX si è posto l’obiettivo di centralizzare tutte le attività rilevanti in un’unica interfaccia chiara. Ciò non solo offre una finestra sulla posizione complessiva di un'organizzazione in materia di sicurezza, ma offre anche ulteriori informazioni sulle lacune esposte, nonché la capacità di risolvere i problemi in modo efficiente e senza problemi.