Negli ultimi anni, sia gli attaccanti che i difensori hanno aumentato le loro capacità nell’infinito gioco del gatto col topo. Gli aggressori hanno ampliato le loro operazioni di phishing per rubare credenziali e identità. I difensori hanno adottato un approccio alla sicurezza Zero Trust in cui gli utenti spesso utilizzano i propri dispositivi mobili per autenticarsi nelle proprie applicazioni desktop. L'inseguimento continua.

In una recente, piuttosto affascinante, campagna, gli aggressori hanno sfruttato i recenti progressi del difensore, sfruttando una superficie di attacco desktop per distribuire un'applicazione mobile (iPhone) dannosa.

Le applicazioni dannose per iPhone non sono facili da intrufolare nell'app store. In caso di successo, possono essere utilizzati in vari modi per condurre furti di identità. Ti fidi che il dispositivo mobile dei tuoi dipendenti li autentichi nelle tue applicazioni connesse SSO? Assicurati che siano protetti.

TL;DR – Passi di attacco

- Distribuzione – Malvertising su un popolare sito di streaming gratuito.

- Truffa video finta – Chiedere agli utenti di scansionare un codice QR con il proprio dispositivo mobile.

- Hopping tra dispositivi incrociati – Il codice QR apre una landing page creata appositamente per l'ingegneria sociale sul dispositivo mobile del dipendente.

- Carico utile – L’attacco reindirizza l’utente a scaricare un’app mobile dannosa dall’app store.

Distribuzione

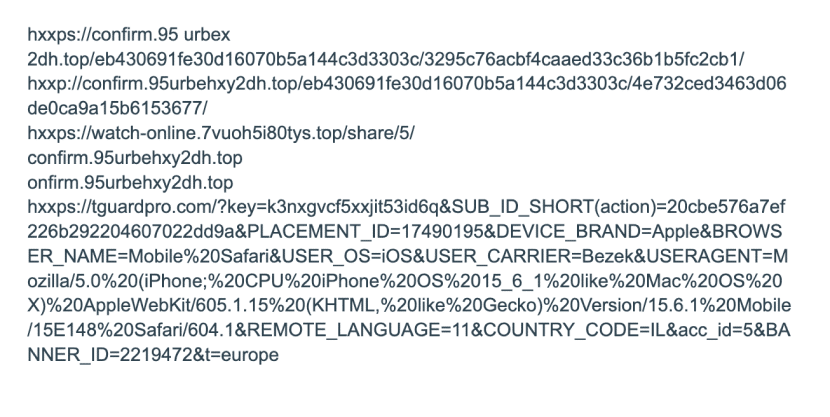

Secondo le ricerche di LayerX, l'attacco inizia con un'importante campagna di malvertising dell'URL di un video falso. In questo attacco, il malvertising è stato distribuito tramite un popolare sito di streaming, hxxps://fmovies.to (classificato al 715° posto a livello mondiale!). Va sottolineato che la stessa infrastruttura di malvertising è stata vista spingere su altri siti web, molti dei quali forniscono streaming gratuito di film, partite sportive e programmi TV.

Questo è un buon momento per ricordare a noi stessi una verità fondamentale sul web: se è gratuito, allora il prodotto sei tu!

Video falso

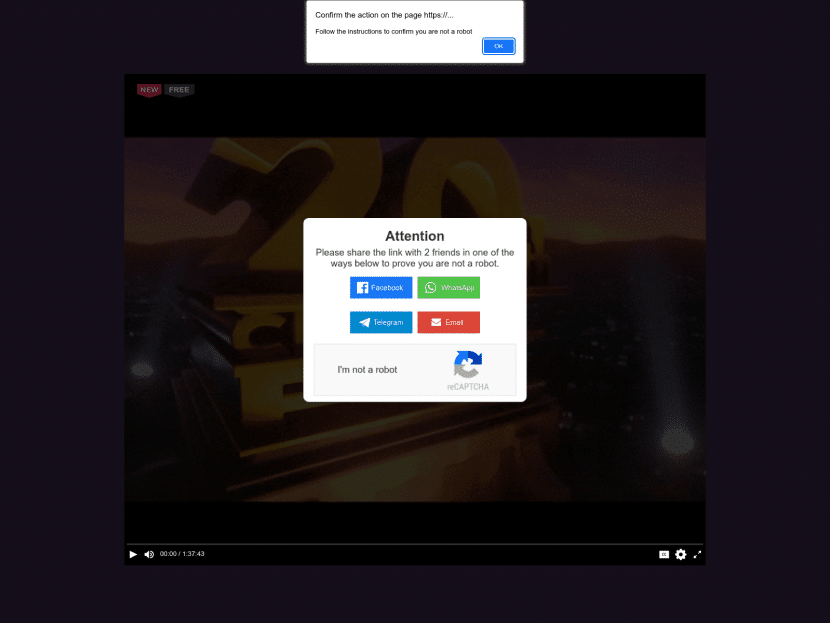

Il payload di malvertising è l'URL di un video falso che l'utente sperava di guardare.

Payload video falso della campagna di malvertising

Dopo due secondi dall'inizio del video, sullo schermo viene sovrapposto un codice QR e le istruzioni per scansionarlo utilizzando un dispositivo mobile. Questa pagina (così come molti altri casi) è stata rilevata dal motore di prevenzione delle minacce in tempo reale LayerX, che esegue la scansione delle pagine Web sospette dall'interno del browser.

Vale la pena ricordare che la stessa infrastruttura distribuisce ogni volta landing page diverse. Pertanto, stimiamo che si tratti di un'impresa indipendente che sta monetizzando sulla consegna delle pagine di destinazione. Riteniamo inoltre che il suo proprietario non sia lo stesso della fase successiva dell'attacco.

Ecco un altro esempio di una richiesta diversa avviata dal video falso:

hxxps://watch-online.7vuoh5i80tys.top/share/5/

Inutile dire che la scansione del codice QR non dà accesso al filmato, ma porta alla fase successiva dell'attacco, eseguita sul dispositivo mobile. Tuttavia, non buttare via i popcorn, come questo attacco di ingegneria sociale presto mostrerà una grande recitazione ed effetti speciali...

Ingegneria sociale dei dispositivi mobili

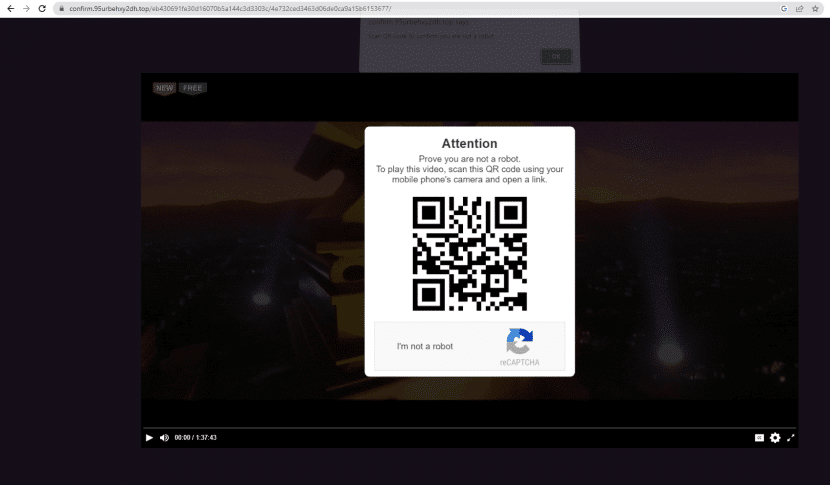

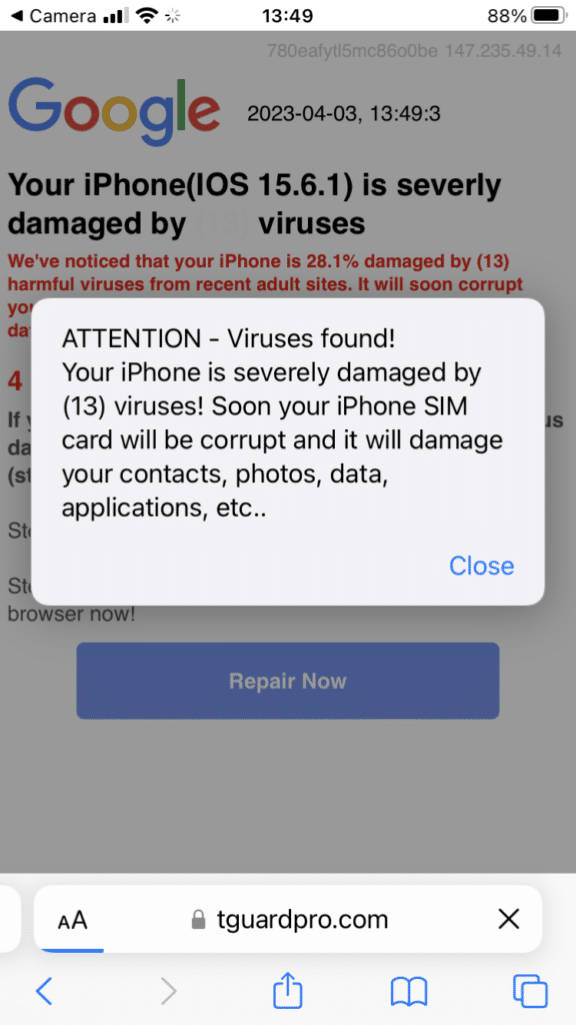

Il team di ricerca sulle minacce di LayerX ha studiato questo attacco e vi ha avuto accesso da un dispositivo mobile iPhone. Il codice QR apre una pagina di destinazione dannosa con una falsa richiesta di sicurezza.

Richiesta di sicurezza falsa per iPhone

Il messaggio mostra avvisi spaventosi di virus trovati sul dispositivo che presto danneggeranno la scheda SIM del dispositivo!

L'URL mostra che la pagina di destinazione sta sfruttando i metadati del dispositivo a cui ha accesso e sta costruendo una pagina di destinazione su misura. Non c'è niente di speciale nel contenuto tranne il fatto che viene utilizzato per l'ingegneria sociale; tutti gli attributi del dispositivo sono accessibili alle pagine di destinazione mobili.

Questo salto tra dispositivi è un'ottima tecnica utilizzata dagli aggressori per ingannare i sistemi di sicurezza standard. Una volta che un utente esegue la scansione di un codice QR dannoso, l'organizzazione può perdere la visibilità del dispositivo mobile interessato.

Dato che noi LayerXer ci aspettavamo di vedere un film, non abbiamo avuto altra scelta che fare clic sul pulsante "ripara ora" e vedere cosa succede dopo.

Carico utile

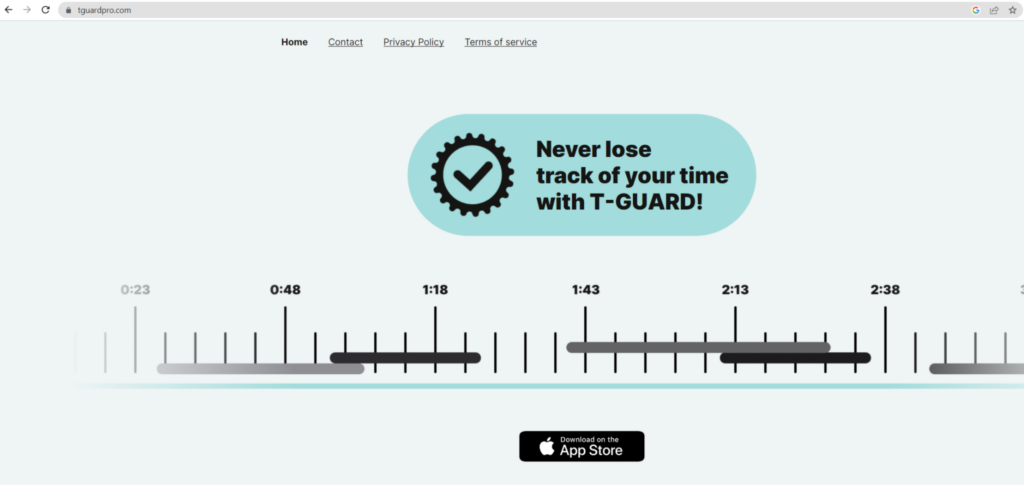

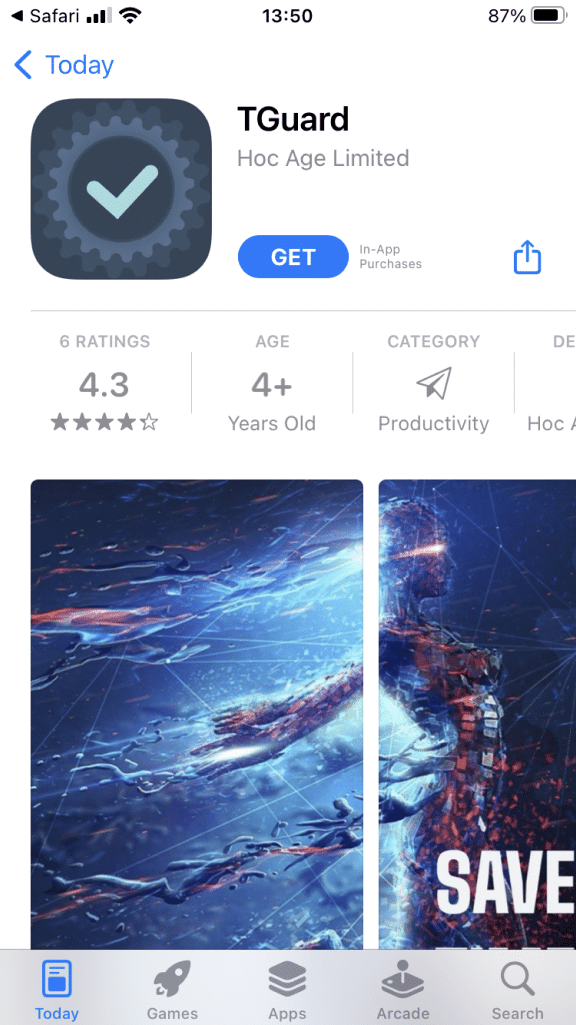

Applicazione TGuard

Il collegamento ci ha portato a questa pagina dell'app mobile che mostra TGuard, che da allora è stato rimosso dall'app store. L'app afferma di fornire funzionalità di produttività (come il monitoraggio del tempo) e potrebbe essere stata mirata sia agli utenti aziendali che agli utenti regolari.

Sebbene l'app mobile sia stata rimossa, il sito web degli operatori è ancora in aria:

Sommario

Questa campagna creativa è un esempio eccezionale di come gli aggressori si infiltrino facilmente nel perimetro aziendale sfruttando l’elemento umano. È la stessa debolezza umana che ci porta a considerare i siti di streaming gratuiti come un’impresa giusta e filantropica, a scansionare un QR losco e quindi installare un’applicazione mobile da una fonte sconosciuta.

L’innovazione funzionale di questo attacco è il cross-device hopping. Penso che solo poche aziende oggi siano in grado di rilevare un attacco di questo tipo che prende di mira i dispositivi mobili non gestiti dei dipendenti.

IOC: