Negli ultimi due anni abbiamo assistito a una crescita senza precedenti degli attacchi informatici provenienti dal Web: schemi di phishing, ingegneria sociale, siti malware e altri attacchi dannosi. Uno dei principali servizi di sicurezza offerti oggi sul mercato per la protezione degli utenti da queste minacce sono i filtri URL basati sulla reputazione.

I servizi di sicurezza basati sulla reputazione determinano il livello di sicurezza di un URL in base alla reputazione del dominio. Questi servizi inducono l'utente a astenersi dal visitare siti Web non sicuri bloccandone le connessioni al momento della visita. Tuttavia, la loro efficacia è diminuita notevolmente negli ultimi tempi.

Agli URL senza etichetta provenienti da un dominio legittimo potrebbe essere assegnata la reputazione del dominio originale. Gli attacchi di phishing sfruttano questa funzionalità e nascondono i loro attacchi dannosi sotto domini legittimi per eludere i filtri di sicurezza. Ciò costituisce una grave violazione della sicurezza a cui è necessario rispondere.

In questo articolo spieghiamo perché e cosa si può fare al riguardo.

Che cos'è la sicurezza basata sulla reputazione?

I servizi di sicurezza della reputazione dei siti Web proteggono gli utenti da contenuti dannosi o inappropriati su Internet, in genere tramite una soluzione di filtraggio URL. Determinano il livello di sicurezza del sito web in base alla sua reputazione web. La reputazione web viene prodotta calcolando diversi parametri come l'età e la storia dell'URL, la reputazione dell'IP, la posizione dell'hosting, la popolarità e molto altro. Le metriche variano leggermente tra i diversi fornitori ma il concetto rimane lo stesso: attribuire una reputazione numerica a un sito web in base alle sue telemetrie di base.

Se hai mai provato ad accedere a una pagina web al lavoro e hai ricevuto una notifica di "sito web bloccato", significa che la tua azienda utilizza il filtro web.

La sfida: gli attacchi di phishing eludono facilmente i filtri della reputazione

È stato più volte riscontrato che le campagne di phishing sfruttano siti attendibili per aggirare le risorse di filtraggio, in particolare i filtri di reputazione. Ciò significa che quando le vittime fanno clic sul collegamento, non esiste alcun livello protettivo che impedisca loro di raggiungere la pagina di destinazione.

Esempio di caso d'uso di phishing

L'esempio seguente aiuta a comprendere il problema:

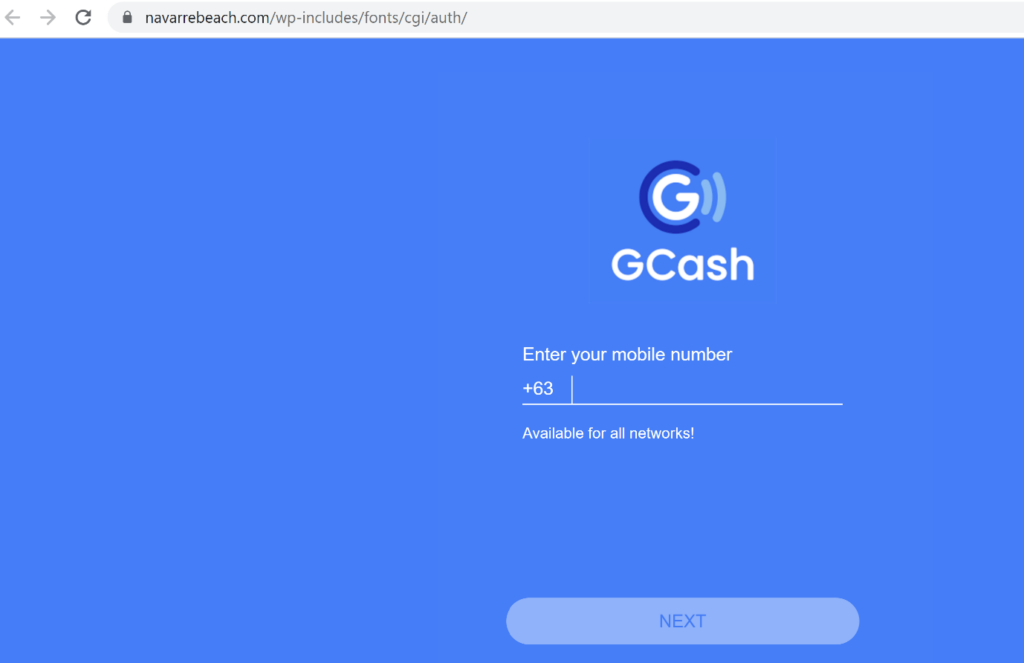

Nell'ambito della nostra continua ricerca sulle minacce provenienti dal Web qui a LayerX, abbiamo identificato un sito di phishing con l'URL: https://navarrebeach.com/wp-includes/fonts/cgi/auth/. Come si può vedere nello screenshot, il sito web è una campagna di phishing mascherata da finestra di accesso legittima. Gli utenti ignari potrebbero essere tentati di inserire le proprie credenziali. (Nota: inizialmente abbiamo individuato questo sito di phishing in giro ed è stato rimosso diversi giorni dopo. Questo articolo è stato scritto prima che fosse rimosso).

Quando incolliamo l'URL in Google Chrome, non viene visualizzato alcun avviso. Ciò significa che Google Navigazione sicura non rileva questo sito come dannoso.

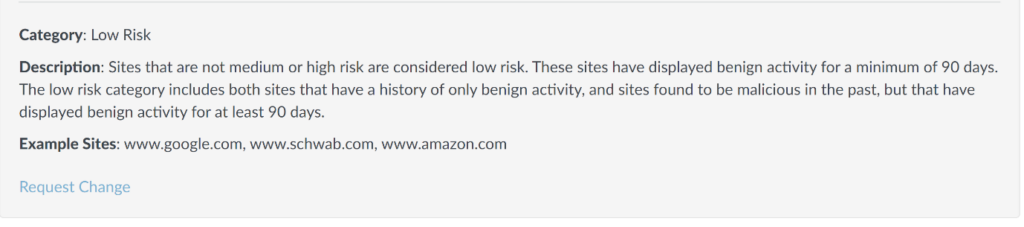

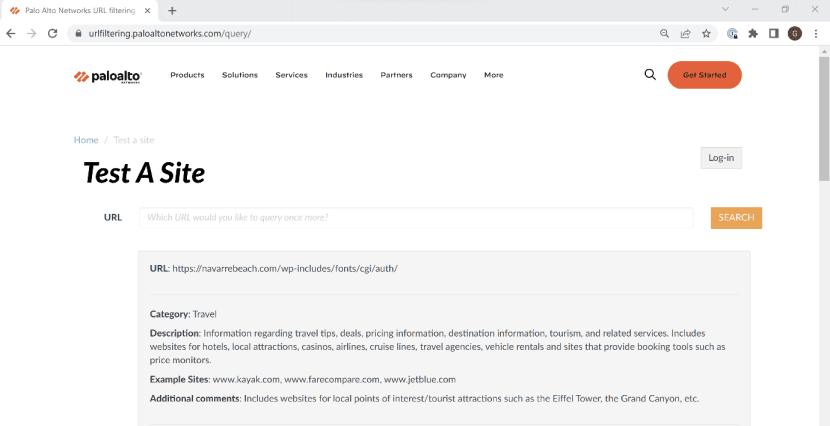

Forse un diverso fornitore di sicurezza avrà successo? Abbiamo controllato l'URL nel filtro URL di Palo Alto Networks, che ha classificato il sito come A basso rischio, sotto il Viaggi Categoria.

Link

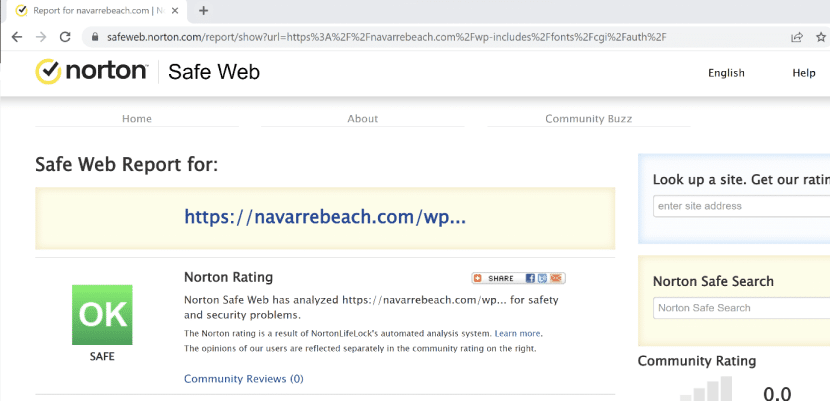

Abbiamo provato un terzo fornitore: Norton Safe Web. Ma sfortunatamente anche questo filtro URL ha ritenuto il sito sicuro.

Link

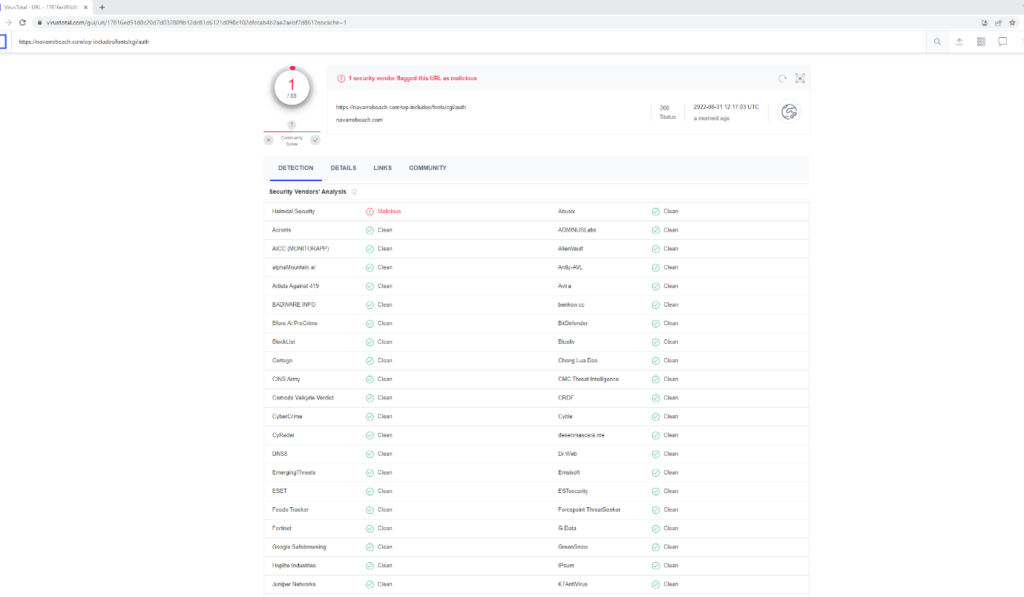

La cosa più sorprendente è che abbiamo scansionato l'URL in VirusTotal, un sito che aggrega molti prodotti antivirus e motori di scansione online. Lo ha scoperto solo uno degli 88 fornitori di sicurezza contrassegnato il sito come dannoso (!).

Link

Cosa manca?

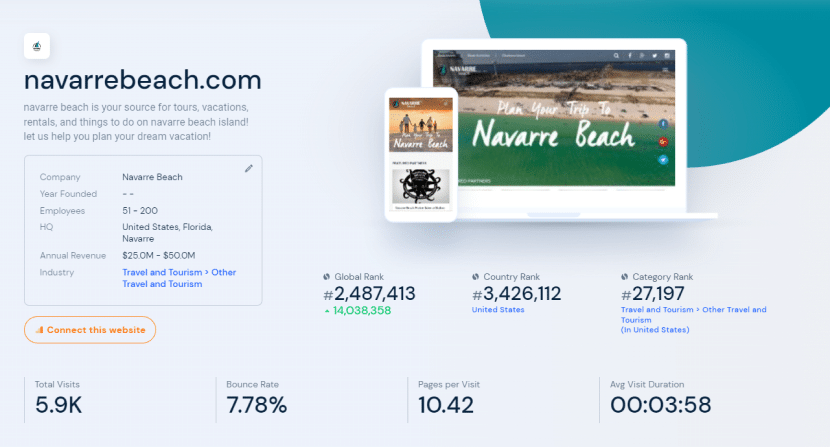

Perché questo sito di phishing è stato classificato come sicuro? Il motivo è che il sito web originale con lo stesso dominio aveva una buona reputazione web. Come si può vedere in questo screenshot di SimilarWeb, il sito web di Navarre Beach ha un ranking globale, una categoria credibile e una classificazione di settore legittima. Tutto ciò indica che il sito Web originale probabilmente aveva una reputazione sufficientemente buona da non essere contrassegnato come pericoloso.

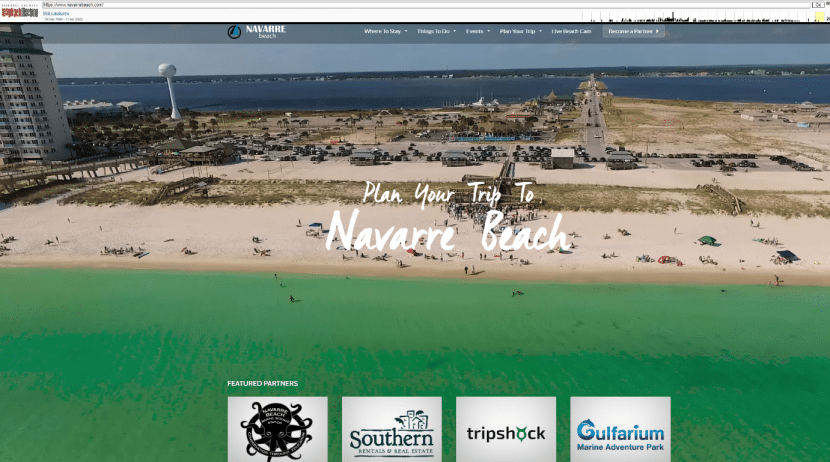

Di conseguenza, il sito di phishing ha aggirato piuttosto facilmente i filtri sfruttando la reputazione del dominio precedente che ospitava. Possiamo vedere che il sito originale era effettivamente un sito legittimo, che pubblicizzava le attrazioni turistiche di Navarre Beach, Florida:

Link

Presumiamo che il sito originale sia stato violato o, in alternativa, che il dominio sia stato acquistato e riutilizzato per la campagna di phishing. In ogni caso, il problema resta: l’attacco di phishing è passato inosservato.

Il Rapporto 2022 sulle indagini sulla violazione dei dati di Verizon sottolinea, le campagne di phishing rappresentano ancora una minaccia importante. Gli attacchi esistenti sono molto probabilmente un presagio di molti altri attacchi di phishing futuri. Pertanto, per affrontare il problema è necessario un approccio innovativo.

Come identificare i siti Web di phishing che sfruttano domini affidabili

I filtri URL esistenti falliscono perché si basano principalmente sulle telemetrie relative al dominio. E se, oltre ai metadati, fosse possibile analizzare anche il contenuto del sito web?

I siti di phishing dannosi presentano caratteristiche distinte che appaiono nel sito stesso, ad esempio: collegamenti errati, errori di ortografia, interfaccia utente malfunzionante, collegamenti che reindirizzano ad altri siti dannosi, potenziali file .exe in attesa di download e così via. L'analisi del contenuto effettivo del sito può fornire una migliore indicazione se un sito è dannoso o meno.

Si consiglia di trovare una soluzione automatizzata in grado di condurre questo tipo di analisi. Spesso i siti di phishing sono così sofisticati da confondere persino gli utenti più attenti. Il software, d'altro canto, può rilevare altri indicatori incorporati nel sito web, come spiegato sopra.

Utilizzando l'analisi contestuale, LayerX è riuscito a rilevare con successo il sito Web di Navarra Beach come un attacco di phishing dannoso. Questa capacità deriva dall'analisi approfondita del codice del sito Web e delle metriche derivate dal contenuto del sito stesso, insieme a processi di apprendimento automatico all'avanguardia. Questi dati sono disponibili per LayerX tramite l'estensione del browser, prima che l'utente venga influenzato. Questi ulteriori livelli di sicurezza, che possono aggiungersi ai filtri URL convenzionali, ci aiutano a rimanere un passo avanti rispetto agli attacchi di phishing, anziché il contrario.