Cos'è il phishing?

Il phishing è un tipo di attacco alla sicurezza informatica in cui gli autori malintenzionati si travestono da persone fidate, siti Web o altre entità e interagiscono direttamente con la vittima tramite messaggi. I malintenzionati utilizzano questi messaggi per ottenere informazioni sensibili o distribuire software dannoso sull'infrastruttura della vittima.

In un'organizzazione, una volta che un attacco di phishing ha avuto successo e uno dei dipendenti lo ha fatto compromessa, è più facile per l'aggressore aggirare i perimetri di sicurezza dell'organizzazione, distribuire malware all'interno di un ambiente chiuso o ottenere un accesso privilegiato ai dati aziendali protetti. Questo perché l'aggressore ora appare come un'entità organizzativa affidabile e legittima con privilegi di accesso.

Il phishing è in aumento

Il phishing appartiene a la categoria dell’ingegneria sociale, ovvero attività dannose compiute attraverso le interazioni umane. Sfortunatamente, questi tipi di attacchi sono molto popolari e rappresentano un importante vettore di attacco nella criminalità informatica. Ricerca condotto dall'Internet Crime Complaint Center (IC3) dell'FBI ha rilevato che il phishing è stata una delle minacce più diffuse negli Stati Uniti nel 2020. Inoltre, secondo recente ricerca di IRONSCALES, l'81% delle organizzazioni di tutto il mondo ha registrato un aumento degli attacchi di phishing via email tra marzo 2020 e settembre 2021.

Questo aumento potrebbe essere il risultato dei cambiamenti nello stile di lavoro introdotti e accelerati dal COVID-19. Questi cambiamenti includono lavoro a distanza, un aumento del numero di dispositivi utilizzati dai lavoratori (inclusi telefoni cellulari e laptop), una maggiore dipendenza dalle applicazioni SaaS, il browser che diventa lo strumento di lavoro principale e la collaborazione in ufficio spostata verso la comunicazione digitale tramite e-mail, Microsoft Teams, Slack, ecc.

Gli aggressori si sono adattati rapidamente. Il numero di e-mail di phishing è aumentato di uno sconcertante 667%, secondo Barracuda Networks, poiché gli aggressori non hanno perso tempo nello sfruttare le nuove circostanze del lavoro da casa e la loro crescente presenza digitale. Microsoft Il nuovo futuro del lavoro rapporto mostra risultati simili, affermando che il 62% dei professionisti della sicurezza afferma che le campagne di phishing hanno rappresentato la minaccia più grave durante il COVID-19.

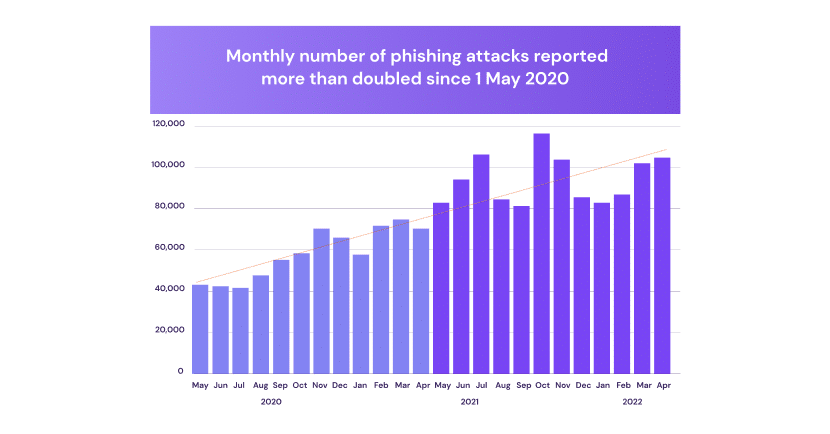

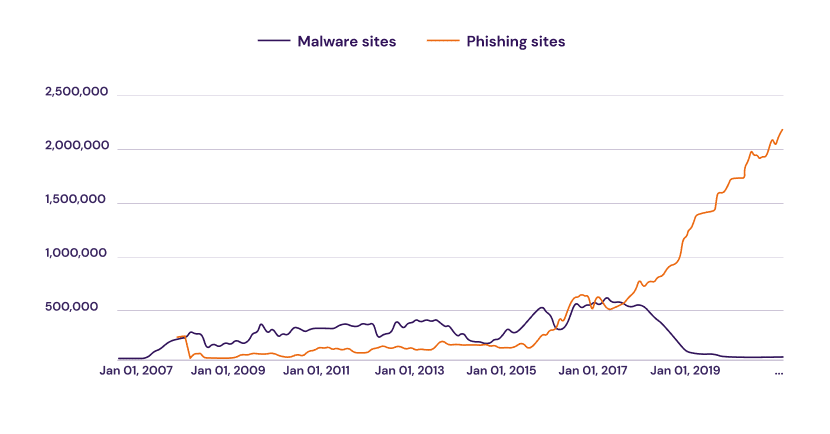

Sembra che oggi il numero di attacchi di phishing continui ad aumentare, anche se la pandemia si è relativamente attenuata. Secondo un rapporto di Interisle Consulting Group, tra maggio 61 e maggio 2021 il numero degli attacchi di phishing è cresciuto del 2022%. Inoltre, il phishing era in costante crescita anche prima della pandemia. Come puoi vedere, in questo grafico di [vedi grafico sopra], il numero dei siti di phishing è aumentato nel corso degli anni rispetto al numero dei siti di malware, in diminuzione dal 2017.

Questi risultati non sorprendono perché il phishing continua a produrre risultati per gli aggressori. Secondo il Rapporto di indagine sulla violazione dei dati del 2022 di Verizon, il 2.9% dei dipendenti clicca su email di phishing, un dato che ritengono costante nel tempo. Riteniamo che ciò sia dovuto alla naturale caratteristica umana di commettere errori, ma anche alla maggiore sofisticazione degli attacchi di phishing, che sono in grado di impersonare utenti e siti Web legittimi in modi altamente convincenti. Con l’evoluzione della sicurezza informatica, anche i metodi di attacco sono diventati più intelligenti.

L'impatto agghiacciante del phishing

Per l'individuo, un attacco di phishing riuscito può comportare acquisti non autorizzati, furto di fondi, furto di identità e perdita di dati personali. Per le organizzazioni, gli attacchi di phishing possono prendere di mira un individuo come un modo per prendere piede nelle organizzazioni. Una volta violate, le organizzazioni subiscono un impatto drammatico.

Il rapporto 2021 Cost of a Data Breach di IBM ha rilevato che il phishing è il secondo vettore di attacco più costoso con cui confrontarsi, con un costo medio per le organizzazioni di $4.65 milioni. Le aziende colpite da attacchi dannosi dovranno risarcire numerosi clienti e rischiano di perdere la fiducia degli investitori e del pubblico in generale nel loro prodotto, che ha un reale valore finanziario. Ad esempio, in seguito alla compromissione dei dati degli utenti di Facebook nel 2018, il valore totale di Facebook è sceso di 36 miliardi di dollari, una perdita da cui l’azienda si sta ancora riprendendo.

La perdita finanziaria non è l’unico impatto negativo da prendere in considerazione. Gli attacchi riusciti portano alla perdita di dati, all'interruzione di operazioni critiche e alla fuga di dati personali. Ciò, a sua volta, potrebbe comportare un ulteriore onere finanziario derivante dal risarcimento dei clienti o dal pagamento di sanzioni normative per aver compromesso i dati personali che violano le normative sulla privacy come il GDPR, nonché implicazioni legali e sulla reputazione del marchio.

Gli attacchi di phishing eludono i meccanismi di sicurezza legacy

Con l’espandersi degli attacchi di phishing sembra esserci un aumento della sofisticatezza e dell’intelligenza degli attacchi di phishing. Oggi diventa sempre più difficile stare un passo avanti agli aggressori che utilizzano tecniche di phishing ingegnose e spesso altamente ingannevoli nelle loro campagne.

Un esempio importante sono le campagne di spear phishing che aggirano facilmente i software di sicurezza della posta elettronica sul posto di lavoro. Ad esempio, una truffa via e-mail che si spacciava per Facebook è riuscita a bypassare Cisco Email Security Appliance e Exchange Online Protection di Microsoft. All'e-mail è stato assegnato anche il livello di confidenza dello spam (SCL) 1, il che significa che è riuscita a ignorare i filtri antispam di Microsoft.

Un rapporto della Sicurezza dell'Area 1 ha analizzato 1.5 miliardi di messaggi inviati alle organizzazioni in un periodo di sei mesi e ha scoperto che Office 365 e altri noti SEG di Cisco, Proofpoint e Mimecast hanno perso oltre 925,000 e-mail di phishing.

I kit di phishing utilizzati dalle organizzazioni spesso includono meccanismi di evasione tradizionali. Tuttavia, queste soluzioni di sicurezza informatica della vecchia scuola non riescono a riconoscere diversi tipi di evasione e non sono in grado di bloccare gli attacchi di phishing, come visto negli esempi sopra.

Ecco alcuni esempi di meccanismi che gli aggressori sono stati in grado di implementare per superare i parametri di sicurezza:

Bypass dell'AMF

L'autenticazione a più fattori (MFA) è un metodo di autenticazione che richiede all'utente di fornire due o più fattori di verifica per ottenere l'accesso a una risorsa. Ad esempio, un utente dovrà fornire il proprio nome utente e password, quindi anche un codice PIN che verrà inviato al telefono dell'utente. Il vantaggio principale dell'MFA è che migliorerà la sicurezza della tua organizzazione richiedendo agli utenti di identificarsi con qualcosa di più di un nome utente e una password.

Tuttavia, l’MFA non è una soluzione a prova di proiettile per prevenire gli attacchi di phishing. Microsoft ha recentemente scoperto una diffusa campagna di phishing che aggira l'autenticazione a più fattori (MFA). L’attacco iniziale ha violato il processo di autenticazione di Office 365, reindirizzando gli utenti a pagine di destinazione di phishing Adversary-in-the-middle (AiTM) volte a rubare cookie e credenziali di sessione. Quindi, gli aggressori hanno preso il controllo della sessione di accesso di un utente e hanno saltato il processo di autenticazione anche se l'utente aveva abilitato l'MFA.

Gli aggressori hanno quindi utilizzato le credenziali rubate e i cookie di sessione per accedere alle caselle di posta degli utenti interessati ed eseguire successive campagne di compromissione della posta elettronica aziendale (BEC) contro altri obiettivi, come dettagliato da Microsoft Threat Intelligence Center (MSTIC)

Evasione dalla sandbox

Una sandbox è un meccanismo di sicurezza per separare i programmi in esecuzione e viene implementata eseguendo software o eseguendo una pagina Web in un ambiente del sistema operativo limitato. Il sandboxing protegge da programmi potenzialmente dannosi o codice non sicuro isolando il processo dal resto dell'ambiente dell'organizzazione. In questo modo, se viene rilevata una minaccia, questa non influirà sul dispositivo dell'utente.

Tuttavia, sono stati osservati nuovi attacchi di phishing volti a eludere questo meccanismo di sicurezza. A tale scopo utilizzano gli “Sleepers” – meccanismi interni di stallo che una sandbox non può osservare, garantendo che il carico utile dannoso agisca solo quando si trova di fronte a utenti finali reali. Ciò significa che gli aggressori possono riconoscere quando hanno avuto accesso a una vera postazione di lavoro dell'infrastruttura aziendale e non a una sandbox. Se è presente una sandbox, solitamente verrà visualizzato un errore sulla pagina Web di phishing e l'attacco non avrà inizio. Di conseguenza, i fornitori di sicurezza standard non classificheranno il sito Web di phishing come dannoso, a causa dell'evasione, e il sito continuerà a funzionare inosservato.

Limitazione tramite informazioni sul dispositivo

Un'altra tecnica di evasione sfruttata dagli attacchi di phishing è l'analisi delle informazioni sul dispositivo per sradicare i fornitori di sicurezza che tentano di mascherarsi da utenti. Analogamente all'evasione dalla sandbox, gli aggressori mirano ad attivare lo schema di phishing solo quando un utente reale visita la pagina web.

Per fare ciò, gli autori delle minacce hanno sviluppato la capacità di identificare obiettivi umani sulla base di diverse fonti di dati: dati del browser, del sistema operativo e del modo in cui il contenuto della pagina web dovrebbe essere visualizzato sullo schermo dell'utente. Con queste informazioni il kit di phishing può decidere se il dispositivo viene utilizzato da una persona (ad esempio un laptop o un telefono) o se si tratta di una sandbox o di un meccanismo di sicurezza mascherato da utente.

Queste informazioni aiutano i siti di phishing a classificare gli utenti in base alle dimensioni dello schermo o al viewport. Accedendo ai dati dei visitatori relativi all'altezza e alla larghezza della finestra della tecnologia del visitatore, l'autore della minaccia sa quale tipo di dispositivo sta utilizzando il bersaglio e può decidere se attaccare o eludere.

Questi sono solo alcuni esempi di un panorama delle minacce in continua evoluzione, poiché gli aggressori trovano ogni giorno nuovi modi per aggirare le tradizionali protezioni di sicurezza informatica. Ciò è estremamente inquietante e richiede un nuovo approccio alle sfide della sicurezza del browser.

Le soluzioni convenzionali non sono all’altezza

Come abbiamo visto, le campagne di phishing hanno sviluppato meccanismi per rilevare i tipi di software anti-phishing convenzionali, che si tratti di sandbox, scanner di posta elettronica o autenticazione a più fattori. Una volta rilevati dalle campagne, gli aggressori svilupperanno un diverso tipo di attacco e ci sono poche possibilità che l'anti-phishing sia efficace nel bloccare o individuare una pagina web dannosa

Un nuovo approccio basato su browser

Il forte aumento del ruolo del browser nelle aziende moderne richiede soluzioni che proteggano dagli attacchi informatici prevalenti nel browser. Il phishing sta emergendo come la minaccia principale, sia in termini di popolarità che di gravità, tra gli attacchi informatici trasmessi dai browser. Inoltre, I tradizionali software anti-phishing non rilevano molte campagne di phishing e le lasciano passare inosservate, lasciando vulnerabili i dipendenti e l'organizzazione.

Riteniamo che una soluzione adeguata a questi problemi dovrebbe essere basata sul browser. LayerX Security offre un nuovo approccio per la protezione dal phishing.

La piattaforma browser LayerX include un'estensione del browser che monitora le sessioni del browser a livello di applicazione, ottenendo visibilità diretta su tutti gli eventi di navigazione nella fase post-decrittografia, consentendogli di analizzare e applicare azioni protettive in tempo reale senza latenza o impatto sull'esperienza dell'utente . LayerX può modificare senza soluzione di continuità la pagina Web renderizzata per andare oltre il semplice blocco\consentire l'accesso per fornire un'applicazione granulare che neutralizzi gli aspetti dannosi della pagina Web anziché bloccarne del tutto l'accesso. Ciò è di fondamentale importanza nei casi in cui gli aggressori sferrano il loro attacco su una pagina essenzialmente legittima, come quando attraversano la struttura DOM di una pagina di un'app bancaria. LayerX fornisce il massimo livello di sicurezza senza compromettere l'esperienza di navigazione dell'utente.