Inloggningsuppgifter är porten till varje onlinetjänst idag eftersom de hjälper till att identifiera personen bakom skärmen och skyddar din känsliga information från alla med uppsåt. Trots den myriad av förebyggande åtgärder som är möjliga idag, förblir inloggningsfyllning ett av de bästa verktygen i cyberattackarens arsenal. Med detta kan angripare bryta sig in på onlinekonton och klara sig med värdefull personlig data.

Med över 15 miljarder referenser tillgängliga för köp på den svarta marknaden, försöker angripare alltid göra en snabb vinst genom att utnyttja läckta referenser mot offer. Idag behöver de inte nödvändigtvis betala för att beväpna dessa stulna referenser – RockYou21-listan är en allmänt tillgänglig lista med lösenord, som sammanställer över 8 miljarder poster. Med denna gratis databas får hackare en extraordinär mängd ammunition mot intet ont anande onlineanvändare. Med databaser som dessa kan det bara ta en liten tid för automatiska lösenordssprayverktyg att hitta rätt inloggningskombination och ta över.

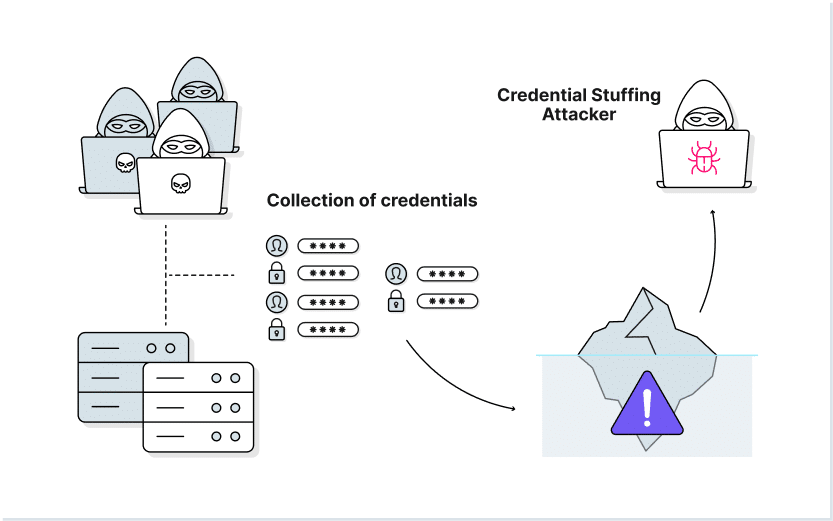

Hur fungerar Credential Stuffing Attacks?

Kärnsvagheten i centrum för legitimationsfyllningens popularitet är frekvensen av lösenordsåteranvändning. Även om det är frestande att lägga all denna skuld på slutanvändaren, är det värt att komma ihåg den stora mängden onlinekonton som varje slutanvändare behöver hålla reda på.

En nyligen genomförd studie fann att den genomsnittliga personen nu bara har 100 onlinekonton – detta ökade drastiskt under pandemin, eftersom horder av nya användare upptäckte nya former av onlineunderhållning. Med tanke på sammanhanget med att behöva jonglera med så många konton, tvingas användare i huvudsak till två alternativ: det första är att använda en omfattande och säker lösenordshanterare; eller att helt enkelt återanvända lösenord mellan konton. Även om det förra är lovande, är lösenordshanterare fortfarande relativt nya och långt ifrån utbredda antaganden. De representerar också ännu större mål för angripare, exemplifierade i det senaste LastPass-brottet som såg både företags- och kunddata stulna.

Med vetskapen om att så många användare förlitar sig på samma lösenord på flera onlinekonton, använder angripare ofta tidigare kränkta autentiseringsuppgifter för att skörda höga vinster. Credential stuffing är processen att koppla in dessa läckta autentiseringsuppgifter till ett automatiserat program, som sedan automatiskt arbetar genom alla associerade onlinekonton för att försöka göra inbrott.

De flesta attacker följer samma format: För det första kommer angriparen att hitta eller köpa en cache med användarnamn och lösenord – ofta avslöjade av ett dataintrång nyligen. Angriparen kommer sedan att spendera lite tid på att testa om dessa kombinationer fungerar på ett fåtal webbplatser. När den väl har verifierats börjar den storskaliga attacken på allvar. All stulna data används, vilket ger en mängd inloggningsförsök mot en specifik server. Om bara en fungerar har angriparen åtkomst. Vid inbrott börjar angriparen manuellt ta bort allt av värde från kontot – som kreditkortsnummer, tillhörande e-postkonton och personnummer. Slutligen, innan angriparen släpper kontrollen över kontot, kan angriparen hålla det till lösen.

Vad orsakar Credential Stuffing Attacks?

Credential stuffing-attacker är helt enkelt ett resultat av många bredare förbiseenden på en organisations attackyta. De automatiska inloggningsbotarna frodas av en stadig ingång av läckta, stulna och spruckna referenser, som var och en kommer från individuella källor.

Dataöverträdelser

Dataintrång, som aldrig har varit vanligare, orsakas av en myriad av svaga säkerhetsrutiner, insiderhot och storskaliga riktade attacker. Medan företag kämpar för att hantera nedfallet över PR och tekniska system, matas data som släpps ut under ett intrång snabbt in på den starka marknaden för inloggningsfyllning. Relevanta referenser återvinns till ytterligare dataintrång, eftersom angripare infiltrerar ett bredare utbud av företagsnätverk. Från detta exfiltreras känsligare data, vilket leder till exponentiellt ökande attacker.

Återanvända lösenord

Tack vare dagens online-anslutning är förekomsten av återanvändning av lösenord skenande: 80 % av företagens dataintrång orsakas direkt av lösenordsintrång; samma siffra beskriver andelen hackincidenter som orsakas av återanvändning av lösenord. Utöver detta kan styrkan hos olika lösenord bero på oroväckande tillgänglig information: upp till en tredjedel av amerikanska anställda använder sina barns eller nära och käras födelsedagar som grund för sina lösenord. Tillsammans ökar den potentiella attackytan som erbjuds av sådana replikerbara och gissbara lösenord enormt sprängradien för autentiseringsattacker.

Nätfiskeattacker

Nätfiskeattacker ser till att angripare lurar offer genom identitetsstöld. Genom att skapa falska e-postmeddelanden – påstås från banker, mjukvaruleverantörer eller till och med kollegor – övertalas offren att avslöja sina inloggningsuppgifter. När dessa referenser skrivs in på en bedräglig inloggningssida läggs de till i angriparens ständigt växande databas. E-postmeddelanden är inte den enda formen av meddelanden som nätfiskeangripare använder: telefonsamtal, SMS och sociala medier erbjuder alla potentiella attackvägar.

Läckta inloggningsuppgifter

Autentiseringsuppgifter behandlas inte alltid med den respekt de förtjänar – snabba utvecklingscykler leder ofta till förbiseenden som blir alltför exploaterbara av illvilliga aktörer. Det här problemet kvarstår även utanför Devops: anställda läcker ibland inloggningsuppgifter av misstag genom att dela dem med andra eller lagra dem i klartext. När instanser av läckta autentiseringsuppgifter uppstår läggs de snabbt till i databaserna med samlade autentiseringsuppgifter som är tillgängliga på mörka webbmarknader.

Automatiserade verktyg

Den sista biten av fyllningspusslet tas upp av automatiserade verktyg. Att kontrollera giltigheten av miljarder lösenord skulle vara omöjligt för manuella processer. Angripare ökar istället effektiviteten och avkastningen på attacker genom att använda bots. Dessa testar miljontals kombinationer av lösenord och användarnamn varje minut, distribuerar och förstärker aktiva attacker.

Utmaningarna för identifiering av identitetsfyllning

Det övertag som användarna får är deras förmåga att smälta in med legitima användare. Traditionella metoder för brandvägg för webbapplikationer (WAF) och svartlista misslyckas fullständigt, eftersom dessa attacker inte är beroende av identifierbara exploateringar – eller några öppet skadliga handlingar. Tekniskt sett använder angriparen appens inloggningsfunktion för sin avsedda orsak – vilket gör WAF värdelös.

Att ta ett angriparcentrerat tillvägagångssätt för skydd genom att identifiera skadliga IP-adresser kan erbjuda visst skydd, men den stora omfattningen av distribuerade botnät möjliggör inte bara snabbare arbete – utan också en mycket spridd attack som täcker potentiellt tusentals olika IP-adresser. Detta begränsar avsevärt all proaktiv upptäckt av inloggningsfyllning.

Till skillnad från beteendemönster som ses i brute force-attacker – där bots kontinuerligt itererar på tidigare gissningar – försöker botar för att fylla på autentiseringsuppgifter helt enkelt komma åt via det stulna paret, innan de går vidare. Detta gör dem mycket mobila – tillräckligt smidiga för att undvika program som bedömer frekvensen av inloggningsfel.

Hur förhindrar man fyllning av legitimationsuppgifter?

Trots de utmaningar som säkerhetsteamen ställer, finns det några nya sätt som försök att fylla på legitimation har omintetgjorts.

Autentisera med Multi-Factor

MFA lägger till ett extra lager av autentisering till ett inloggningsförsök genom att få användaren att autentisera med något de har – såväl som något de känner till. Med en fysisk autentiseringsmetod som en telefon eller åtkomsttoken kan autentiseringsrobotar inte komma åt ett konto även om de stulna inloggningsuppgifterna är korrekta. Utmaningen med att implementera MFA över en hel användarbas är dock betydande på grund av utbredda invändningar från användarupplevelsen.

Använd CAPTCHA

CAPTCHA tvingar användare att bevisa att de är människor. Detta kan hjälpa till att minska några av de bots som framgångsrikt utför attacker, även om det är värt att komma ihåg att angripare har två sätt att kringgå detta: den första är huvudlösa webbläsare (se nedan); andra angripare har helt enkelt vänt sig till att anställa människor för att slutföra CAPTCHA-steget av en inloggning. På samma sätt som MFA kombineras CAPTCHA bäst med en arsenal av andra tillvägagångssätt.

Blockera huvudlösa webbläsare

Huvudlösa webbläsare erbjuder automatisering på hög nivå av webbaktiviteter – inklusive CAPTCHA-slutförande. De fungerar till stor del via JavaScript-anrop, vilket gör dem relativt lätta att upptäcka. Genom att blockera åtkomst till alla huvudlösa webbläsare får CAPTCHA-tekniker mer förebyggande kontroll över försök att fylla på autentiseringsuppgifter.

Svartlista misstänkta IP-adresser

Nybörjarangripare har vanligtvis en mindre pool av skadliga adresser att hämta från. Det är här IP-blockering fortfarande har hotellpotential, eftersom alla IP-adresser som försöker logga in på flera konton snabbt kan förbjudas.

Identifiera och begränsa trafik utanför bostäder

Det är enkelt att upptäcka trafik som kommer från AWS eller andra kommersiella datacenter: använd detta till din fördel genom att tillämpa strikta hastighetsgränser för denna typ av trafik, eftersom det nästan säkert är botrelaterat. Behandla all datacentertrafik med extrem försiktighet och se till att blockera alla misstänkta användare.

Skydda anställdas autentiseringsuppgifter med LayerX

LayerX erbjuder ett heltäckande skydd mot fyllning av autentiseringsuppgifter genom att övervaka alla autentiserings- och auktoriseringsbeteenden. Denna synlighet uppnås tack vare dess implementering som en webbläsartillägg, som tillåter fullständig övervakning och analys av användarinloggningsförsök och resursåtkomstförfrågningar över alla enheter.

Genom att kombinera en inloggningsaktivitet på marken med en marknadsledande analysmotor, blir webb- och SaaS-sessioner för inloggningsbotar tydligt synliga. Automatiskt flaggad som högrisk, blir det sedan möjligt för LayerX att implementera ett kontextkänsligt andra lager av verifiering. Även om MFA historiskt sett har varit en kamp att implementera för alla användare, tillhandahåller LayerX ytterligare denna extra autentiseringsfaktor, vilket eliminerar UX-frustrationen som orsakas av MFA och CAPTCHA. På så sätt kan åtkomstpolicyer avgöra en slutanvändares legitimitet utan att blint förlita sig på stulna referenser.

Med LayerX kan organisationer upptäcka, förhindra och proaktivt skydda mot skadlig lösenordsanvändning.