Ett av de mest förbisedda hoten mot företagets säkerhet är något som anställda spenderar 40 % av deras vakna timmar gör. Med organisationer som åtnjuter fördelarna med en allt mer hybrid arbetsstyrka, har alltför många gjort denna nyckelöversikt över hur användare och anställda interagerar med externa system. Att surfa på webben är förenat med betydande risker som ofta ignoreras.

När du besöker en webbsida eller app, laddar din enhets webbläsare kod från en fjärrserver. Ur ett nollförtroendeperspektiv väcker antagandet om denna servers legitimitet allvarliga farhågor. Traditionellt webbläsarskydd som t.ex Secure Web Gateways (SWG) fokuserat på att försöka verifiera en webbsida via en förbyggd lista med misstänkta länkar; detta sammanhangslösa tillvägagångssätt hindrade äkta förfrågningar och missade ofta helt nya attacker.

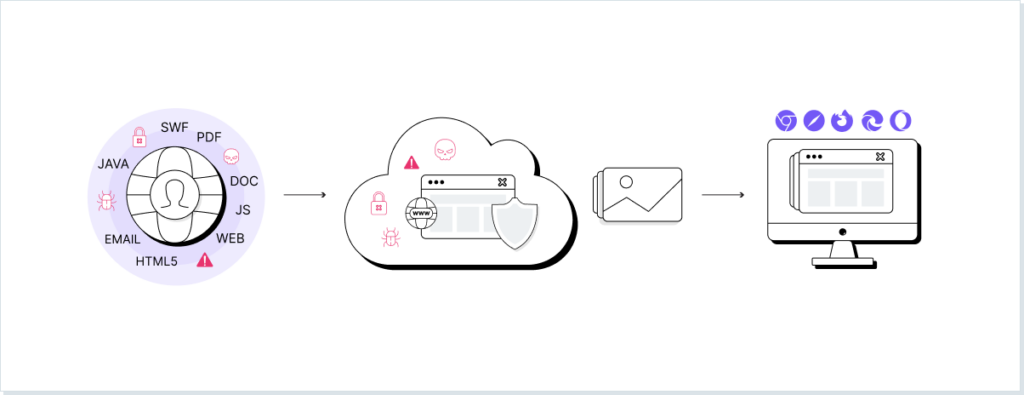

För ett decennium sedan, tekniker såsom fjärrisolering av webbläsare har introducerats som nästa generations webbläsarskydd. Vad isolering av fjärrwebbläsare gör är att ladda och verifiera webbplatskoden innan den når webbläsaren. Detta tillvägagångssätt erbjuder mer kontextuellt skydd och isolerar fysiskt en enhet från hårdkodade hot.

Nedan tar vi en närmare titt på de hot som webbläsarisolering skyddar mot, och varför organisationer använder det. Vi frågar om det erbjuder tillräckligt skydd i ett växande hotlandskap som kräver sömlös, organisationsomfattande säkerhet och granskar mer modern och effektiv säkerhetsteknik för att möta surfrisker.

Vilka hot skyddar webbläsarisolering mot?

Webbläsarisolering skyddar mot opportunistiska säkerhetshändelser. Nedan är de 6 stora sårbarheterna som oskyddade slutanvändare möter:

- Malvertisering. Denna attack kretsar kring legitima annonsnätverk. För de genuina webbplatsoperatörerna – och deras tredjepartshanterare – ser dessa annonser helt normala ut. De kriminella operatörerna av dessa annonser har dock inkluderat några rader med skadlig kod. När en oskyddad webbläsare läser in en infekterad sida – vilket kan vara vilken annons som helst på vilken webbplats som helst – laddas en enda instruktion på din enhet som ansluter den till brottslingens kommando- och kontrollserver. Härifrån kan C2-servern snabbt och tyst ladda ner vad som helst i bakgrunden.

- Drive-by-nedladdningar. Denna breda kategori av attacker beskriver en smyginstallationsprocess för skadlig programvara. Oavsett om du bara laddar en webbsida med en opatchad webbläsarsårbarhet, eller installerar en äkta mjukvara med skadlig programvara inkluderad i laddaren, drar drive-by-nedladdningar fördel av alla små förbiser.

- Omdirigera attacker. När ett e-postmeddelande som marknadsför stora rabatter på ett varumärke studsar in i någons inkorg, kommer en säkerhetsinriktad användare att hålla muspekaren över länken för att kontrollera dess giltighet. När de ser webbadressen som börjar med varumärkets egen webbplatsadress, antar de att allt är bra. Omdirigeringsadresser tillåter dock att angriparens webbplats smugglas till en adress som först verkar legitim. Denna teknik hittades i nästan 7,000 3 nätfiske-e-postmeddelanden som maskerade sig som American Express och Snapchat under de tre månaderna mellan maj och juli 2022.

- Klick-jacking. Den klassiska sårbarheten som gör att en användare kan luras att klicka på en oavsiktlig länk. Falska "ladda ner" och stäng annons-knappar finns i överflöd, som lurar användare att generera falska annonsintäkter och till och med påbörja en nedladdning av skadlig programvara.

- On-path webbläsare attacker. Sitter mellan webbplatsservern och din egen webbläsare kan en on-path-angripare stjäla dina cookies eller utnyttja HTTP-anslutningen för att samla in inloggningsuppgifter och till och med ändra webbinnehållet du tittar på.

- Skript över flera webbplatser: Detta ser en angripare injicera kod på en legitim webbplats; nyttolasten försvinner när offret laddar webbplatsen. I stil med omdirigeringsattacken lägger vissa skript över webbplatser till skadlig kod i slutet av en betrodd URL. När offrets webbläsare laddar detta kan en angripare stjäla inloggningsuppgifter och mer.

Hur fungerar webbläsarisolering?

Webbläsarisoleringsteknik distanserar webbsidor från användarens egen webbläsare. Detta kan ta ett antal olika former (se typerna av webbläsarisolering nedan), men alla fungerar utifrån samma allmänna premiss. Först utförs en webbanvändares surfaktiviteter i en isolerad miljö. Detta kan vara en server, styrd och underhållen av en molnleverantör, eller en sandlåda i slutanvändarens egen dator. Därifrån överförs surfbeteendet tillbaka till användarens enhet, liksom deras begärda webbsidor (eller simuleringar därav). När användaren skickar ett formulär, begär en nedladdning eller klickar på en länk, skickas begäran först till denna isolerade behållare, där den utförs och utvärderas för skadlig programvara.

Till exempel har en användare surfat över en webbplats som ser oskyldigt ut och innehar information om ett kommande branschevenemang. Okänd för dem, men en malvertising-kampanj är inriktad på just denna sida. Medan en oskyddad användare riskerar en automatisk nedladdning av skadlig programvara, skyddar den isolerade behållaren användaren från alla försök att skicka dem till en okänd kommando- och kontrollserver, vilket helt inaktiverar attacken. Denna server eller sandlåda fungerar på en icke-beständig basis, återställs eller raderas när användaren stänger sessionen eller webbläsaren timeout. Detta eliminerar risken för cross-site scripting och andra JavaScript-baserade attacker, tar bort dem från den enskilda anställdes oro och hjälper till att stänga webbläsare bort från företagets bredare attackyta.

Varför använder organisationer webbläsarisolering?

Gartners senaste undersökning fann det 82 % av de branschledande svarande inom finans-, HR- och juridikbranschen kommer att fortsätta att stödja fjärrarbete. Med traditionell perimetersäkerhet spridd över hundratals olika lokaler, visar stigande kostnader för dataintrång behovet av bättre fjärrskydd.

Det traditionella alternativet för att skydda mot webbaserad skadlig programvara har inkluderat verktyg som den säkra webbgatewayen (SWG). Denna nätverkssäkerhetslösning fungerar som en proxy mellan slutanvändaren och sidan de försöker ansluta till. Tyvärr misslyckas SWGs att dynamiskt identifiera – och skyddar därför från – skadliga sidor i realtid. Många webbproxyer och liknande verktyg lider av blindhet i surfsessionskontext, samtidigt som de saknar de fina detaljerna mellan äkta webbdestinationer och skadliga instanser. Det breda utbudet av tillvägagångssätt som används har sett att webbläsarlösningar börjar lida av teknisk stackbloat. Dessutom kan dessa komplexa tillvägagångssätt fortfarande missa zero-day exploits, samtidigt som de blockerar användare från webbplatser i onödan och därmed kraschar produktiviteten.

Webbläsarisolering distanserar interna nätverk från alla hot. Detta underlättar både de anställdas produktivitet – och deras säkerhet.

Typer av webbläsarisolering

Det finns tre breda kategorier av webbläsarisoleringstekniker.

#1. Fjärrisolering av webbläsare

Fjärrisolering av webbläsare är beroende av att slutanvändarens surfbeteende strömmas till en isolerad molnserver. Det finns tre olika former av fjärrisolering, som var och en skickar innehåll till användarens enhet i olika former. Den första är "pixel pushing"-metoden. Detta ser att en molnserver laddar webbsidans kod samtidigt som en video eller sekventiella bilder av användarens surfaktiviteter strömmas till slutanvändarens enhet.

DOM-omskrivning, å andra sidan, ser servern ladda webbsidan och sedan aktivt skriva om den för att ta bort eventuell skadlig HTML eller JavaScript. När innehållet har declawed, skickas det till slutanvändarens enhet för att laddas en andra gång av webbläsaren och visas.

Den sista metoden involverar en liknande process, där webbsidan laddas på distans, men innehållet skrivs inte om i stor utsträckning. Istället får användaren en representation av webbsidan i vektorgrafikformat efter att all kod har exekverats.

I grunden introducerar isolering av fjärrwebbläsare nästan alltid latens i surfprocessen.

#2. Lokal webbläsareisolering

Lokal webbläsarisolering fungerar på liknande sätt som fjärrwebbläsarisolering. Men för att minska latensen ersätts den fjärranslutna molnservern med en server som är värd inom organisationens interna nätverk.

Webbläsarisoleringen måste nästan alltid ske inom organisationens befintliga brandväggsprocedurer, istället för utanför den, som sker via fjärrisoleringsprocessen. Den här tekniken kan fungera bra för organisationer med högst sekretess, men den passar inte lika bra för distansarbetare tack vare de kostsamma hårdvarukraven från lokala servrar. Dessutom, även om användare är säkra på att deras surfning inte kommer att exponera enskilda enheter, finns det risken att det interna nätverket drabbas av ett särskilt otäckt hot från det offentliga internet.

#3. Isolering av webbläsare på klientsidan

Webbläsarisolering på klientsidan skiljer sig drastiskt från isolering av fjärrwebbläsare. Den fungerar under samma etos för webbläsarvirtualisering och förlitar sig inte på en extern server utan fungerar istället på användarens enhet. Isoleringsaspekten kommer från en av två tekniker: virtualisering eller sandlådor.

Virtualisering beskriver processen att dela upp en dator i flera – separata – virtuella maskiner. Strax under operativsystemet på en dator sitter hypervisorn, som kan användas för att dela upp hårdvarans resurser mellan värdenheten och eventuella gästsystem. Det som händer i en virtuell maskin bör – teoretiskt sett – isoleras till just det. Genom att använda en virtuell maskin för att ladda webbsidor hålls värddatorn säker från de vanligaste webbläsarhoten.

Sandboxing har några likheter med virtualisering, och erbjuder en innesluten virtuell miljö inom vilken applikationer kan köras. Men det finns inget skapande av ett helt separat system. Istället är en sandlåda en behållare som kan placeras runt en applikation som körs på operativsystemet. Den viktigaste fördelen med detta är att – varje gång en sandlåda stängs – förblir alla händelser osparade och kasseras därför.

Nästa generations webbläsarsäkerhet börjar med LayerX

Webbläsarisolering levererar inte på den svepande säkerhet som den en gång utlovade. Lösningens betydande inverkan på användarupplevelsen har resulterat i sporadisk användning, med organisationer som försöker förlita sig på ojämnt skydd eftersom anställda helt enkelt väljer en mindre betungande webbläsarupplevelse.

Alternativen är inte mycket bättre heller: Cloud Access Security Brokers (CASB) har länge varit branschens lösning på sårbarhet i webbläsare. Den policyefterlevnad som tillämpas av CASB:er gäller dock endast för sanktionerade applikationer och är djupt beroende av API:et för varje app. Deras integrationskrav har hjälpt till att skapa en komplex, kostsam och mindre effektiv form av säkerhetshantering.

LayerX är den första lösningen som prioriterar enkelhet. Den levererar på ett enhetligt sätt alla styrkor med fjärrisolering av webbläsare, vilket möjliggör realtidsstyrning av webbanvändning, nätfiske och skydd mot skadlig programvara, samtidigt som den inte kommer i vägen för dina anställda. Kasta ut storskaliga infrastrukturella förändringar, LayerX:s lösning fungerar för att anpassa sig till din organisations säkerhetsbehov – inte tvärtom.