Webb- och databassökningar utgör grunden för all företagsinnovation och forskning, vilket cementerar det som en av de viktigaste processerna inom dagens arbetsyta.

I takt med att anställda skördar frukterna av hybridarbete har surfvanorna blivit alltmer spridda, delas över offentliga och privata enheter utan att tänka efter. Som ett resultat har spridningen av surfinfrastruktur expanderat långt bortom gränserna för traditionell säkerhet.

I gapet mellan cybersäkerhetsprotokoll och slutanvändaråtgärder frodas angripare. Att avleda och missbruka webbläsarens privilegierade position inom ett företag kan komma ner till ett enda klick. Attacken kan ta många olika former, från att visa allt tänkbart innehåll för slutanvändaren, kapa en ansluten mikrofon eller webbkamera, eller smygstarta skadlig kod.

Skydd mot webburna hot börjar med Browser Security Platform

Läs mer

2023 webbläsarsäkerhetsundersökningsrapport

Läs merWebblästrattacker har utökats långt bortom räckvidden av Chrome nolldagars utnyttjande; till exempel visar en teknik som kallas "tabnabbing" en otroligt detaljerad förståelse för slutanvändarnas beteende. När en infekterad sida väl har öppnats väntar attacken tills användaren har slutat interagera med sidan. Indikerande en användare med många flikar öppna, omdirigerar fliken sedan till en falsk inloggningssida som efterliknar utseendet på en äkta tjänst som Microsoft 365. När de så småningom kommer tillbaka antar användaren att fliken är dess äkta motsvarighet, och anger sina autentiseringsuppgifter. direkt till angriparens databas.

Klyftan mellan webbläsarsäkerhet och slutanvändarskydd kan endast överbryggas via en specialbyggd, webbläsare-först-lösning som kan förhindra olika typer av webbläsarexploater.

KNAPP [Läs mer om LayerX webbläsarskyddsplattform]

Vad är webbläsarexploateringar?

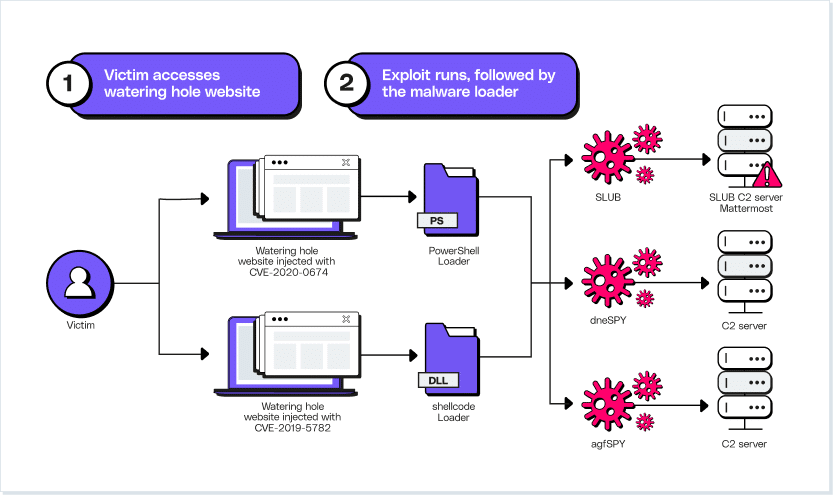

Webbläsarexploater beskriver alla former av skadlig kod som syftar till att manipulera användarens bästa avsikter, som uppnås genom att dra fördel av inbyggda brister i en mjukvara. CVE-programmet kodifierar varje offentligt släppt utnyttjande och bara under 2022 svällde den listan med ytterligare 22 tusen. Webbläsare erbjuder en mängd skadliga möjligheter tack vare deras roll i att koppla en användare till world wide web. För en webbläsarexploatering kommer angriparen att försöka tvinga tillträde till ett privat nätverk via en enda webbsida eller webbläsarsårbarhet. Webbläsarexploater drar fördel av all tillsyn för att skicka skadlig kod till enhetens webbläsare. Detta kan ge angriparen tillgång till mängder av personlig information; tillåta dem att leverera skadlig programvara till enheten; och flytta i sidled för att infiltrera hela nätverk.

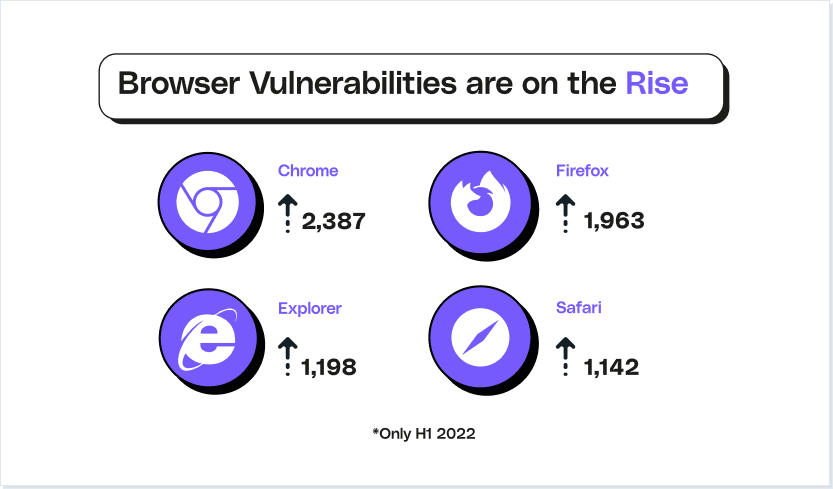

Exploater är otroligt kraftfulla, med exploateringsmarknaden som tillåter angripare med liten teknisk bakgrund att orsaka verklig skada. Den stora populariteten för de fyra största webbläsarna (Google Chrome, Mozilla Firefox, Microsoft Edge och Apple Safari) har lett till att efterfrågan på webbläsarexploater har skjutit i höjden. Forskare noterade att försäljningen av RIG-exploatpaketet nyligen har exploderat, med paketet som underlättar en nedladdning av RedLine Stealer Trojan via en sedan-patchad Internet Explorer-fel.

Typer av webbläsarutnyttjande

Webbläsarens utnyttjande är lika varierande i sina arbetssätt som angriparnas egna mål. Medan drive-by-nedladdningar, där filer ovilligt laddas ner utan användarens vetskap, representerar en smyg form av implantering av skadlig programvara, kan äventyrade tredjepartsplugins urholka annars mycket säkra surfvanor.

Webbsäkerhet har drivits till bristningsgränsen på sex viktiga sätt:

#1. Kodexekvering utnyttjar i webbläsaren

Exekvering av kod i webbläsaren representerar det värsta av det värsta – tack och lov är dessa attacker också de sällsynta. Webbläsare är till sin natur komplexa, med delsystem som sträcker sig över HTML-rendering till CSS-analys, och vanliga patchar riskerar att introducera små brister. Det krävs bara en liten utvecklarkontroll för att ge angripare tillräckligt med fotfäste för att exekvera skadlig kod. Därifrån behövs bara en sårbar webbläsare som helt enkelt besöker en utsatt webbplats eller laddar en annons med skadlig programvara. Efter att den första kompromissen har uppnåtts kan angripare initiera nedladdningen av ytterligare kompromisspaket; stjäla känslig information från webbläsaren själv; eller helt enkelt lurar i bakgrunden och väntar på ytterligare instruktioner.

#2. Kodexekvering utnyttjar plugin-program

Plugins är mycket användbara och erbjuder dynamiska och användarvänliga surfupplevelser. Men deras närhet till webbläsaren gör dem till idealiska komponenter för en exploatering. De erbjuder den enklaste vektorn för drive-by-nedladdningar. Till och med välkända plugins kan falla illa med sådan oönskad uppmärksamhet, där Flash och Java båda har spelat stora roller i tidigare attacker. Jenkins-servern, populär bland Java-plugins, är notoriskt osäker för alla slags attacker. Så allvarliga är Jenkins sårbarheter att dess roll var avgörande för upptäckten och läckan av TSA:s flygförbudslista i januari 2023.

#3. Man-in-the-Middle attacker

En "man i mitten"-angripare är alla som har tillgång till en punkt i kopplingen mellan en användare och webbplatsen. Detta ger dem möjlighet att observera och till och med ändra trafik när den passerar mellan webbservern och webbläsaren. Som ett exempel i verkligheten kan MitM-attacker ändra inbäddade webbadresser även på legitima webbplatser, vilket lura slutanvändaren att klicka sig vidare till en angriparkontrollerad webbplats. Webbplatser som krypterar sin trafik hjälper till att ta bort detta säkerhetsproblem, även om användare ibland ignorerar webbläsarens varningar innan de besöker en okrypterad webbplats.

Av större oro nuförtiden är Man-in-the-Browser-attacken. Här används en trojansk häst för att fånga upp och manipulera alla förfrågningar som skickas från webbläsaren och systemfiler. Det vanligaste målet med denna attack är att förvandla en redan exponerad enhet till ett fordon för ekonomiskt bedrägeri: webbläsaren visar användarens avsedda transaktion medan trojanen i hemlighet loggar offrets bankuppgifter. Skadlig programvara i webbläsaren eller operativsystemet utgör ett inre hot; ett område där TLS- och SSL-kryptering är maktlösa.

#4. Cross-site scripting

Dynamiska webbplatser har bevisat sitt värde genom att minska avvisningsfrekvensen och förbättra avkastningen på investeringen. Javascriptet som driver dessa användarresponsiva webbplatser hanteras dock ofta i klientens egen webbläsare, utan att behöva resa tillbaka till servern. När en webbläsare väl läser in den äkta webbsidan tittar den sedan på tillhörande JavaScript för ytterligare användarspecifika åtgärder. Osynlig från webbservern gör detta för en angripare att lägga till skadlig kod på en äkta webbadress.

Ett belysande exempel på detta är sajter som innehåller osanifierade kommentarstrådar. En angripare kan posta en kommentar som innehåller JavaScript mellan två tags. With that comment posted, any browser that loads the page will see this comment as executable, paving the way for payload implementation.

#5. SQL-injektion

SQL-injektion drar fördel av webbplatser som accepterar användarinput och har förblivit en konsekvent fråga under det senaste decenniet av internets tillväxt. Structured Query Language (SQL) erbjöd den första standardmetoden för att lagra och hämta data från länkade databaser. Språkets närhet till mycket värdefull känslig data gör det nu till ett naturligt mål för exploatering. SQL-injektionsattacker handlar om att lägga till kommentarer på en webbplats som bildar SQL-satser – liknande XSS teknik att tvinga webbläsaren att köra ytterligare kod. SQL-satsen körs sedan på den attackerade platsen och dess underliggande databas och returnerar delar av data till angriparen.

Även om det är frestande att begränsa denna attack till enbart ett språk, kan webbplatser som förlitar sig på andra språk än SQL fortfarande falla offer för samma mekanism. No-SQL-attacker utförs av exakt samma process, vilket gör det till en anpassningsbar och lönsam webbläsare.

#6. DNS-förgiftning

Webbläsare ser inte internet på samma sätt som vi människor. Domännamn kan innehålla värdföretagets namn, men webbläsare kräver ett mer exakt sätt att identifiera vilken sida som ska laddas. DNS kopplar ihop IP-adressen för varje webbplats med det minnesvärda domännamnet som vi känner till och känner igen. För effektivitetens skull kör ISP:er sina egna DNS-servrar, som delar data från andra. Hemmaroutrar placerar dessa DNS-butiker närmare slutanvändaren, och varje enhet kör sin egen lokala cache, vilket sparar tid genom att lagra tidigare resultat.

Var och en av dessa cacher kan förgiftas; när en angripare bryter sig in och ändrar en post kan webbläsaren nu associera domännamnet för google.com med en IP-adress för en angriparkontrollerad webbplats. Alla webbplatser är sårbara för detta, och det är en attack som kan spridas snabbt. Om olika internetleverantörer får sin DNS-information från en komprometterad server, blir nedströmscacharna som alla förlitar sig på den posten attackvektorer. För maximal ROI tenderar denna typ av attack att fokusera på finansiella institutioner, med målet att lura användare att lämna över kontouppgifter. Skadan som denna attack släpper lös på legitima företags rykte – och kunders egna bankkonton – är oöverträffad.

Bästa metoder för att förhindra webbläsarexploatering

Allt för ofta är det största hotet mot företagssäkerhet en anspråkslös slutanvändare. Själva naturen av att ansluta till det offentliga internet kräver några viktiga protokoll som kan blockera och förhindra attacker. Samtidigt kan dessa webbsäkerhetsvanor inte kannibalisera användarens produktivitet; som leder användarna längs denna tunna lina är stora mängder olika säkerhetslösningar.

Håll webbläsarna uppdaterade

Grunden för alla program och webbläsare som har åtkomst till webben, uppdaterad programvara är en nödvändighet. När sårbarheter upptäcks blir patchning en kapplöpning mot tiden innan angripare använder sig av sådana. Regelbundna och strikta uppdateringar ger en webbläsare ett avsevärt skydd mot några av de mest påfallande försöken att köra fjärrkod.

Använd HTTPS

HTTPS erbjuder en säker och krypterad form av kommunikation mellan en webbläsare och en ansluten server. Användare bör veta hur man känner igen en HTTPS-skyddad webbplats genom att titta på webbläsarens URL-fält, där ett litet hänglås anger webbplatsens status för full kryptering. Om en webbplats fortfarande använder HTTP visar de fyra stora webbläsarna alla en säkerhetsvarning till slutanvändaren, som måste beaktas.

Använd unika lösenord

Lösenordsåteranvändning är en kronisk och aldrig sinande vägspärr på vägen till företagssäkerhet. Anledningen bakom det är enkel: med så många appar, konton och sidor att logga in på, tvingas slutanvändare ofta att helt enkelt lita på några gamla trogna – kanske med några extranummer som slängs in för flärd. Följderna av denna vana är dock iögonfallande, eftersom återanvändning av lösenord förvandlar marknaden för kontokompromisser till den olagliga industrin för flera miljarder dollar som den är idag. Användare måste vara medvetna om incidenter som RockYou21-listan, som listar tusentals fritt tillgängliga referenser, stulna från riktiga konton. Strikt lösenordshygien – med stöd av lösenordshanterare eller automatiska påminnelser om lösenordsåterställning – har aldrig varit viktigare.

Blockera popup-fönster och annonser

Popup-annonser erbjuder ett perfekt fordon för leverans av skadlig kod. Att blockera dessa kan dock vara svårare än väntat. Medan moderna webbläsare erbjuder ett sätt att automatiskt blockera alla nya popup-fönster, kan detta komma i vägen för en produktiv användarupplevelse. En traditionell lösning är Secure Web Gateway (SWG). Detta erbjuder en form av skydd för webbläsare på företagsnivå, vilket hjälper till att definiera en omkrets mellan användare och den externa webben. Webbadresser blockeras i enlighet med företagssäkerhetspolicyer, vilket rensar bort kända skadliga webbadresser. Nya skadliga webbplatser representerar dock ett bestående problem.

Skydda din surfning med LayerX

Hoten har utökats långt bortom webbläsarskyddet som erbjuds av lapptäckssäkerhetslösningar. Att hålla användare säkra mot myriaden av surfhot kräver något nytt: en sammanhållen, användarfokuserad webbläsarsäkerhetsplattform.

LayerX erbjuder denna banbrytande metod för webbläsarsäkerhet. Genom att prioritera synlighet i ytterkanten möjliggör förlängningsverktyget realtidsanalys av alla webbläsarhändelser. Webbläsarens sensor sammanställer först dessa data; bedöma webbsidans beteende, användaraktivitet och webbläsarfunktioner. Den andra komponenten – verkställaren – initierar åtgärder när skadlig kod har identifierats. Denna aspekt driver webbläsarsäkerheten långt bortom den alltför grova, binära "blockera eller tillåt"-svarsmodellen. Genom att initiera eller stoppa vissa webbläsaråtgärder och injicera kod för att kirurgiskt neutralisera riskabla sidkomponenter, är en sömlös användarupplevelse inte längre priset att betala för webbläsarsäkerhet.

Den underliggande Plexus-motorn driver analysen av webbläsarkomponenter med hög risk. Denna analysplattform med dubbla motorer fungerar över både webbläsartillägget och i en mer central molntjänst. Alla händelser som samlas in från sensorerna i förlängningen matas in i Plexus-motorn, analyseras och berikas med data från LayerX Threat Intel Cloud. Detta kombinerar granulariteten i varje användares miljörisk med våra makroöversikter av dagens webbläsarhotstrend. Plexus ger ett kontextuellt element till varje steg i analysen och möjliggör proaktiva skyddsåtgärder innan en nyttolast utlöses.

Även om LayerX inte tillför någon latens eller frustration till användarupplevelsen, var dess slutanvändare inte det enda fokuset. Den snabba diversifieringen av varje organisations tekniska högar – och den efterföljande explosionen av säkerhetslösningar – har också tagit en betydande vägtull på säkerhetsteamen. Framtidssäker säkerhet kräver ett annat tillvägagångssätt. Enkelt att utföra är en viktig indikator på hur snabbt en säkerhetspraxis sorteras; för minskning av attackytan gjorde LayerX det till ett mål att centralisera alla relevanta uppgifter till ett enda tydligt gränssnitt. Detta ger inte bara ett fönster till en organisations övergripande säkerhetshållning, utan det ger ytterligare insikter om exponerade luckor – såväl som förmågan att åtgärda problem effektivt och sömlöst.