Loginoplysninger er porten til enhver onlinetjeneste i dag, da de hjælper med at identificere personen bag skærmen og beskytter dine følsomme oplysninger fra alle med ondsindede hensigter. På trods af de utallige forebyggende foranstaltninger, der er mulige i dag, er legitimationsfyldning stadig et af de bedste værktøjer i cyberangriberens arsenal. Med dette er angribere i stand til at bryde ind på onlinekonti og komme afsted med værdifulde personlige data.

Med over 15 milliarder legitimationsoplysninger, der kan købes på det sorte marked, søger angribere altid at opnå en hurtig fortjeneste ved at udnytte lækkede legitimationsoplysninger mod ofre. I dag behøver de ikke nødvendigvis at betale for at bevæbne disse stjålne legitimationsoplysninger – RockYou21-listen er en offentligt tilgængelig liste over adgangskoder, der kompilerer over 8 milliarder poster. Med denne gratis database tildeles hackere en ekstraordinær mængde ammunition mod intetanende onlinebrugere. Med databaser som disse kan det kun tage lidt tid for automatiske adgangskodesprayværktøjer at finde den rigtige login-kombination og tage over.

Hvordan fungerer credential stuffing-angreb?

Kernesvagheden i centrum for legitimationsfyldningens popularitet er hyppigheden af genbrug af adgangskoder. Selvom det er fristende at lægge al denne skyld på slutbrugeren, er det værd at huske på den store mængde onlinekonti, som enhver slutbruger skal holde styr på.

En nylig undersøgelse viste, at den gennemsnitlige person nu kun har 100 onlinekonti – dette steg drastisk gennem pandemien, da horder af nye brugere opdagede nye former for onlineunderholdning. I betragtning af sammenhængen med at skulle jonglere med så mange konti, er brugerne i det væsentlige tvunget til to muligheder: den første er at bruge en omfattende og sikker adgangskodemanager; eller blot at genbruge adgangskoder på tværs af konti. Mens førstnævnte er lovende, er adgangskodeadministratorer stadig relativt nye og langt fra udbredt. De repræsenterer også endnu større mål for angribere, eksemplificeret i det seneste LastPass-brud som så både virksomheds- og kundedata stjålet.

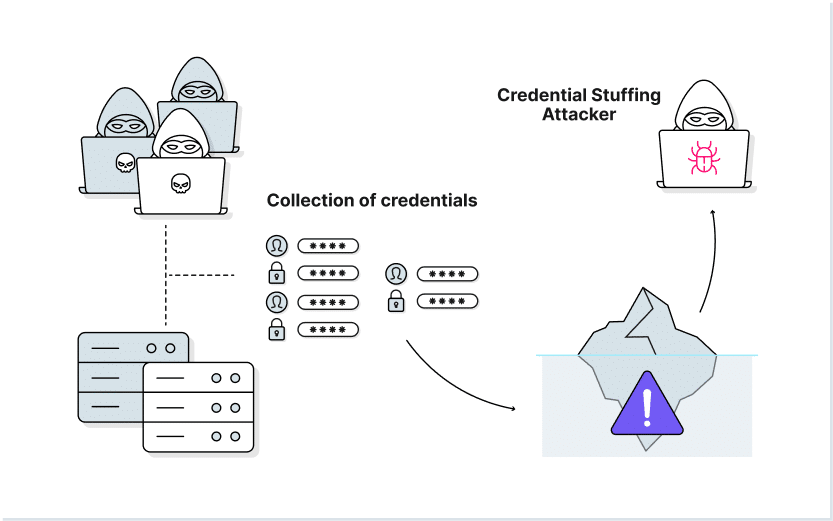

Ved at vide, at så mange brugere er afhængige af den samme adgangskode på tværs af flere onlinekonti, bruger angribere ofte tidligere overtrådte legitimationsoplysninger for at høste store overskud. Credential stuffing er processen med at tilslutte disse lækkede legitimationsoplysninger til et automatiseret program, som derefter automatisk arbejder gennem alle tilknyttede onlinekonti for at forsøge et indbrud.

De fleste angreb følger samme format: For det første vil angriberen finde eller købe en cache med brugernavne og adgangskoder - ofte afsløret af et nyligt databrud. Angriberen vil derefter bruge lidt tid på at teste, om disse kombinationer virker på tværs af nogle få websteder. Når det er verificeret, begynder det storstilede angreb for alvor. Alle de stjålne data bliver brugt, hvilket udsender strømme af loginforsøg mod en bestemt server. Hvis kun én virker, så har angriberen adgang. Når der er brudt ind, vil hackeren manuelt begynde at fjerne alt af værdi fra kontoen - såsom kreditkortnumre, tilknyttede e-mail-konti og cpr-numre. Til sidst, før angriberen giver afkald på kontrollen over kontoen, kan angriberen holde den til løsesum.

Hvad forårsager credential stuffing-angreb?

Credential stuffing-angreb er simpelthen et resultat af mange bredere tilsyn i hele en organisations angrebsflade. De automatiserede login-bots trives med et konstant input af lækkede, stjålne og knækkede legitimationsoplysninger, som hver især stammer fra individuelle kilder.

Databrænkelser

Databrud, som aldrig har været mere almindelige, er forårsaget af et utal af svag sikkerhedspraksis, insidertrusler og målrettede angreb i stor skala. Mens virksomheder kæmper for at håndtere nedfaldet på tværs af PR og tekniske systemer, bliver de data, der frigives under et brud, hurtigt ført ind på det stærke marked for udfyldning af legitimationsoplysninger. Relevante legitimationsoplysninger genbruges til yderligere databrud, da angribere infiltrerer en bredere vifte af firmanetværk. Fra dette eksfiltreres mere følsomme data, hvilket fører til eksponentielt stigende angreb.

Genbrugte adgangskoder

Takket være nutidens onlineforbindelse er udbredelsen af genbrug af adgangskoder voldsom: 80 % af virksomhedens databrud er direkte forårsaget af brudte adgangskoder; det samme tal beskriver procentdelen af hacking-hændelser forårsaget af genbrug af adgangskoder. Sideløbende med dette kan styrken af forskellige adgangskoder afhænge af alarmerende tilgængelig information: op til en tredjedel af amerikanske ansatte bruger deres børns eller kæres fødselsdage som grundlag for deres adgangskoder. Tilsammen øger den potentielle angrebsflade, der tilbydes af sådanne replikerbare og gættelige adgangskoder, eksplosionsradiusen for legitimationsfyldningsangreb massivt.

Phishing-angreb

Phishing-angreb ser angribere narre ofre gennem efterligning. Ved at bygge falske e-mails – angiveligt fra banker, softwareudbydere eller endda kolleger – overtales ofrene til at afsløre deres loginoplysninger. Når disse legitimationsoplysninger indtastes på en svigagtig login-side, føjes de til angriberens stadigt voksende database. E-mails er ikke den eneste form for meddelelser, som phishing-angribere udøver: telefonopkald, sms-beskeder og sociale medier tilbyder alle mulige angrebsmuligheder.

Lækkede legitimationsoplysninger

Legitimationsoplysninger behandles ikke altid med den respekt, de fortjener – hurtige udviklingscyklusser fører ofte til forglemmelser, der bliver alt for udnyttelige af ondsindede aktører. Dette problem fortsætter også uden for Devops: medarbejdere lækker nogle gange ved et uheld legitimationsoplysninger ved at dele dem med andre eller gemme dem i almindelig tekst. Når der opstår tilfælde af lækkede legitimationsoplysninger, føjes de hurtigt til databaserne over indsamlede legitimationsoplysninger, der er tilgængelige på dark web-markedspladser.

Automatiserede værktøjer

Den sidste brik i legitimationsudfyldningspuslespillet tages op af automatiserede værktøjer. At kontrollere gyldigheden af milliarder af adgangskoder ville være umuligt for manuelle processer. Angribere øger i stedet effektiviteten og ROI af angreb ved at bruge bots. Disse tester millioner af kombinationer af adgangskoder og brugernavne hvert minut, distribuerer og forstærker aktive angreb.

Udfordringerne ved registrering af legitimationsfyldning

Den overhånd, som brugere af legitimationsoplysninger nyder godt af, er deres evne til at blande sig med legitime brugere. Traditionel Web Application Firewall (WAF) og blacklist-tilgange mislykkes fuldstændigt, da disse angreb ikke er afhængige af identificerbare udnyttelser – eller nogen åbenlyst ondsindede handlinger. Teknisk set bruger angriberen appens login-funktionalitet til dens tilsigtede årsag – hvilket gør WAF ubrugelig.

At tage en angriber-centreret tilgang til beskyttelse ved at identificere ondsindede IP-adresser kan give en vis beskyttelse, men det store omfang af distribuerede botnet tillader ikke bare hurtigere arbejde – men også et meget spredt angreb, der dækker potentielt tusindvis af forskellige IP-adresser. Dette begrænser i høj grad enhver proaktiv registrering af legitimationsfyld.

I modsætning til adfærdsmønstre, der ses i brute force-angreb - hvor bots løbende gentager tidligere gæt - forsøger bots med legitimationsfyldning simpelthen adgang via det stjålne par, før de går videre. Dette gør dem meget mobile – agile nok til at undgå programmer, der vurderer hyppigheden af login-fejl.

Hvordan forhindrer man credential stuffing?

På trods af de udfordringer, som sikkerhedsteams giver, er der nogle få nye måder, hvorpå forsøg på at fylde legitimationsoplysninger er blevet forpurret.

Autentificer med Multi-Factor

MFA tilføjer et ekstra lag af autentificering til et loginforsøg ved at få brugeren til at autentificere med noget, de har – såvel som noget, de kender. Med en fysisk godkendelsesmetode, såsom en telefon eller adgangstoken, kan legitimationsbots ikke få adgang til en konto, selvom de stjålne loginoplysninger er korrekte. Udfordringen med at implementere MFA på tværs af en hel brugerbase er imidlertid betydelig på grund af udbredte brugeroplevelsesindvendinger.

Brug CAPTCHA

CAPTCHA tvinger brugerne til at bevise, at de er mennesker. Dette kan hjælpe med at reducere nogle af de bots, der med succes udfører angreb, selvom det er værd at huske på, at angribere har to måder at omgå dette på: Den første er hovedløse browsere (se nedenfor); andre angribere har simpelthen vendt sig til at ansætte mennesker til at fuldføre CAPTCHA-fasen af et login. På samme måde som MFA kombineres CAPTCHA bedst med et arsenal af andre tilgange.

Bloker hovedløse browsere

Hovedløse browsere tilbyder automatisering på højt niveau af webaktiviteter – inklusive CAPTCHA-afslutning. De fungerer i vid udstrækning via JavaScript-opkald, hvilket gør dem relativt nemme at få øje på. Ved at blokere adgangen til alle hovedløse browsere får CAPTCHA-teknikker mere forebyggende kontrol over forsøg på at udfylde legitimationsoplysninger.

Sortliste mistænkelige IP'er

Nybegyndere angribere har typisk en mindre pulje af ondsindede adresser at trække fra. Det er her, at IP-blokering stadig er hotellers potentiale, da enhver IP, der forsøger at logge på flere konti, hurtigt kan blive forbudt.

Identificer og begræns ikke-bolig trafik

Det er nemt at spotte trafik, der stammer fra AWS eller andre kommercielle datacentre: Brug dette til din fordel ved at anvende strenge hastighedsgrænser på denne type trafik, da det næsten helt sikkert er bot-relateret. Behandl al datacentertrafik med ekstrem forsigtighed, og sørg for at blokere eventuelle mistænkelige brugere.

Beskyt medarbejderlegitimationsoplysninger med LayerX

LayerX tilbyder fuldt ud omfattende beskyttelse mod fyldning af legitimationsoplysninger ved at overvåge al godkendelses- og godkendelsesadfærd. Denne synlighed opnås takket være dens implementering som en browserudvidelse, der tillader fuld overvågning og analyse af brugerloginforsøg og ressourceadgangsanmodninger på tværs af enhver enhed.

Ved at kombinere et overblik over login-aktivitet på jorden med en markedsledende analysemotor, bliver web- og SaaS-sessioner af credential stuffing-bots tydeligt synlige. Automatisk markeret som højrisiko, bliver det derefter muligt for LayerX at implementere et kontekstafhængigt andet lag af verifikation. Mens MFA historisk har været en kamp at implementere på tværs af alle brugere, leverer LayerX yderligere denne ekstra autentificeringsfaktor, hvilket eliminerer UX-frustrationen forårsaget af MFA og CAPTCHA. På denne måde kan adgangspolitikker bestemme legitimiteten af en slutbruger uden blindt at stole på stjålne legitimationsoplysninger.

Med LayerX er organisationer i stand til at opdage, forhindre og proaktivt beskytte mod ondsindet adgangskodebrug.