En af de mest oversete trusler mod virksomhedens sikkerhed er noget, som medarbejderne bruger 40 % af deres vågne timer gør. Med organisationer, der nyder godt af fordelene ved en stadig mere hybrid arbejdsstyrke, har alt for mange foretaget dette centrale tilsyn med, hvordan brugere og medarbejdere interagerer med eksterne systemer. At surfe på nettet er forbundet med betydelige, ofte ignorerede risici.

Når du besøger en webside eller app, indlæser din enheds browser kode fra en ekstern server. Fra et nul-tillidsperspektiv giver antagelsen om denne servers legitimitet anledning til alvorlige bekymringer. Traditionel browserbeskyttelse som f.eks Secure Web Gateways (SWG'er) fokuseret på at forsøge at verificere en webside via en forudbygget liste over mistænkelige links; denne kontekstløse tilgang forhindrede ægte anmodninger og gik ofte helt glip af nye angreb.

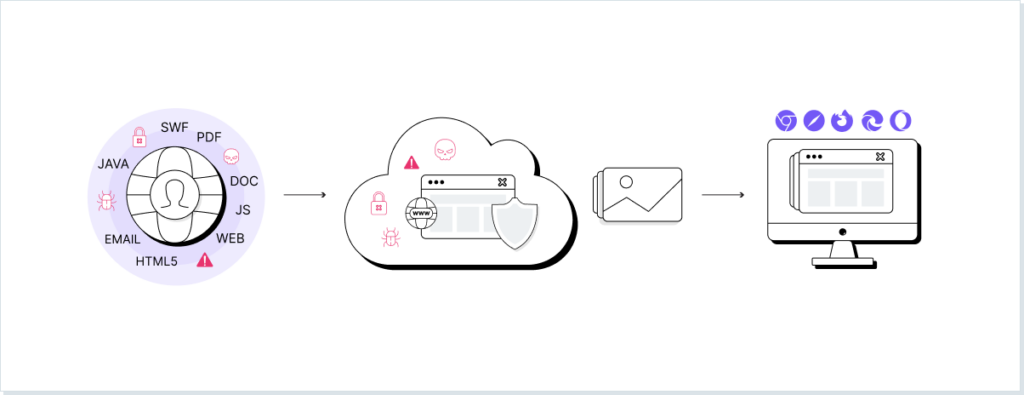

For et årti siden, teknikker såsom fjernbrowserisolering er blevet introduceret som den næste generation af browserbeskyttelse. Hvad fjernbrowserisolering gør, er at indlæse og bekræfte webstedskoden, før den når browseren. Denne tilgang tilbyder mere kontekstuel beskyttelse og isolerer fysisk en enhed fra hårdkodede trusler.

Nedenfor ser vi nærmere på de trusler, som browserisolering beskytter mod, og hvorfor organisationer bruger det. Vi spørger, om det tilbyder tilstrækkelig beskyttelse i et trusselslandskab i udvikling, der kræver problemfri, organisationsdækkende sikkerhed og gennemgår mere moderne og effektive sikkerhedsteknologier for at imødegå browsingrisici.

Hvilke trusler beskytter browserisolation mod?

Browserisolering beskytter mod opportunistiske sikkerhedshændelser. Nedenfor er de 6 store sårbarheder, som ubeskyttede slutbrugere står over for:

- Malvertising. Dette angreb er centreret omkring legitime annoncenetværk. For de ægte webstedsoperatører – og deres tredjepartsannoncemanager – ser disse annoncer helt normale ud. De kriminelle operatører af disse annoncer har dog inkluderet et par linjer med ondsindet kode. Når en ubeskyttet browser indlæser en inficeret side – som kan være en hvilken som helst annonce på et hvilket som helst websted – indlæses en enkelt instruktion på din enhed, som forbinder den med den kriminelles kommando- og kontrolserver. Herfra kan C2-serveren hurtigt og stille downloade alt i baggrunden.

- Drive-by downloads. Denne brede kategori af angreb beskriver en snigende malwareinstallationsproces. Uanset om du blot indlæser en webside med en ikke-patchet browsersårbarhed eller installerer et ægte stykke software med malware bundtet i indlæseren, så udnytter drive-by downloads enhver lille forglemmelse.

- Omdiriger angreb. Når en e-mail, der promoverer store rabatter på et mærke, hopper ind i en persons indbakke, vil en sikkerhedsorienteret bruger holde markøren over linket for at kontrollere dets gyldighed. Når de ser URL'en, der begynder med mærkets egen webstedsadresse, antager de, at alt er i orden. Omdirigerings-URL'er tillader dog, at hackerens websted smugles ind i en adresse, der først ser ud til at være legitim. Denne teknik blev fundet i næsten 7,000 phishing-e-mails, der maskerede sig som American Express og Snapchat i de 3 måneder mellem maj og juli 2022.

- Klik-jacking. Den klassiske sårbarhed, der gør det muligt for en bruger at blive narre til at klikke på ethvert utilsigtet link. Der er masser af falske 'download' og luk annonceknapper, som narre brugere til at generere falske annonceindtægter og endda starte en malware-download.

- On-path browserangreb. Når du sidder mellem webstedets server og din egen browser, kan en on-path-angriber stjæle dine cookies eller udnytte HTTP-forbindelsen til at indsamle login-legitimationsoplysninger og endda ændre det webindhold, du ser.

- Cross-site scripting: Dette ser en hacker injicere kode på et legitimt websted; nyttelasten, som falder, når offeret indlæser hjemmesiden. I stil med omdirigeringsangrebet tilføjer nogle scripts på tværs af websteder ondsindet kode i slutningen af en betroet URL. Når ofrets webbrowser indlæser dette, er en angriber i stand til at stjæle login-legitimationsoplysninger og mere.

Hvordan fungerer browserisolering?

Browserisoleringsteknologi fjerner websider fra brugerens egen browser. Dette kan antage en række forskellige former (se typerne af browserisolering nedenfor), men alle arbejder ud fra den samme generelle forudsætning. For det første udføres en webbrugers browsingaktiviteter i en isoleret indstilling. Dette kan være en server, der styres og vedligeholdes af en cloud-leverandør, eller en sandkasse i slutbrugerens egen computer. Derfra sendes browsingadfærden tilbage til brugerens enhed, ligesom deres ønskede websider (eller simuleringer heraf). Når brugeren indsender en formular, anmoder om en download eller klikker på et link, sendes anmodningen først til denne isolerede container, hvor den udføres og vurderes for malware.

For eksempel har en bruger surfet på tværs af et uskyldigt udseende site og har oplysninger om en kommende branchebegivenhed. Ukendt for dem, er en malvertisement-kampagne imidlertid målrettet mod netop denne side. Mens en ubeskyttet bruger risikerer en automatiseret malware-download, beskytter den isolerede container brugeren mod ethvert forsøg på at sende dem til en ikke-genkendt kommando- og kontrolserver, hvilket fuldstændigt deaktiverer angrebet. Denne server eller sandbox fungerer på en ikke-vedvarende basis, bliver nulstillet eller slettet, når brugeren lukker sessionen, eller browseren timeout. Dette ophæver risikoen for cross-site scripting og andre JavaScript-baserede angreb, fjerner dem fra den enkelte medarbejders bekymringer og hjælper med at lukke webbrowsere af fra virksomhedens bredere angrebsflade.

Hvorfor bruger organisationer browserisolering?

Det viste Gartners nylige undersøgelse 82 % af brancheførende respondenter i hele finans-, HR- og juridiske brancher vil fortsat understøtte fjernarbejde. Med traditionel perimetersikkerhed spredt ud over hundredvis af forskellige lokaler, beviser stigende omkostninger ved databrud nødvendigheden af bedre fjernbeskyttelse.

Den traditionelle mulighed for at beskytte mod webbaseret malware har inkluderet værktøjer som den sikre webgateway (SWG). Denne netværkssikkerhedsløsning fungerer som en proxy mellem slutbrugeren og den side, de forsøger at oprette forbindelse til. Desværre formår SWG'er ikke dynamisk at identificere – og beskytter derfor mod – ondsindede sider i realtid. Mange webproxyer og lignende værktøjer lider af blindhed i forbindelse med browsing-sessioner, mens de mangler de fine detaljer mellem ægte webdestinationer og ondsindede tilfælde. Den brede vifte af anvendte tilgange har set webbrowserløsninger begynde at lide af tech stack-bloat. Ydermere kan disse komplekse tilgange stadig gå glip af zero-day exploits, mens de unødigt blokerer brugere fra websteder og derved ødelægger produktiviteten.

Webbrowserisolering fjerner interne netværk fra enhver trussel. Dette letter både medarbejdernes produktivitet – og deres sikkerhed.

Typer af browserisolering

Der er tre brede kategorier af browserisoleringsteknikker.

#1. Fjernbrowserisolering

Fjernbrowserisolering er afhængig af, at slutbrugerens browseradfærd streames til en isoleret cloudserver. Der er tre forskellige former for fjernisolering, som hver sender indhold til brugerens enhed i forskellige former. Den første er 'pixel pushing'-metoden. Dette ser en cloud-server indlæse websidekoden, mens den streamer en video eller sekventielle billeder af brugerens browsingaktiviteter til slutbrugerens enhed.

DOM-omskrivning ser på den anden side serveren indlæse websiden og derefter aktivt omskrive den for at fjerne ondsindet HTML eller JavaScript. Når indholdet er declawet, sendes det til slutbrugerens enhed for at blive indlæst en anden gang af browseren og vist.

Den sidste metode involverer en lignende proces, hvor websiden indlæses eksternt, men indholdet er ikke omfattende omskrevet. I stedet modtager brugeren en repræsentation af websiden i vektorgrafikformat, efter at al kode er blevet eksekveret.

Grundlæggende introducerer fjernbrowserisolering næsten altid latens i browsingprocessen.

#2. Lokal browserisolering

Lokal browserisolering fungerer på samme måde som fjernbrowserisolering. Men for at skære ned på ventetiden, erstattes den eksterne cloud-server med en server, der hostes i organisationens interne netværk.

Webbrowser-isolationen skal næsten altid forekomme inden for organisationens eksisterende firewall-procedurer, i stedet for uden for den, som det sker via fjernisoleringsprocessen. Denne teknik kan fungere godt for organisationer med højeste beskyttelse af privatlivets fred, men den gælder ikke så godt for eksterne arbejdsstyrker takket være de dyre hardwarekrav fra lokale servere. Selvom brugere er sikre på, at deres browsing ikke vil afsløre individuelle enheder, er der risiko for, at det interne netværk rammes af en særlig grim trussel fra det offentlige internet.

#3. Browserisolering på klientsiden

Browserisolering på klientsiden er drastisk forskellig fra fjernbrowserisolation. Den fungerer under samme browservirtualiserings-etos og er ikke afhængig af en ekstern server, men fungerer i stedet på selve brugerens enhed. Isolationsaspektet kommer fra en af to teknikker: virtualisering eller sandboxing.

Virtualisering beskriver processen med at opdele en computer i flere – separate – virtuelle maskiner. Lige under styresystemet på en computer sidder hypervisoren, som kan bruges til at dele hardwarens ressourcer mellem værtsenheden og eventuelle gæstesystemer. Det, der sker i én virtuel maskine, bør – teoretisk – isoleres til netop det. Ved at bruge én virtuel maskine til at indlæse websider, holdes værtscomputeren sikker mod de mest almindelige webbrowsertrusler.

Sandboxing har nogle få ligheder med virtualisering og tilbyder et indeholdt virtuelt miljø, inden for hvilket applikationer kan køres. Der er dog ingen oprettelse af et helt separat system. I stedet er en sandkasse en beholder, der kan placeres omkring en applikation, der kører på operativsystemet. Den vigtigste fordel ved dette er, at - hver gang en sandkasse lukkes - forbliver alle begivenheder ikke-gemt og kasseres derfor.

Den næste generation af browsersikkerhed starter med LayerX

Browserisolering leverer ikke på den gennemgribende sikkerhed, den engang lovede. Løsningens betydelige indvirkning på brugeroplevelsen har resulteret i sporadisk brug, hvor organisationer forsøger at stole på uregelmæssig beskyttelse, da medarbejderne blot vælger en mindre byrdefuld browseroplevelse.

Alternativer er heller ikke meget bedre: Cloud Access Security Brokers (CASB'er) har længe været branchens løsning på browsersårbarhed. Den politikoverholdelse, der håndhæves af CASB'er, gælder dog kun for sanktionerede applikationer og er dybt afhængig af API'en for hver app. Deres integrationskrav har været med til at skabe en kompleks, bekostelig og mindre effektiv form for sikkerhedsstyring.

LayerX er den første løsning til at prioritere enkelhed. Det leverer ensartet enhver styrke ved fjernbrowserisolering, hvilket tillader realtidsstyring af webbrug, phishing- og malwarebeskyttelse, uden at det kommer i vejen for dine medarbejdere. Smid storstilede infrastrukturelle ændringer ud, LayerX's løsning arbejder for at tilpasse sig din organisations sikkerhedsbehov – ikke omvendt.