Web- og databasesøgninger danner grundlaget for al virksomhedsinnovation og forskning og cementerer det som en af de mest vitale processer inden for nutidens arbejdsområde.

Efterhånden som medarbejderne høster fordelene ved hybridarbejde, er browservanerne blevet mere og mere spredte, og de er blevet delt på offentlige og private enheder uden eftertanke. Som følge heraf er udbredelsen af browsing-infrastruktur udvidet langt ud over grænserne for traditionel sikkerhed.

I kløften mellem cybersikkerhedsprotokoller og slutbrugerhandlinger trives angribere. Omdirigering og misbrug af browserens privilegerede position i en virksomhed kan komme ned til et enkelt klik. Angrebet kan antage mange forskellige former, lige fra at vise ethvert tænkeligt indhold til slutbrugeren, kapre en tilsluttet mikrofon eller webcam eller snigende lancering af ondsindet kode.

Beskyttelse mod web-bårne trusler starter med Browser Security Platform

Lær mere

2023 Browser Security Survey-rapport

Lær mereBrowserangreb har udvidet sig langt ud over rækkevidden af Chrome zero-day exploits; for eksempel demonstrerer en teknik kaldet 'tabnabbing' en utrolig detaljeret forståelse af slutbrugeres adfærd. Når først en inficeret side er åbnet, venter angrebet, indtil brugeren er stoppet med at interagere med siden. Indikerende for en bruger med mange åbne faner, omdirigerer fanen derefter til en falsk login-side, der efterligner udseendet af en ægte tjeneste såsom Microsoft 365. Efter deres endelige tilbagevenden, antager brugeren, at fanen er dens ægte modstykke, og indtaster deres legitimationsoplysninger direkte til angriberens database.

Kløften mellem browsersikkerhed og slutbrugerbeskyttelse kan kun bygges bro via en specialbygget browser-first-løsning, der kan forhindre forskellige typer browserudnyttelse.

KNAP [Lær om LayerX browserbeskyttelsesplatformen]

Hvad er browserudnyttelse?

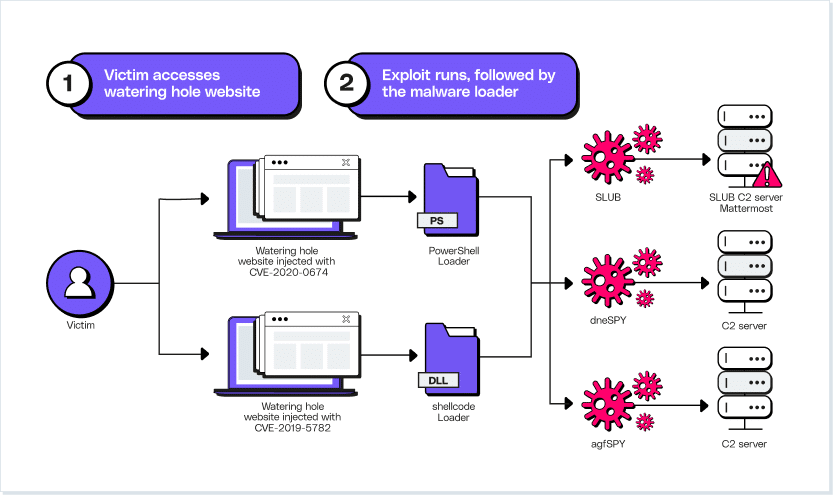

Browserudnyttelser beskriver enhver form for ondsindet kode, der har til formål at manipulere brugerens bedste hensigter, opnået ved at drage fordel af indbyggede fejl i et stykke software. CVE-programmet kodificerer enhver offentligt udgivet udnyttelse, og alene i 2022 voksede listen med yderligere 22 tusind. Webbrowsere tilbyder et væld af ondsindede muligheder takket være deres rolle i at forbinde en bruger til world wide web. For en browserudnyttelse vil angriberen forsøge at tvinge adgang til et privat netværk via en enkelt webside eller browsersårbarhed. Browserudnyttelser udnytter enhver overvågning for at sende ondsindet kode til enhedens browser. Dette kan give angriberen adgang til dele af personlige oplysninger; tillade dem at levere malware til enheden; og bevæge sig sideværts for at infiltrere hele netværk.

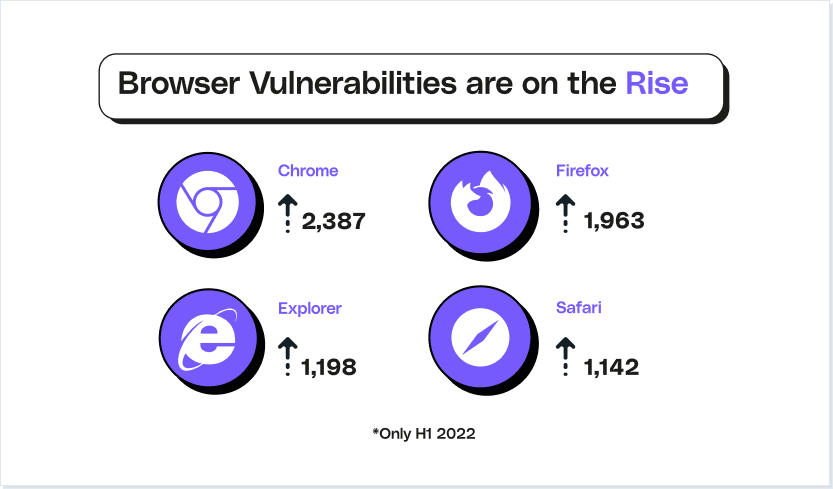

Udnyttelsen er utrolig kraftfuld, og udnyttelsesmarkedet gør det muligt for angribere med ringe teknisk baggrund at lave reel skade. Den store popularitet af de fire største browsere (Google Chrome, Mozilla Firefox, Microsoft Edge og Apple Safari) har ført til, at efterspørgslen efter browserudnyttelse er steget i vejret. Forskere bemærkede, at salget af RIG exploit-pakken for nylig er eksploderet, hvor pakken letter en download af RedLine Stealer Trojan via en siden-patchet Internet Explorer-fejl.

Typer af browserudnyttelse

Browserudnyttelser er lige så forskellige i deres modus operandi som angribernes egne mål. Mens drive-by-downloads, hvor filer uvilligt downloades uden brugerens viden, repræsenterer en snigende form for implantering af malware, kan kompromitterede tredjeparts-plugins erodere ellers meget sikre browservaner.

Websikkerhed er blevet presset til bristepunktet på seks vigtige måder:

#1. Kodeudførelse udnytter i browseren

Udførelse af kode i browser repræsenterer det værste af det værste – heldigvis er disse angreb også de sjældneste. Browsere er i sagens natur komplekse, med undersystemer, der spænder over HTML-gengivelse til CSS-parsing, og almindelige patches risikerer at introducere små fejl. Det kræver kun et lille udviklertilsyn for at give angribere fodfæste nok til at udføre ondsindet kode. Derfra er alt, hvad der skal til, en sårbar browser, der blot besøger et kompromitteret websted eller indlæser en reklame med malware. Efter indledende kompromittering er opnået, kan angribere starte download af yderligere kompromitterende pakker; stjæle følsomme oplysninger fra selve browseren; eller blot lure i baggrunden og vente på yderligere instruktioner.

#2. Kodeudførelse udnytter plug-ins

Plugins er yderst nyttige og tilbyder dynamiske og brugervenlige browseroplevelser. Men deres nærhed til browseren gør dem til ideelle komponenter i en udnyttelse. De tilbyder den nemmeste vektor til drive-by downloads. Selv velkendte plugins kan falde i stykker af sådan uønsket opmærksomhed, hvor Flash og Java begge har spillet store roller i tidligere angreb. Jenkins-serveren, populær blandt Java-plugins, er notorisk usikker over for alle slags angreb. Så alvorlige er Jenkins' sårbarheder, at dens rolle var afgørende i opdagelsen og lækagen af TSA's flyveforbudsliste i januar 2023.

#3. Man-in-the-Middle-angreb

En 'mand i midten'-angriberen er enhver, der har adgang til et punkt i forbindelsen mellem en bruger og hjemmesiden. Dette giver dem mulighed for at observere og endda ændre trafik, når den passerer mellem webserveren og browseren. For et eksempel fra den virkelige verden kan MitM-angreb ændre indlejrede URL'er, selv på legitime websteder, og narre slutbrugeren til at klikke sig videre til et angriberkontrolleret websted. Websteder, der krypterer deres trafik, hjælper med at fjerne dette sikkerhedsproblem, selvom brugere nogle gange ignorerer browserens advarsler, før de besøger et ukrypteret websted.

Af større bekymring i dag er Man-in-the-Browser-angrebet. Her bruges en trojansk hest til at opsnappe og manipulere enhver anmodning sendt fra browseren og systemfiler. Det mest almindelige mål med dette angreb er at forvandle en allerede afsløret enhed til et køretøj af økonomisk bedrageri: browseren viser brugerens påtænkte transaktion, mens trojaneren hemmeligt logger ofrets bankoplysninger. Malware på browseren eller OS udgør en indvendig trussel; et område, hvor TLS- og SSL-kryptering er magtesløse.

#4. Cross-site scripting

Dynamiske websteder har bevist deres værd i at reducere afvisningsprocenter og forbedre ROI. Javascriptet, der driver disse brugerresponsive websteder, håndteres dog ofte på klientens egen browser uden at skulle rejse tilbage til serveren. Når først en browser indlæser den ægte webside, kigger den derefter på det tilknyttede JavaScript for yderligere brugerspecifikke handlinger. Dette er usynligt fra webserveren og gør det muligt for en angriber at tilføje ondsindet kode til en ægte websteds-URL.

Et lysende eksempel på dette er websteder, der indeholder ikke-sanitiserede kommentartråde. En angriber kan skrive en kommentar, der indeholder JavaScript, der er klemt mellem to tags. With that comment posted, any browser that loads the page will see this comment as executable, paving the way for payload implementation.

#5. SQL-injektion

SQL-injektion udnytter websteder, der accepterer brugerinput, og har været et konsekvent problem gennem det sidste årti af internettets vækst. Structured Query Language (SQL) tilbød den første standardmetode til lagring og hentning af data fra sammenkædede databaser. Nu en vital del af virksomhedens applikationer og webstedsinfrastruktur, sprogets nærhed til meget værdifulde følsomme data gør det til et naturligt mål for udnyttelse. SQL-injektionsangreb centrerer sig omkring tilføjelse af kommentarer til et websted, der danner SQL-sætninger – svarende til XSS' teknik til at tvinge browseren til at køre yderligere kode. SQL-sætningen kører derefter på det angrebne websted og dets underliggende database og returnerer dele af data til angriberen.

Selvom det er fristende at begrænse dette angreb udelukkende til ét sprog, kan websteder, der er afhængige af andre sprog end SQL, stadig blive offer for den samme mekanisme. No-SQL-angreb udføres af præcis den samme proces, hvilket gør det til en fleksibel og rentabel browserudnyttelse.

#6. DNS-forgiftning

Browsere ser ikke internettet på samme måde, som vi mennesker gør. Domænenavne kan indeholde hostingfirmaets navn, men browsere kræver en mere præcis måde at identificere, hvilket websted der skal indlæses. DNS forbinder IP-adressen på hvert websted med det mindeværdige domænenavn, som vi kender og genkender. For effektivitetens skyld kører internetudbydere deres egne DNS-servere, som deler data fra andre. Hjemmeroutere placerer disse DNS-butikker tættere på slutbrugeren, og hver enhed kører deres egen lokale cache, hvilket sparer tid ved at gemme tidligere resultater.

Hver af disse caches kan blive forgiftet; når en hacker bryder ind og ændrer en post, kan browseren nu knytte domænenavnet for google.com til en IP-adresse på et hackerkontrolleret websted. Ethvert websted er sårbart over for dette, og det er et angreb, der kan spredes hurtigt. Hvis forskellige internetudbydere får deres DNS-oplysninger fra en kompromitteret server, bliver de downstream-caches, der alle er afhængige af denne post, angrebsvektorer. For maksimalt investeringsafkast har denne form for angreb en tendens til at fokusere på finansielle institutioner med det formål at narre brugere til at aflevere kontooplysninger. Skaden dette angreb udløser på legitime virksomheders omdømme – og kundernes egne bankkonti – er uden sidestykke.

Bedste fremgangsmåder til at forhindre browserudnyttelse

Alt for ofte er den største trussel mod virksomhedens sikkerhed en beskeden slutbruger. Selve naturen af at oprette forbindelse til det offentlige internet kræver et par nøgleprotokoller, der kan blokere og forhindre angreb. Samtidig kan disse websikkerhedsvaner ikke kannibalisere brugerens produktivitet; der fører brugere langs denne tynde linie er enorme mængder af forskellige sikkerhedsløsninger.

Hold browsere up-to-date

Grundlaget for enhver applikation og browser, der får adgang til internettet, er opdateret software en nødvendighed. Når sårbarheder opdages, bliver patching et kapløb med tiden, før angribere gør brug af sådanne. Regelmæssige og strenge opdateringer giver en browser betydelig beskyttelse mod nogle af de mest iøjnefaldende forsøg på fjernudførelse af kode.

Brug HTTPS

HTTPS tilbyder en sikker og krypteret form for kommunikation mellem en browser og enhver tilsluttet server. Brugere bør vide, hvordan man genkender et HTTPS-beskyttet websted ved at se på URL-linjen i browseren, hvor en lille hængelås vil angive webstedets status for fuld kryptering. Hvis et websted stadig bruger HTTP, viser de fire store browsere alle en sikkerhedsadvarsel til slutbrugeren, som skal tages hensyn til.

Brug unikke adgangskoder

Genbrug af adgangskode er en kronisk og uendelig vejspærring på vejen til virksomhedens sikkerhed. Årsagen bag det er simpel: med så mange apps, konti og sider at logge ind på, bliver slutbrugere ofte tvunget til blot at stole på nogle få gamle trofaste – måske med et par ekstra numre for flair. Følgerne af denne vane er imidlertid iøjnefaldende, da genbrug af adgangskoder gør markedet for kontokompromis til den ulovlige industri, der koster flere milliarder dollar, det er i dag. Brugere skal være opmærksomme på hændelser såsom RockYou21-listen, som viser tusindvis af frit tilgængelige legitimationsoplysninger, stjålet fra rigtige konti. Strenge adgangskodehygiejne – understøttet af adgangskodeadministratorer eller automatiske påmindelser om nulstilling af adgangskode – har aldrig været vigtigere.

Bloker pop-ups og annoncer

Pop-up-annoncer tilbyder et perfekt værktøj til levering af ondsindet kode. Blokering af disse kan dog være vanskeligere end forventet. Mens moderne browsere tilbyder en måde til automatisk at blokere alle nye pop-ups, kan dette komme i vejen for en produktiv brugeroplevelse. En traditionel løsning er Secure Web Gateway (SWG). Dette tilbyder en form for beskyttelse af browsere på virksomhedsniveau, der hjælper med at definere en perimeter mellem brugere og det eksterne web. URL'er blokeres i overensstemmelse med virksomhedens sikkerhedspolitikker, der luger ud af kendte ondsindede URL'er. Nye ondsindede websteder repræsenterer dog en vedvarende bekymring.

Beskyt din browsing med LayerX

Trusler er udvidet langt ud over den browserbeskyttelse, som patchwork-sikkerhedsløsninger tilbyder. At holde brugere sikre mod de utallige browsing-trusler kræver noget nyt: en sammenhængende, brugerfokuseret browsersikkerhedsplatform.

LayerX tilbyder denne banebrydende tilgang til browsersikkerhed. Ved at prioritere synlighed helt i kanten, muliggør udvidelsesværktøjet realtidsanalyse af alle browsinghændelser. Browserens sensor samler først disse data; vurdering af websideadfærd, brugeraktivitet og browserfunktioner. Den anden komponent – håndhæveren – igangsætter handling, når ondsindet kode er blevet identificeret. Dette aspekt skubber browsersikkerhed langt ud over den alt for grove, binære "bloker eller tillad"-svarmodel. Ved at starte eller standse visse browserhandlinger og injicere kode for kirurgisk at neutralisere risikable sidekomponenter, er en problemfri brugeroplevelse ikke længere prisen for browsersikkerhed.

Den underliggende Plexus-motor driver analysen af højrisiko-browserkomponenter. Denne analyseplatform med to motorer fungerer på tværs af både selve browserudvidelsen og i en mere central cloud-tjeneste. Alle hændelser indsamlet fra in-extension-sensorerne føres ind i Plexus-motoren, analyseres og beriges med data fra LayerX Threat Intel Cloud. Dette kombinerer granulariteten af hver brugers miljørisiko med vores makrooversigter over nutidens browsertrusseltendenser. Plexus giver et kontekstuelt element til hvert trin i analysen og muliggør proaktive beskyttelseshandlinger, før en nyttelast udløses.

Selvom LayerX ikke tilføjer nogen latenstid eller frustration til brugeroplevelsen, var dets slutbrugere ikke det eneste fokus. Den hurtige diversificering af hver organisations teknologistakke – og den efterfølgende eksplosion af sikkerhedsløsninger – har også taget en betydelig vejafgift på sikkerhedsteams. Fremtidssikret sikkerhed kræver en anden tilgang. Nem udførelse er en vigtig indikator for, hvor hurtigt en sikkerhedspraksis bliver sorteret; til reduktion af angrebsoverfladen gjorde LayerX det til et mål at centralisere alle relevante opgaver i en enkelt overskuelig grænseflade. Dette giver ikke kun et vindue til en organisations overordnede sikkerhedsposition, men det giver også yderligere indsigt i udsatte huller – såvel som evnen til at løse problemer effektivt og problemfrit.