Las credenciales de inicio de sesión son la puerta de entrada a todos los servicios en línea hoy en día, ya que ayudan a identificar a la persona detrás de la pantalla, protegiendo su información confidencial de cualquier persona con intenciones maliciosas. A pesar de la gran cantidad de medidas preventivas posibles hoy en día, el relleno de credenciales sigue siendo una de las mejores herramientas en el arsenal del ciberatacante. De este modo, los atacantes pueden acceder a cuentas online y sustraer valiosos datos personales.

Con más de 15 mil millones de credenciales disponibles para su compra en el mercado negro, los atacantes siempre buscan obtener ganancias rápidas aprovechando las credenciales filtradas contra las víctimas. Hoy en día, no necesariamente tienen que pagar para convertir en armas estas credenciales robadas: la lista RockYou21 es una lista de contraseñas de acceso público, que recopila más de 8 mil millones de entradas. Con esta base de datos gratuita, los piratas informáticos reciben una cantidad extraordinaria de munición contra usuarios desprevenidos en línea. Con bases de datos como estas, las herramientas automatizadas de pulverización de contraseñas pueden tardar sólo un poco de tiempo en encontrar la combinación de inicio de sesión correcta y tomar el control.

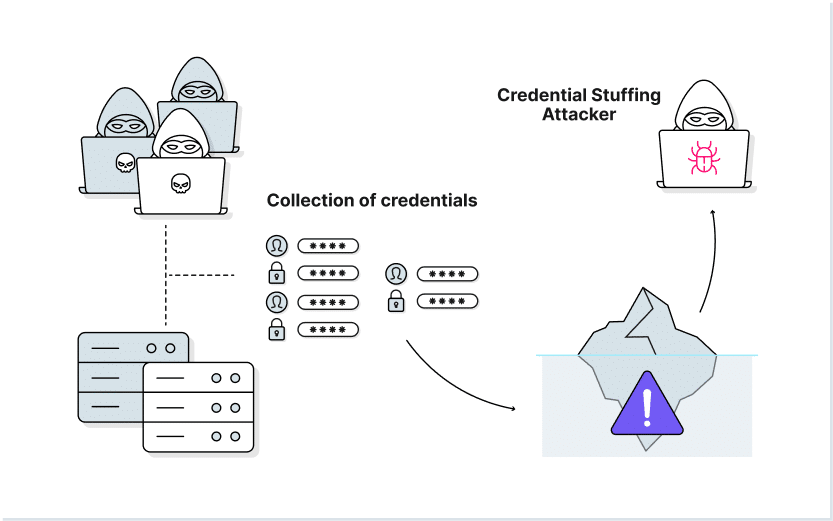

¿Cómo funcionan los ataques de relleno de credenciales?

La principal debilidad en el centro de la popularidad del relleno de credenciales es la frecuencia de reutilización de contraseñas. Aunque resulta tentador echarle toda la culpa al usuario final, vale la pena tener en cuenta la gran cantidad de cuentas en línea que todo usuario final debe controlar.

Un estudio reciente encontró que la persona promedio ahora tiene poco menos de 100 cuentas en línea; esta cifra aumentó drásticamente durante la pandemia, a medida que hordas de nuevos usuarios descubrieron nuevas formas de entretenimiento en línea. Dado el contexto de tener que hacer malabarismos con tantas cuentas, los usuarios se ven esencialmente obligados a elegir dos opciones: la primera es utilizar un administrador de contraseñas extenso y seguro; o simplemente reutilizar contraseñas entre cuentas. Si bien el primero es prometedor, los administradores de contraseñas son todavía relativamente nuevos y están lejos de una adopción generalizada. También representan objetivos aún mayores para los atacantes, ejemplificados en la reciente violación de LastPass en el que se robaron datos tanto de la empresa como de los clientes.

Sabiendo que tantos usuarios dependen de la misma contraseña en múltiples cuentas en línea, los atacantes a menudo utilizan credenciales previamente violadas para obtener grandes ganancias. El relleno de credenciales es el proceso de conectar estas credenciales filtradas a un programa automatizado, que luego funciona automáticamente a través de cualquier cuenta en línea asociada para intentar un robo.

La mayoría de los ataques siguen el mismo formato: primero, el atacante encontrará o comprará un caché de nombres de usuario y contraseñas, a menudo expuesto por una filtración de datos reciente. Luego, el atacante dedicará una pequeña cantidad de tiempo a probar si estas combinaciones funcionan en algunos sitios web. Una vez verificado, el ataque a gran escala comienza en serio. Se utilizan todos los datos robados, lo que genera una avalancha de intentos de inicio de sesión en un servidor específico. Si sólo uno funciona, entonces el atacante tiene acceso. Cuando ingresa, el atacante comenzará a extraer manualmente cualquier cosa de valor de la cuenta, como números de tarjetas de crédito, cuentas de correo electrónico asociadas y números de seguridad social. Finalmente, antes de ceder el control de la cuenta, el atacante puede exigir un rescate por ella.

¿Qué causa los ataques de relleno de credenciales?

Los ataques de relleno de credenciales son simplemente el resultado de muchos descuidos más amplios en toda la superficie de ataque de una organización. Los robots de inicio de sesión automatizados se alimentan de una entrada constante de credenciales filtradas, robadas y descifradas, cada una de las cuales se origina a partir de fuentes individuales.

Incumplimiento de datos

Las violaciones de datos, que nunca han sido más comunes, son causadas por una gran cantidad de prácticas de seguridad débiles, amenazas internas y ataques dirigidos a gran escala. Mientras las empresas luchan por gestionar las consecuencias en los sistemas técnicos y de relaciones públicas, los datos publicados durante una filtración se introducen rápidamente en el fuerte mercado de relleno de credenciales. Las credenciales relevantes se reciclan en nuevas filtraciones de datos, a medida que los atacantes se infiltran en una gama más amplia de redes empresariales. A partir de ahí, se extraen datos más confidenciales, lo que lleva a un aumento exponencial de los ataques.

Contraseñas reutilizadas

Gracias a la conectividad en línea actual, la prevalencia de la reutilización de contraseñas es rampante: el 80% de las filtraciones de datos de las empresas son causadas directamente por contraseñas violadas; el mismo número describe el porcentaje de incidentes de piratería causados por la reutilización de contraseñas. Además de esto, la seguridad de varias contraseñas puede depender de información alarmantemente accesible: hasta un tercio de los empleados estadounidenses utilizan los cumpleaños de sus hijos o seres queridos como base para sus contraseñas. En conjunto, la superficie de ataque potencial que ofrecen estas contraseñas replicables y adivinables aumenta enormemente el radio de explosión de los ataques de relleno de credenciales.

Ataques de phishing

Los ataques de phishing hacen que los atacantes engañen a las víctimas mediante la suplantación de identidad. Al crear correos electrónicos falsos (supuestamente de bancos, proveedores de software o incluso colegas), se persuade a las víctimas para que revelen sus datos de inicio de sesión. Cuando estas credenciales se ingresan en una página de inicio de sesión fraudulenta, se agregan a la base de datos en constante expansión del atacante. Los correos electrónicos no son la única forma de mensajería utilizada por los atacantes de phishing: las llamadas telefónicas, los mensajes SMS y las redes sociales ofrecen posibles vías de ataque.

Credenciales filtradas

Las credenciales no siempre reciben el respeto que merecen: los rápidos ciclos de desarrollo a menudo conducen a descuidos que resultan demasiado explotables por parte de actores malintencionados. Este problema también persiste fuera de Devops: los empleados a veces filtran accidentalmente credenciales al compartirlas con otros o almacenarlas en texto sin formato. Cuando se producen casos de credenciales filtradas, se agregan rápidamente a las bases de datos de credenciales recopiladas disponibles en los mercados de la web oscura.

Herramientas automatizadas

La última pieza del rompecabezas del relleno de credenciales la toman las herramientas automatizadas. Verificar la validez de miles de millones de contraseñas sería imposible mediante procesos manuales. En cambio, los atacantes aumentan la efectividad y el retorno de la inversión de los ataques mediante el uso de bots. Estos prueban millones de combinaciones de contraseñas y nombres de usuarios cada minuto, distribuyendo y amplificando los ataques activos.

Los desafíos que enfrenta la detección de relleno de credenciales

La ventaja que disfrutan los embutidores de credenciales es su capacidad para mezclarse con los usuarios legítimos. Los enfoques tradicionales de firewall de aplicaciones web (WAF) y listas negras fallan por completo, ya que estos ataques no se basan en exploits identificables ni en acciones abiertamente maliciosas. Técnicamente, el atacante está utilizando la funcionalidad de inicio de sesión de la aplicación para la causa prevista: inutilizar el WAF.

Adoptar un enfoque de protección centrado en el atacante mediante la identificación de direcciones IP maliciosas puede ofrecer cierta protección, pero la gran escala de las botnets distribuidas permite no sólo un trabajo más rápido, sino también un ataque muy extendido que cubre potencialmente miles de direcciones IP diferentes. Esto limita en gran medida cualquier detección proactiva de relleno de credenciales.

A diferencia de los patrones de comportamiento observados en los ataques de fuerza bruta, donde los robots repiten continuamente conjeturas anteriores, los robots de relleno de credenciales simplemente intentan acceder a través del par robado, antes de continuar. Esto los hace muy móviles: lo suficientemente ágiles como para evadir programas que evalúan la frecuencia de los errores de inicio de sesión.

¿Cómo prevenir el relleno de credenciales?

A pesar de los desafíos que presentan los equipos de seguridad, hay algunas formas incipientes en las que se han frustrado los intentos de relleno de credenciales.

Autenticar con multifactor

MFA agrega una capa adicional de autenticación a un intento de inicio de sesión al hacer que el usuario se autentique con algo que tiene, además de algo que sabe. Con un método de autenticación física, como un teléfono o un token de acceso, los robots de credenciales no pueden acceder a una cuenta incluso si los datos de inicio de sesión robados son correctos. Sin embargo, el desafío que enfrenta la implementación de MFA en toda una base de usuarios es sustancial debido a las objeciones generalizadas sobre la experiencia del usuario.

Utilice CAPTCHA

CAPTCHA obliga a los usuarios a demostrar que son humanos. Esto puede ayudar a reducir algunos de los bots que realizan ataques con éxito, aunque vale la pena tener en cuenta que los atacantes tienen dos formas de evitarlo: la primera son los navegadores sin cabeza (ver más abajo); otros atacantes simplemente han recurrido al empleo de humanos para completar la etapa CAPTCHA de un inicio de sesión. En la misma línea que MFA, CAPTCHA se combina mejor con un arsenal de otros enfoques.

Bloquear navegadores sin cabeza

Los navegadores sin cabeza ofrecen automatización de alto nivel de las actividades web, incluida la finalización de CAPTCHA. Sin embargo, funcionan en gran medida a través de llamadas de JavaScript, lo que los hace relativamente fáciles de detectar. Al bloquear el acceso a todos los navegadores sin cabeza, las técnicas CAPTCHA reciben un mayor control preventivo sobre los intentos de relleno de credenciales.

Lista negra de IP sospechosas

Los atacantes novatos suelen tener un grupo más pequeño de direcciones maliciosas de las que sacar provecho. Aquí es donde el bloqueo de IP sigue siendo potencial, ya que cualquier IP que intente iniciar sesión en varias cuentas puede ser prohibida rápidamente.

Identificar y limitar el tráfico no residencial

Detectar el tráfico que se origina en AWS u otros centros de datos comerciales es fácil: utilícelo a su favor aplicando límites de velocidad estrictos a este tipo de tráfico, ya que es casi seguro que esté relacionado con bots. Trate todo el tráfico del centro de datos con extrema precaución y asegúrese de bloquear a los usuarios sospechosos.

Proteja las credenciales de los empleados con LayerX

LayerX ofrece una protección completa contra el relleno de credenciales al monitorear todos los comportamientos de autenticación y autorización. Esta visibilidad se logra gracias a su implementación como extensión del navegador, lo que permite un seguimiento y análisis completo de los intentos de inicio de sesión de los usuarios y las solicitudes de acceso a recursos en cualquier dispositivo.

Al combinar una vista sobre el terreno de la actividad de inicio de sesión con un motor de análisis líder en el mercado, las sesiones web y SaaS de los robots de relleno de credenciales se vuelven claramente visibles. Marcado automáticamente como de alto riesgo, LayerX puede implementar una segunda capa de verificación sensible al contexto. Si bien históricamente ha sido difícil implementar MFA para todos los usuarios, LayerX proporciona además este factor de autenticación adicional, eliminando la frustración de UX causada por MFA y CAPTCHA. De esta manera, las políticas de acceso pueden determinar la legitimidad de un usuario final sin depender ciegamente de credenciales robadas.

Con LayerX, las organizaciones pueden detectar, prevenir y proteger proactivamente contra el uso malicioso de contraseñas.