Una de las amenazas a la seguridad de la empresa que más se pasa por alto es lo que los empleados gastan 40% de sus horas de vigilia haciendo. Dado que las organizaciones disfrutan de los beneficios de una fuerza laboral cada vez más híbrida, muchas han hecho de esta supervisión clave la forma en que los usuarios y empleados interactúan con los sistemas externos. Navegar por la web conlleva un riesgo considerable que a menudo se ignora.

Al visitar una página web o una aplicación, el navegador de su dispositivo carga el código desde un servidor remoto. Desde una perspectiva de confianza cero, asumir la legitimidad de este servidor plantea serias preocupaciones. Protección de navegador tradicional como Puertas de enlace web seguras (SWG) centrado en intentar verificar una página web a través de una lista prediseñadas de enlaces sospechosos; Este enfoque sin contexto obstaculizó solicitudes genuinas y, a menudo, pasó por alto nuevos ataques.

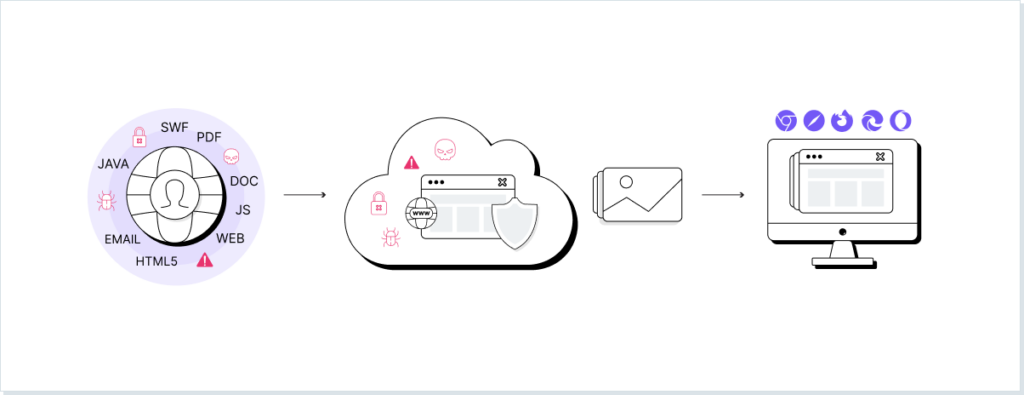

Una década atrás, técnicas como el aislamiento remoto del navegador se han introducido como la próxima generación de protección del navegador. Lo que hace el aislamiento remoto del navegador es cargar y verificar el código del sitio antes de que llegue al navegador. Al ofrecer más protección contextual, este enfoque aísla físicamente un dispositivo de amenazas codificadas.

A continuación, analizamos más de cerca las amenazas contra las que protege el aislamiento del navegador y por qué las organizaciones lo utilizan. Nos preguntamos si ofrece protección adecuada en un panorama de amenazas en evolución que exige una seguridad fluida en toda la organización y revisamos tecnologías de seguridad más modernas y efectivas para enfrentar los riesgos de navegación.

¿Contra qué amenazas protege el aislamiento del navegador?

El aislamiento del navegador protege contra eventos de seguridad oportunistas. A continuación se detallan las 6 vulnerabilidades principales que enfrentan los usuarios finales desprotegidos:

- Publicidad maliciosa. Este ataque se centra en redes publicitarias legítimas. Para los operadores genuinos del sitio (y su administrador de anuncios externo), estos anuncios parecen completamente normales. Sin embargo, los operadores criminales de estos anuncios han incluido algunas líneas de código malicioso. Cuando un navegador desprotegido carga una página infectada (que puede ser cualquier anuncio en cualquier sitio), se carga una sola instrucción en su dispositivo, conectándolo con el servidor de comando y control del delincuente. Desde aquí, el servidor C2 puede descargar cualquier cosa en segundo plano de forma rápida y silenciosa.

- Descargas no autorizadas. Esta amplia categoría de ataque describe un proceso de instalación sigilosa de malware. Ya sea que simplemente esté cargando una página web con una vulnerabilidad del navegador sin parchear o instalando un software genuino con malware incluido en el cargador, las descargas no autorizadas aprovechan cualquier pequeño descuido.

- Redirigir ataques. Cuando un correo electrónico que promociona importantes descuentos en una marca llega a la bandeja de entrada de alguien, un usuario preocupado por la seguridad pasará el cursor sobre el enlace para comprobar su validez. Al ver que la URL comienza con la dirección del sitio de la marca, asumen que todo está bien. Sin embargo, las URL de redireccionamiento permiten que el sitio del atacante se introduzca de contrabando en una dirección que a primera vista parece legítima. Esta técnica se encontró en casi 7,000 correos electrónicos de phishing haciéndose pasar por American Express y Snapchat en los 3 meses comprendidos entre mayo y julio de 2022.

- Secuestro de clics. La vulnerabilidad clásica que permite engañar a un usuario para que haga clic en cualquier enlace no deseado. Abundan los botones falsos de 'descargar' y cerrar anuncio, que engañan a los usuarios para que generen ingresos publicitarios falsos e incluso inicien una descarga de malware.

- Ataques de navegador en ruta. Ubicado entre el servidor del sitio y su propio navegador, un atacante en ruta puede robar sus cookies o explotar la conexión HTTP para recopilar credenciales de inicio de sesión e incluso alterar el contenido web que está viendo.

- Secuencias de comandos entre sitios: Esto hace que un atacante inyecte código en un sitio web legítimo; cuya carga útil se elimina cuando la víctima carga el sitio web. De estilo similar al ataque de redireccionamiento, algunas secuencias de comandos entre sitios agregan código malicioso al final de una URL confiable. Cuando el navegador web de la víctima carga esto, un atacante puede robar las credenciales de inicio de sesión y más.

¿Cómo funciona el aislamiento del navegador?

La tecnología de aislamiento del navegador distancia las páginas web del propio navegador del usuario. Esto puede adoptar varias formas diferentes (consulte los tipos de aislamiento del navegador a continuación), pero todas funcionan según la misma premisa general. En primer lugar, las actividades de navegación de un usuario web se llevan a cabo en un entorno aislado. Puede ser un servidor, controlado y mantenido por un proveedor de nube, o un espacio aislado dentro de la propia computadora del usuario final. Desde allí, el comportamiento de navegación se transmite al dispositivo del usuario, al igual que las páginas web solicitadas (o simulaciones de las mismas). Cuando el usuario envía un formulario, solicita una descarga o hace clic en un enlace, la solicitud se transmite primero a este contenedor aislado, donde se lleva a cabo y se evalúa en busca de malware.

Por ejemplo, un usuario ha navegado por un sitio de apariencia inocente que contiene información sobre un próximo evento de la industria. Sin embargo, sin que ellos lo sepan, una campaña de publicidad maliciosa está dirigida a esta página exacta. Mientras que un usuario desprotegido corre el riesgo de una descarga automática de malware, el contenedor aislado protege al usuario de cualquier intento de enviarlo a un servidor de comando y control no reconocido, deshabilitando completamente el ataque. Este servidor o sandbox funciona de forma no persistente y se reinicia o elimina cada vez que el usuario cierra la sesión o el tiempo de espera del navegador. Esto anula el riesgo de secuencias de comandos entre sitios y otros ataques basados en JavaScript, eliminándolos de las preocupaciones de los empleados individuales y ayudando a aislar los navegadores web de la superficie de ataque más amplia de la empresa.

¿Por qué las organizaciones utilizan el aislamiento del navegador?

La reciente encuesta de Gartner encontró que 82% de los encuestados líderes en la industria en los sectores financiero, de recursos humanos y jurídico Seguirá apoyando el trabajo remoto. Con la seguridad perimetral tradicional ahora dispersa en cientos de instalaciones diferentes, los crecientes costos de la violación de datos están demostrando la necesidad de una mejor protección remota.

La opción tradicional para protegerse contra el malware basado en web ha incluido herramientas como la puerta de enlace web segura (SWG). Esta solución de seguridad de red actúa como un proxy entre el usuario final y la página a la que intenta conectarse. Desafortunadamente, los SWG no logran identificar dinámicamente (y, por lo tanto, proteger) páginas maliciosas en tiempo real. Muchos servidores proxy web y herramientas similares sufren de ceguera al contexto de la sesión de navegación, al tiempo que pierden los detalles finos entre los destinos web genuinos y las instancias maliciosas. La amplia gama de enfoques empleados ha hecho que las soluciones de navegador web comiencen a sufrir una sobrecarga tecnológica. Además, estos enfoques complejos aún pueden pasar por alto exploits de día cero, al tiempo que bloquean innecesariamente a los usuarios de los sitios y, por lo tanto, reducen la productividad.

El aislamiento del navegador web distancia las redes internas de cualquier amenaza. Esto facilita tanto la productividad de los empleados como su seguridad.

Tipos de aislamiento del navegador

Hay tres categorías amplias de técnicas de aislamiento del navegador.

#1. Aislamiento remoto del navegador

El aislamiento remoto del navegador se basa en que el comportamiento de navegación del usuario final se transmita a un servidor en la nube aislado. Hay tres formas diferentes de aislamiento remoto, cada una de las cuales envía contenido al dispositivo del usuario en diferentes formas. El primero es el método de "empuje de píxeles". Esto hace que un servidor en la nube cargue el código de la página web, mientras transmite un video o imágenes secuenciales de las actividades de navegación del usuario al dispositivo del usuario final.

La reescritura de DOM, por otro lado, hace que el servidor cargue la página web y luego la reescriba activamente para eliminar cualquier HTML o JavaScript malicioso. Una vez que se elimina el contenido, se envía al dispositivo del usuario final para que el navegador lo cargue por segunda vez y se muestre.

El método final implica un proceso similar, en el que la página web se carga de forma remota, pero el contenido no se reescribe en gran medida. En cambio, el usuario recibe una representación de la página web en formato de gráfico vectorial después de que se haya ejecutado todo el código.

Fundamentalmente, el aislamiento remoto del navegador casi siempre introduce latencia en el proceso de navegación.

#2. Aislamiento del navegador local

El aislamiento del navegador local funciona de manera similar al aislamiento del navegador remoto. Sin embargo, para reducir la latencia, el servidor remoto en la nube se reemplaza por un servidor alojado dentro de la red interna de la organización.

El aislamiento del navegador web casi siempre debe ocurrir dentro de los procedimientos de firewall existentes de la organización, en lugar de fuera de ellos, como ocurre mediante el proceso de aislamiento remoto. Esta técnica puede funcionar bien para las organizaciones con mayor privacidad, aunque no se aplica tan bien a las fuerzas de trabajo remotas debido a las costosas demandas de hardware de los servidores locales. Además, si bien los usuarios están seguros sabiendo que su navegación no expondrá dispositivos individuales, existe el riesgo de que la red interna se vea afectada por una amenaza particularmente desagradable proveniente de la Internet pública.

#3. Aislamiento del navegador del lado del cliente

El aislamiento del navegador del lado del cliente es drásticamente diferente del aislamiento del navegador remoto. Operando bajo el mismo espíritu de virtualización del navegador, no depende de un servidor externo sino que opera en el propio dispositivo del usuario. El aspecto del aislamiento proviene de una de dos técnicas: virtualización o sandboxing.

La virtualización describe el proceso de dividir una computadora en múltiples máquinas virtuales separadas. Justo debajo del sistema operativo de una computadora se encuentra el hipervisor, que se puede usar para dividir los recursos del hardware entre el dispositivo host y cualquier sistema invitado. Lo que sucede en una máquina virtual debería, en teoría, limitarse a eso. Al utilizar una máquina virtual para cargar páginas web, la computadora host se mantiene a salvo de las amenazas más comunes de los navegadores web.

El sandboxing tiene algunas similitudes con la virtualización, ya que ofrece un entorno virtual contenido dentro del cual se pueden ejecutar aplicaciones. Sin embargo, no se crea un sistema totalmente separado. En cambio, un sandbox es un contenedor que se puede colocar alrededor de una aplicación que se ejecuta en el sistema operativo. El beneficio clave de esto es que, cada vez que se cierra una zona de pruebas, todos los eventos no se guardan y, por lo tanto, se descartan.

La próxima generación de seguridad para navegadores comienza con LayerX

El aislamiento del navegador no funciona sobre la amplia seguridad que alguna vez prometió. El impacto significativo de la solución en la experiencia del usuario ha resultado en un uso esporádico, con organizaciones que intentan confiar en una protección irregular mientras los empleados simplemente eligen una experiencia de navegador menos onerosa.

Las alternativas tampoco son mucho mejores: los agentes de seguridad de acceso a la nube (CASB) han sido durante mucho tiempo la solución de la industria a la vulnerabilidad de los navegadores. Sin embargo, el cumplimiento de la política impuesta por los CASB solo se aplica a las aplicaciones autorizadas y depende en gran medida de la API de cada aplicación. Sus requisitos de integración han ayudado a crear una forma compleja, costosa y menos eficiente de gestión de la seguridad.

LayerX es la primera solución que prioriza la simplicidad. Ofrece de manera uniforme todos los puntos fuertes del aislamiento remoto del navegador, lo que permite la gestión en tiempo real del uso de la web, la protección contra el phishing y el malware, sin obstaculizar el camino de sus empleados. Descarte los cambios de infraestructura a gran escala, la solución de LayerX funciona para adaptarse a las necesidades de seguridad de su organización, y no al revés.