Una de las arquitecturas de ciberseguridad más antiguas y establecidas en la actualidad es el modelo air-gap. Establecidos por primera vez durante la Segunda Guerra Mundial, los sonidos producidos por los primeros dispositivos de cifrado electromecánicos podían grabarse y descodificarse para revelar comunicaciones militares. Se recomendó a los comandantes que controlaran el acceso físico tanto a los dispositivos electromecánicos como a los 30 metros circundantes; así nació el modelo de espacio de aire.

La seguridad a través del aislamiento físico sigue siendo un componente poderoso de los estándares de certificación actuales de la OTAN. Los recientes avances hacia una infraestructura basada en la nube pueden haber destrozado el perímetro tradicional, pero la seguridad aérea ha evolucionado en respuesta. Por ejemplo, la innovación nunca antes había dependido tanto de una conexión constante a Internet. Navegar por sitios requiere la transferencia de datos hacia y desde servidores que no son de confianza, lo que convierte al navegador en una de las herramientas empresariales más importantes de la actualidad y en una de las mayores medidas de supervisión de seguridad.

La navegación en Internet pública es tan omnipresente que a menudo pasa desapercibida para la seguridad, pero los ciberdelincuentes ya han liberado el potencial ilimitado del código malicioso instalado en el navegador. 2023 ha comenzado con un aumento masivo en los casos de publicidad maliciosa, y tanto los consumidores como las empresas se ven afectados por las páginas de descarga troyanizadas y los anuncios de Google infestados de malware.

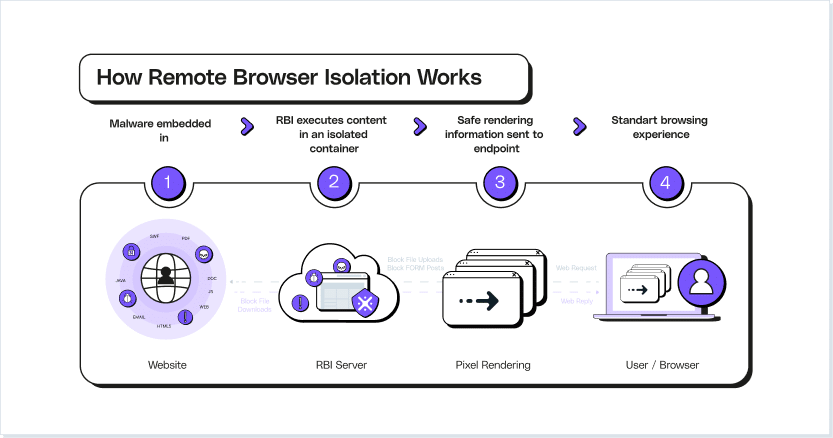

El aislamiento remoto del navegador (RBI) ofrece un método de protección al abstraer la navegación del dispositivo confiable. Logrado mediante tecnología de virtualización, RBI separa físicamente un dispositivo confiable del servidor desconocido de un sitio web. Un único entorno aislado, como una instancia remota en la nube, activa los comportamientos de navegación del usuario, mientras transmite las páginas y acciones resultantes al propio navegador del usuario final. Por lo tanto, cualquier código malicioso alojado en el sitio web se mantiene a distancia, mientras que el usuario sigue siendo libre de navegar por los sitios a voluntad.

Ofrecer una protección casi inmejorable ha convertido a RBI en una de las formas de defensa de navegación más populares en la actualidad. Sin embargo, la protección para toda la empresa que ofrece RBI es tan buena como su conexión a Internet más lenta; Mientras algunas organizaciones continúan luchando contra el persistente problema del ancho de banda de RBI, otras han descubierto una solución que ya no enfrenta la productividad con la seguridad.

Conozca la plataforma de protección del navegador LayerX

¿Cómo funciona el aislamiento remoto del navegador?

El aislamiento remoto del navegador puede adoptar varias formas diferentes, pero en términos generales todas funcionan con los mismos mecanismos. En primer lugar, un usuario autenticado solicita una instancia de navegador recién aislada. La solución evalúa a qué permisos tiene acceso ese usuario (ya definidos por las políticas de confianza cero de toda la empresa) y crea la instancia de navegación en consecuencia.

El navegador aislado se puede alojar mediante tres arquitecturas de aislamiento diferentes. La primera y más popular es como contenedor, en una instancia de nube de terceros, aunque otras opciones incluyen una máquina virtual o una zona de pruebas. Estos dos últimos pueden alojarse en el propio dispositivo del usuario, según la solución.

Con esta instancia aislada configurada, los usuarios finales interactúan de manera un poco diferente a la World Wide Web. Los sitios web son simplemente líneas de código alojadas en un servidor web. Al navegar en un dispositivo desprotegido, la aplicación del navegador llega a este servidor y descarga todo el contenido necesario para ejecutar cada página. Si bien está perfectamente bien para páginas legítimas, hay varias formas en que se puede abusar de este proceso para descargar malware silenciosamente en segundo plano. Una vez que un proceso RBI está en funcionamiento, todo el código se ejecuta en una instancia separada. Desde allí, el comportamiento de navegación del usuario final se transmite a su propio dispositivo, lo que facilita la retroalimentación casi en tiempo real.

Esta separado navegador virtual tendrá sus propias capacidades de detección de amenazas, monitoreando el código del sitio en busca de amenazas reconocibles. Esta desinfección de los datos de sesión y las URL permite a los usuarios finales seguir interactuando y navegando por cualquier sitio; existe un menor riesgo de que los usuarios sean bloqueados en sitios a los que realmente pueden necesitar acceso. Una solución RBI adecuada no solo prioriza la seguridad web, sino que también ayuda a reducir el impacto de los sitios bloqueados en la productividad del usuario, eliminando a los atacantes de la ecuación.

Tipos de aislamiento remoto del navegador

Cada uno de los tipos de aislamiento remoto del navegador ofrece sus propias ventajas específicas para cada situación. La postura de seguridad de cada organización debe reflejarse en las herramientas que protegen a los empleados y clientes. Estos son los tres tipos principales de RBI, que varían desde experiencias súper seguras hasta experiencias más ligeras y fáciles de usar:

Empuje de píxeles

Esta técnica RBI permite al proveedor de la nube cargar y ejecutar de forma remota cada página web, replicando el comportamiento de navegación del usuario a través de imágenes de píxeles. Esta transmisión luego se transmite al navegador del cliente, sin exigir ningún cambio en los hábitos de navegación preexistentes del usuario. Además, este enfoque puede funcionar en casi todas las páginas web. Esta forma de aislamiento del navegador en la nube ofrece una seguridad casi inmejorable, ya que los archivos y el código ejecutable nunca tienen que interactuar con el dispositivo del usuario final.

Sin embargo, este alto grado de seguridad sólo es aplicable mientras la solución está en uso. Una desventaja importante del pixel push es la latencia que se introduce en casi todos los comportamientos de navegación. Esta mala experiencia del usuario puede dar lugar a casos en los que los usuarios finales se nieguen rotundamente a utilizar la solución de seguridad creada para protegerlos.

Representación basada en DOM

Mientras que el pixel push transmite contenido al espectador, la reescritura DOM adopta un enfoque más activo para combatir el código malicioso. Este método primero carga el sitio web en cuestión en el entorno aislado, antes de reescribir todo el contenido que contiene. Esto elimina cualquier ataque potencial desde el propio código fuente y sólo después de una reescritura exhaustiva se envía el contenido web al usuario final. Finalmente, el navegador carga y ejecuta el sitio eliminado.

TV y Radio online

Una vez que una página web se carga por completo y el proveedor de la nube ejecuta todo el código, se crea una representación de gráficos vectoriales de la página web. Esta representación de la página permite proporcionar rápidamente al navegador medios de bajo riesgo. Aunque a menudo es más rápida que la inserción de píxeles, esta solución todavía tiene debilidades, como un consumo de ancho de banda mucho mayor que el que consume la navegación sin protección. Esto tiene efectos en cadena en los costos computacionales, ya que los videos y gráficos vectoriales cifrados exigen más recursos para llegar al usuario final.

Beneficios del aislamiento remoto del navegador

Los sitios web maliciosos representan una de las fallas de seguridad más evidentes en cualquier organización. Los sitios web pueden ubicarse en una variedad de puntos de acceso a lo largo del embudo de ataque, desde anuncios cargados de malware que se implementan en sitios legítimos hasta sitios falsos que entregan cargas útiles vinculados desde correos electrónicos de phishing. La protección de RBI debe abordar de manera integral todas las posibles vías de ataque para cada usuario de su organización.

Protección contra códigos maliciosos

RBI evita que el código malicioso llegue a cualquier parte de la vasta y extensa red de dispositivos empresariales. Al centrarse en un enfoque de confianza cero, la protección contra códigos maliciosos ya no depende de las técnicas tradicionales de detección basadas en firmas de archivos, y crece hasta abarcar incluso nuevos ataques de publicidad maliciosa y phishing.

Navegación anónima

En los espacios de trabajo cada vez más interconectados de hoy en día, los empleados traen y trabajan regularmente desde los dispositivos con los que se sienten más cómodos, incluidos sus propios teléfonos y computadoras portátiles personales. Los cachés de navegación de cada dispositivo contienen una gran cantidad de información personal, y el autocompletado representa la mayor amenaza para la seguridad de los datos. Al ofrecer una forma de conexión que ofrece a todos los dispositivos de la red navegación anónima, los atacantes ya no pueden intentar robar perfiles de usuario final con datos completos y de autocompletar.

Prevención de pérdida de datos

La caché de cada navegador ofrece una gran cantidad de datos que pueden filtrarse con bastante facilidad. Al eliminar el almacenamiento en caché local, el dispositivo de punto final se elimina del alcance del atacante. A nivel empresarial, la mayor visibilidad otorgada al código de cada sitio web permite la identificación y finalización de cualquier intento de exfiltración de datos.

Análisis del comportamiento del usuario

Un navegador seguro no es el único beneficio del que se jacta RBI. La mayoría de las soluciones de RBI ofrecen un panel central que muestra una descripción general de la seguridad web de cada organización. Esto no solo ofrece una vista macro de su postura de seguridad, sino que también respalda la gestión de datos granulares a nivel de usuario. Los informes sobre el uso de la web y la actividad del navegador permiten guiar mejor a los usuarios individuales hacia hábitos de navegación más seguros.

Número reducido de alertas de seguridad

Al ejecutar todo el código activo fuera de la propia red, ninguna amenaza puede penetrar la capa de red. Esto alivia la carga de las soluciones basadas en detección, cuyas alertas de seguridad constituyen la gran mayoría del trabajo pendiente de la mayoría de los equipos de seguridad. El enfoque de confianza cero que forma la base de RBI permite a los equipos de seguridad la libertad de centrarse en mejorar la postura de seguridad más amplia de la empresa circundante.

Desafíos del RBI

A pesar de las numerosas ventajas de seguridad que ofrece RBI, la seguridad más estricta sólo es aplicable si los desafíos de la solución resultan superables. Los siguientes desafíos van desde problemas relacionados con la experiencia del usuario hasta una protección incompleta:

Estado latente

El proceso de desviar todo el tráfico de navegación del usuario a través de un contenedor basado en la nube requiere mucho más tiempo para que estos datos lleguen al destino previsto. Básicamente, al duplicar el número de paradas realizadas por cada paquete, la latencia es una de las principales preocupaciones expresadas por los usuarios finales. Este problema no sólo degrada la UX, sino que perjudica aún más la productividad e incluso puede hacer que los usuarios opten por renunciar a cualquier protección.

Soporte de sitio web

No hay garantía de que todos los sitios web puedan resistir los procesos transformadores emprendidos por RBI. La inserción de píxeles exige que la página se ejecute en un navegador remoto, lo que puede no ser capaz de representar todos los elementos de la página. Además, la renderización basada en DOM es un proceso aún más intensivo y las páginas web complejas pueden romperse por completo cuando se les quita el contenido.

Protección incompleta

La protección ofrecida por la representación DOM aún requiere que se ejecute código externo en el navegador del usuario final. El objetivo fundamental de DOM es reescribir esto, aunque existen vectores de ataque que pueden sortear incluso la detección de amenazas avanzada. Por ejemplo, una página de phishing avanzada puede ocultar contenido malicioso como otras formas de elementos de la página web. Esto permitiría que el malware pasara por la web. aislamiento del navegador.

Gasto

Redirigir y analizar la totalidad del tráfico web de una organización no es una demanda pequeña. Los gastos adicionales de estas soluciones en la nube pueden llevar a las empresas a realizar difíciles sacrificios presupuestarios por una solución que puede no ofrecer una seguridad completa.

Proteja su navegación con LayerX

El aislamiento remoto del navegador adolece de algunos desafíos clave de confiabilidad y presupuesto, en gran parte como resultado de su enfoque obsoleto y exclusivo de red para la protección del navegador. LayerX brinda la oportunidad de recuperar el potencial de la navegación web, manteniendo al mismo tiempo el más alto nivel de seguridad empresarial a través de una única plataforma de seguridad del navegador.

LayerX revoluciona la protección del navegador de dos maneras clave: detección y aplicación. En primer lugar, el proceso de detección de amenazas de alta precisión se centra en la actividad de navegación de cada usuario final. La proximidad a cada usuario final permite una visibilidad directa de todos los eventos de navegación posteriores al descifrado, lo que ofrece una verdadera inmersión en la postura de seguridad de su empresa. Esto se habilita a través de una extensión de navegador liviana que se beneficia de una visibilidad granular completa de cada componente, solicitud y archivo del sitio. Si bien se explora la actividad del sitio web de cada usuario para establecer intenciones maliciosas, los componentes del sensor de la extensión introducen todos estos datos de navegación en un motor de análisis independiente. Este algoritmo de aprendizaje automático proporciona detección de amenazas en tiempo real, ampliada por la propia información sobre amenazas siempre activa de LayerX.

Si se determina que todo el código es legítimo, el navegador puede cargar dicho código sin interrupción. Sin embargo, si se descubre que un elemento de la página oculta intenciones maliciosas, se activa el proceso de aplicación de alta precisión de LayerX. Cualquier componente dentro de la página web a la que se accede se puede modificar en tiempo real, evitando la interacción del código con el navegador del usuario final y por tanto, el robo o exfiltración de datos, cookies y credenciales. Este proceso va mucho más allá de los toscos procesos de bloqueo/permisión de muchas soluciones de protección del navegador y evita las demandas de latencia intensiva de la representación completa basada en DOM.

Incluso si bien proporciona la forma más alta de seguridad de navegación, LayerX va más allá. La dedicación de LayerX a la confianza cero permite que el navegador se convierta en otra forma de autenticación en toda la empresa. Esto ayuda a bloquear los recursos organizacionales incluso en espacios con gran cantidad de contratistas. Una vez que el navegador se considera una forma adicional de autenticación, es posible aplicar políticas de autorización a nivel del navegador, lo que ayuda a mitigar los privilegios excesivos en dispositivos tanto administrados como no administrados.

Finalmente, la información granular de LayerX se condensa en la consola de administración. Adapte y cambie las políticas en toda la empresa (o subsecciones específicas) en función de la supervisión e información sobre amenazas de próxima generación.