Las búsquedas en la Web y en bases de datos forman la base de toda innovación e investigación empresarial, consolidándola como uno de los procesos más vitales dentro del espacio de trabajo actual.

A medida que los empleados aprovechan los beneficios del trabajo híbrido, los hábitos de navegación se han vuelto cada vez más dispersos, compartidos entre dispositivos públicos y privados sin pensarlo dos veces. Como resultado, la proliferación de la infraestructura de navegación se ha expandido mucho más allá de los límites de la seguridad tradicional.

En la brecha entre los protocolos de ciberseguridad y las acciones de los usuarios finales, los atacantes están prosperando. Desviar y abusar de la posición privilegiada del navegador dentro de una empresa puede reducirse a un solo clic. El ataque puede adoptar muchas formas diferentes, desde mostrar cualquier contenido imaginable al usuario final, secuestrar un micrófono o cámara web conectado o lanzar sigilosamente código malicioso.

La protección contra amenazas transmitidas por la web comienza con Browser Security Platform

Más Información

Informe de la encuesta de seguridad del navegador de 2023

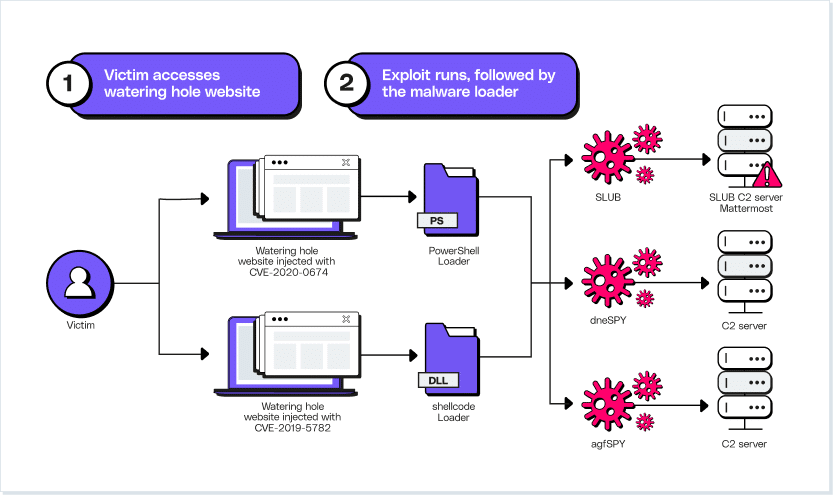

Más InformaciónLos ataques a navegadores se han expandido mucho más allá del alcance de los exploits de día cero de Chrome; por ejemplo, una técnica denominada "tabnabbing" demuestra una comprensión increíblemente granular del comportamiento del usuario final. Una vez que se abre una página infectada, el ataque espera hasta que el usuario deja de interactuar con la página. Indicativo de un usuario con muchas pestañas abiertas, la pestaña luego redirige a una página de inicio de sesión falsa que imita la apariencia de un servicio genuino como Microsoft 365. Al regresar, el usuario asume que la pestaña es su contraparte genuina, ingresando sus credenciales. directamente a la base de datos del atacante.

El abismo entre la seguridad del navegador y la protección del usuario final sólo puede salvarse a través de una solución diseñada específicamente para el navegador y que pueda prevenir varios tipos de vulnerabilidades del navegador.

BOTÓN [Más información sobre la plataforma de protección del navegador LayerX]

¿Qué son los exploits del navegador?

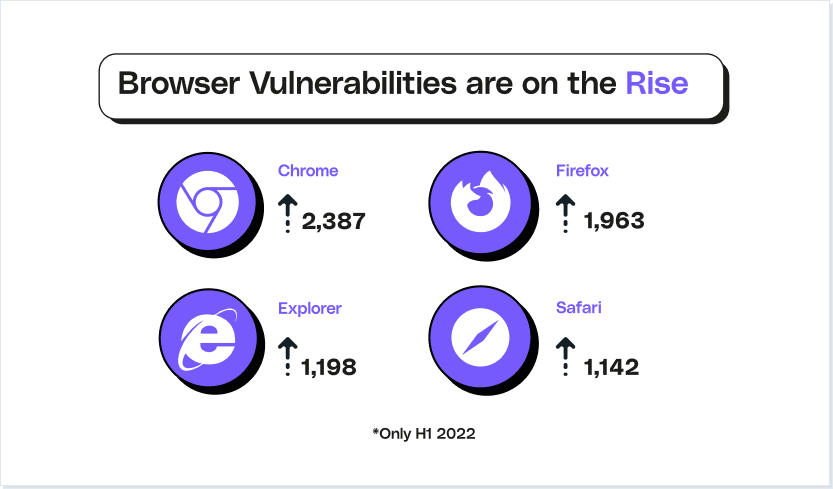

Los exploits del navegador describen cualquier forma de código malicioso que tiene como objetivo manipular las mejores intenciones del usuario, lo que se logra aprovechando fallas incorporadas dentro de una pieza de software. El programa CVE codifica todos los exploits publicados públicamente y, solo en 2022, esa lista aumentó en otros 22 mil. Los navegadores web ofrecen una gran cantidad de oportunidades maliciosas gracias a su función de conectar a un usuario a la red mundial. Para un exploit del navegador, el atacante intentará forzar la entrada a una red privada a través de una única página web o vulnerabilidad del navegador. Los exploits del navegador aprovechan cualquier descuido para enviar código malicioso al navegador del dispositivo. Esto puede darle al atacante acceso a grandes cantidades de información personal; permitirles enviar malware al dispositivo; y moverse lateralmente para infiltrarse en redes enteras.

Los exploits son increíblemente poderosos y el mercado de exploits permite a atacantes con poca experiencia técnica causar daños reales. La enorme popularidad de los cuatro navegadores más importantes (Google Chrome, Mozilla Firefox, Microsoft Edge y Apple Safari) ha hecho que se dispare la demanda de exploits para navegadores. Los investigadores observaron que las ventas del paquete de explotación RIG se han disparado recientemente, y que el paquete facilita la descarga del troyano RedLine Stealer a través de una falla de Internet Explorer parcheada desde entonces.

Tipos de exploits del navegador

Los exploits de navegador son tan variados en su modus operandi como los propios objetivos de los atacantes. Si bien las descargas automáticas, en las que los archivos se descargan involuntariamente sin el conocimiento del usuario, representan una forma sigilosa de implantación de malware, los complementos de terceros comprometidos pueden erosionar hábitos de navegación que de otro modo serían altamente seguros.

Seguridad web ha sido llevado al límite de seis maneras principales:

#1. Explotaciones de ejecución de código en el navegador

La ejecución de código en el navegador representa lo peor de lo peor; afortunadamente, estos ataques también son los más raros. Los navegadores son intrínsecamente complejos, con subsistemas que abarcan la representación de HTML hasta el análisis de CSS, y los parches regulares corren el riesgo de introducir pequeños fallos. Sólo se necesita una pequeña supervisión del desarrollador para darles a los atacantes un punto de apoyo suficiente para ejecutar código malicioso. A partir de ahí, todo lo que se necesita es que un navegador vulnerable simplemente visite un sitio comprometido o cargue un anuncio con malware. Una vez logrado el compromiso inicial, los atacantes pueden iniciar la descarga de más paquetes comprometidos; robar información confidencial del propio navegador; o simplemente acechar en segundo plano, esperando más instrucciones.

#2. Explotaciones de ejecución de código en complementos

Los complementos son muy útiles y ofrecen experiencias de navegación dinámicas y fáciles de usar. Sin embargo, su proximidad al navegador los convierte en componentes ideales de un exploit. Ofrecen el vector más sencillo para descargas no autorizadas. Incluso los complementos más conocidos pueden verse afectados por esta atención no deseada, ya que Flash y Java han desempeñado papeles importantes en ataques anteriores. El servidor Jenkins, popular entre los complementos de Java, es notoriamente inseguro ante todo tipo de ataques. Las vulnerabilidades de Jenkins son tan graves que su papel fue crucial en el descubrimiento y filtración de la lista de exclusión aérea de la TSA en enero de 2023.

#3. Ataques de intermediario

Un atacante "intermediario" es cualquier persona que tiene acceso a un punto de conexión entre un usuario y el sitio web. Esto les brinda la capacidad de observar e incluso cambiar el tráfico que pasa entre el servidor web y el navegador. Para poner un ejemplo del mundo real, los ataques MitM pueden cambiar las URL incrustadas incluso en sitios legítimos, engañando al usuario final para que haga clic en un sitio controlado por el atacante. Los sitios que cifran su tráfico ayudan a eliminar este problema de seguridad, aunque los usuarios a veces ignoran las advertencias del navegador antes de visitar un sitio no cifrado.

Hoy en día, lo que más preocupa es el ataque Man-in-the-Browser. Aquí, se utiliza un caballo de Troya para interceptar y manipular cualquier solicitud enviada desde el navegador y los archivos del sistema. El objetivo más común de este ataque es convertir un dispositivo ya expuesto en un vehículo de fraude financiero: el navegador muestra la transacción prevista por el usuario mientras el troyano registra en secreto las credenciales bancarias de la víctima. El malware en el navegador o el sistema operativo presenta una amenaza interna; un área donde el cifrado TLS y SSL son impotentes.

#4. Secuencias de comandos entre sitios

Los sitios web dinámicos han demostrado su valía para reducir las tasas de rebote y mejorar el retorno de la inversión. Sin embargo, el Javascript que impulsa estos sitios receptivos al usuario a menudo se maneja en el propio navegador del cliente, sin necesidad de regresar al servidor. Una vez que un navegador carga la página web genuina, busca en el JavaScript asociado otras acciones específicas del usuario. Invisible desde el servidor web, esto permite que un atacante agregue código malicioso a la URL de un sitio genuino.

Un ejemplo esclarecedor de esto son los sitios que contienen hilos de comentarios no desinfectados. Un atacante puede publicar un comentario que contenga JavaScript intercalado entre dos tags. With that comment posted, any browser that loads the page will see this comment as executable, paving the way for payload implementation.

#5. Inyección SQL

La inyección SQL aprovecha los sitios que aceptan entradas de los usuarios y ha seguido siendo un problema constante durante la última década de crecimiento de Internet. El lenguaje de consulta estructurado (SQL) ofreció el primer método estándar para almacenar y recuperar datos de bases de datos vinculadas. Ahora que es una parte vital de la infraestructura de sitios y aplicaciones empresariales, la proximidad del lenguaje a datos confidenciales de gran valor lo convierte en un objetivo natural para la explotación. Los ataques de inyección SQL se centran en agregar comentarios a un sitio web que forman declaraciones SQL, similar a la técnica de XSS de obligar al navegador a ejecutar código adicional. Luego, la declaración SQL se ejecuta en el sitio atacado y su base de datos subyacente, devolviendo franjas de datos al atacante.

Si bien es tentador limitar este ataque únicamente a un idioma, los sitios que dependen de lenguajes distintos de SQL aún pueden ser víctimas del mismo mecanismo. Los ataques sin SQL operan precisamente con el mismo proceso, lo que los convierte en un exploit adaptable y rentable para el navegador.

#6. Envenenamiento DNS

Los navegadores no ven Internet de la misma manera que lo hacemos los humanos. Los nombres de dominio pueden incorporar el nombre de la empresa de alojamiento, pero los navegadores requieren una forma más precisa de identificar qué sitio cargar. DNS conecta la dirección IP de cada sitio con el nombre de dominio memorable que conocemos y reconocemos. Para mayor eficiencia, los ISP ejecutan sus propios servidores DNS, que comparten datos de otros. Los enrutadores domésticos colocan estos almacenes de DNS más cerca del usuario final y cada dispositivo ejecuta su propio caché local, lo que ahorra tiempo al almacenar resultados anteriores.

Cada uno de estos escondites puede estar envenenado; Cuando un atacante irrumpe y cambia una entrada, el navegador ahora puede asociar el nombre de dominio de google.com con una dirección IP de un sitio controlado por el atacante. Cualquier sitio es vulnerable a esto y es un ataque que puede propagarse rápidamente. Si varios ISP obtienen su información DNS de un servidor comprometido, los cachés descendentes que dependen de esa entrada se convierten en vectores de ataque. Para obtener el máximo retorno de la inversión, este tipo de ataque tiende a centrarse en instituciones financieras, con el objetivo de engañar a los usuarios para que entreguen las credenciales de sus cuentas. El daño que este ataque provoca en la reputación de las empresas legítimas (y en las propias cuentas bancarias de los clientes) es insuperable.

Mejores prácticas para prevenir vulnerabilidades del navegador

Con demasiada frecuencia, la mayor amenaza para la seguridad empresarial es un usuario final modesto. La propia naturaleza de conectarse a la Internet pública requiere algunos protocolos clave que puedan bloquear y prevenir ataques. Al mismo tiempo, estos hábitos de seguridad web no pueden canibalizar la productividad del usuario; Para guiar a los usuarios a lo largo de esta delgada cuerda floja hay grandes cantidades de diversas soluciones de seguridad.

Mantenga los navegadores actualizados

La base de cualquier aplicación y navegador que acceda a la web es el software actualizado, que es una necesidad. Cuando se descubren vulnerabilidades, la aplicación de parches se convierte en una carrera contra el tiempo antes de que los atacantes las utilicen. Las actualizaciones periódicas y estrictas brindan al navegador una protección significativa contra algunos de los intentos de ejecución remota de código más flagrantes.

Usar HTTPS

HTTPS ofrece una forma de comunicación segura y cifrada entre un navegador y cualquier servidor conectado. Los usuarios deben saber cómo reconocer un sitio protegido por HTTPS mirando la barra de URL del navegador, donde un pequeño candado indicará el estado de cifrado completo del sitio. Si un sitio todavía utiliza HTTP, los cuatro navegadores principales muestran una advertencia de seguridad al usuario final, que debe tener en cuenta.

Utilice contraseñas únicas

La reutilización de contraseñas es un obstáculo crónico e interminable en el camino hacia la seguridad empresarial. La razón detrás de esto es simple: con tantas aplicaciones, cuentas y páginas para iniciar sesión, los usuarios finales a menudo se ven obligados a confiar simplemente en algunos viejos fieles, tal vez con algunos números adicionales para darle estilo. Sin embargo, las ramificaciones de este hábito son sorprendentes, ya que la reutilización de contraseñas ha convertido el mercado de vulneración de cuentas en la industria ilícita multimillonaria que es hoy. Los usuarios deben estar al tanto de incidentes como la lista RockYou21, que enumera miles de credenciales disponibles gratuitamente, robadas de cuentas reales. La estricta higiene de las contraseñas, respaldada por administradores de contraseñas o recordatorios automáticos de restablecimiento de contraseñas, nunca ha sido más importante.

Bloquear ventanas emergentes y anuncios

Los anuncios emergentes ofrecen un vehículo perfecto para la entrega de códigos maliciosos. Sin embargo, bloquearlos puede ser más complicado de lo previsto. Si bien los navegadores modernos ofrecen una forma de bloquear automáticamente todas las ventanas emergentes nuevas, esto puede obstaculizar la experiencia productiva del usuario. Una solución tradicional es la Puerta de enlace web segura (SWG). Esto ofrece una forma de protección para los navegadores a nivel empresarial, ayudando a definir un perímetro entre los usuarios y la web externa. Las URL se bloquean de acuerdo con las políticas de seguridad de la empresa, eliminando URL maliciosas reconocidas. Sin embargo, los nuevos sitios maliciosos representan una preocupación persistente.

Proteja su navegación con LayerX

Las amenazas se han extendido mucho más allá de la protección del navegador que ofrecen las soluciones de seguridad integradas. Mantener a los usuarios seguros contra innumerables amenazas de navegación exige algo nuevo: una plataforma de seguridad del navegador coherente y centrada en el usuario.

LayerX ofrece este enfoque de vanguardia para la seguridad del navegador. Al priorizar la visibilidad en el borde, la herramienta de extensión permite el análisis en tiempo real de todos los eventos de navegación. El sensor del navegador primero recopila estos datos; evaluar el comportamiento de la página web, la actividad del usuario y las características del navegador. El otro componente, el ejecutor, inicia la acción una vez que se ha identificado el código malicioso. Este aspecto lleva la seguridad del navegador mucho más allá del modelo de respuesta binaria demasiado tosco de "bloquear o permitir". Al iniciar o detener ciertas acciones del navegador e inyectar código para neutralizar quirúrgicamente componentes riesgosos de la página, una experiencia de usuario perfecta ya no es el precio a pagar por la seguridad del navegador.

El motor Plexus subyacente impulsa el análisis de los componentes del navegador de alto riesgo. Esta plataforma de análisis de doble motor opera tanto en la propia extensión del navegador como en un servicio en la nube más central. Todos los eventos recopilados por los sensores en la extensión se introducen en el motor Plexus, se analizan y se enriquecen con datos de LayerX Threat Intel Cloud. Esto combina la granularidad del riesgo del entorno de cada usuario con nuestras descripciones macro de las tendencias actuales de amenazas a los navegadores. Al brindar un elemento contextual a cada etapa del análisis, Plexus permite tomar acciones protectoras proactivas antes de que se active una carga útil.

Si bien LayerX no agrega latencia ni frustración a la experiencia del usuario, sus usuarios finales no fueron el único foco. La rápida diversificación de las pilas de tecnología de cada organización (y la consiguiente explosión de soluciones de seguridad) también ha afectado significativamente a los equipos de seguridad. La seguridad preparada para el futuro exige un enfoque diferente. La facilidad de ejecución es un indicador importante de la rapidez con la que se soluciona una práctica de seguridad; Para reducir la superficie de ataque, LayerX se propuso centralizar todas las tareas relevantes en una única interfaz clara. Esto no sólo brinda una ventana a la postura general de seguridad de una organización, sino que también brinda más información sobre las brechas expuestas, así como la capacidad de solucionar problemas de manera eficiente y sin problemas.