Under de senaste åren har både anfallare och försvarare ökat sina förmågor i det oändliga katt-och-mus-spelet. Angripare har skalat sin nätfiskeverksamhet för att stjäla referenser och identiteter. Försvarare har antagit en noll trust-säkerhetsstrategi där användare ofta använder sina mobila enheter för att autentisera sig i sina skrivbordsapplikationer. Jakten fortsätter.

I en nyligen ganska fascinerande kampanj, angripare har utnyttjat denna senaste försvarsframsteg och utnyttjat en skrivbordsattackyta för att distribuera en skadlig mobilapplikation (iPhone).

Skadliga iPhone-applikationer är inte lätta att smyga in i appbutiken. När de lyckas kan de användas på olika sätt för att bedriva identitetsstöld. Litar du på dina anställdas mobila enhet för att autentisera dem i dina SSO-anslutna applikationer? Se till att de är skyddade.

TL;DR – Attacksteg

- Fördelning – Malvertising på en populär gratis streamingwebbplats.

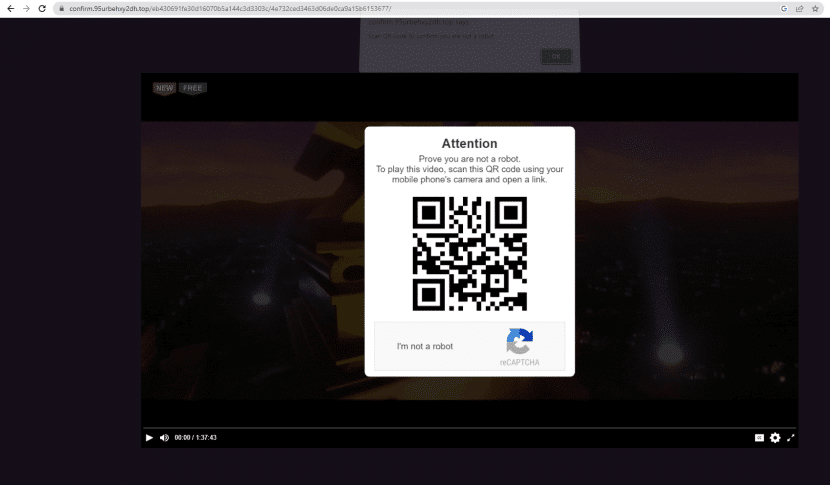

- Falsk videobedrägeri – Be användare att skanna en QR-kod med sin mobila enhet.

- Hoppa över enheter – QR-koden öppnar en skapad målsida för social ingenjörskonst på medarbetarens mobila enhet.

- nyttolast – Attacken omdirigerar användaren till att ladda ner en skadlig mobilapp från appbutiken.

Fördelning

Enligt LayerX-undersökningar börjar attacken med en framträdande malvertisingkampanj av en URL till en falsk video. I denna attack distribuerades malvertisingen via en populär streamingwebbplats, hxxps://fmovies.to (rankad #715 över hela världen!). Det bör understrykas att samma malvertiserande infrastruktur sågs pushad på andra webbplatser, av vilka många tillhandahåller gratis streaming av filmer, sportmatcher och TV-program.

Det här är ett bra tillfälle att påminna oss själva om en grundläggande sanning om webben: om det är gratis så är du produkten!

Falsk video

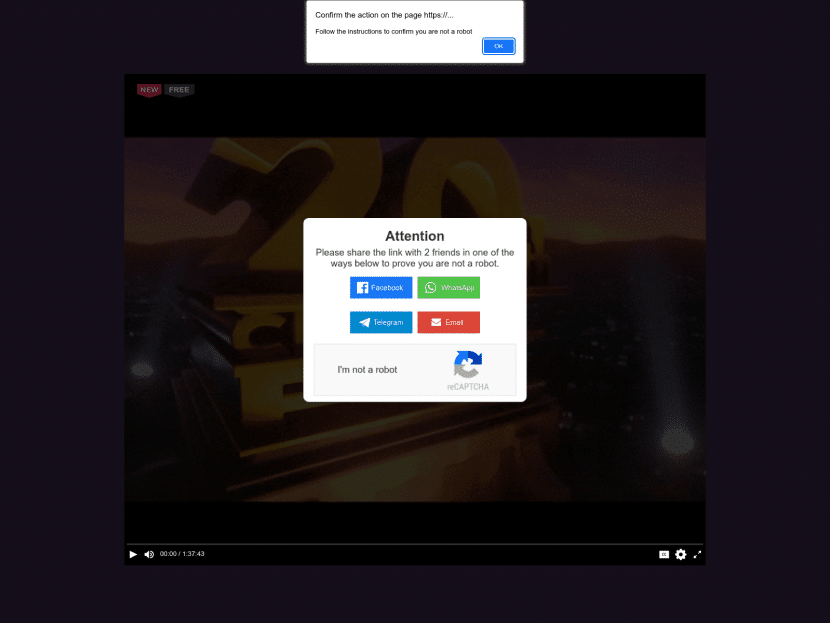

Den malvertiserande nyttolasten är en webbadress till en falsk video som användaren hoppades få se.

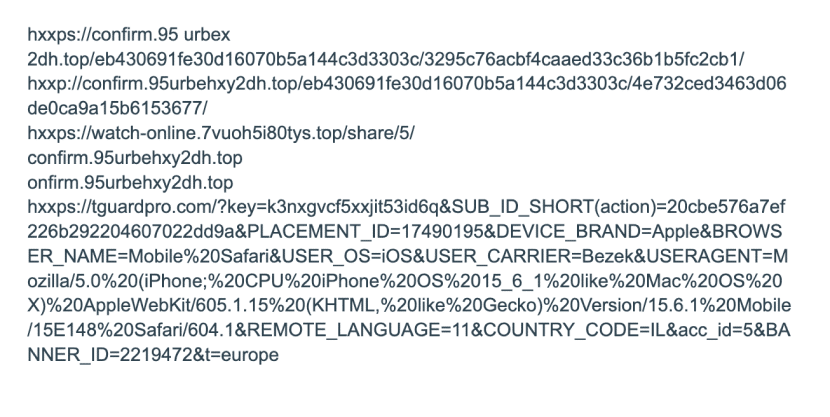

Falsk videonyttolast från malvertisingkampanjen

Två sekunder in i videon överlagras skärmen med en QR-kod och instruktioner för att skanna den med en mobil enhet. Den här sidan (liksom flera andra instanser) fångades upp av LayerX realtidsmotor för hotförebyggande, som skannar misstänkta webbsidor från webbläsaren.

Det är värt att nämna att samma infrastruktur distribuerar olika målsidor varje gång. Därför uppskattar vi att det är ett oberoende företag som tjänar pengar på leverans av målsidor. Vi tror också att dess ägare inte är densamma som i nästa steg i attacken.

Här är ett annat exempel på en annan uppmaning som initierats av den falska videon:

hxxps://watch-online.7vuoh5i80tys.top/share/5/

Naturligtvis ger scanning av QR-koden inte åtkomst till filmen, utan leder till nästa steg i attacken, utförd på den mobila enheten. Men släng inte dina popcorn, som denna sociala ingenjörsattack kommer snart att visa fantastiskt skådespeleri och specialeffekter...

Mobil enhet social ingenjörskonst

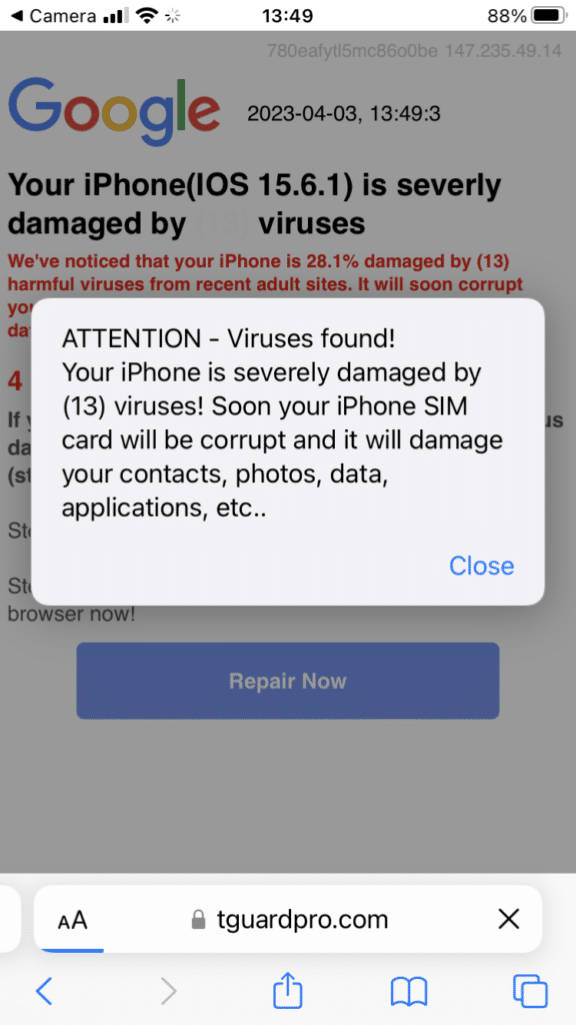

LayerX:s hotforskningsteam har undersökt denna attack och kommit åt den från en iPhone-mobilenhet. QR-koden öppnar en skadlig målsida med en falsk säkerhetsprompt.

Falsk iPhone säkerhetsprompt

Uppmaningen visar skrämmande varningar om virus som hittats på enheten som snart kommer att skada enhetens SIM-kort!

URL: en visar att målsidan utnyttjar enhetens metadata den har tillgång till och bygger en skräddarsydd målsida. Det är inget speciellt med innehållet förutom att det används för social ingenjörskonst; alla enhetsattribut är tillgängliga för mobila målsidor.

Denna hoppning över flera enheter är en utmärkt teknik som används av angripare för att lura standardsäkerhetssystem. När en användare skannar en skadlig QR-kod kan organisationen förlora synlighet i den berörda mobila enheten.

Eftersom vi LayerXers förväntade oss att se en film hade vi inget annat val än att klicka på knappen "Reparera nu" och se vad som händer härnäst.

nyttolast

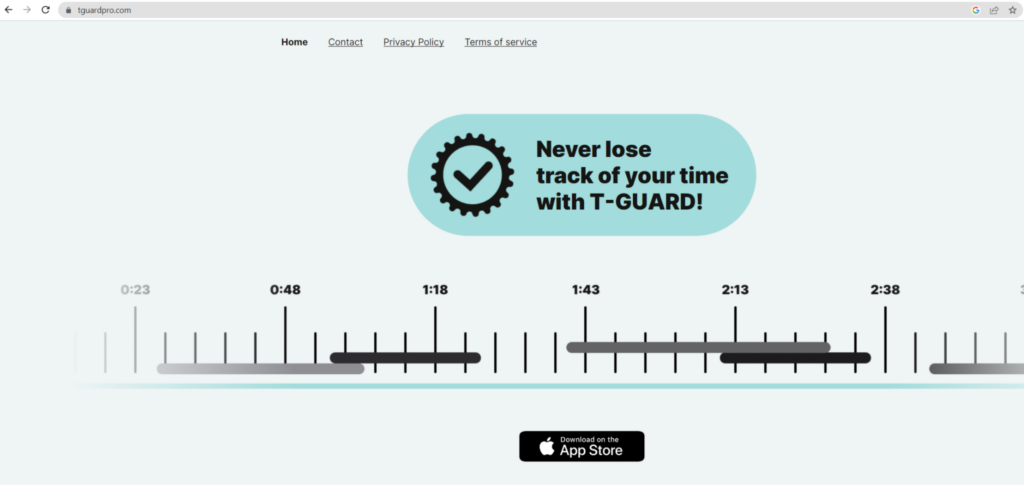

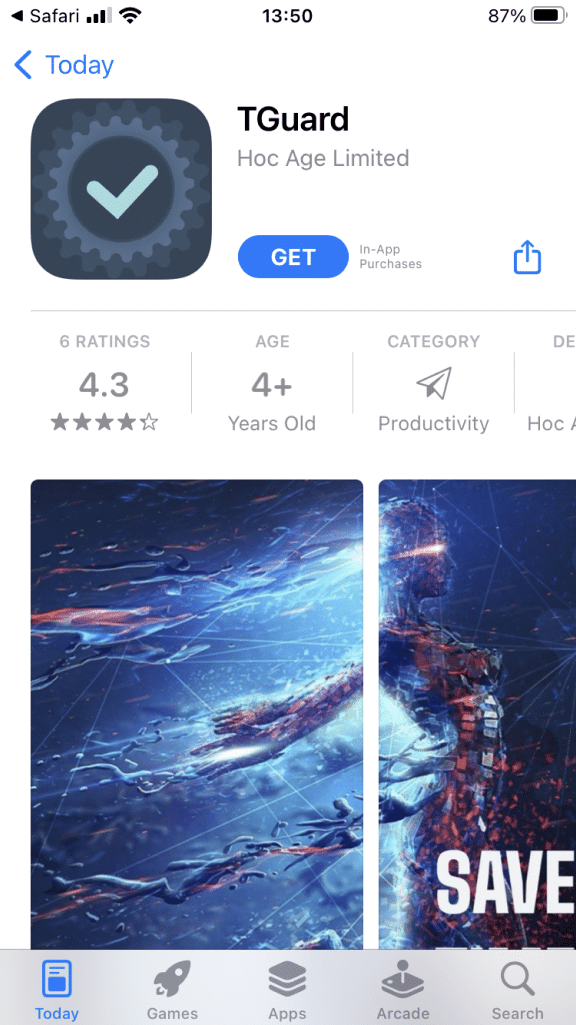

TGuard-applikation

Länken ledde oss till denna mobilappsida som visar upp TGuard, som sedan har tagits bort från appbutiken. Appen hävdar att den tillhandahåller produktivitetsfunktioner (som tidsspårning) och kan mycket väl ha riktat sig till både företagsanvändare och vanliga användare.

Även om mobilappen har tagits bort är operatörernas hemsida fortfarande i luften:

Sammanfattning

Den här kreativa kampanjen är ett enastående exempel på hur angripare enkelt infiltrerar företagets omkrets genom att utnyttja det mänskliga elementet. Det är samma mänskliga svaghet som gör att vi ser gratis streaming-sajter som en rättfärdig, filantrop satsning, skanna en skum QR och sedan installera en mobilapplikation från en okänd källa.

Den funktionella innovationen i denna attack är hoppningen mellan enheter. Jag tror att endast en handfull företag idag är kapabla att upptäcka en sådan attack som riktar sig mot de anställdas ohanterade mobila enheter.

IOCsen: