Under de senaste åren har vi sett en oöverträffad ökning av cyberattacker som kommer från webben: nätfiske, social ingenjörskonst, sajter med skadlig programvara och andra skadliga attacker. En av de viktigaste säkerhetstjänsterna som erbjuds på marknaden idag för användarskydd mot dessa hot är ryktesbaserade URL-filter.

Ryktebaserade säkerhetstjänster bestämmer säkerhetsnivån för en URL baserat på domänens rykte. Dessa tjänster uppmanar användaren att avstå från att besöka osäkra webbplatser genom att blockera anslutningar från dem vid tidpunkten för besöket. Deras effektivitet har dock minskat avsevärt på sistone.

Omärkta webbadresser som kommer från en legitim domän kan tilldelas den ursprungliga domänens rykte. Nätfiskeattacker utnyttjar den här funktionen och döljer sina skadliga attacker under legitima domäner för att undvika säkerhetsfilter. Detta utgör ett stort säkerhetsbrott som måste besvaras.

I den här artikeln utvecklar vi varför och vad som kan göras åt det.

Vad är ryktebaserad säkerhet?

Säkerhetstjänster för webbplatsens rykte skyddar användare från skadligt eller olämpligt innehåll på internet, vanligtvis via en URL-filtreringslösning. De bestämmer säkerhetsnivån för webbplatsen baserat på dess webbrykte. Webbrykte produceras genom att beräkna olika mätvärden såsom ålder och historik för webbadressen, IP-rykte, värdplats, popularitet och många fler. Mätvärdena varierar något mellan de olika leverantörerna men konceptet förblir detsamma: att tillskriva ett numeriskt rykte till en webbplats baserat på dess grundläggande telemetri.

Om du någonsin har försökt komma åt en webbsida på jobbet och fått ett meddelande om att webbplatsen är blockerad, så använder ditt företag webbfiltrering.

Utmaningen: Nätfiskeattacker Undviker lätt ryktefilter

Det har upprepade gånger visat sig att nätfiskekampanjer utnyttjar betrodda webbplatser för att kringgå filtreringsresurser, särskilt ryktesfilter. Det betyder att när offren klickar på länken finns det inget skyddande lager som hindrar dem från att nå målsidan.

Exempel på användningsfall för nätfiske

Följande exempel hjälper till att förstå problemet:

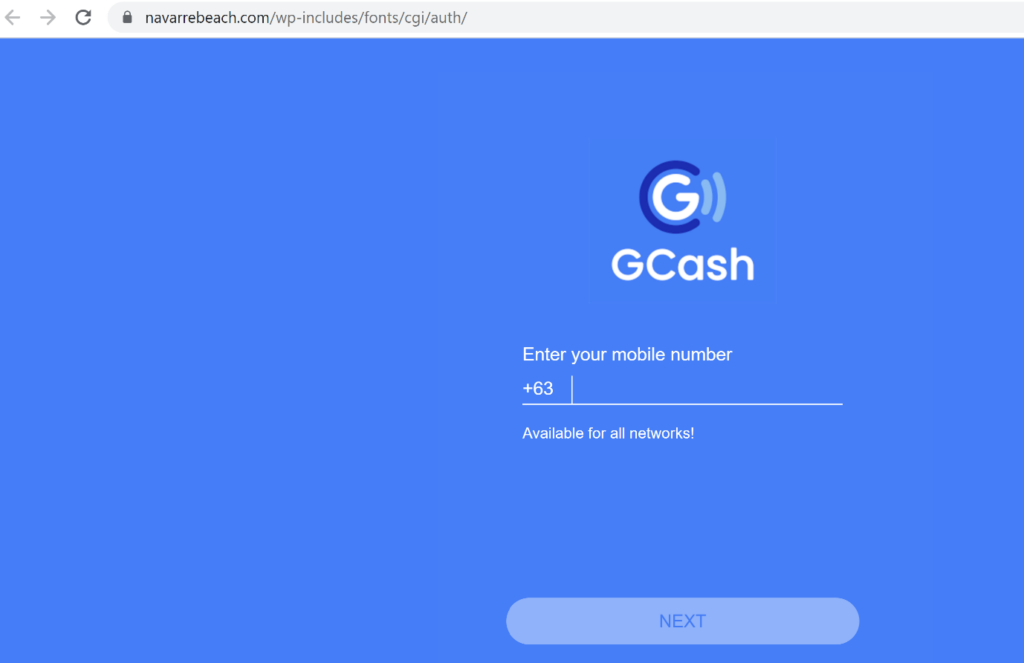

Som en del av vår pågående forskning om webburna hot här på LayerX, identifierade vi en nätfiskewebbplats under URL:en: https://navarrebeach.com/wp-includes/fonts/cgi/auth/. Som kan ses på skärmdumpen är webbplatsen en nätfiskekampanj förklädd som ett legitimt inloggningsfönster. Intet ont anande användare kan frestas att ange sina autentiseringsuppgifter. (Obs: vi såg först den här nätfiskeplatsen i naturen, och den togs bort flera dagar senare. Den här artikeln skrevs innan den togs bort).

När vi klistrar in webbadressen i Google Chrome dyker ingen varning upp. Det betyder att Google Safe Browsing inte upptäcker denna webbplats som skadlig.

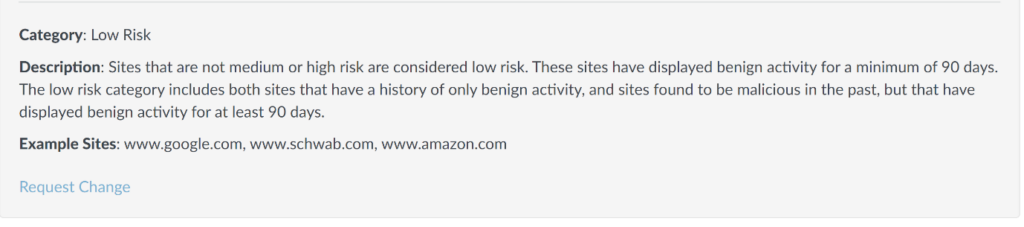

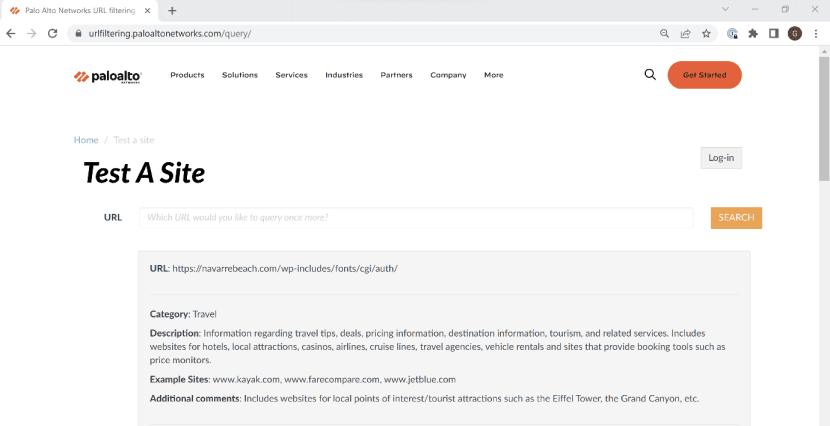

Kanske kommer en annan säkerhetsleverantör att lyckas? Vi kontrollerade webbadressen i Palo Alto Networks URL-filtrering, vilket klassificerade webbplatsen som Låg risk, under Resa Kategori.

Länk

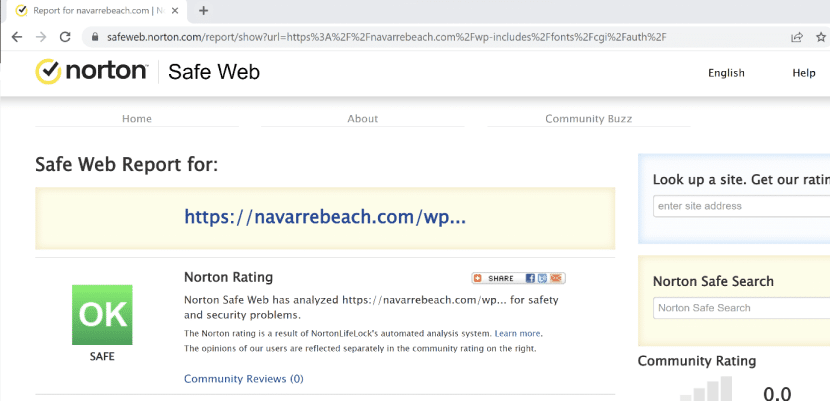

Vi provade en tredje leverantör – Norton Safe Web. Men tyvärr ansåg detta URL-filter också att webbplatsen var säker.

Länk

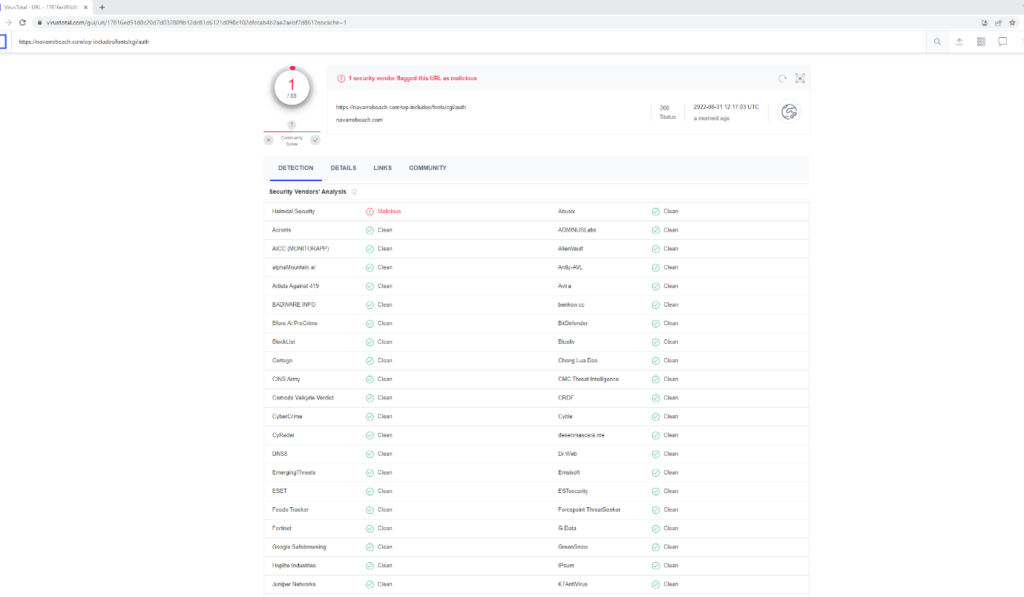

Det mest chockerande är att vi skannade URL:en i VirusTotal, en webbplats som samlar många antivirusprodukter och sökmotorer online. Den fann det endast en av 88 säkerhetsleverantörer flaggade webbplatsen som skadlig (!).

Länk

Vad saknar de?

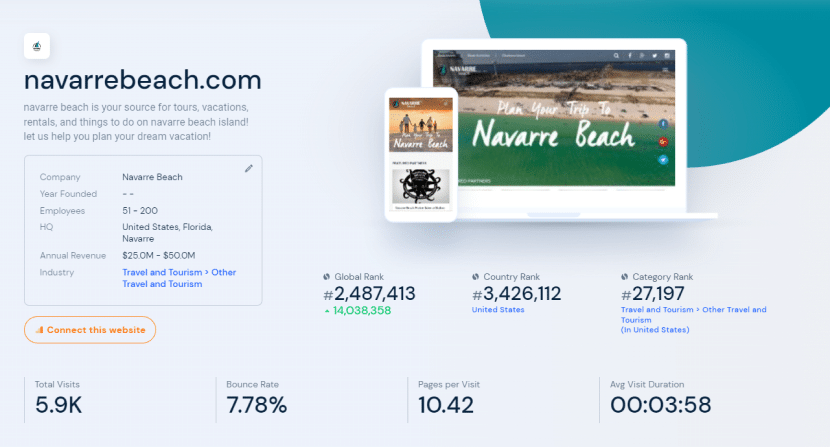

Varför klassificerades denna nätfiskewebbplats som säker? Anledningen är att den ursprungliga webbplatsen med samma domän hade ett gott webbrykte. Som kan ses i den här skärmdumpen från SimilarWeb har Navarre Beach-webbplatsen en global rangordning, en trovärdig kategori och en legitim branschklassificering. Alla dessa indikerar att den ursprungliga webbplatsen förmodligen hade ett tillräckligt gott rykte, tillräckligt för att inte flaggas som farlig.

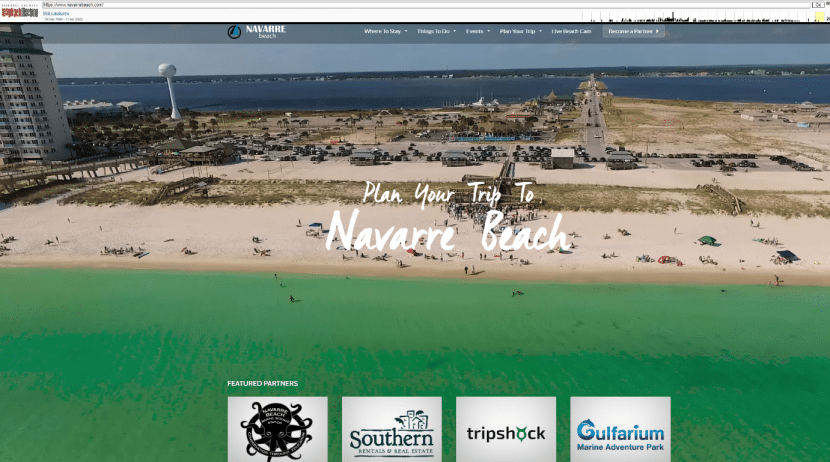

Följaktligen kringgick nätfiskesidan filtren ganska enkelt genom att utnyttja ryktet för den tidigare domänen som den var värd för. Vi kan se att den ursprungliga webbplatsen verkligen var en legitim webbplats, som annonserade turistattraktioner i Navarre Beach, FL:

Länk

Vi antar att den ursprungliga webbplatsen har brutits eller alternativt har domänen köpts och återanvänts för nätfiskekampanjen. Hur som helst kvarstår problemet: nätfiskeattacken smög förbi obemärkt.

Som 2022 rapport om dataintrångsutredningar av Verizon påpekar att nätfiskekampanjer fortfarande är ett framträdande hot. Befintliga attacker är med största sannolikhet ett förebud för många fler nätfiskeattacker framöver. Därför krävs ett nytt tillvägagångssätt för att ta itu med problemet.

Hur man identifierar nätfiskewebbplatser som utnyttjar välrenommerade domäner

Befintliga URL-filter misslyckas eftersom de huvudsakligen är beroende av telemetrier om domänen. Men vad händer om webbplatsens innehåll också kunde analyseras, vid sidan av webbplatsens metadata?

Skadliga nätfiskewebbplatser har distinkta egenskaper som visas på själva webbplatsen såsom: felaktiga länkar, stavfel, ett felaktigt användargränssnitt, länkar som omdirigerar till andra skadliga webbplatser, potentiella .exe-filer som väntar på nedladdning och så vidare. Att analysera det faktiska innehållet på webbplatsen kan ge en bättre indikation på om en webbplats är skadlig eller inte.

Det rekommenderas att hitta en automatiserad lösning som kan utföra denna typ av analys. Ofta är nätfiskewebbplatser så sofistikerade att de till och med kommer att förvirra uppmärksamma användare. Programvara, å andra sidan, kan plocka upp andra indikatorer inbäddade i webbplatsen, som beskrivs ovan.

Genom att använda kontextuell analys lyckades LayerX framgångsrikt upptäcka Navarra Beach-webbplatsen som en skadlig nätfiskeattack. Denna förmåga kommer från grundlig analys av webbplatskoden och mätvärden som härrör från själva webbplatsens innehåll, tillsammans med banbrytande maskininlärningsprocesser. Denna data är tillgänglig för LayerX via webbläsartillägget, innan användaren påverkas alls. Dessa ytterligare säkerhetslager, som kan lägga till konventionella URL-filter, hjälper oss att ligga steget före nätfiskeattacker, istället för att det är tvärtom.