I de sidste par år har både angribere og forsvarere øget deres evner i det uendelige kat-og-mus-spil. Angribere har skaleret deres phishing-operationer for at stjæle legitimationsoplysninger og identiteter. Forsvarere har vedtaget en nul-tillidssikkerhedstilgang, hvor brugere ofte bruger deres mobile enheder til at autentificere i deres desktop-applikationer. Jagten fortsætter.

I en nylig, ret fascinerende kampagne, Angribere har udnyttet denne seneste fremskridt i forsvareren ved at udnytte en desktop-angrebsoverflade til at distribuere en ondsindet mobilapplikation (iPhone).

Ondsindede iPhone-applikationer er ikke nemme at snige sig ind i app-butikken. Når det lykkes, kan de bruges på forskellige måder til at udføre identitetstyveri. Stoler du på, at dine medarbejderes mobile enhed godkender dem i dine SSO-tilsluttede applikationer? Sørg for, at de er beskyttet.

TL;DR – Angrebstrin

- Distribution – Malvertising på et populært gratis streamingwebsted.

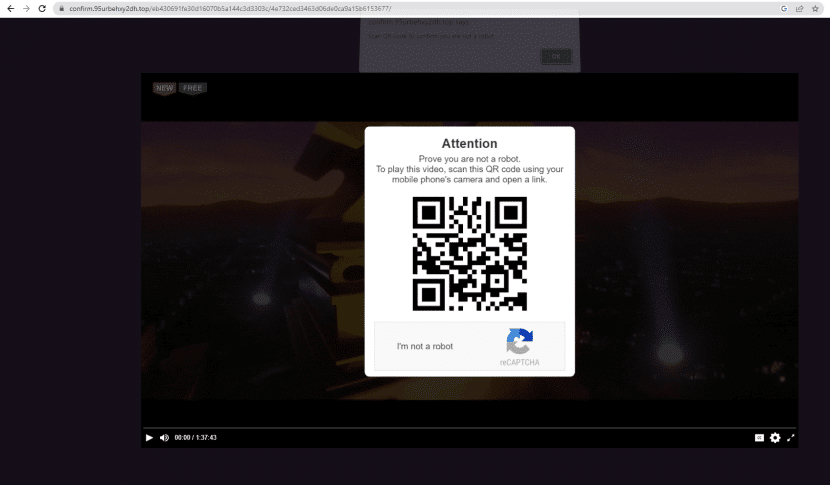

- Falsk video fidus – At bede brugere om at scanne en QR-kode med deres mobilenhed.

- Hop på tværs af enheder – QR-koden åbner en udformet social engineering-landingsside på medarbejderens mobile enhed.

- payload – Angrebet omdirigerer brugeren til at downloade en ondsindet mobilapp fra app-butikken.

Distribution

Ifølge LayerX-undersøgelser starter angrebet med en fremtrædende malvertising-kampagne af en URL på en falsk video. I dette angreb blev malvertiseringen distribueret via et populært streaming-websted, hxxps://fmovies.to (rangeret som #715 på verdensplan!). Det skal understreges, at den samme malvertising-infrastruktur blev set skubbet på andre websteder, hvoraf mange leverer gratis streaming af film, sportskampe og tv-shows.

Dette er et godt tidspunkt at minde os selv om en grundlæggende sandhed om nettet: hvis det er gratis, så er du produktet!

Falsk video

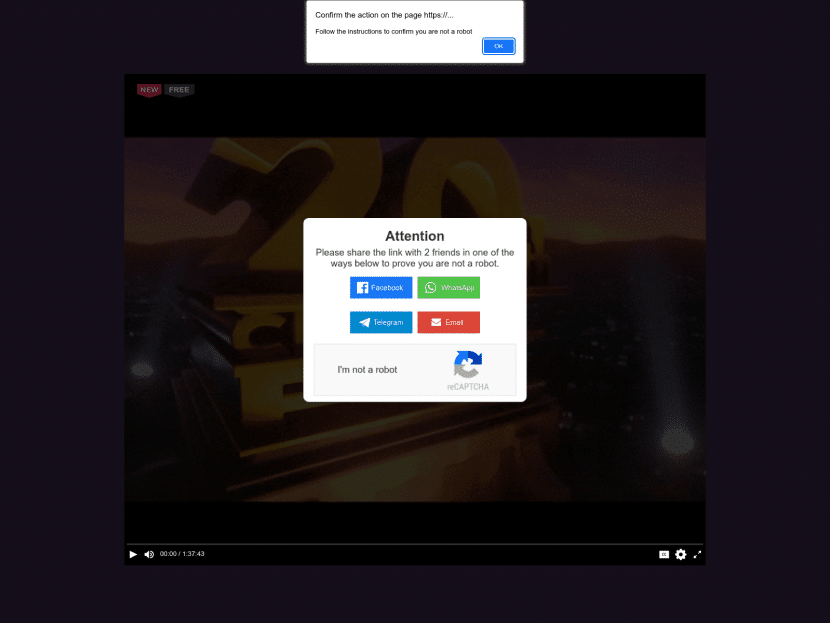

Den malvertiserende nyttelast er en URL til en falsk video, som brugeren håbede at se.

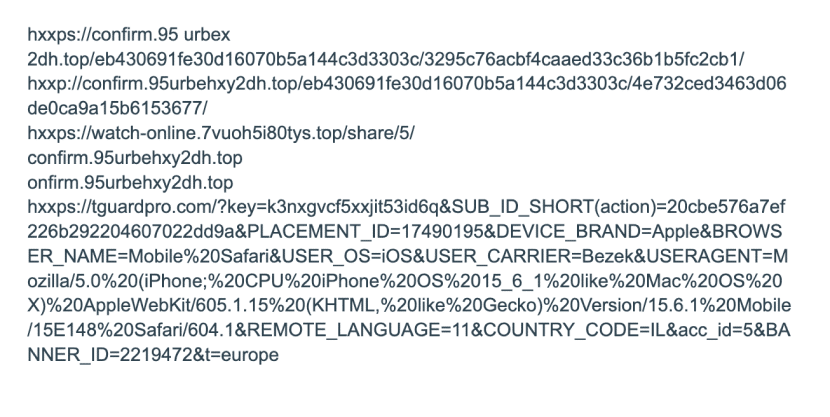

Falsk video nyttelast af malvertising-kampagnen

To sekunder inde i videoen er skærmen overlejret med en QR-kode og instruktioner til at scanne den ved hjælp af en mobilenhed. Denne side (såvel som flere andre tilfælde) blev fanget af LayerX-motoren til real-time trusselforebyggelse, som scanner mistænkelige websider inde fra browseren.

Det er værd at nævne, at den samme infrastruktur distribuerer forskellige landingssider hver gang. Derfor vurderer vi, at det er et uafhængigt foretagende, der tjener penge på levering af destinationssider. Vi mener også, at dens ejer ikke er den samme som i næste trin i angrebet.

Her er endnu et eksempel på en anden prompt, der blev initieret af den falske video:

hxxps://watch-online.7vuoh5i80tys.top/share/5/

Det er overflødigt at sige, at scanning af QR-koden ikke giver adgang til filmen, men fører til det næste trin i angrebet, udført på den mobile enhed. Smid dog ikke dine popcorn, som dette socialingeniørangreb vil snart vise fantastisk skuespil og specielle effekter...

Mobil enhed social engineering

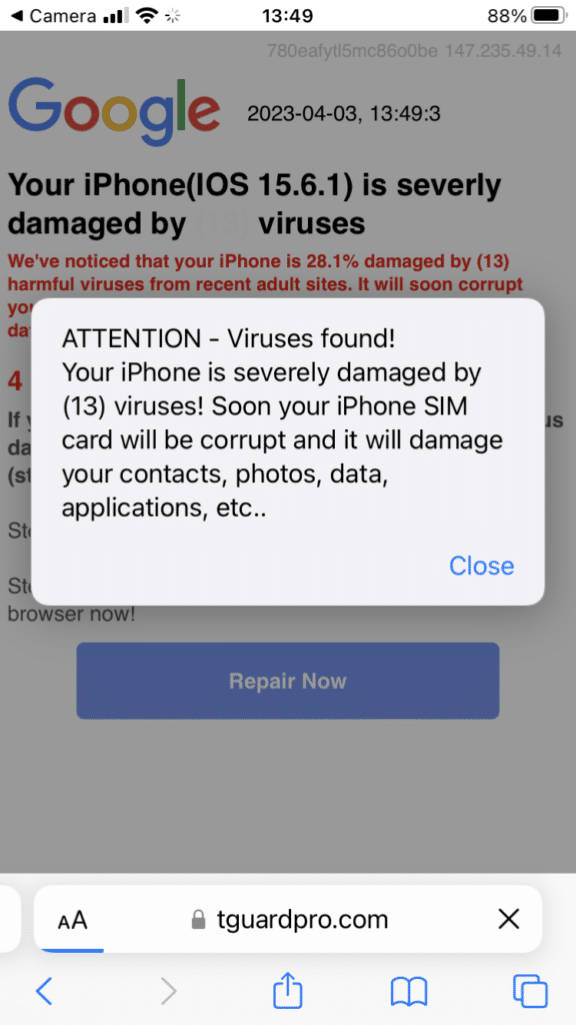

LayerX's trusselsforskningshold har undersøgt dette angreb og tilgået det fra en iPhone-mobilenhed. QR-koden åbner en ondsindet landingsside med en falsk sikkerhedsprompt.

Falsk iPhone-sikkerhedsprompt

Prompten viser skræmmende advarsler om virus fundet på enheden, som snart vil ødelægge enhedens SIM-kort!

URL-adressen viser, at landingssiden udnytter enhedens metadata, den har adgang til, og opbygger en skræddersyet landingsside. Der er ikke noget særligt ved indholdet, bortset fra at det bliver brugt til social engineering; alle enhedsattributter er tilgængelige for mobildestinationssider.

Denne hop på tværs af enheder er en fantastisk teknik, der bruges af angribere til at narre standard sikkerhedssystemer. Når en bruger scanner en ondsindet QR-kode, kan organisationen miste synlighed i den berørte mobilenhed.

Da vi LayerXere forventede at se en film, havde vi intet andet valg end at klikke på knappen "Reparer nu" og se, hvad der derefter sker.

payload

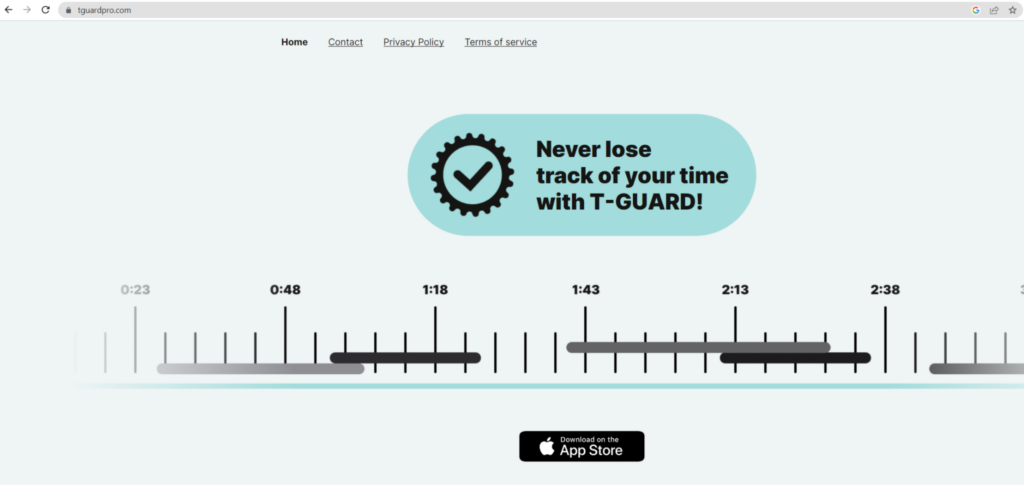

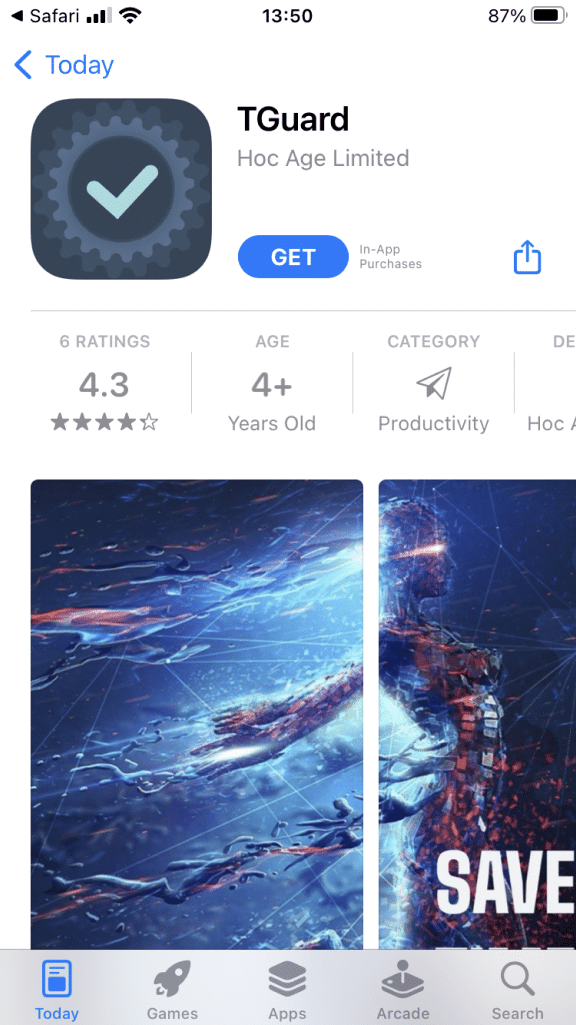

TGuard applikation

Linket førte os til denne mobilapp-side, der viser TGuard, som siden er blevet fjernet fra app-butikken. Appen hævder at give produktivitetsfunktioner (såsom tidsregistrering) og kan meget vel have målrettet både virksomhedsbrugere og almindelige brugere.

Selvom mobilappen er blevet fjernet, er operatørernes hjemmeside stadig i luften:

Resumé

Denne kreative kampagne er et fremragende eksempel på, hvordan angribere nemt infiltrerer virksomhedens omkreds ved at udnytte det menneskelige element. Det er den samme menneskelige svaghed, der får os til at se gratis streamingsider som en retfærdig, filantropisk virksomhed, scanne en lyssky QR og derefter installere en mobilapplikation fra en ukendt kilde.

Den funktionelle innovation ved dette angreb er hop på tværs af enheder. Jeg tror, at kun en håndfuld virksomheder i dag er i stand til at opdage et sådant angreb, der retter sig mod medarbejdernes uadministrerede mobile enheder.

IOCs: