I de sidste par år har vi været vidne til en hidtil uset vækst i cyberangreb, der stammer fra nettet: phishing-ordninger, social engineering, malware-websteder og andre ondsindede angreb. En af de vigtigste sikkerhedstjenester, der tilbydes på markedet i dag til brugerbeskyttelse mod disse trusler, er omdømmebaserede URL-filtre.

Omdømmebaserede sikkerhedstjenester bestemmer sikkerhedsniveauet for en URL baseret på domænets omdømme. Disse tjenester beder brugeren om at udsætte sig fra at besøge usikre websteder ved at blokere forbindelser fra dem på tidspunktet for besøget. Deres effektivitet har dog været betydeligt faldende på det seneste.

Umærkede URL'er, der stammer fra et legitimt domæne, kan tildeles det oprindelige domænes omdømme. Phishing-angreb udnytter denne funktion og skjuler deres ondsindede angreb under legitime domæner for at undgå sikkerhedsfiltre. Dette udgør et stort sikkerhedsbrud, som skal besvares.

I denne artikel uddyber vi hvorfor og hvad der kan gøres ved det.

Hvad er omdømmebaseret sikkerhed?

Sikkerhedstjenester for webstedets omdømme beskytter brugere mod ondsindet eller upassende indhold på internettet, typisk via en URL-filtreringsløsning. De bestemmer webstedets sikkerhedsniveau baseret på dets webomdømme. Webomdømme er produceret ved at beregne forskellige metrics såsom URL'ens alder og historik, IP-omdømme, hostingplacering, popularitet og mange flere. Målingerne varierer lidt mellem de forskellige leverandører, men konceptet forbliver det samme: at tilskrive et numerisk omdømme til et websted baseret på dets grundlæggende telemetri.

Hvis du nogensinde har prøvet at få adgang til en webside på arbejdet og modtaget en "websted blokeret" notifikation, så bruger din virksomhed webfiltrering.

Udfordringen: Phishing-angreb undgår nemt omdømmefiltre

Det er gentagne gange blevet konstateret, at phishing-kampagner udnytter pålidelige websteder til at omgå filtreringsressourcer, især omdømmefiltre. Det betyder, at når ofrene klikker på linket, er der ikke noget beskyttende lag, der forhindrer dem i at nå landingssiden.

Eksempel på phishing-brug

Følgende eksempel hjælper med at forstå problemet:

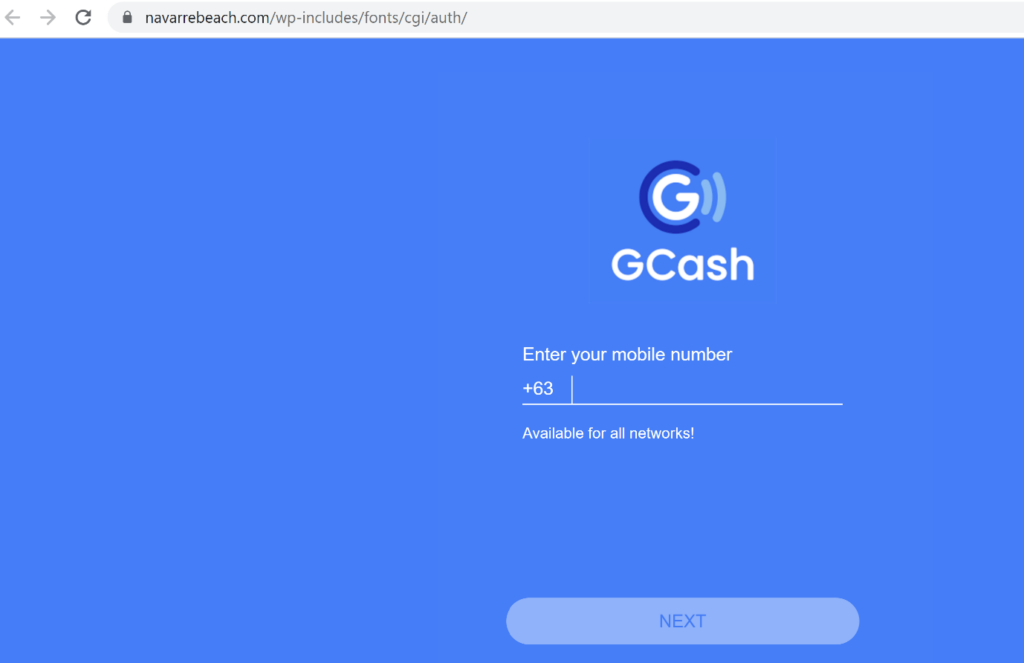

Som en del af vores igangværende forskning om netbårne trusler her på LayerX, har vi identificeret et phishing-websted under URL'en: https://navarrebeach.com/wp-includes/fonts/cgi/auth/. Som det kan ses på skærmbilledet, er hjemmesiden en phishing-kampagne forklædt som et legitimt login-vindue. Intetanende brugere kan blive fristet til at indtaste deres legitimationsoplysninger. (Bemærk: vi opdagede først denne phishing-side i naturen, og den blev fjernet flere dage senere. Denne artikel blev skrevet før den blev fjernet).

Når vi indsætter URL'en i Google Chrome, dukker der ingen advarsel op. Det betyder, at Google Safe Browsing ikke registrerer dette websted som ondsindet.

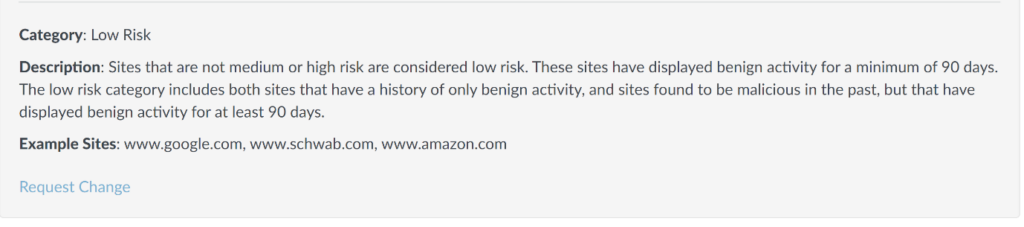

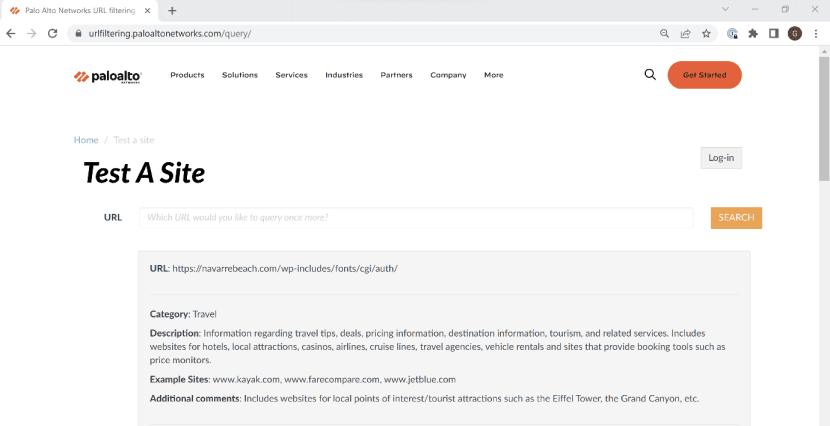

Måske vil en anden sikkerhedsleverandør lykkes? Vi tjekkede URL'en i Palo Alto Networks URL-filtrering, som klassificerede webstedet som Lav risiko, under Rejse Kategori.

Link

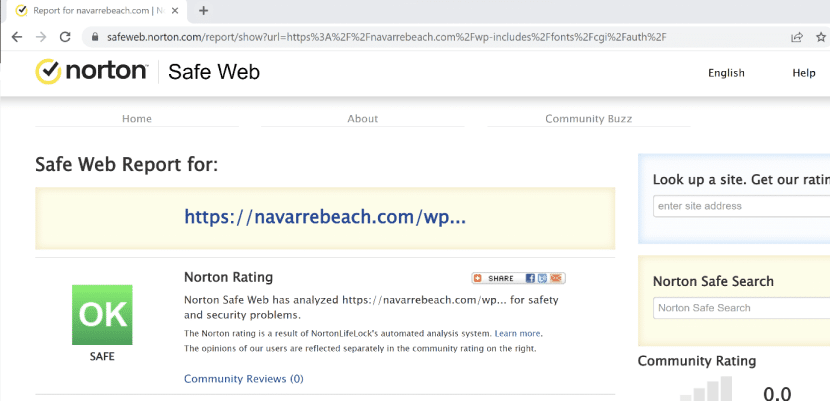

Vi prøvede en tredje leverandør – Norton Safe Web. Men desværre vurderede dette URL-filter også webstedet for sikkert.

Link

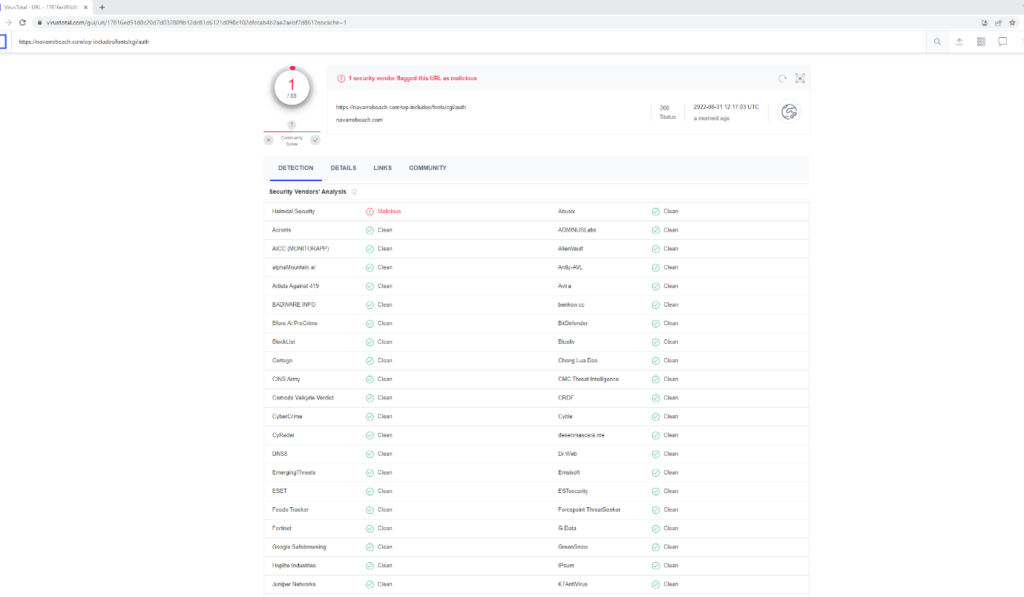

Mest chokerende nok scannede vi URL'en i VirusTotal, et websted, der samler mange antivirusprodukter og online scanningsmaskiner. Det fandt den ud af kun én af 88 sikkerhedsleverandører markerede webstedet som ondsindet (!).

Link

Hvad mangler de?

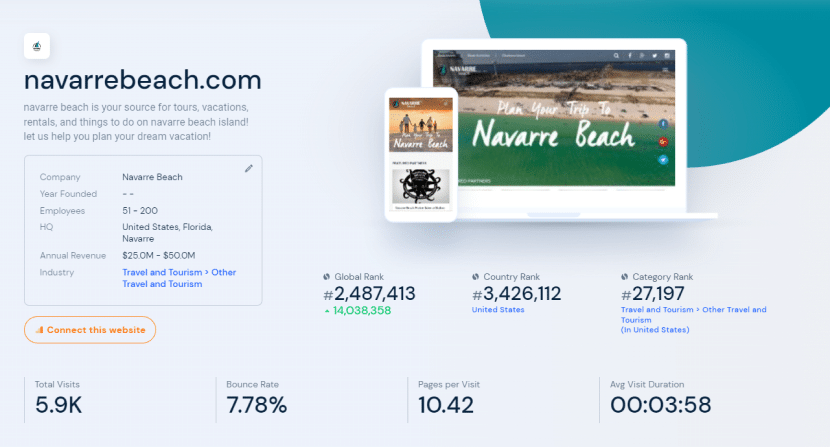

Hvorfor blev dette phishing-websted klassificeret som sikkert? Årsagen er, at den originale hjemmeside med samme domæne havde et godt webomdømme. Som det kan ses på dette skærmbillede fra SimilarWeb, har Navarre Beach-webstedet en global rangering, en troværdig kategori og en legitim brancheklassifikation. Alle disse indikerer, at den originale hjemmeside sandsynligvis havde et godt nok ry, nok til ikke at blive markeret som farligt.

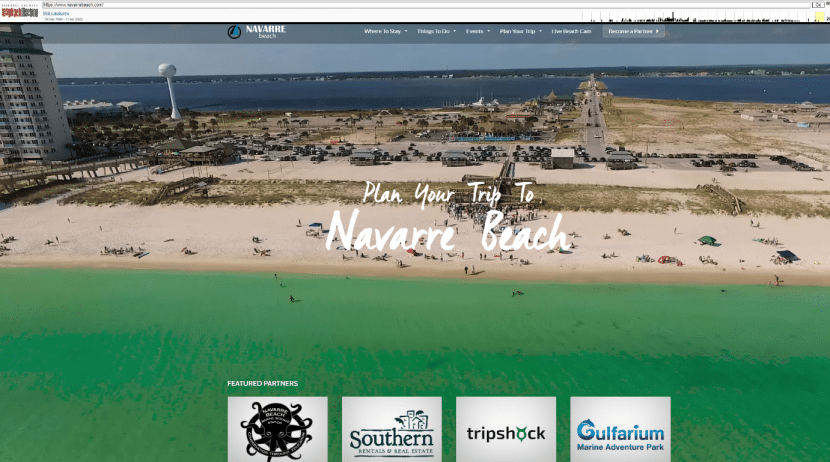

Som følge heraf omgik phishing-webstedet filtrene ret nemt ved at udnytte omdømmet til det tidligere domæne, det hostede. Vi kan se, at det oprindelige websted faktisk var et legitimt websted, der reklamerede for turistattraktioner i Navarre Beach, FL:

Link

Vi antager, at det oprindelige websted blev brudt, eller alternativt blev domænet købt og genbrugt til phishing-kampagnen. Uanset hvad, så forbliver problemet: Phishing-angrebet sneg sig forbi ubemærket.

Som 2022 Data Break Investigations Report af Verizon påpeger, at phishing-kampagner stadig er en fremtrædende trussel. Eksisterende angreb er højst sandsynligt en varsel om, at der kommer mange flere phishing-angreb. Derfor er der behov for en ny tilgang til at tackle problemet.

Sådan identificerer du phishing-websteder, der udnytter velrenommerede domæner

Eksisterende URL-filtre mislykkes, fordi de hovedsageligt er afhængige af telemetri om domænet. Men hvad nu hvis hjemmesidens indhold også kunne analyseres sammen med sitets metadata?

Ondsindede phishing-websteder har særskilte egenskaber, der vises på selve webstedet, såsom: defekte links, stavefejl, en funktionsfejl, links, der omdirigerer til andre ondsindede websteder, potentielle .exe-filer, der afventer download, og så videre. At analysere det faktiske indhold på siden kan give en bedre indikation af, om et websted er ondsindet eller ej.

Det anbefales at finde en automatiseret løsning, der kan udføre denne type analyser. Ofte er phishing-websteder så sofistikerede, at de endda vil forvirre alarmerende brugere. Software, på den anden side, kan samle op på andre indikatorer, der er indlejret i webstedet, som beskrevet ovenfor.

Ved at bruge kontekstanalyse lykkedes det LayerX med succes at opdage Navarra Beach-webstedet som et ondsindet phishing-angreb. Denne evne er afledt af en grundig analyse af hjemmesidens kode og målinger afledt af selve hjemmesidens indhold sammen med banebrydende maskinlæringsprocesser. Disse data er tilgængelige for LayerX gennem browserudvidelsen, før brugeren overhovedet påvirkes. Disse ekstra sikkerhedslag, som kan føje til konventionelle URL-filtre, hjælper os med at være et skridt foran med phishing-angreb, i stedet for at det er omvendt.