Hvad er phishing?

Phishing er en form for cybersikkerhedsangreb hvor ondsindede aktører forklæder sig som en betroet person, hjemmeside eller anden enhed og interagerer direkte med offeret gennem beskeder. De dårlige aktører bruger disse beskeder til at indhente følsomme oplysninger eller installere skadelig software på ofrets infrastruktur.

I en organisation, når et phishing-angreb er vellykket, og en af medarbejderne er det kompromitteret, er det lettere for angriberen at omgå organisatoriske sikkerhedsomkredse, distribuere malware i et lukket miljø eller få privilegeret adgang til sikrede virksomhedsdata. Dette skyldes, at angriberen nu fremstår som en pålidelig og legitim organisatorisk enhed med adgangsrettigheder.

Phishing er på vej frem

Phishing hører til kategorien Social Engineering, dvs. ondsindede aktiviteter, der udføres gennem menneskelige interaktioner. Desværre er denne slags angreb meget populære og er en fremtrædende angrebsvektor inden for cyberkriminalitet. Forskning udført af FBI's Internet Crime Complaint Center (IC3) fandt, at phishing var en af de mest udbredte trusler i USA i 2020. Ydermere, iflg. nyere forskning fra IRONSCALES, har 81 % af organisationer rundt om i verden oplevet en stigning i e-mail-phishing-angreb mellem marts 2020 og september 2021.

Denne stigning kan være et resultat af de arbejdsstilsændringer, der er indført og fremskyndet af COVID-19. Disse ændringer omfatter fjernbetjening, en stigning i antallet af enheder, som arbejdere bruger (inklusive mobiltelefoner og bærbare computere), en større afhængighed af SaaS-applikationer, browseren bliver det primære arbejdsværktøj, og kontorsamarbejde flyttes til digital kommunikation via e-mail, Microsoft Teams, Slack osv.

Angriberne var hurtige til at tilpasse sig. Antallet af phishing-e-mails steget med svimlende 667 %, ifølge Barracuda Networks, da angribere ikke tabte tid på at udnytte de nye omstændigheder ved arbejde hjemmefra og deres øgede digitale tilstedeværelse. Microsofts Den nye fremtid for arbejde indberette viser lignende resultater, der angiver, at 62 % af sikkerhedsprofessionelle siger, at phishing-kampagner var den største trussel under COVID-19.

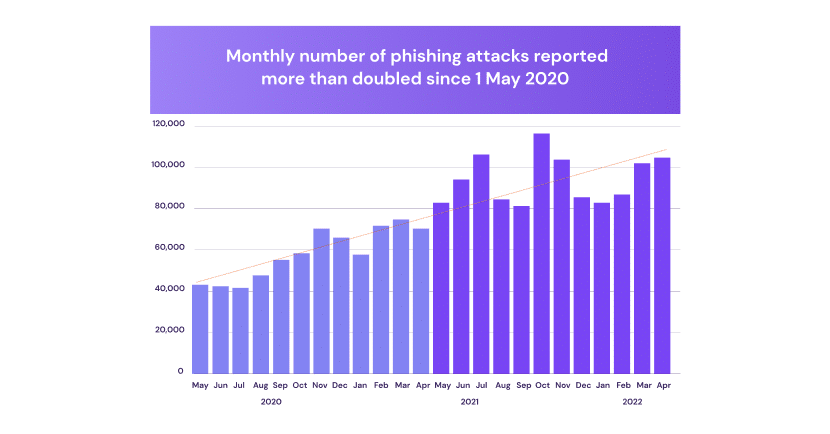

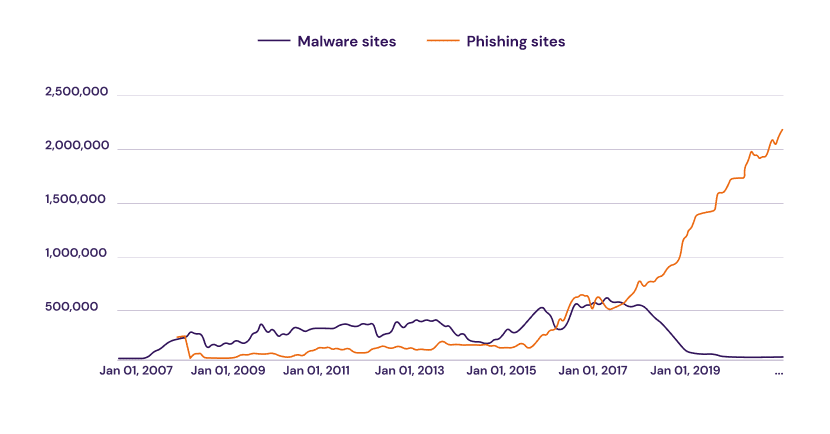

Det ser ud til, at antallet af phishing-angreb fortsætter med at stige i dag, selvom pandemien er relativt aftaget. Ifølge en rapport fra Interisle Consulting Group, antallet af phishing-angreb voksede med 61 % mellem maj 2021 og maj 2022. Derudover voksede phishing støt selv før pandemien. Som du kan se, i dette diagram af [se grafen ovenfor], antallet af phishing-sites er steget gennem årene sammenlignet med antallet af malware-sites, som har været faldende siden 2017.

Disse resultater er ikke overraskende, fordi phishing fortsætter med at skabe resultater for angribere. Ifølge 2022 Data Break Investigation Report af Verizon, 2.9 % af medarbejderne klikker på phishing-e-mails, en konstatering, som de synes er stabil over tid. Vi mener, at dette skyldes det naturlige menneskelige træk ved at lave fejl, men også den øgede sofistikering af phishing-angreb, som er i stand til at efterligne legitime brugere og websteder på meget overbevisende måder. Efterhånden som cybersikkerhed har udviklet sig, er angrebsmetoder også blevet klogere.

Phishings afslappende effekt

For den enkelte kan et vellykket phishing-angreb resultere i uautoriserede køb, tyveri af penge, identificere tyveri og tab af personlige data. For organisationer kan phishing-angreb målrette en person som en måde at få fodfæste i organisationer. Når først de er blevet brudt, bliver organisationer dramatisk påvirket.

IBM's 2021 Cost of a Data Breach Report fandt, at phishing er den næstdyreste angrebsvektor at kæmpe med, hvilket koster organisationer i gennemsnit på $ 4.65 millioner. Virksomheder, der er ramt af ondsindede angreb, bliver nødt til at kompensere flere kunder, og de risikerer at miste investorernes tillid og den brede offentlighed til deres produkt, som har reel økonomisk værdi. For eksempel, efter kompromitteringen af Facebook-brugerdata i 2018, faldt Facebooks samlede værdi med 36 milliarder dollars, et tab som virksomheden stadig er ved at komme sig efter.

Økonomisk tab er ikke den eneste negative påvirkning, der bør tages i betragtning. Vellykkede angreb fører til tab af data, afbrydelse af kritiske operationer og lækage af personlige data. Disse kan til gengæld føre til yderligere økonomisk byrde ved at kompensere kunder eller betale regulatoriske bøder for kompromittering af personlige data, der bryder privatlivsbestemmelser som GDPR, såvel som juridiske og varemærkeomdømmeimplikationer.

Phishing-angreb undgår ældre sikkerhedsmekanismer

Efterhånden som forekomsten af phishing-angreb udvider sig, ser det ud til at være en stigning i phishing-angrebs sofistikerede og smarte karakter. I dag bliver det stadig sværere at være et skridt foran angribere, da de anvender geniale og ofte meget vildledende phishing-teknikker i deres kampagner.

Et fremtrædende eksempel er spear phishing-kampagner, der nemt omgår e-mailsikkerhedssoftware på arbejdspladsen. For eksempel lykkedes det en e-mail-svindel, der efterlignede Facebook, at omgå Cisco Email Security Appliance og Microsofts Exchange Online Protection. E-mailen fik endda Spam Confidence Level (SCL) 1, hvilket betyder, at den formåede at springe Microsofts spamfiltre over.

En rapport fra Area 1 Security analyserede 1.5 milliarder meddelelser sendt til organisationer over en periode på seks måneder og fandt ud af, at Office 365 og andre velkendte SEG'er fra Cisco, Proofpoint og Mimecast gik glip af over 925,000 phishing-e-mails.

Phishing-sæt, der anvendes af organisationer, inkluderer ofte traditionelle unddragelsesmekanismer. Disse gammeldags cybersikkerhedsløsninger kan dog ikke genkende forskellige typer af unddragelse og er ude af stand til at blokere phishing-angreb, som det ses i eksemplerne ovenfor.

Her er nogle eksempler på mekanismer, som angribere var i stand til at implementere for at overvinde sikkerhedsparametre:

MFA Bypass

Multi-factor Authentication (MFA) er en godkendelsesmetode, der kræver, at brugeren angiver to eller flere verifikationsfaktorer for at få adgang til en ressource. For eksempel skal en bruger oplyse sit brugernavn og adgangskode, derefter også en pinkode, der sendes til brugerens telefon. Den største fordel ved MFA er, at det vil forbedre din organisations sikkerhed ved at kræve, at dine brugere identificerer sig selv med mere end et brugernavn og en adgangskode.

MFA er dog ikke en skudsikker løsning til at forhindre phishing-angreb. microsoft har for nylig afsløret en udbredt phishing-kampagne, der omgår multi-factor authentication (MFA). Det første angreb kaprede Office 365-godkendelsesprocessen og omdirigerede brugere til adversary-in-the-middle (AiTM) phishing-destinationssider med det formål at stjæle sessionscookies og legitimationsoplysninger. Derefter kaprede angriberne en brugers login-session og sprang godkendelsesprocessen over, selvom brugeren havde aktiveret MFA.

Angriberne brugte derefter de stjålne legitimationsoplysninger og sessionscookies til at få adgang til berørte brugeres postkasser og udføre opfølgende forretnings-e-mail-kompromiskampagner (BEC) mod andre mål, som beskrevet i Microsoft Threat Intelligence Center (MSTIC)

Sandkasseunddragelse

En sandkasse er en sikkerhedsmekanisme til at adskille kørende programmer og implementeres ved at udføre software eller køre en webside i et begrænset operativsystemmiljø. Sandboxing beskytter mod potentielt ondsindede programmer eller usikker kode ved at isolere processen fra resten af organisationens miljø. På denne måde, hvis en trussel opdages, påvirker den ikke brugerens enhed.

Imidlertid er nye phishing-angreb blevet observeret for at undgå denne sikkerhedsmekanisme. Til det formål bruger de "Sleepers" - interne stalling-mekanismer, som en sandkasse ikke kan observere, hvilket sikrer, at den ondsindede nyttelast kun griber ind, når den står over for rigtige slutbrugere. Det betyder, at angriberne kan genkende, når de har adgang til en rigtig arbejdsstation på virksomhedens infrastruktur, og ikke en sandkasse. Hvis der er en sandkasse, vil der normalt vises en fejl på phishing-websiden, og angrebet vil ikke begynde. Som følge heraf vil standardsikkerhedsleverandører ikke klassificere phishing-webstedet som ondsindet på grund af unddragelsen, og webstedet vil fortsætte med at fungere ubemærket.

Begrænsning af enhedsoplysninger

En anden unddragelsesteknik, som phishing-angreb udnytter, er at analysere enhedsoplysninger for at udrydde sikkerhedsleverandører, der forsøger at forklæde sig som brugere. På samme måde som sandkasseunddragelse sigter angriberne kun på at aktivere phishing-skemaet, når en rigtig bruger besøger websiden.

For at gøre det har trusselsaktører udviklet en evne til at identificere menneskelige mål baseret på forskellige datakilder: data fra browseren, operativsystemet og den måde, websidens indhold skal vises på brugerens skærm. Med disse oplysninger kan phishing-sættet afgøre, om enheden bruges af en person (såsom en bærbar computer eller telefon), eller om det er en sandkasse eller sikkerhedsmekanisme forklædt som en bruger.

Disse oplysninger hjælper phishing-webstederne med at klassificere brugere baseret på deres skærmstørrelse eller viewport. Ved at få adgang til besøgendes data vedrørende vindueshøjden og -bredden af den besøgendes teknologi, ved trusselsaktøren, hvilken type enhed målet bruger, og kan beslutte, om han vil angribe eller unddrage sig.

Dette er kun nogle få eksempler på et trusselslandskab i konstant udvikling, da angribere hver dag finder nye måder at omgå konventionel cybersikkerhedsbeskyttelse på. Dette er meget foruroligende og kræver en ny tilgang til udfordringerne med browsersikkerhed.

Konventionelle løsninger kommer til kort

Som vi har set, har phishing-kampagner udviklet mekanismer til at opdage konventionelle anti-phishing-softwaretyper, hvad enten det er en sandkasse, en e-mail-scanner eller multi-faktor-godkendelse. Når først de er opdaget af kampagnerne, vil angriberne implementere en anden type angreb, og der er lille chance for, at anti-phishing vil være effektiv til at blokere eller opdage en ondsindet webside

En ny browserbaseret tilgang

Den stejle stigning i browserens rolle i den moderne virksomhed kræver løsninger, der beskytter mod cyberangreb udbredt i browseren. Phishing dukker op som den førende trussel, både i popularitet og i sværhedsgrad, af browserbårne cyberangreb. Desuden, konventionel anti-phishing-software går glip af mange phishing-kampagner og lader dem gå ubemærket hen, hvilket efterlader medarbejdere og organisationen sårbare.

Vi mener, at en passende løsning på disse problemer bør være browserbaseret. LayerX Security tilbyder en ny tilgang til phishing-beskyttelse.

LayerX browserplatformen inkluderer en browserudvidelse, der overvåger browsersessioner på applikationslaget og får direkte synlighed i alle browsinghændelser på deres post-dekrypteringsstadie, hvilket gør det muligt at analysere og gennemtvinge beskyttelseshandlinger i realtid uden latens eller indvirkning på brugeroplevelsen . LayerX kan problemfrit modificere den gengivne webside for at gå ud over grov blokering \ tillade adgang til at levere granulær håndhævelse, der neutraliserer de ondsindede aspekter af websiden i stedet for at blokere adgangen til den helt. Dette er af afgørende betydning i tilfælde, hvor angribere sætter deres angreb på en i det væsentlige legitim side, såsom når de krydser DOM-strukturen på en bankapp-side. LayerX giver det højeste niveau af sikkerhed uden at forringe brugerens browsingoplevelse.