En los últimos años, tanto los atacantes como los defensores han aumentado sus capacidades en el juego infinito del gato y el ratón. Los atacantes han ampliado sus operaciones de phishing para robar credenciales e identidades. Los defensores han adoptado un enfoque de seguridad de confianza cero en el que los usuarios suelen utilizar sus dispositivos móviles para autenticarse en sus aplicaciones de escritorio. La persecución continúa.

En una campaña reciente y bastante fascinante, Los atacantes han aprovechado este reciente progreso de los defensores, aprovechando una superficie de ataque de escritorio para distribuir una aplicación móvil (iPhone) maliciosa.

Las aplicaciones maliciosas para iPhone no son fáciles de introducir en la tienda de aplicaciones. Cuando tienen éxito, se pueden utilizar de diversas formas para realizar el robo de identidad. ¿Confía en el dispositivo móvil de sus empleados para autenticarlos en sus aplicaciones conectadas SSO? Asegúrate de que estén protegidos.

TL;DR – Pasos de ataque

- Distribución – Publicidad maliciosa en un popular sitio web de transmisión gratuita.

- Estafa de vídeo falso – Solicitar a los usuarios que escaneen un código QR con su dispositivo móvil.

- Salto entre dispositivos – El código QR abre una página de inicio de ingeniería social diseñada en el dispositivo móvil del empleado.

- carga útil – El ataque redirige al usuario para que descargue una aplicación móvil maliciosa de la tienda de aplicaciones.

Distribución

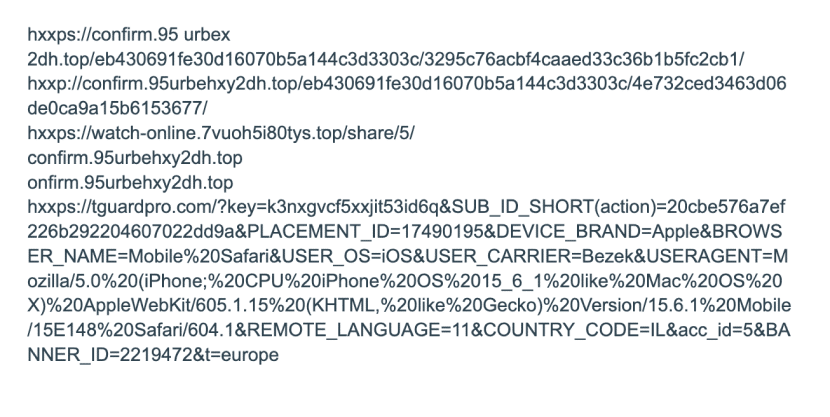

Según las investigaciones de LayerX, el ataque comienza con una destacada campaña de publicidad maliciosa de la URL de un vídeo falso. En este ataque, la publicidad maliciosa se distribuyó a través de un popular sitio web de streaming, hxxps://fmovies.to (¡en el puesto 715 a nivel mundial!). Cabe destacar que la misma infraestructura de publicidad maliciosa se vio impulsada en otros sitios web, muchos de los cuales ofrecen transmisión gratuita de películas, partidos deportivos y programas de televisión.

Este es un buen momento para recordarnos una verdad básica sobre la web: si es gratis, ¡entonces tú eres el producto!

vídeo falso

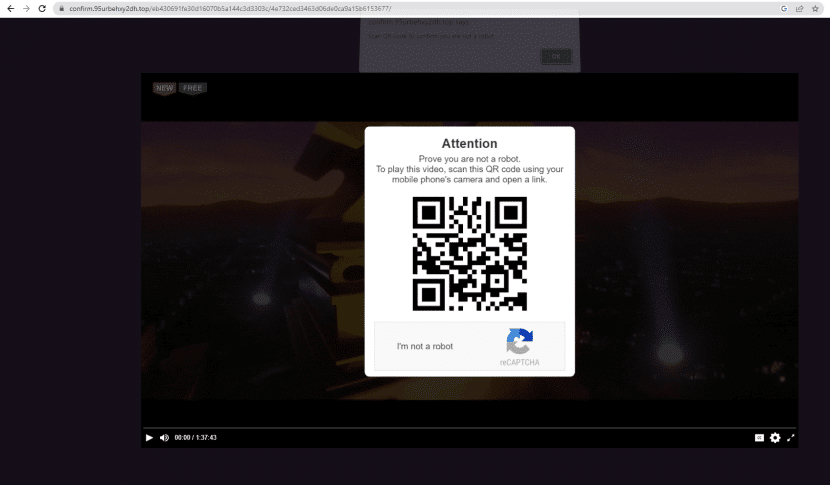

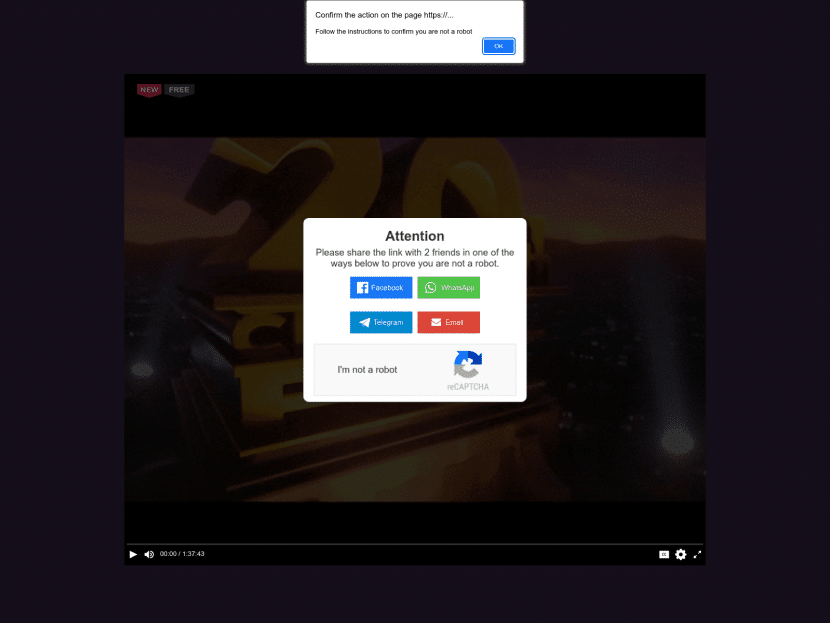

La carga útil de publicidad maliciosa es una URL de un vídeo falso que el usuario esperaba ver.

Carga útil de vídeo falso de la campaña de publicidad maliciosa

Dos segundos después del vídeo, la pantalla se superpone con un código QR e instrucciones para escanearlo con un dispositivo móvil. Esta página (así como varias otras instancias) fue detectada por el motor de prevención de amenazas en tiempo real LayerX, que escanea páginas web sospechosas desde el navegador.

Cabe mencionar que una misma infraestructura distribuye páginas de destino diferentes cada vez. Por lo tanto, estimamos que es una empresa independiente que está monetizando la entrega de páginas de destino. También creemos que su dueño no es el mismo que en el siguiente paso del ataque.

Aquí hay otro ejemplo de un mensaje diferente iniciado por el video falso:

hxxps://watch-online.7vuoh5i80tys.top/share/5/

No hace falta decir que escanear el código QR no da acceso a la película, pero conduce al siguiente paso del ataque, realizado en el dispositivo móvil. Sin embargo, no tires las palomitas de maíz, como este ataque de ingeniería social pronto mostrará grandes actuaciones y efectos especiales...

Ingeniería social de dispositivos móviles

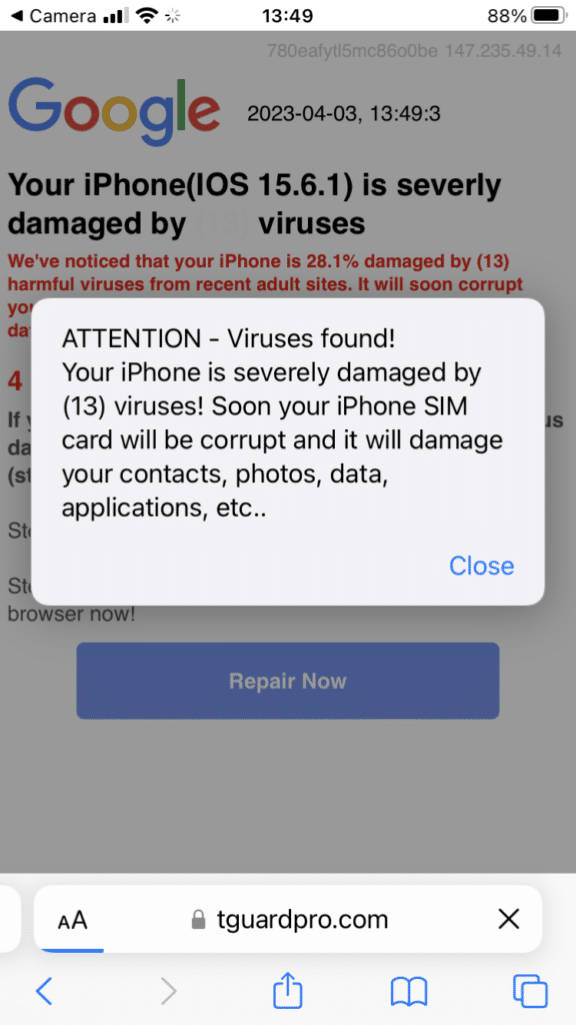

El equipo de investigación de amenazas de LayerX investigó este ataque y accedió a él desde un dispositivo móvil iPhone. El código QR abre una página de destino maliciosa con un aviso de seguridad falso.

Aviso de seguridad de iPhone falso

El mensaje muestra advertencias aterradoras sobre virus encontrados en el dispositivo que pronto dañarán la tarjeta SIM del dispositivo.

La dirección URL muestra que la página de destino aprovecha los metadatos del dispositivo a los que tiene acceso y crea una página de destino personalizada. No hay nada especial en el contenido excepto que se utiliza para ingeniería social; todos los atributos del dispositivo son accesibles desde las páginas de destino móviles.

Este salto entre dispositivos es una excelente técnica utilizada por los atacantes para engañar a los sistemas de seguridad estándar. Una vez que un usuario escanea un código QR malicioso, la organización puede perder visibilidad del dispositivo móvil afectado.

Como nosotros, los LayerXers, esperábamos ver una película, no tuvimos más remedio que hacer clic en el botón "reparar ahora" y ver qué sucede a continuación.

carga útil

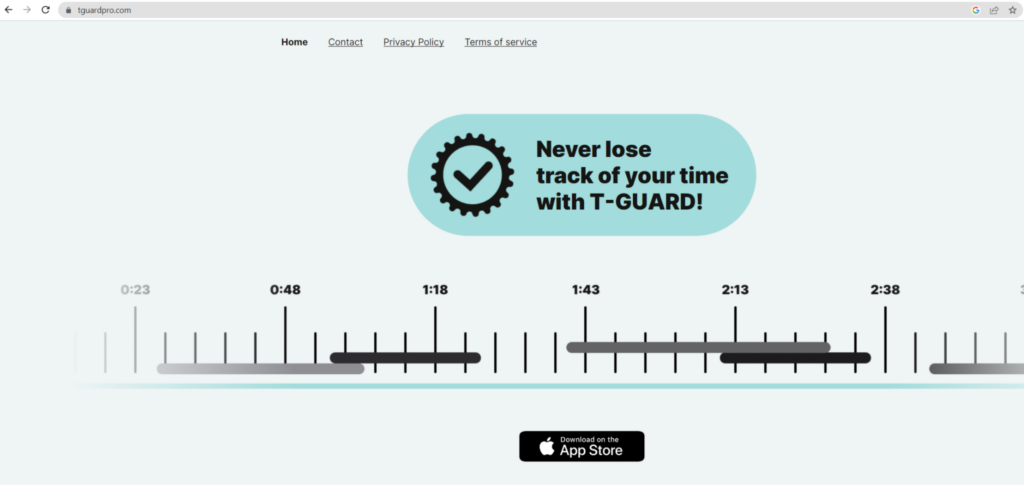

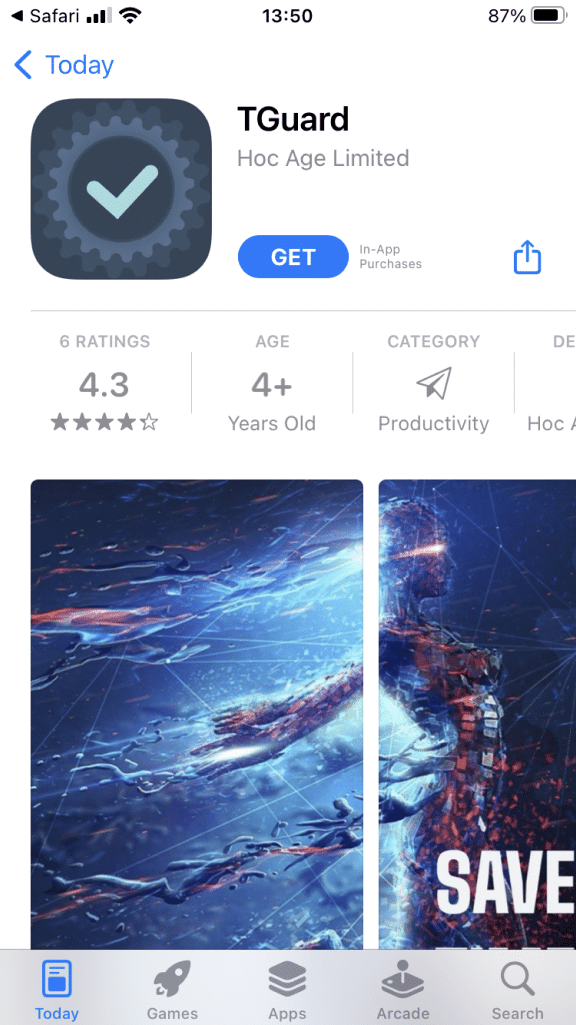

Aplicación TGuard

El enlace nos llevó a esta página de aplicación móvil que muestra TGuard, que desde entonces se eliminó de la tienda de aplicaciones. La aplicación pretende proporcionar funcionalidades de productividad (como el seguimiento del tiempo) y es posible que esté dirigida tanto a usuarios empresariales como a usuarios habituales.

Aunque la aplicación móvil ha sido eliminada, la web de los operadores sigue en el aire:

Resumen

Esta campaña creativa es un excelente ejemplo de cómo los atacantes se infiltran fácilmente en el perímetro corporativo aprovechando el elemento humano. Es la misma debilidad humana la que nos hace ver los sitios de transmisión gratuita como una empresa filántropa y justa, escanear un QR turbio y luego instalar una aplicación móvil de una fuente desconocida.

La innovación funcional de este ataque es el salto entre dispositivos. Creo que hoy en día sólo unas pocas empresas son capaces de detectar un ataque de este tipo dirigido a los dispositivos móviles no administrados de los empleados.

COI: