En los últimos años, hemos sido testigos de un crecimiento sin precedentes de los ataques cibernéticos que se originan en la web: esquemas de phishing, ingeniería social, sitios de malware y otros ataques maliciosos. Uno de los principales servicios de seguridad que se ofrecen actualmente en el mercado para proteger a los usuarios frente a estas amenazas son los filtros de URL basados en reputación.

Los servicios de seguridad basados en la reputación determinan el nivel de seguridad de una URL en función de la reputación del dominio. Estos servicios solicitan al usuario que deje de visitar sitios web no seguros bloqueando sus conexiones en el momento de la visita. Sin embargo, últimamente su eficacia ha disminuido significativamente.

Las URL sin etiqueta que se originan en un dominio legítimo podrían recibir la reputación del dominio original. Los ataques de phishing aprovechan esta característica y ocultan sus ataques maliciosos bajo dominios legítimos para evadir los filtros de seguridad. Esto constituye una brecha de seguridad importante a la que es necesario responder.

En este artículo explicamos por qué y qué se puede hacer al respecto.

¿Qué es la seguridad basada en la reputación?

Los servicios de seguridad de reputación de sitios web protegen a los usuarios de contenido malicioso o inapropiado en Internet, generalmente a través de una solución de filtrado de URL. Determinan el nivel de seguridad del sitio web en función de su reputación web. La reputación web se produce calculando diferentes métricas, como la antigüedad y el historial de la URL, la reputación de la IP, la ubicación del alojamiento, la popularidad y muchas más. Las métricas varían ligeramente entre los distintos proveedores, pero el concepto sigue siendo el mismo: atribuir una reputación numérica a un sitio web en función de sus telemetrías básicas.

Si alguna vez intentó acceder a una página web en el trabajo y recibió una notificación de "sitio web bloqueado", entonces su empresa está utilizando filtrado web.

El desafío: los ataques de phishing evaden fácilmente los filtros de reputación

Se ha descubierto repetidamente que las campañas de phishing aprovechan sitios confiables para eludir los recursos de filtrado, en particular los filtros de reputación. Eso significa que cuando las víctimas hacen clic en el enlace, no existe ninguna capa protectora que les impida llegar a la página de destino.

Ejemplo de caso de uso de phishing

El siguiente ejemplo ayuda a comprender el problema:

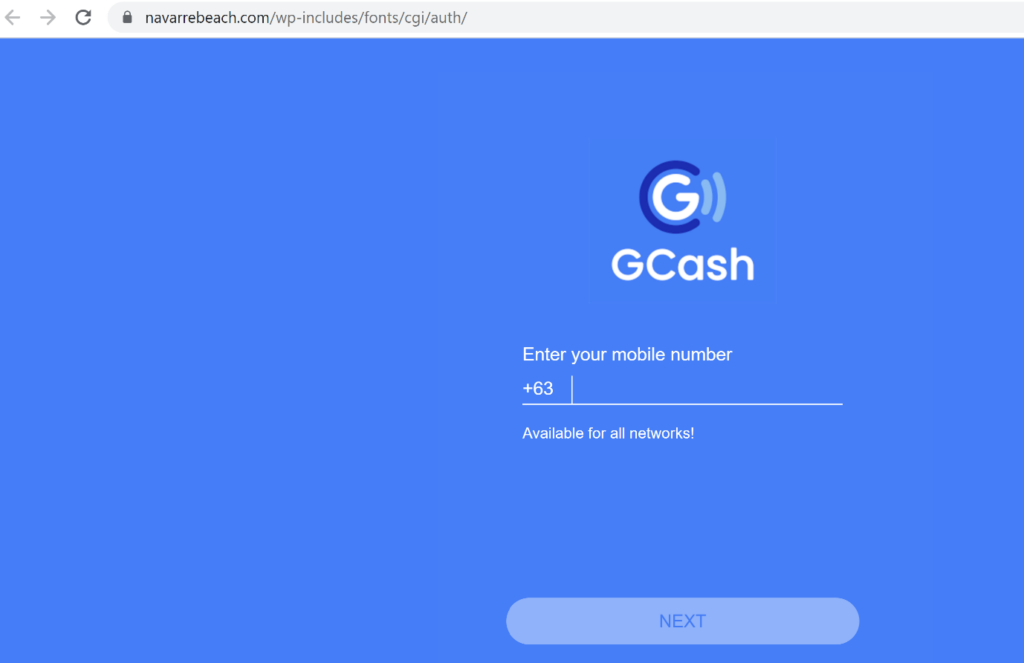

Como parte de nuestra investigación en curso sobre amenazas transmitidas por la web aquí en LayerX, identificamos un sitio de phishing en la URL: https://navarrebeach.com/wp-includes/fonts/cgi/auth/. Como se puede ver en la captura de pantalla, el sitio web es una campaña de phishing disfrazada de una ventana de inicio de sesión legítima. Los usuarios desprevenidos pueden verse tentados a introducir sus credenciales. (Nota: inicialmente detectamos este sitio de phishing en libertad y fue eliminado varios días después. Este artículo se escribió antes de que lo eliminaran).

Cuando pegamos la URL en Google Chrome, no aparece ninguna advertencia. Esto significa que Google Safe Browsing no detecta este sitio como malicioso.

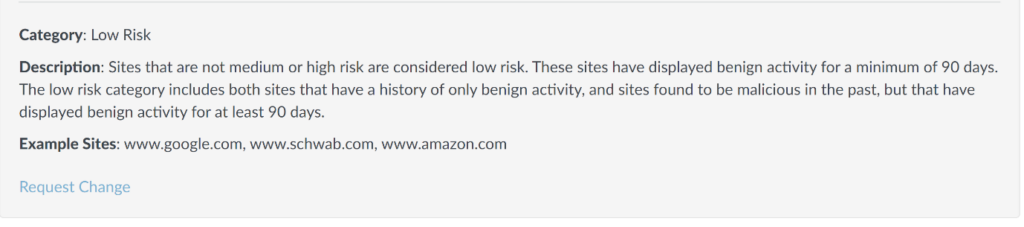

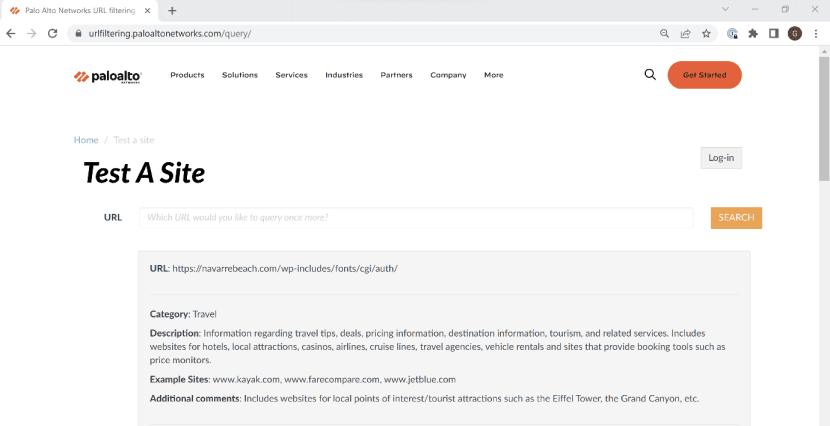

¿Quizás otro proveedor de seguridad tenga éxito? Verificamos la URL en el filtrado de URL de Palo Alto Networks, que clasificó el sitio como Riesgo bajo, bajo el Viajar Categoría.

Enlace

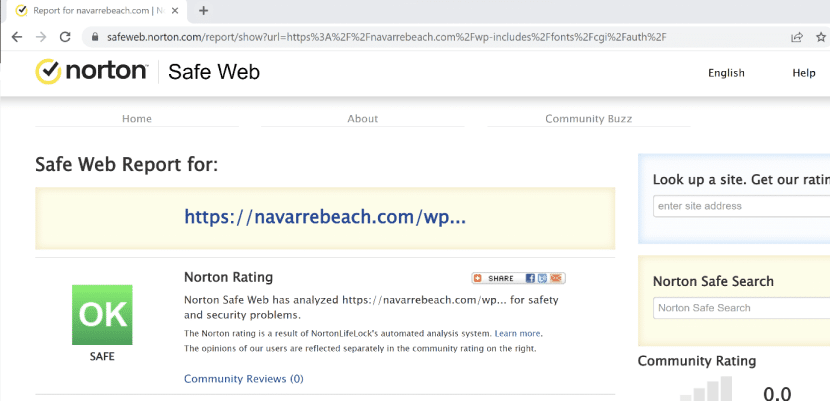

Probamos con un tercer proveedor: Norton Safe Web. Pero desafortunadamente, este filtro de URL también consideró que el sitio web era seguro.

Enlace

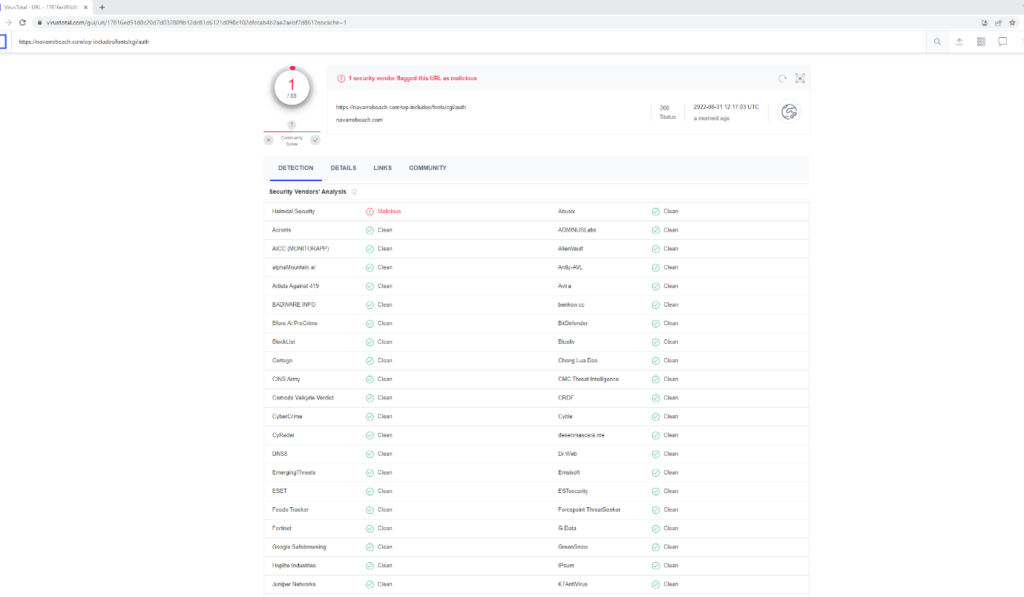

Lo más sorprendente es que escaneamos la URL en VirusTotal, un sitio que reúne muchos productos antivirus y motores de escaneo en línea. encontró que sólo uno de 88 proveedores de seguridad marcó el sitio como malicioso (!).

Enlace

¿Qué les falta?

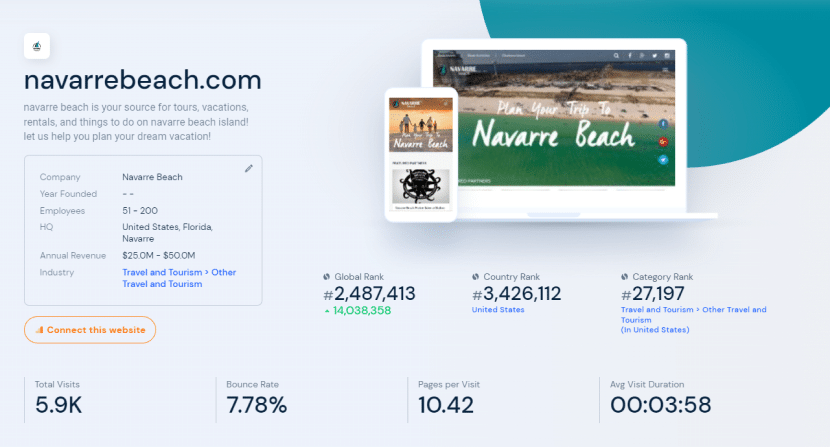

¿Por qué este sitio de phishing fue clasificado como seguro? La razón es que el sitio web original con el mismo dominio tenía una buena reputación web. Como se puede ver en esta captura de pantalla de SimilarWeb, el sitio web de Navarre Beach tiene una clasificación global, una categoría creíble y una clasificación industrial legítima. Todo esto indica que el sitio web original probablemente tenía una reputación lo suficientemente buena como para no ser catalogado como peligroso.

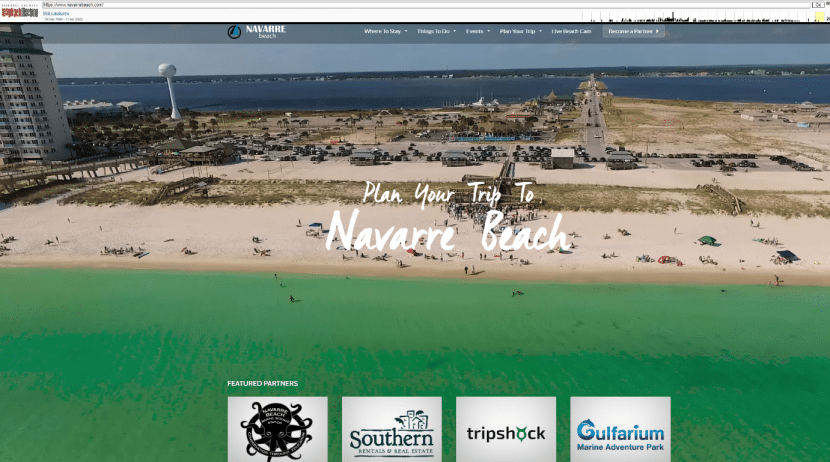

En consecuencia, el sitio de phishing eludió los filtros con bastante facilidad explotando la reputación del dominio anterior que alojaba. Podemos ver que el sitio original era efectivamente un sitio legítimo que anunciaba atracciones turísticas en Navarre Beach, FL:

Enlace

Suponemos que el sitio original fue violado o, alternativamente, el dominio fue comprado y reutilizado para la campaña de phishing. De cualquier manera, el problema persiste: el ataque de phishing pasó desapercibido.

A este tenor, Informe de investigaciones de vulneración de datos de 2022 de Verizon Como señala, las campañas de phishing siguen siendo una amenaza importante. Los ataques existentes son probablemente un presagio de muchos más ataques de phishing por venir. Por lo tanto, se requiere un enfoque novedoso para abordar el problema.

Cómo identificar sitios web de phishing que explotan dominios de buena reputación

Los filtros de URL existentes fallan porque se basan principalmente en telemetrías sobre el dominio. Pero ¿qué pasaría si también se pudiera analizar el contenido del sitio web, junto con los metadatos del sitio?

Los sitios de phishing maliciosos tienen características distintivas que aparecen en el propio sitio, como: enlaces defectuosos, errores ortográficos, una interfaz de usuario que no funciona correctamente, enlaces que redirigen a otros sitios maliciosos, posibles archivos .exe pendientes de descarga, etc. Analizar el contenido real del sitio puede dar una mejor indicación de si un sitio es malicioso o no.

Se recomienda encontrar una solución automatizada que pueda realizar este tipo de análisis. A menudo, los sitios de phishing son tan sofisticados que incluso confundirán a los usuarios alertados. El software, por otro lado, puede detectar otros indicadores integrados en el sitio web, como se detalla anteriormente.

Mediante el uso de análisis contextual, LayerX logró detectar con éxito el sitio web de Navarra Beach como un ataque de phishing malicioso. Esta capacidad se deriva de un análisis exhaustivo del código del sitio web y de las métricas derivadas del contenido del sitio web en sí, junto con procesos de aprendizaje automático de última generación. Estos datos están disponibles para LayerX a través de la extensión del navegador, antes de que el usuario se vea afectado. Estas capas adicionales de seguridad, que se pueden agregar a los filtros de URL convencionales, nos ayudan a estar un paso por delante de los ataques de phishing, en lugar de ser al revés.