Les identifiants de connexion constituent aujourd’hui la passerelle vers tous les services en ligne, car ils permettent d’identifier la personne derrière l’écran, protégeant ainsi vos informations sensibles de toute personne malveillante. Malgré la myriade de mesures préventives possibles aujourd'hui, le credential stuffing reste l'un des meilleurs outils de l'arsenal des cyberattaquants. Grâce à cela, les attaquants peuvent s’introduire dans des comptes en ligne et s’emparer de données personnelles précieuses.

Avec plus de 15 milliards d’identifiants disponibles à l’achat sur le marché noir, les attaquants cherchent toujours à réaliser un profit rapide en exploitant les identifiants divulgués contre leurs victimes. Aujourd'hui, ils n'ont pas nécessairement besoin de payer pour utiliser ces informations d'identification volées comme une arme : la liste RockYou21 est une liste de mots de passe accessible au public, compilant plus de 8 milliards d'entrées. Avec cette base de données gratuite, les pirates disposent d’une quantité extraordinaire de munitions contre les utilisateurs en ligne sans méfiance. Avec de telles bases de données, les outils automatisés de pulvérisation de mots de passe ne mettent que peu de temps à trouver la bonne combinaison de connexion et à prendre le relais.

Comment fonctionnent les attaques de credential stuffing ?

La principale faiblesse au cœur de la popularité du credential stuffing est la fréquence de réutilisation des mots de passe. Même s'il est tentant de rejeter toute la faute sur l'utilisateur final, il convient de garder à l'esprit le grand nombre de comptes en ligne dont chaque utilisateur final doit assurer le suivi.

Une étude récente a révélé qu’une personne moyenne possède désormais un peu moins de 100 comptes en ligne – ce chiffre a considérablement augmenté tout au long de la pandémie, alors que des hordes de nouveaux utilisateurs ont découvert de nouvelles formes de divertissement en ligne. Étant donné le contexte où ils doivent jongler avec un grand nombre de comptes, les utilisateurs sont essentiellement contraints de choisir entre deux options : la première consiste à utiliser un gestionnaire de mots de passe étendu et sécurisé ; ou simplement réutiliser les mots de passe entre les comptes. Bien que le premier soit prometteur, les gestionnaires de mots de passe sont encore relativement nouveaux et loin d’être largement adoptés. Ils représentent également des cibles encore plus importantes pour les attaquants, comme en témoigne la récente violation de LastPass qui a vu les données de l'entreprise et des clients volées.

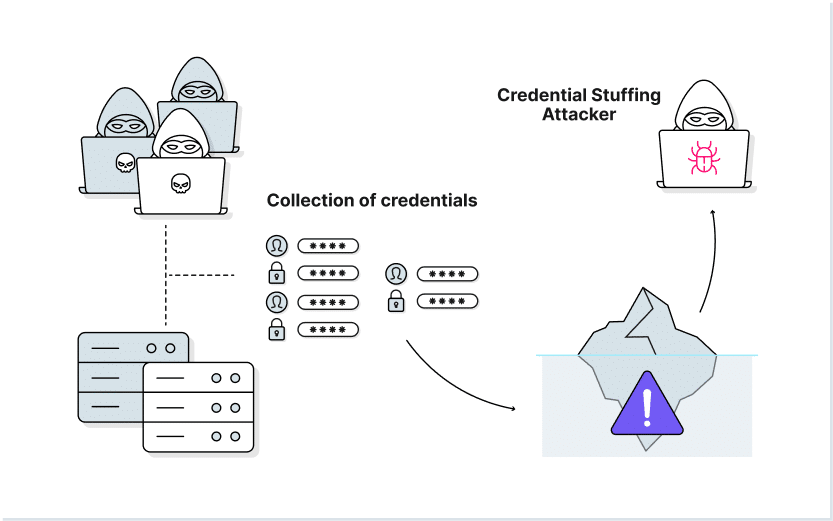

Sachant qu’un si grand nombre d’utilisateurs utilisent le même mot de passe sur plusieurs comptes en ligne, les attaquants utilisent souvent des informations d’identification précédemment violées afin de réaliser des profits élevés. Le credential stuffing est le processus consistant à intégrer ces informations d'identification divulguées dans un programme automatisé, qui fonctionne ensuite automatiquement via tous les comptes en ligne associés pour tenter une effraction.

La plupart des attaques suivent le même format : premièrement, l'attaquant trouvera ou achètera un cache de noms d'utilisateur et de mots de passe – souvent exposé par une récente violation de données. L’attaquant passera ensuite un peu de temps à tester si ces combinaisons fonctionnent sur quelques sites Web. Une fois vérifiée, l’attaque à grande échelle commence sérieusement. Toutes les données volées sont utilisées, provoquant des flots de tentatives de connexion sur un serveur spécifique. Si un seul fonctionne, alors l’attaquant y a accès. Une fois piraté, l’attaquant commencera manuellement à supprimer tout ce qui a de la valeur sur le compte, comme les numéros de carte de crédit, les comptes de messagerie associés et les numéros de sécurité sociale. Enfin, avant de renoncer au contrôle du compte, l’attaquant peut le demander une rançon.

Quelles sont les causes des attaques de type Credential Stuffing ?

Les attaques par « credential stuffing » sont simplement le résultat de nombreux oublis plus larges au sein de la surface d'attaque d'une organisation. Les robots de connexion automatisés prospèrent grâce à une entrée constante d’informations d’identification divulguées, volées et piratées, chacune provenant de sources individuelles.

Infractions aux données

Les violations de données, qui n'ont jamais été aussi courantes, sont causées par une myriade de pratiques de sécurité faibles, de menaces internes et d'attaques ciblées à grande échelle. Alors que les entreprises s’efforcent de gérer les conséquences sur les systèmes de relations publiques et techniques, les données divulguées lors d’une violation sont rapidement introduites dans le solide marché du credential stuffing. Les informations d'identification pertinentes sont recyclées dans d'autres violations de données, à mesure que les attaquants infiltrent un éventail plus large de réseaux d'entreprise. À partir de là, des données plus sensibles sont exfiltrées, ce qui entraîne une multiplication exponentielle des attaques.

Mots de passe réutilisés

Grâce à la connectivité en ligne d'aujourd'hui, la prévalence de la réutilisation des mots de passe est endémique : 80 % des violations de données d'entreprise sont directement causées par des mots de passe violés ; le même chiffre décrit le pourcentage d’incidents de piratage provoqués par la réutilisation de mots de passe. Parallèlement, la force de divers mots de passe peut dépendre d'informations accessibles de manière alarmante : jusqu'à un tiers des employés américains utilisent la date d'anniversaire de leurs enfants ou de leurs proches comme base pour leurs mots de passe. Ensemble, la surface d’attaque potentielle offerte par de tels mots de passe reproductibles et devinables augmente considérablement le rayon d’action des attaques de type credential stuffing.

Attaques de phishing

Dans les attaques de phishing, les attaquants trompent leurs victimes en usurpant leur identité.. En créant de faux e-mails – provenant prétendument de banques, de fournisseurs de logiciels ou même de collègues – les victimes sont persuadées de révéler leurs informations de connexion. Lorsque ces informations d'identification sont saisies sur une page de connexion frauduleuse, elles sont ajoutées à la base de données en constante expansion de l'attaquant. Les e-mails ne sont pas la seule forme de messagerie utilisée par les pirates de phishing : les appels téléphoniques, les SMS et les réseaux sociaux offrent tous des voies d'attaque potentielles.

Informations d'identification divulguées

Les informations d'identification ne sont pas toujours traitées avec le respect qu'elles méritent : des cycles de développement rapides conduisent souvent à des oublis qui deviennent trop exploitables par des acteurs malveillants. Ce problème persiste également en dehors de Devops : les employés divulguent parfois accidentellement leurs informations d'identification en les partageant avec d'autres ou en les stockant en texte brut. Lorsque des fuites d’informations d’identification se produisent, elles sont rapidement ajoutées aux bases de données d’informations d’identification rassemblées disponibles sur les marchés du dark web.

Outils automatisés

La dernière pièce du puzzle du credential stuffing est prise en charge par des outils automatisés. Vérifier la validité de milliards de mots de passe serait impossible avec des processus manuels. Au lieu de cela, les attaquants améliorent l’efficacité et le retour sur investissement de leurs attaques en utilisant des robots. Ceux-ci testent des millions de combinaisons de mots de passe et de noms d’utilisateur chaque minute, distribuant et amplifiant les attaques actives.

Les défis auxquels est confrontée la détection du Credential Stuffing

L’avantage dont jouissent les bourreurs d’informations d’identification est leur capacité à se fondre parmi les utilisateurs légitimes. Les approches traditionnelles de pare-feu d'application Web (WAF) et de liste noire échouent complètement, car ces attaques ne reposent pas sur des exploits identifiables – ni sur des actions ouvertement malveillantes. Techniquement, l'attaquant utilise la fonctionnalité de connexion de l'application pour le but recherché : rendre le WAF inutile.

Adopter une approche de protection centrée sur l’attaquant en identifiant les adresses IP malveillantes peut offrir une certaine protection, mais l’ampleur des botnets distribués permet non seulement un travail plus rapide, mais également une attaque très étendue qui couvre potentiellement des milliers d’adresses IP différentes. Cela limite considérablement toute détection proactive du credential stuffing.

Contrairement aux modèles de comportement observés dans les attaques par force brute – où les robots répètent continuellement les suppositions précédentes – les robots de bourrage d’informations d’identification tentent simplement d’accéder via la paire volée, avant de passer à autre chose. Cela les rend très mobiles – suffisamment agiles pour échapper aux programmes qui évaluent la fréquence des échecs de connexion.

Comment prévenir le credential stuffing ?

Malgré les défis auxquels sont confrontées les équipes de sécurité, il existe quelques méthodes récentes permettant de contrecarrer les tentatives de « credential stuffing ».

Authentifiez-vous avec Multi-Factor

MFA ajoute une couche d’authentification supplémentaire à une tentative de connexion en obligeant l’utilisateur à s’authentifier avec quelque chose qu’il possède – ainsi qu’avec quelque chose qu’il connaît. Avec une méthode d'authentification physique telle qu'un téléphone ou un jeton d'accès, les robots d'identification ne peuvent pas accéder à un compte même si les informations de connexion volées sont correctes. Le défi rencontré lors de la mise en œuvre de l’AMF sur l’ensemble d’une base d’utilisateurs est toutefois considérable, en raison des objections généralisées liées à l’expérience utilisateur.

Utiliser CAPTCHA

CAPTCHA oblige les utilisateurs à prouver qu'ils sont humains. Cela peut aider à réduire le nombre de robots qui réussissent à effectuer des attaques, même s'il convient de garder à l'esprit que les attaquants ont deux solutions : la première consiste à utiliser des navigateurs sans tête (voir ci-dessous) ; d'autres attaquants se sont simplement tournés vers l'emploi d'humains pour compléter l'étape CAPTCHA d'une connexion. Dans la même veine que le MFA, le CAPTCHA se combine mieux avec un arsenal d’autres approches.

Bloquer les navigateurs sans tête

Les navigateurs sans tête offrent une automatisation de haut niveau des activités Web, y compris la complétion de CAPTCHA. Ils fonctionnent toutefois en grande partie via des appels JavaScript, ce qui les rend relativement faciles à repérer. En bloquant l'accès à tous les navigateurs sans interface graphique, les techniques CAPTCHA bénéficient d'un contrôle plus préventif sur les tentatives de bourrage d'informations d'identification.

Liste noire des adresses IP suspectes

Les attaquants débutants disposent généralement d’un pool d’adresses malveillantes plus restreint. C'est là que le blocage des adresses IP reste encore potentiel dans les hôtels, car toute adresse IP qui tente de se connecter à plusieurs comptes peut être rapidement bannie.

Identifier et limiter le trafic non résidentiel

Il est facile de repérer le trafic provenant d'AWS ou d'autres centres de données commerciaux : utilisez-le à votre avantage en appliquant des limites de débit strictes à ce type de trafic, car il est presque certainement lié aux robots. Traitez tout le trafic du centre de données avec une extrême prudence, en veillant à bloquer tout utilisateur suspect.

Protégez les informations d'identification des employés avec LayerX

LayerX offre une protection complète contre le credential stuffing en surveillant tous les comportements d'authentification et d'autorisation. Cette visibilité est obtenue grâce à sa mise en œuvre en tant qu'extension de navigateur, permettant une surveillance et une analyse complètes des tentatives de connexion des utilisateurs et des demandes d'accès aux ressources sur n'importe quel appareil.

En combinant une vue sur le terrain de l'activité de connexion avec un moteur d'analyse leader du marché, les sessions Web et SaaS des robots de credential stuffing deviennent clairement visibles. Automatiquement signalé comme à haut risque, il devient alors possible pour LayerX de mettre en œuvre une deuxième couche de vérification contextuelle. Alors que la MFA a toujours été difficile à mettre en œuvre pour tous les utilisateurs, LayerX fournit en outre ce facteur d'authentification supplémentaire, éliminant ainsi la frustration UX causée par la MFA et le CAPTCHA. De cette façon, les politiques d'accès peuvent déterminer la légitimité d'un utilisateur final sans s'appuyer aveuglément sur des informations d'identification volées.

Avec LayerX, les organisations sont en mesure de détecter, de prévenir et de se protéger de manière proactive contre l'utilisation malveillante de mots de passe.