L'une des menaces les plus négligées pour la sécurité de l'entreprise concerne les dépenses des employés. 40% de leurs heures d'éveil faire. Alors que les organisations bénéficient des avantages d’une main-d’œuvre de plus en plus hybride, un trop grand nombre d’entre elles négligent la façon dont les utilisateurs et les employés interagissent avec les systèmes externes. La navigation sur le Web comporte des risques considérables, souvent ignorés.

Lorsque vous visitez une page Web ou une application, le navigateur de votre appareil charge le code d'un serveur distant. Dans une perspective de confiance zéro, l'hypothèse de la légitimité de ce serveur soulève de sérieuses inquiétudes. Protection traditionnelle du navigateur telle que Passerelles Web sécurisées (SWG) axé sur la tentative de vérification d'une page Web via une liste prédéfinie de liens suspects ; cette approche sans contexte a gêné les demandes réelles et a souvent complètement manqué de nouvelles attaques.

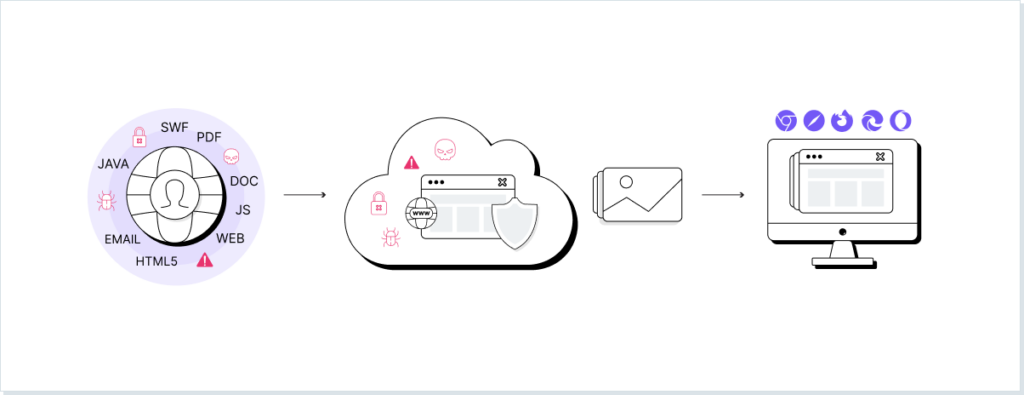

Il y a une décennie, des techniques telles que l'isolation du navigateur à distance ont été présentés comme la prochaine génération de protection du navigateur. L'isolation du navigateur distant charge et vérifie le code du site avant qu'il n'atteigne le navigateur. Offrant une protection plus contextuelle, cette approche isole physiquement un appareil des menaces codées en dur.

Ci-dessous, nous examinons de plus près les menaces contre lesquelles l’isolation du navigateur protège et pourquoi les organisations l’utilisent. Nous nous demandons s'il offre une protection adéquate dans un paysage de menaces en évolution qui exige une sécurité transparente à l'échelle de l'organisation et examinons des technologies de sécurité plus modernes et plus efficaces pour faire face aux risques de navigation.

Contre quelles menaces l’isolation du navigateur protège-t-elle ?

L'isolation du navigateur protège contre les événements de sécurité opportunistes. Vous trouverez ci-dessous les 6 vulnérabilités majeures auxquelles sont confrontés les utilisateurs finaux non protégés :

- Publicité malveillante. Cette attaque se concentre sur des réseaux publicitaires légitimes. Pour les véritables opérateurs de sites – et leur gestionnaire de publicités tiers – ces publicités semblent tout à fait normales. Cependant, les opérateurs criminels de ces publicités ont inclus quelques lignes de code malveillant. Lorsqu'un navigateur non protégé charge une page infectée – qui peut être n'importe quelle publicité sur n'importe quel site – une seule instruction est chargée sur votre appareil, le connectant au serveur de commande et de contrôle du criminel. À partir de là, le serveur C2 peut télécharger n’importe quoi rapidement et silencieusement en arrière-plan.

- Téléchargements au volant. Cette vaste catégorie d’attaques décrit un processus d’installation furtive de logiciels malveillants. Que vous chargez simplement une page Web avec une vulnérabilité de navigateur non corrigée ou que vous installiez un véritable logiciel contenant des logiciels malveillants intégrés dans le chargeur, les téléchargements drive-by profitent de tout petit oubli.

- Rediriger les attaques. Lorsqu'un e-mail faisant la promotion de remises importantes chez une marque arrive dans la boîte de réception de quelqu'un, un utilisateur soucieux de la sécurité survole le lien pour vérifier sa validité. En voyant l'URL commençant par l'adresse du site de la marque, ils supposent que tout va bien. Cependant, les URL de redirection permettent au site de l'attaquant d'être introduit clandestinement vers une adresse qui semble à première vue légitime. Cette technique a été trouvée dans près de 7,000 3 e-mails de phishing se faisant passer pour American Express et Snapchat au cours des 2022 mois entre mai et juillet XNUMX.

- Clic-jacking. La vulnérabilité classique qui permet à un utilisateur d'être amené à cliquer sur n'importe quel lien involontaire. Les faux boutons de « téléchargement » et de fermeture de l'annonce abondent, incitant les utilisateurs à générer de faux revenus publicitaires et même à lancer un téléchargement de malware.

- Attaques de navigateur sur le chemin. Installé entre le serveur du site et votre propre navigateur, un attaquant sur le chemin peut voler vos cookies ou exploiter la connexion HTTP pour collecter les informations de connexion, et même modifier le contenu Web que vous consultez.

- Scripts intersites : Cela voit un attaquant injecter du code dans un site Web légitime ; dont la charge utile est supprimée lorsque la victime charge le site Web. De style similaire à l'attaque de redirection, certains scripts intersites ajoutent du code malveillant à la fin d'une URL approuvée. Lorsque le navigateur Web de la victime le charge, un attaquant peut voler les informations de connexion et bien plus encore.

Comment fonctionne l’isolation du navigateur ?

La technologie d'isolation du navigateur éloigne les pages Web du propre navigateur de l'utilisateur. Cela peut prendre différentes formes (voir les types d'isolation du navigateur ci-dessous), mais toutes fonctionnent sur le même principe général. Premièrement, les activités de navigation d'un internaute s'effectuent dans un cadre isolé. Il peut s'agir d'un serveur contrôlé et géré par un fournisseur de cloud, ou d'un bac à sable intégré au propre ordinateur de l'utilisateur final. À partir de là, le comportement de navigation est retransmis à l'appareil de l'utilisateur, tout comme les pages Web demandées (ou leurs simulations). Lorsque l'utilisateur soumet un formulaire, demande un téléchargement ou clique sur un lien, la demande est d'abord transmise à ce conteneur isolé, où elle est exécutée et évaluée pour détecter les logiciels malveillants.

Par exemple, un utilisateur a surfé sur un site d’apparence innocente, contenant des informations sur un événement industriel à venir. Cependant, à leur insu, une campagne de publicité malveillante cible précisément cette page. Alors qu'un utilisateur non protégé risque un téléchargement automatisé de logiciels malveillants, le conteneur isolé protège l'utilisateur de toute tentative de l'envoyer vers un serveur de commande et de contrôle non reconnu, désactivant complètement l'attaque. Ce serveur ou bac à sable fonctionne de manière non persistante, étant réinitialisé ou supprimé chaque fois que l'utilisateur ferme la session ou que le navigateur expire. Cela annule le risque de cross-site scripting et d'autres attaques basées sur JavaScript, les éliminant des préoccupations individuelles des employés et contribuant à isoler les navigateurs Web de la surface d'attaque plus large de l'entreprise.

Pourquoi les organisations utilisent-elles l’isolation du navigateur ?

Une récente enquête de Gartner a révélé que 82 % des principaux répondants du secteur dans les secteurs de la finance, des ressources humaines et du droit continuera à soutenir le travail à distance. Alors que la sécurité périmétrique traditionnelle est désormais dispersée dans des centaines de locaux différents, la montée en flèche des coûts liés aux violations de données prouve la nécessité d'une meilleure protection à distance.

L'option traditionnelle de protection contre les logiciels malveillants basés sur le Web inclut des outils tels que la passerelle Web sécurisée (SWG). Cette solution de sécurité réseau agit comme un proxy entre l'utilisateur final et la page à laquelle il tente de se connecter. Malheureusement, les SWG ne parviennent pas à identifier dynamiquement – et donc à protéger contre – les pages malveillantes en temps réel. De nombreux proxys Web et outils similaires souffrent d'une cécité du contexte de session de navigation, tout en manquant de détails précis entre les véritables destinations Web et les instances malveillantes. Le large éventail d’approches utilisées a vu les solutions de navigateur Web commencer à souffrir d’une surcharge technologique. De plus, ces approches complexes peuvent encore passer à côté des exploits du jour zéro, tout en bloquant inutilement les utilisateurs des sites et en réduisant ainsi la productivité.

L’isolation du navigateur Web éloigne les réseaux internes de toute menace. Cela facilite à la fois la productivité des employés – et leur sécurité.

Types d'isolation du navigateur

Il existe trois grandes catégories de techniques d'isolation des navigateurs.

#1. Isolement du navigateur distant

L'isolation du navigateur à distance repose sur la transmission du comportement de navigation de l'utilisateur final vers un serveur cloud isolé. Il existe trois formes différentes d'isolation à distance, chacune envoyant du contenu à l'appareil de l'utilisateur sous différentes formes. La première est la méthode « Pixel Push ». Cela permet à un serveur cloud de charger le code de la page Web, tout en diffusant une vidéo ou des images séquentielles des activités de navigation de l'utilisateur sur l'appareil de l'utilisateur final.

La réécriture DOM, en revanche, voit le serveur charger la page Web, puis la réécrire activement afin de supprimer tout code HTML ou JavaScript malveillant. Une fois le contenu dégriffé, il est envoyé à l'appareil de l'utilisateur final pour être chargé une seconde fois par le navigateur et affiché.

La méthode finale implique un processus similaire, dans lequel la page Web est chargée à distance, mais le contenu n'est pas entièrement réécrit. Au lieu de cela, l'utilisateur reçoit une représentation de la page Web au format graphique vectoriel une fois que tout le code a été exécuté.

Fondamentalement, l’isolation du navigateur à distance introduit presque toujours une latence dans le processus de navigation.

#2. Isolation du navigateur sur site

L'isolation du navigateur sur site fonctionne de la même manière que l'isolation du navigateur distant. Cependant, afin de réduire la latence, le serveur cloud distant est remplacé par un serveur hébergé au sein du réseau interne de l'organisation.

L'isolation du navigateur Web doit presque toujours se produire au sein des procédures de pare-feu existantes de l'organisation, plutôt qu'à l'extérieur, comme cela se produit via le processus d'isolation à distance. Cette technique peut bien fonctionner pour les organisations les plus confidentielles, mais ne s'applique pas aussi bien aux travailleurs distants en raison des exigences matérielles coûteuses des serveurs sur site. De plus, même si les utilisateurs sont en sécurité en sachant que leur navigation n’exposera pas d’appareils individuels, il existe un risque que le réseau interne soit frappé par une menace particulièrement malveillante provenant de l’Internet public.

#3. Isolation du navigateur côté client

L'isolation du navigateur côté client est radicalement différente de l'isolation du navigateur distant. Fonctionnant selon la même philosophie de virtualisation du navigateur, il ne s'appuie pas sur un serveur externe mais fonctionne plutôt sur l'appareil de l'utilisateur lui-même. L'aspect isolation provient de l'une des deux techniques suivantes : la virtualisation ou le sandboxing.

La virtualisation décrit le processus de division d'un ordinateur en plusieurs machines virtuelles distinctes. Juste en dessous du système d'exploitation d'un ordinateur se trouve l'hyperviseur, qui peut être utilisé pour répartir les ressources matérielles entre le périphérique hôte et les systèmes invités. Ce qui se passe dans une machine virtuelle devrait – en théorie – être isolé de cela. En utilisant une machine virtuelle pour charger des pages Web, l'ordinateur hôte est protégé contre les menaces de navigateur Web les plus courantes.

Le sandboxing présente quelques similitudes avec la virtualisation, offrant un environnement virtuel confiné dans lequel les applications peuvent être exécutées. Cependant, il n’y a pas de création d’un système totalement distinct. Au lieu de cela, un bac à sable est un conteneur qui peut être placé autour d'une application exécutée sur le système d'exploitation. Le principal avantage de ceci est que – chaque fois qu’un bac à sable est fermé – tous les événements ne sont pas sauvegardés et sont donc supprimés.

La prochaine génération de sécurité des navigateurs commence avec LayerX

L'isolation du navigateur ne fonctionne pas sur la sécurité globale qu’il promettait autrefois. L'impact significatif de la solution sur l'expérience utilisateur a entraîné une utilisation sporadique, les organisations tentant de s'appuyer sur une protection inégale alors que les employés choisissent simplement une expérience de navigation moins lourde.

Les alternatives ne sont pas bien meilleures non plus : les Cloud Access Security Brokers (CASB) sont depuis longtemps la solution du secteur à la vulnérabilité des navigateurs. Cependant, le respect des politiques appliquées par les CASB ne s'applique qu'aux applications sanctionnées et dépend fortement de l'API de chaque application. Leurs exigences d’intégration ont contribué à créer une forme de gestion de la sécurité complexe, coûteuse et moins efficace.

LayerX est la première solution qui privilégie la simplicité. Il offre uniformément toutes les forces d'isolation du navigateur à distance, permettant une gouvernance en temps réel de l'utilisation du Web, du phishing et de la protection contre les logiciels malveillants, sans gêner vos employés. En dehors des changements d'infrastructure à grande échelle, la solution de LayerX s'adapte aux besoins de sécurité de votre organisation, et non l'inverse.