Les recherches sur le Web et les bases de données constituent le fondement de toute innovation et recherche en entreprise, ce qui en fait l'un des processus les plus vitaux dans l'espace de travail actuel.

Alors que les employés profitent des avantages du travail hybride, les habitudes de navigation sont de plus en plus dispersées, partagées sur des appareils publics et privés sans y réfléchir. En conséquence, la prolifération des infrastructures de navigation s’est étendue bien au-delà des limites de la sécurité traditionnelle.

Dans l’écart entre les protocoles de cybersécurité et les actions des utilisateurs finaux, les attaquants prospèrent. Détourner et abuser de la position privilégiée du navigateur au sein d'une entreprise peut se résumer à un simple clic. L'attaque peut prendre de nombreuses formes différentes, depuis l'affichage de tout contenu imaginable à l'utilisateur final, le détournement d'un micro ou d'une webcam connectés ou le lancement furtif d'un code malveillant.

La protection contre les menaces véhiculées par le Web commence par la plate-forme de sécurité du navigateur

En savoir plus

Rapport d'enquête sur la sécurité des navigateurs 2023

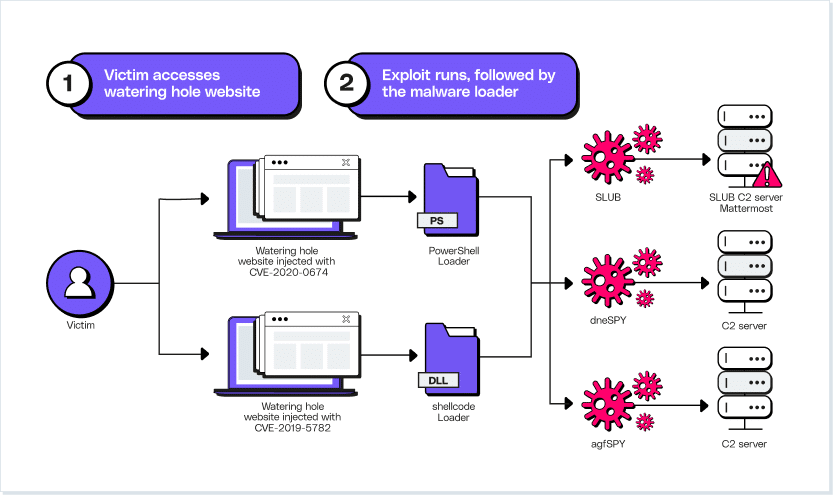

En savoir plusLes attaques de navigateur se sont étendues bien au-delà des limites des exploits Zero Day de Chrome ; par exemple, une technique baptisée « tabnabbing » démontre une compréhension incroyablement granulaire du comportement de l'utilisateur final. Une fois qu'une page infectée est ouverte, l'attaque attend que l'utilisateur cesse d'interagir avec la page. Indicatif d'un utilisateur avec de nombreux onglets ouverts, l'onglet redirige ensuite vers une fausse page de connexion qui imite l'apparence d'un véritable service tel que Microsoft 365. À son retour éventuel, l'utilisateur suppose que l'onglet est son véritable homologue, en saisissant ses informations d'identification. directement dans la base de données de l'attaquant.

Le fossé entre la sécurité du navigateur et la protection de l'utilisateur final ne peut être comblé que via une solution spécialement conçue et axée sur le navigateur, capable d'empêcher divers types d'exploits de navigateur.

BOUTON [En savoir plus sur la plateforme de protection du navigateur LayerX]

Que sont les exploits du navigateur ?

Les exploits de navigateur décrivent toute forme de code malveillant visant à manipuler les meilleures intentions de l'utilisateur, en tirant parti des failles intégrées à un logiciel. Le programme CVE codifie tous les exploits rendus publics et, rien qu’en 2022, cette liste s’est agrandie de 22 XNUMX supplémentaires. Les navigateurs Web offrent une multitude d'opportunités malveillantes grâce à leur rôle dans la connexion d'un utilisateur au World Wide Web. Pour un exploit de navigateur, l'attaquant tentera de forcer l'entrée à un réseau privé via une seule page Web ou une vulnérabilité du navigateur. Les exploits du navigateur profitent de toute surveillance pour envoyer du code malveillant au navigateur de l'appareil. Cela peut donner à l’attaquant l’accès à des pans d’informations personnelles ; leur permettre de diffuser des logiciels malveillants sur l'appareil ; et se déplacer latéralement pour infiltrer des réseaux entiers.

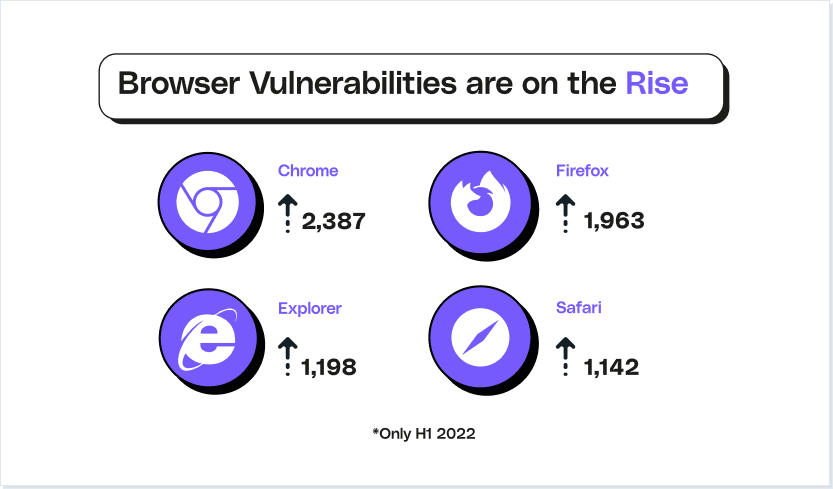

Les exploits sont incroyablement puissants, le marché des exploits permettant à des attaquants ayant peu de connaissances techniques de causer de réels dégâts. La simple popularité des quatre plus grands navigateurs (Google Chrome, Mozilla Firefox, Microsoft Edge et Apple Safari) a conduit à une montée en flèche de la demande d'exploits de navigateur. Les chercheurs ont noté que les ventes du package d'exploit RIG ont récemment explosé, le package facilitant le téléchargement du cheval de Troie RedLine Stealer via une faille Internet Explorer corrigée depuis.

Types d'exploits de navigateur

Les exploits des navigateurs sont aussi variés dans leur mode opératoire que les objectifs des attaquants. Alors que les téléchargements au volant, où les fichiers sont téléchargés involontairement à l'insu de l'utilisateur, représentent une forme furtive d'implantation de logiciels malveillants, les plugins tiers compromis peuvent éroder des habitudes de navigation autrement hautement sécurisées.

Sécurité Web a été poussé jusqu’au point de rupture de six manières principales :

#1. Exploits d'exécution de code dans le navigateur

L’exécution de code dans le navigateur représente le pire du pire – heureusement, ces attaques sont aussi les plus rares. Les navigateurs sont intrinsèquement complexes, avec des sous-systèmes qui s'étendent du rendu HTML à l'analyse CSS, et les correctifs réguliers risquent d'introduire de minuscules failles. Il suffit d’une petite surveillance des développeurs pour donner aux attaquants suffisamment de moyens pour exécuter du code malveillant. À partir de là, il suffit d’un navigateur vulnérable visitant simplement un site compromis ou chargeant une publicité contenant des logiciels malveillants. Une fois la compromission initiale réalisée, les attaquants peuvent lancer le téléchargement d’autres packages compromettants ; voler des informations sensibles dans le navigateur lui-même ; ou simplement se cacher en arrière-plan, en attendant des instructions supplémentaires.

#2. Exploits d'exécution de code dans les plug-ins

Les plugins sont très utiles, offrant des expériences de navigation dynamiques et conviviales. Cependant, leur proximité avec le navigateur en fait des composants idéaux d’un exploit. Ils offrent le vecteur le plus simple pour les téléchargements drive-by. Même les plugins les plus connus peuvent tomber sous le coup d’une telle attention indésirable, Flash et Java ayant tous deux joué un rôle majeur dans les attaques précédentes. Le serveur Jenkins, populaire auprès des plugins Java, est notoirement peu protégé contre toutes sortes d'attaques. Les vulnérabilités de Jenkins sont si graves que son rôle a été crucial dans la découverte et la fuite de la liste d'interdiction de vol de la TSA en janvier 2023.

#3. Attaques de l'homme du milieu

Un attaquant de type « homme du milieu » est toute personne ayant accès à un point de connexion entre un utilisateur et le site Web. Cela leur donne la possibilité d'observer et même de modifier le trafic lorsqu'il passe entre le serveur Web et le navigateur. Pour prendre un exemple concret, les attaques MitM peuvent modifier les URL intégrées même sur des sites légitimes, incitant l'utilisateur final à cliquer sur un site contrôlé par un attaquant. Les sites qui chiffrent leur trafic contribuent à éliminer ce problème de sécurité, même si les utilisateurs ignorent parfois les avertissements du navigateur avant de visiter un site non chiffré.

L’attaque Man-in-the-Browser est aujourd’hui plus préoccupante. Ici, un cheval de Troie est utilisé pour intercepter et manipuler toute requête envoyée depuis le navigateur et les fichiers système. L'objectif le plus courant de cette attaque est de transformer un appareil déjà exposé en un véhicule de fraude financière : le navigateur affiche la transaction prévue par l'utilisateur tandis que le cheval de Troie enregistre secrètement les informations bancaires de la victime. Les logiciels malveillants sur le navigateur ou le système d'exploitation présentent une menace interne ; un domaine où le cryptage TLS et SSL est impuissant.

#4. Scripts intersites

Les sites Web dynamiques ont fait leurs preuves en réduisant les taux de rebond et en améliorant le retour sur investissement. Cependant, le Javascript qui gère ces sites adaptés aux utilisateurs est souvent géré sur le propre navigateur du client, sans qu'il soit nécessaire de revenir au serveur. Une fois qu'un navigateur charge la véritable page Web, il recherche ensuite le code JavaScript associé pour d'autres actions spécifiques à l'utilisateur. Invisible depuis le serveur Web, cela permet à un attaquant d'ajouter du code malveillant sur une véritable URL de site.

Un exemple éclairant de ceci est celui des sites qui contiennent des fils de commentaires non nettoyés. Un attaquant peut publier un commentaire contenant du JavaScript pris en sandwich entre deux tags. With that comment posted, any browser that loads the page will see this comment as executable, paving the way for payload implementation.

#5. Injection SQL

L'injection SQL tire parti des sites qui acceptent les entrées des utilisateurs et est restée un problème constant tout au long de la dernière décennie de croissance d'Internet. Le langage de requête structuré (SQL) a offert la première méthode standard pour stocker et récupérer des données à partir de bases de données liées. Désormais élément essentiel des applications d'entreprise et de l'infrastructure des sites, la proximité du langage avec des données sensibles de grande valeur en fait une cible naturelle à exploiter. Les attaques par injection SQL se concentrent sur l'ajout de commentaires à un site Web qui forment des instructions SQL – similaire à la technique XSS consistant à forcer le navigateur à exécuter du code supplémentaire. L'instruction SQL s'exécute ensuite sur le site attaqué et sa base de données sous-jacente, renvoyant des pans de données à l'attaquant.

Bien qu'il soit tentant de limiter cette attaque à un seul langage, les sites qui s'appuient sur des langages autres que SQL peuvent néanmoins être la proie du même mécanisme. Les attaques No-SQL fonctionnent exactement selon le même processus, ce qui en fait un exploit de navigateur adaptable et rentable.

#6. Empoisonnement DNS

Les navigateurs ne voient pas Internet de la même manière que nous, les humains. Les noms de domaine peuvent incorporer le nom de la société d'hébergement, mais les navigateurs nécessitent un moyen plus précis d'identifier le site à charger. DNS relie l'adresse IP de chaque site au nom de domaine mémorable que nous connaissons et reconnaissons. Pour plus d'efficacité, les FAI gèrent leurs propres serveurs DNS, qui partagent les données des autres. Les routeurs domestiques rapprochent ces magasins DNS de l'utilisateur final et chaque appareil exécute son propre cache local, ce qui permet de gagner du temps en stockant les résultats précédents.

Chacune de ces caches peut être empoisonnée ; lorsqu'un attaquant s'introduit et modifie une entrée, le navigateur peut désormais associer le nom de domaine de google.com à l'adresse IP d'un site contrôlé par l'attaquant. Tout site est vulnérable à cela, et il s'agit d'une attaque qui peut se propager rapidement. Si différents FAI obtiennent leurs informations DNS à partir d'un serveur compromis, les caches en aval qui dépendent tous de cette entrée deviennent des vecteurs d'attaque. Pour un retour sur investissement maximal, ce type d'attaque a tendance à se concentrer sur les institutions financières, dans le but d'inciter les utilisateurs à fournir les informations d'identification de leur compte. Les dommages causés par cette attaque à la réputation des entreprises légitimes – et aux comptes bancaires des clients – sont sans précédent.

Meilleures pratiques pour prévenir les exploits du navigateur

Trop souvent, la plus grande menace pour la sécurité de l’entreprise vient d’un utilisateur final modeste. La nature même de la connexion à l’Internet public nécessite quelques protocoles clés capables de bloquer et de prévenir les attaques. Dans le même temps, ces habitudes de sécurité Web ne peuvent pas cannibaliser la productivité de l’utilisateur ; sur cette corde raide, les utilisateurs sont accueillis par de grandes quantités de solutions de sécurité diverses.

Gardez les navigateurs à jour

La base de toute application et navigateur qui accède au Web, un logiciel à jour est une nécessité. Lorsque des vulnérabilités sont découvertes, l’application de correctifs devient une course contre la montre avant que les attaquants n’en profitent. Des mises à jour régulières et strictes offrent au navigateur une protection significative contre certaines des tentatives d'exécution de code à distance les plus flagrantes.

Utiliser HTTPS

HTTPS offre une forme de communication sécurisée et cryptée entre un navigateur et tout serveur connecté. Les utilisateurs doivent savoir comment reconnaître un site protégé par HTTPS en regardant la barre d'URL du navigateur, où un petit cadenas indiquera l'état de cryptage complet du site. Si un site utilise toujours HTTP, les quatre principaux navigateurs affichent tous un avertissement de sécurité à l'utilisateur final, qui doit être pris en compte.

Utilisez des mots de passe uniques

La réutilisation des mots de passe constitue un obstacle chronique et permanent sur la voie de la sécurité des entreprises. La raison en est simple : avec autant d’applications, de comptes et de pages auxquels se connecter, les utilisateurs finaux sont souvent obligés de s’appuyer simplement sur quelques anciens fidèles – peut-être avec quelques numéros supplémentaires pour plus de style. Les conséquences de cette habitude sont toutefois époustouflantes, la réutilisation des mots de passe transformant le marché de la compromission des comptes en une industrie illicite multimilliardaire qu’elle est aujourd’hui. Les utilisateurs doivent être conscients des incidents tels que la liste RockYou21, qui répertorie des milliers d'informations d'identification disponibles gratuitement, volées sur des comptes réels. Une hygiène stricte des mots de passe – soutenue par des gestionnaires de mots de passe ou des rappels automatisés de réinitialisation de mot de passe – n’a jamais été aussi importante.

Bloquer les pop-ups et les publicités

Les publicités pop-up constituent un véhicule idéal pour la diffusion de codes malveillants. Cependant, les bloquer peut être plus délicat que prévu. Bien que les navigateurs modernes offrent un moyen de bloquer automatiquement toutes les nouvelles fenêtres contextuelles, cela peut nuire à une expérience utilisateur productive. Une solution traditionnelle est la Passerelle Web sécurisée (SWG). Cela offre une forme de protection pour les navigateurs au niveau de l'entreprise, aidant à définir un périmètre entre les utilisateurs et le Web externe. Les URL sont bloquées conformément aux politiques de sécurité de l'entreprise, éliminant ainsi les URL malveillantes connues. Les nouveaux sites malveillants constituent toutefois une préoccupation persistante.

Protégez votre navigation avec LayerX

Les menaces se sont étendues bien au-delà de la protection du navigateur offerte par des solutions de sécurité disparates. Assurer la sécurité des utilisateurs contre la myriade de menaces de navigation exige quelque chose de nouveau : une plate-forme de sécurité du navigateur cohérente et centrée sur l'utilisateur.

LayerX propose cette approche de pointe de la sécurité du navigateur. En privilégiant la visibilité tout en périphérie, l'outil d'extension permet l'analyse en temps réel de tous les événements de navigation. Le capteur du navigateur collecte d'abord ces données ; évaluer le comportement des pages Web, l'activité des utilisateurs et les fonctionnalités du navigateur. L’autre composant – l’exécuteur – lance une action une fois le code malveillant identifié. Cet aspect pousse la sécurité du navigateur bien au-delà du modèle de réponse trop grossier et binaire « bloquer ou autoriser ». En lançant ou en arrêtant certaines actions du navigateur et en injectant du code pour neutraliser chirurgicalement les composants de page à risque, une expérience utilisateur transparente n'est plus le prix à payer pour la sécurité du navigateur.

Le moteur Plexus sous-jacent est à l'origine de l'analyse des composants de navigateur à haut risque. Cette plate-forme d'analyse à double moteur fonctionne à la fois sur l'extension du navigateur elle-même et dans un service cloud plus central. Tous les événements collectés à partir des capteurs intégrés à l'extension sont introduits dans le moteur Plexus, analysés et enrichis avec les données du LayerX Threat Intel Cloud. Cela combine la granularité du risque environnemental de chaque utilisateur avec nos macro-aperçus des tendances actuelles des menaces des navigateurs. En apportant un élément contextuel à chaque étape de l'analyse, Plexus permet de prendre des mesures de protection proactives avant qu'une charge utile ne soit déclenchée.

Même si LayerX n'ajoute aucune latence ni frustration à l'expérience utilisateur, ses utilisateurs finaux n'étaient pas le seul objectif. La diversification rapide des piles technologiques de chaque organisation – et l'explosion des solutions de sécurité qui en a résulté – ont également eu des conséquences néfastes sur les équipes de sécurité. Une sécurité à l’épreuve du temps exige une approche différente. La facilité d’exécution est un indicateur majeur de la rapidité avec laquelle une pratique de sécurité est résolue ; Pour réduire la surface d'attaque, LayerX s'est fixé pour objectif de centraliser toutes les tâches pertinentes dans une seule interface claire. Non seulement cela ouvre une fenêtre sur la position globale de sécurité d'une organisation, mais cela donne également des informations supplémentaires sur les lacunes exposées, ainsi que sur la capacité de résoudre les problèmes de manière efficace et transparente.