Inloggegevens vormen tegenwoordig de toegangspoort tot elke online dienst, omdat ze helpen de persoon achter het scherm te identificeren en uw gevoelige informatie te beschermen tegen iedereen met kwade bedoelingen. Ondanks de talloze preventieve maatregelen die vandaag de dag mogelijk zijn, blijft credential stuffing een van de beste instrumenten in het arsenaal van cyberaanvallers. Hiermee kunnen aanvallers inbreken op online accounts en er met waardevolle persoonlijke gegevens vandoor gaan.

Met meer dan 15 miljard inloggegevens die op de zwarte markt te koop zijn, willen aanvallers altijd snel winst maken door gelekte inloggegevens tegen slachtoffers te gebruiken. Tegenwoordig hoeven ze niet noodzakelijkerwijs te betalen om deze gestolen inloggegevens te bewapenen – de RockYou21-lijst is een openbaar toegankelijke lijst met wachtwoorden, die ruim 8 miljard inzendingen. Met deze gratis database krijgen hackers een buitengewone hoeveelheid munitie tegen nietsvermoedende online gebruikers. Met databases als deze kan het slechts een korte tijd duren voordat geautomatiseerde tools voor het opsporen van wachtwoorden de juiste inlogcombinatie vinden en het overnemen.

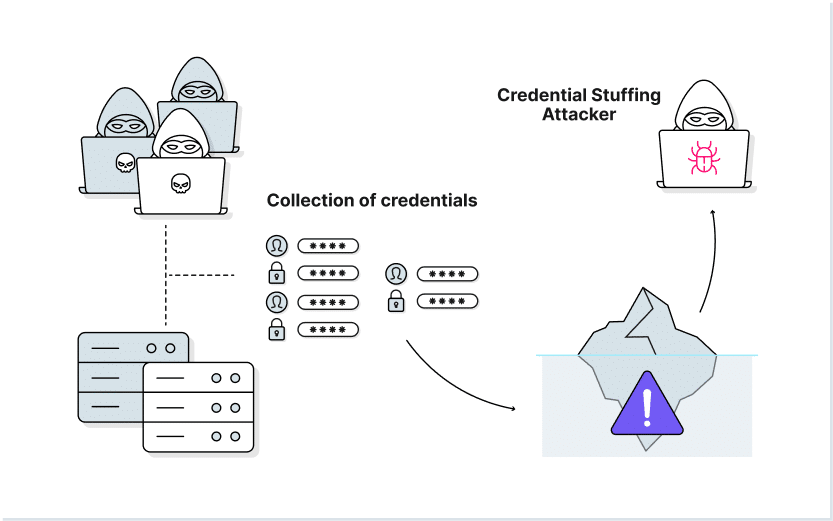

Hoe werken credential stuffing-aanvallen?

De kernzwakte die aan de basis ligt van de populariteit van credential stuffing is de frequentie waarmee wachtwoorden worden hergebruikt. Hoewel het verleidelijk is om al deze schuld bij de eindgebruiker te leggen, is het de moeite waard om rekening te houden met het enorme aantal online accounts dat elke eindgebruiker moet bijhouden.

Uit een recent onderzoek is gebleken dat de gemiddelde persoon nu net geen 100 online accounts heeft – dit is tijdens de pandemie drastisch toegenomen, omdat hordes nieuwe gebruikers nieuwe vormen van online entertainment ontdekten. Gezien de context waarin ze met zoveel accounts moeten jongleren, worden gebruikers in wezen gedwongen tot twee opties: de eerste is het gebruik van een uitgebreide en veilige wachtwoordbeheerder; of om eenvoudigweg wachtwoorden voor verschillende accounts te hergebruiken. Hoewel het eerste veelbelovend is, zijn wachtwoordmanagers nog relatief nieuw en nog lang niet wijdverspreid toegepast. Ze vormen ook nog grotere doelwitten voor aanvallers, zoals geïllustreerd in de recente inbreuk op LastPass waarbij zowel bedrijfs- als klantgegevens werden gestolen.

Omdat ze weten dat zoveel gebruikers voor meerdere online accounts afhankelijk zijn van hetzelfde wachtwoord, maken aanvallers vaak gebruik van eerder geschonden inloggegevens om hoge winsten te behalen. Credential stuffing is het proces waarbij deze gelekte inloggegevens in een geautomatiseerd programma worden gestopt, dat vervolgens automatisch via alle gekoppelde online accounts werkt om een inbraak te proberen.

De meeste aanvallen volgen hetzelfde format: ten eerste zal de aanvaller een cache met gebruikersnamen en wachtwoorden vinden of kopen, vaak blootgelegd door een recent datalek. De aanvaller zal vervolgens een kleine hoeveelheid tijd besteden aan het testen of deze combinaties op een paar websites werken. Eenmaal geverifieerd, begint de grootschalige aanval serieus. Alle gestolen gegevens worden gebruikt, waardoor er een stortvloed aan inlogpogingen op een specifieke server plaatsvindt. Als er maar één werkt, heeft de aanvaller toegang. Wanneer er wordt ingebroken, zal de aanvaller handmatig alles van waarde uit het account verwijderen, zoals creditcardnummers, bijbehorende e-mailaccounts en burgerservicenummers. Ten slotte kan de aanvaller, voordat hij de controle over het account opgeeft, het vasthouden om losgeld te vragen.

Wat veroorzaakt Credential Stuffing-aanvallen?

Credential stuffing-aanvallen zijn eenvoudigweg het resultaat van veel bredere vergissingen binnen het aanvalsoppervlak van een organisatie. De geautomatiseerde inlogbots gedijen op een gestage invoer van gelekte, gestolen en gekraakte inloggegevens, die elk afkomstig zijn van individuele bronnen.

Gegevensdoorbraken

Datalekken, die nog nooit zo vaak voorkomen, worden veroorzaakt door een groot aantal zwakke beveiligingspraktijken, bedreigingen van binnenuit en grootschalige gerichte aanvallen. Terwijl bedrijven zich inspannen om de gevolgen van PR- en technische systemen te beheersen, worden de gegevens die tijdens een inbreuk vrijkomen snel ingevoerd in de sterke markt voor het vullen van referenties. Relevante inloggegevens worden hergebruikt bij verdere datalekken, omdat aanvallers een breder scala aan bedrijfsnetwerken infiltreren. Hieruit worden meer gevoelige gegevens geëxfiltreerd, wat leidt tot exponentieel toenemende aanvallen.

Hergebruikte wachtwoorden

Dankzij de huidige online connectiviteit is het hergebruik van wachtwoorden wijdverbreid: 80% van de datalekken in bedrijven wordt rechtstreeks veroorzaakt door gehackte wachtwoorden; hetzelfde getal beschrijft het percentage hackincidenten veroorzaakt door hergebruik van wachtwoorden. Daarnaast kan de kracht van verschillende wachtwoorden afhangen van alarmerend toegankelijke informatie: tot een derde van de Amerikaanse werknemers gebruikt de verjaardagen van hun kinderen of geliefden als basis voor hun wachtwoorden. Samen vergroot het potentiële aanvalsoppervlak dat dergelijke repliceerbare en raadbare wachtwoorden bieden de explosieradius van credential stuffing-aanvallen enorm.

Phishingaanvallen

Bij phishing-aanvallen misleiden aanvallers slachtoffers door middel van nabootsing van identiteit. Door valse e-mails op te stellen – zogenaamd van banken, softwareleveranciers of zelfs collega’s – worden slachtoffers overgehaald om hun inloggegevens prijs te geven. Wanneer deze inloggegevens op een frauduleuze inlogpagina worden getypt, worden ze toegevoegd aan de steeds groter wordende database van de aanvaller. E-mails zijn niet de enige vorm van berichtenverkeer die phishing-aanvallers gebruiken: telefoongesprekken, sms-berichten en sociale media bieden allemaal potentiële aanvalsmogelijkheden.

Gelekte inloggegevens

Referenties worden niet altijd met het respect behandeld dat ze verdienen; snelle ontwikkelingscycli leiden vaak tot vergissingen die maar al te misbruikt kunnen worden door kwaadwillige actoren. Dit probleem blijft ook buiten Devops bestaan: werknemers lekken soms per ongeluk inloggegevens door deze met anderen te delen of in leesbare tekst op te slaan. Wanneer zich gevallen van gelekte inloggegevens voordoen, worden deze snel toegevoegd aan de databases met verzamelde inloggegevens die beschikbaar zijn op dark web-marktplaatsen.

Geautomatiseerde tools

Het laatste stukje van de puzzel voor het opvullen van inloggegevens wordt in beslag genomen door geautomatiseerde hulpmiddelen. Het controleren van de geldigheid van miljarden wachtwoorden zou onmogelijk zijn voor handmatige processen. In plaats daarvan vergroten aanvallers de effectiviteit en ROI van aanvallen door bots in te zetten. Deze testen elke minuut miljoenen wachtwoord- en gebruikersnaamcombinaties, waardoor actieve aanvallen worden verspreid en versterkt.

De uitdagingen waarmee de detectie van inloggegevens wordt geconfronteerd

De overhand van credential stuffers is hun vermogen om op te gaan in legitieme gebruikers. Traditionele Web Application Firewall (WAF)- en blacklist-benaderingen mislukken volledig, omdat deze aanvallen niet afhankelijk zijn van identificeerbare exploits – of openlijk kwaadaardige acties. Technisch gezien gebruikt de aanvaller de inlogfunctionaliteit van de app voor het beoogde doel: waardoor de WAF onbruikbaar wordt.

Het kiezen van een aanvallergerichte benadering van bescherming door het identificeren van kwaadaardige IP-adressen kan enige bescherming bieden, maar de enorme omvang van gedistribueerde botnets maakt niet alleen sneller werken mogelijk, maar ook een zeer verspreide aanval die potentieel duizenden verschillende IP-adressen bestrijkt. Dit beperkt de proactieve detectie van credential stuffing aanzienlijk.

In tegenstelling tot gedragspatronen die te zien zijn bij brute force-aanvallen – waarbij bots voortdurend eerdere gissingen herhalen – proberen credential stuffing-bots eenvoudigweg toegang te krijgen via het gestolen paar, voordat ze verder gaan. Dit maakt ze zeer mobiel – wendbaar genoeg om programma’s te omzeilen die de frequentie van login-fouten beoordelen.

Hoe kunt u het opvullen van inloggegevens voorkomen?

Ondanks de uitdagingen waar beveiligingsteams voor staan, zijn er een paar nieuwe manieren waarop pogingen om credential stuffing te voorkomen zijn verijdeld.

Authenticeer met Multi-Factor

MFA voegt een extra authenticatielaag toe aan een inlogpoging door de gebruiker te laten authenticeren met iets dat hij heeft, maar ook met iets dat hij weet. Met een fysieke authenticatiemethode zoals een telefoon of toegangstoken kunnen credential-bots geen toegang krijgen tot een account, zelfs niet als de gestolen inloggegevens correct zijn. De uitdaging bij het implementeren van MFA voor een hele gebruikersbasis is echter aanzienlijk vanwege de wijdverbreide bezwaren op het gebied van de gebruikerservaring.

Gebruik CAPTCHA

CAPTCHA dwingt gebruikers te bewijzen dat ze een mens zijn. Dit kan ertoe bijdragen dat sommige bots met succes aanvallen uitvoeren, maar het is de moeite waard om in gedachten te houden dat aanvallers dit op twee manieren kunnen omzeilen: de eerste is via browsers zonder hoofd (zie hieronder); andere aanvallers hebben eenvoudigweg mensen ingezet om de CAPTCHA-fase van een login te voltooien. In dezelfde geest als MFA kan CAPTCHA het beste worden gecombineerd met een arsenaal aan andere benaderingen.

Blokkeer headless browsers

Headless browsers bieden automatisering op hoog niveau van webactiviteiten, inclusief CAPTCHA-voltooiing. Ze werken echter grotendeels via JavaScript-aanroepen, waardoor ze relatief gemakkelijk te herkennen zijn. Door de toegang tot alle headless browsers te blokkeren, krijgen CAPTCHA-technieken meer preventieve controle over pogingen tot het opvullen van inloggegevens.

Zwarte lijst van verdachte IP's

Beginnende aanvallers hebben doorgaans een kleinere verzameling kwaadaardige adressen waaruit ze kunnen putten. Dit is waar IP-blokkering nog steeds potentieel heeft, aangezien elk IP-adres dat probeert in te loggen op meerdere accounts snel kan worden verboden.

Identificeer en beperk utiliteitsverkeer

Het opsporen van verkeer dat afkomstig is van AWS of andere commerciële datacenters is eenvoudig: gebruik dit in uw voordeel door strikte tarieflimieten toe te passen op dit soort verkeer, aangezien het vrijwel zeker botgerelateerd is. Behandel al het datacenterverkeer met uiterste voorzichtigheid en zorg ervoor dat u verdachte gebruikers blokkeert.

Bescherm de inloggegevens van werknemers met LayerX

LayerX biedt volledig uitgebreide bescherming tegen credential stuffing door al het authenticatie- en autorisatiegedrag te monitoren. Deze zichtbaarheid wordt bereikt dankzij de implementatie ervan als browserextensie, waardoor volledige monitoring en analyse van inlogpogingen van gebruikers en verzoeken om toegang tot bronnen op elk apparaat mogelijk is.

Door een on-the-ground beeld van inlogactiviteiten te combineren met een marktleidende analyse-engine, worden de web- en SaaS-sessies van credential stuffing-bots duidelijk zichtbaar. Automatisch gemarkeerd als hoog risico, wordt het voor LayerX mogelijk om een contextgevoelige tweede verificatielaag te implementeren. Hoewel MFA historisch gezien lastig te implementeren is voor alle gebruikers, biedt LayerX deze extra authenticatiefactor verder, waardoor de UX-frustratie veroorzaakt door MFA en CAPTCHA wordt geëlimineerd. Op deze manier kan het toegangsbeleid de legitimiteit van een eindgebruiker bepalen zonder blindelings te vertrouwen op gestolen inloggegevens.

Met LayerX kunnen organisaties kwaadaardig wachtwoordgebruik opsporen, voorkomen en er proactief tegen beschermen.