Een van de meest over het hoofd geziene bedreigingen voor de bedrijfsveiligheid is iets dat werknemers uitgeven 40% van hun wakkere uren aan het doen. Nu organisaties profiteren van de voordelen van een steeds meer hybride personeelsbestand, hebben te veel organisaties dit belangrijke overzicht gemaakt van de manier waarop gebruikers en werknemers omgaan met externe systemen. Surfen op internet brengt aanzienlijke, vaak genegeerde risico's met zich mee.

Wanneer u een webpagina of app bezoekt, laadt de browser van uw apparaat code van een externe server. Vanuit een zero-trust perspectief roept de aanname van de legitimiteit van deze server ernstige zorgen op. Traditionele browserbescherming zoals Beveiligde webgateways (SWG's) gericht op pogingen om een webpagina te verifiëren via een vooraf samengestelde lijst met verdachte links; deze contextloze aanpak belemmerde oprechte verzoeken en miste nieuwe aanvallen vaak volledig.

Een decennium geleden, technieken zoals browserisolatie op afstand zijn geïntroduceerd als de volgende generatie browserbeveiliging. Wat browserisolatie op afstand doet, is het laden en verifiëren van sitecode voordat deze de browser bereikt. Deze aanpak biedt meer contextuele bescherming en isoleert een apparaat fysiek van hardgecodeerde bedreigingen.

Hieronder gaan we dieper in op de bedreigingen waartegen browserisolatie beschermt, en waarom organisaties dit gebruiken. We vragen ons af of het adequate bescherming biedt in een evoluerend bedreigingslandschap dat naadloze, organisatiebrede beveiliging vereist en modernere en effectievere beveiligingstechnologieën moet herzien om browserrisico's het hoofd te bieden.

Tegen welke bedreigingen beschermt browserisolatie?

Browserisolatie beschermt tegen opportunistische beveiligingsgebeurtenissen. Hieronder staan de zes belangrijkste kwetsbaarheden waarmee onbeschermde eindgebruikers te maken krijgen:

- Malvertiseren. Deze aanval concentreert zich rond legitieme advertentienetwerken. Voor de echte site-exploitanten (en hun externe advertentiebeheerder) zien deze advertenties er volkomen normaal uit. De criminele exploitanten van deze advertenties hebben echter enkele regels kwaadaardige code toegevoegd. Wanneer een onbeveiligde browser een geïnfecteerde pagina laadt – wat elke advertentie op elke site kan zijn – wordt een enkele instructie op uw apparaat geladen, waardoor deze wordt verbonden met de command-and-control-server van de crimineel. Vanaf hier kan de C2-server snel en stil alles op de achtergrond downloaden.

- Drive-by-downloads. Deze brede aanvalscategorie beschrijft een heimelijk malware-installatieproces. Of u nu eenvoudigweg een webpagina laadt met een niet-gepatchte browserkwetsbaarheid, of een legitiem stukje software installeert met malware gebundeld in de lader, drive-by downloads profiteren van elk klein toezicht.

- Aanvallen omleiden. Wanneer een e-mail waarin grote kortingen bij een merk worden gepromoot, in iemands inbox terechtkomt, beweegt een op veiligheid gerichte gebruiker over de link om de geldigheid ervan te controleren. Als ze zien dat de URL begint met het eigen siteadres van het merk, gaan ze ervan uit dat alles in orde is. Door omleidings-URL's kan de site van de aanvaller echter naar een adres worden gesmokkeld dat op het eerste gezicht legitiem lijkt. Deze techniek werd aangetroffen in bijna 7,000 phishing-e-mails, vermomd als American Express en Snapchat, in de drie maanden tussen mei en juli 3.

- Click-jacking. De klassieke kwetsbaarheid waardoor een gebruiker voor de gek kan worden gehouden om op een onbedoelde link te klikken. Er zijn veel valse 'download'- en advertentie-sluitknoppen, die gebruikers ertoe verleiden valse advertentie-inkomsten te genereren en zelfs een malware-download te initiëren.

- Browseraanvallen onderweg. Een aanvaller die zich tussen de siteserver en uw eigen browser bevindt, kan uw cookies stelen of de HTTP-verbinding misbruiken om inloggegevens te verzamelen en zelfs de webinhoud die u bekijkt, wijzigen.

- Cross-site scripting: Hierbij injecteert een aanvaller code in een legitieme website; waarvan de payload wordt verwijderd wanneer het slachtoffer de website laadt. Sommige cross-site scripting lijken qua stijl op de omleidingsaanval en voegen kwaadaardige code toe aan het einde van een vertrouwde URL. Wanneer de webbrowser van het slachtoffer dit laadt, kan een aanvaller inloggegevens en meer stelen.

Hoe werkt browserisolatie?

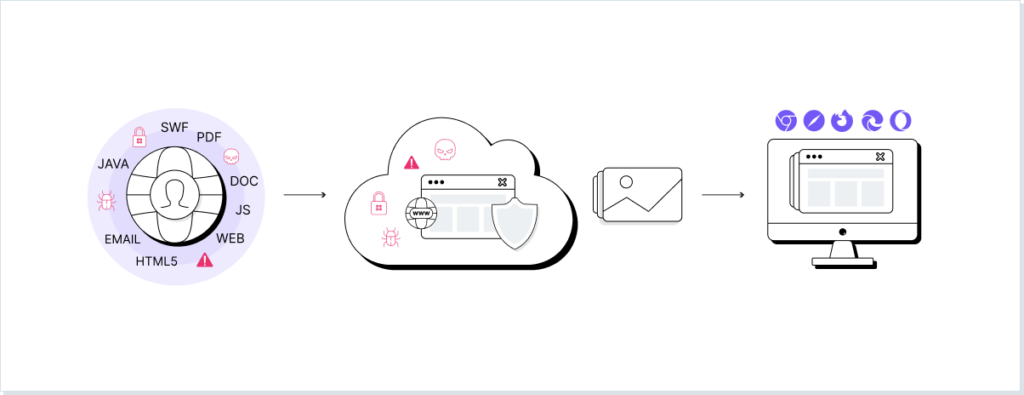

Browserisolatietechnologie zorgt ervoor dat webpagina's op afstand worden gehouden van de eigen browser van de gebruiker. Dit kan een aantal verschillende vormen aannemen (zie de soorten browserisolatie hieronder), maar ze werken allemaal vanuit hetzelfde algemene uitgangspunt. Ten eerste worden de surfactiviteiten van een internetgebruiker in een geïsoleerde omgeving uitgevoerd. Dit kan een server zijn, beheerd en onderhouden door een cloudleverancier, of een sandbox op de eigen computer van de eindgebruiker. Van daaruit wordt het surfgedrag teruggestuurd naar het apparaat van de gebruiker, evenals de door hem opgevraagde webpagina's (of simulaties daarvan). Wanneer de gebruiker een formulier indient, een download aanvraagt of op een link klikt, wordt het verzoek eerst naar deze geïsoleerde container verzonden, waar het wordt uitgevoerd en beoordeeld op malware.

Een gebruiker heeft bijvoorbeeld op een onschuldig ogende site gesurft met informatie over een aankomend branche-evenement. Ze wisten echter niet dat een malvertisementcampagne zich precies op deze pagina richt. Terwijl een onbeschermde gebruiker het risico loopt dat malware automatisch wordt gedownload, beschermt de geïsoleerde container de gebruiker tegen elke poging om deze naar een niet-herkende command-and-control-server te sturen, waardoor de aanval volledig wordt uitgeschakeld. Deze server of sandbox werkt op een niet-persistente basis en wordt opnieuw ingesteld of verwijderd wanneer de gebruiker de sessie sluit of wanneer de browser een time-out ondergaat. Dit elimineert het risico van cross-site scripting en andere op JavaScript gebaseerde aanvallen, neemt deze weg van de zorgen van de individuele werknemer en helpt webbrowsers af te sluiten van het bredere aanvalsoppervlak van het bedrijf.

Waarom gebruiken organisaties browserisolatie?

Uit het recente onderzoek van Gartner blijkt dat 82% van de toonaangevende respondenten in de sector in de financiële, HR- en juridische sector zal het werken op afstand blijven ondersteunen. Nu de traditionele perimeterbeveiliging verspreid is over honderden verschillende locaties, bewijzen de stijgende kosten voor datalekken de noodzaak van betere bescherming op afstand.

De traditionele optie voor bescherming tegen webgebaseerde malware omvat tools zoals de Secure Web Gateway (SWG). Deze netwerkbeveiligingsoplossing fungeert als proxy tussen de eindgebruiker en de pagina waarmee hij verbinding probeert te maken. Helaas slagen SWG's er niet in om kwaadwillende pagina's dynamisch in realtime te identificeren en er dus tegen te beschermen. Veel webproxy's en soortgelijke tools hebben last van contextblindheid bij browsersessies, terwijl ze de fijne details tussen echte webbestemmingen en kwaadaardige instanties missen. Door het brede scala aan benaderingen dat wordt toegepast, beginnen webbrowseroplossingen te lijden onder de opgeblazenheid van de tech-stack. Bovendien kunnen deze complexe benaderingen nog steeds zero-day-exploits missen, terwijl gebruikers onnodig van sites worden geblokkeerd en daardoor de productiviteit crasht.

Isolatie van webbrowsers houdt interne netwerken op afstand van elke bedreiging. Dit bevordert zowel de productiviteit van medewerkers – als hun veiligheid.

Soorten browserisolatie

Er zijn drie brede categorieën browserisolatietechnieken.

#1. Browserisolatie op afstand

Browserisolatie op afstand is afhankelijk van het feit dat het surfgedrag van de eindgebruiker naar een geïsoleerde cloudserver wordt gestreamd. Er zijn drie verschillende vormen van isolatie op afstand, waarbij elke vorm in verschillende vormen inhoud naar het apparaat van de gebruiker verzendt. De eerste is de 'pixel push'-methode. Hierdoor laadt een cloudserver de webpaginacode, terwijl een video of opeenvolgende afbeeldingen van de browse-activiteiten van de gebruiker naar het apparaat van de eindgebruiker worden gestreamd.

DOM-herschrijving zorgt er daarentegen voor dat de server de webpagina laadt en deze vervolgens actief herschrijft om schadelijke HTML of JavaScript te verwijderen. Zodra de inhoud is gedeclameerd, wordt deze naar het apparaat van de eindgebruiker gestuurd om een tweede keer door de browser te worden geladen en weergegeven.

De laatste methode omvat een soortgelijk proces, waarbij de webpagina op afstand wordt geladen, maar de inhoud niet uitgebreid wordt herschreven. In plaats daarvan ontvangt de gebruiker een weergave van de webpagina in vectorgrafisch formaat nadat alle code is uitgevoerd.

Fundamenteel zorgt externe browserisolatie bijna altijd voor latentie in het browserproces.

#2. Browserisolatie op locatie

On-premises browserisolatie werkt op dezelfde manier als browserisolatie op afstand. Om de latentie echter te verminderen, wordt de externe cloudserver vervangen door een server die wordt gehost binnen het interne netwerk van de organisatie.

De webbrowserisolatie moet bijna altijd plaatsvinden binnen de bestaande firewallprocedures van de organisatie, in plaats van daarbuiten, zoals gebeurt via het externe isolatieproces. Deze techniek kan goed werken voor organisaties met de hoogste privacy, maar is niet zo goed van toepassing op externe medewerkers vanwege de dure hardwarevereisten van on-premise servers. Hoewel gebruikers veilig zijn in de wetenschap dat hun browsen geen individuele apparaten blootstelt, bestaat het risico dat het interne netwerk wordt getroffen door een bijzonder vervelende dreiging van het openbare internet.

#3. Browserisolatie aan de clientzijde

Browserisolatie aan de clientzijde verschilt drastisch van browserisolatie op afstand. Het werkt onder hetzelfde browservirtualisatie-ethos en is niet afhankelijk van een externe server, maar werkt in plaats daarvan op het apparaat van de gebruiker zelf. Het isolatieaspect komt voort uit een van de twee technieken: virtualisatie of sandboxing.

Virtualisatie beschrijft het proces waarbij één computer in meerdere – afzonderlijke – virtuele machines wordt verdeeld. Net onder het besturingssysteem van een computer bevindt zich de hypervisor, die kan worden gebruikt om de hardwarebronnen te verdelen tussen het hostapparaat en eventuele gastsystemen. Wat er in één virtuele machine gebeurt, zou – theoretisch gezien – precies daarop moeten worden geïsoleerd. Door één virtuele machine te gebruiken om webpagina's te laden, wordt de hostcomputer beschermd tegen de meest voorkomende webbrowserbedreigingen.

Sandboxing heeft enkele overeenkomsten met virtualisatie en biedt een besloten virtuele omgeving waarin applicaties kunnen worden uitgevoerd. Er is echter geen sprake van een geheel afzonderlijk systeem. In plaats daarvan is een sandbox een container die rond een applicatie kan worden geplaatst die op het besturingssysteem draait. Het belangrijkste voordeel hiervan is dat – elke keer dat een sandbox wordt gesloten – alle gebeurtenissen niet worden opgeslagen en dus worden verwijderd.

De volgende generatie browserbeveiliging begint met LayerX

Browserisolatie levert geen resultaat op op de verregaande zekerheid die het ooit beloofde. De aanzienlijke impact van de oplossing op de gebruikerservaring heeft geresulteerd in sporadisch gebruik, waarbij organisaties proberen te vertrouwen op fragmentarische bescherming, omdat werknemers eenvoudigweg kiezen voor een minder belastende browserervaring.

Alternatieven zijn ook niet veel beter: Cloud Access Security Brokers (CASB's) zijn lange tijd de oplossing van de industrie geweest voor de kwetsbaarheid van browsers. De naleving van het beleid dat wordt afgedwongen door CASB's is echter alleen van toepassing op gesanctioneerde applicaties en is sterk afhankelijk van de API van elke app. Hun integratievereisten hebben bijgedragen aan het ontstaan van een complexe, kostbare en minder efficiënte vorm van beveiligingsbeheer.

LayerX is de eerste oplossing die prioriteit geeft aan eenvoud. Het biedt op uniforme wijze alle mogelijkheden van browserisolatie op afstand, waardoor real-time beheer van internetgebruik, phishing- en malwarebescherming mogelijk is, zonder dat u uw werknemers in de weg zit. Als u grootschalige infrastructurele veranderingen achterwege laat, sluit de oplossing van LayerX aan bij de beveiligingsbehoeften van uw organisatie – en niet andersom.