Een van de oudste en meest gevestigde cyberbeveiligingsarchitecturen van vandaag is het air-gap-model. De geluiden die door vroege elektromechanische versleutelingsapparaten werden geproduceerd, werden voor het eerst vastgesteld tijdens de Tweede Wereldoorlog en konden worden opgenomen en gedecodeerd om militaire communicatie zichtbaar te maken. Commandanten kregen het advies om de fysieke toegang tot zowel de elektromechanische apparaten als de omliggende 30 meter te controleren – zo werd het luchtspleetmodel geboren.

Beveiliging via fysieke isolatie is nog steeds een krachtig onderdeel van de huidige NAVO-certificeringsnormen. Recente stappen in de richting van cloudgebaseerde infrastructuur hebben de traditionele perimeter misschien doorbroken, maar als reactie daarop is de beveiliging van luchtgaten geëvolueerd. Innovatie is bijvoorbeeld nog nooit zo sterk afhankelijk geweest van een constante internetverbinding. Het browsen op sites vereist de overdracht van gegevens van en naar niet-vertrouwde servers, waardoor de browser een van de meest essentiële bedrijfshulpmiddelen van vandaag is – en het grootste veiligheidstoezicht.

Surfen op het openbare internet is zo alomtegenwoordig dat het vaak onder de beveiligingsradar glipt, maar cybercriminelen hebben het grenzeloze potentieel van kwaadaardige code in browsers al ontdekt. 2023 is begonnen met een enorme piek in gevallen van malvertising, waarbij zowel consumenten als bedrijven te maken krijgen met getrojaniseerde downloadpagina's en met malware besmette Google Ads.

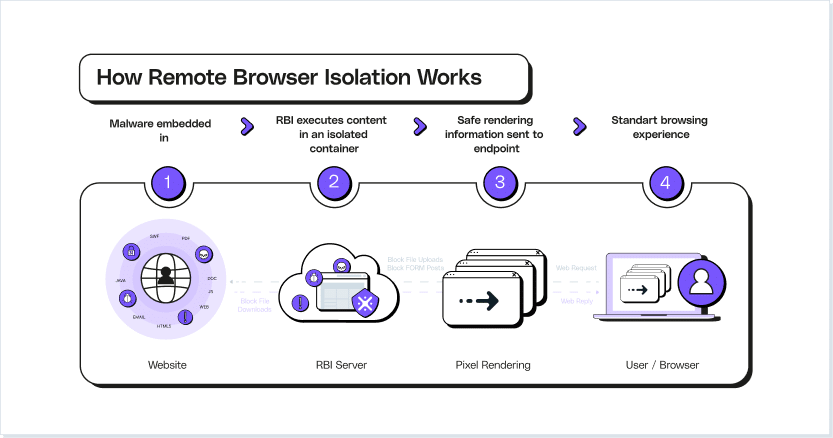

Remote Browser Isolation (RBI) biedt één beschermingsmethode door het browsen weg te houden van het vertrouwde apparaat. RBI wordt bereikt via virtualisatietechnologie en scheidt fysiek een vertrouwd apparaat van de onbekende server van een website. Eén enkele geïsoleerde omgeving – zoals een externe cloudinstantie – beïnvloedt het surfgedrag van de gebruiker, terwijl de resulterende pagina's en acties naar de eigen browser van de eindgebruiker worden gestreamd. Elke kwaadaardige code die op de website wordt gehost, wordt daarom op afstand gehouden, terwijl de gebruiker nog steeds vrij is om naar believen door sites te bladeren.

Door het bieden van bijna onverslaanbare bescherming is RBI een van de populairste vormen van browserverdediging geworden. De bedrijfsbrede bescherming die RBI biedt, is echter slechts zo goed als de langzaamste internetverbinding; Terwijl sommige organisaties het hardnekkige bandbreedteprobleem van RBI blijven bestrijden, hebben anderen een oplossing ontdekt die productiviteit niet langer tegenover beveiliging stelt.

Lees meer over het LayerX-browserbeveiligingsplatform

Hoe werkt externe browserisolatie?

Remote Browser Isolatie kan een aantal verschillende vormen aannemen, maar ze werken allemaal grotendeels via dezelfde mechanismen. Ten eerste vraagt een geverifieerde gebruiker om een nieuw geïsoleerde browserinstantie. De oplossing beoordeelt tot welke machtigingen de gebruiker toegang heeft (al gedefinieerd door het zero-trust-beleid voor de hele onderneming) en creëert dienovereenkomstig de browse-instantie.

De geïsoleerde browser kan worden gehost via drie verschillende isolatiearchitecturen. De eerste en meest populaire is als container, op een cloudinstantie van derden, maar andere opties zijn ook op een virtuele machine of als sandbox. Deze laatste twee kunnen, afhankelijk van de oplossing, op het eigen apparaat van de gebruiker worden gehost.

Met dit geïsoleerde exemplaar kunnen eindgebruikers op een iets andere manier met elkaar omgaan dan op het World Wide Web. Websites zijn eenvoudigweg regels code, gehost op een webserver. Wanneer u op een onbeschermd apparaat surft, maakt de browser-app contact met deze server en downloadt alle benodigde inhoud om elke pagina uit te voeren. Hoewel dit prima werkt voor legitieme pagina's, zijn er een aantal manieren waarop dit proces kan worden misbruikt om stilletjes malware op de achtergrond te downloaden. Zodra een RBI-proces actief is, wordt alle code op de afzonderlijke instantie uitgevoerd. Van daaruit wordt het surfgedrag van de eindgebruiker naar zijn eigen apparaat gestreamd, waardoor vrijwel realtime feedback mogelijk is.

Deze aparte virtuele browser zal zijn eigen mogelijkheden voor detectie van bedreigingen hebben, waarbij de sitecode wordt gecontroleerd op herkenbare bedreigingen. Door deze opschoning van sessiegegevens en URL's kunnen eindgebruikers nog steeds met elke site communiceren en er doorheen bladeren. Er is minder risico dat gebruikers worden geblokkeerd van sites waartoe ze mogelijk echt toegang nodig hebben. Een geschikte RBI-oplossing geeft niet alleen prioriteit aan webbeveiliging, het helpt ook de impact van geblokkeerde sites op de productiviteit van gebruikers te verminderen, waardoor aanvallers buiten beschouwing worden gelaten.

Soorten externe browserisolatie

De typen Remote Browser Isolation bieden elk hun eigen situatiespecifieke voordelen. Het beveiligingsbeleid van elke organisatie moet worden weerspiegeld in de tools die werknemers en klanten beschermen. Variërend van uiterst veilige tot lichtere, gebruiksvriendelijkere ervaringen, hier zijn de drie belangrijkste soorten RBI:

Pixel-duwen

Deze RBI-techniek zorgt ervoor dat de cloudleverancier elke webpagina op afstand laadt en uitvoert, waarbij het surfgedrag van de gebruiker wordt gerepliceerd via pixelafbeeldingen. Deze stroom wordt vervolgens naar de browser van de klant verzonden, waarbij geen verandering van de reeds bestaande surfgewoonten van de gebruiker wordt vereist. Bovendien kan deze aanpak op vrijwel alle webpagina's werken. Deze vorm van cloud-browserisolatie biedt vrijwel onverslaanbare beveiliging, omdat bestanden en uitvoerbare code nooit interactie hoeven te hebben met het apparaat van de eindgebruiker.

Deze hoge mate van beveiliging is echter alleen van toepassing zolang de oplossing in gebruik is. Een groot nadeel van pixel-push is de latentie die in vrijwel al het surfgedrag wordt geïntroduceerd. Deze slechte gebruikerservaring kan ertoe leiden dat eindgebruikers ronduit weigeren de beveiligingsoplossing te gebruiken die is gebouwd om hen te beschermen.

DOM-gebaseerde weergave

Terwijl pixel-push inhoud naar de kijker streamt, hanteert DOM-herschrijven een actievere benadering om kwaadaardige code te bestrijden. Deze methode laadt de betreffende website eerst in de geïsoleerde omgeving, voordat alle inhoud daarin wordt herschreven. Hierdoor wordt elke mogelijke aanval op de broncode zelf verwijderd en pas na het uitgebreide herschrijven wordt de webinhoud naar de eindgebruiker verzonden. Ten slotte laadt de browser de gedeclameerde site en voert deze uit.

Streaming media

Zodra een webpagina volledig is geladen en alle code is uitgevoerd door de cloudleverancier, wordt er een vectorgrafische weergave van de webpagina gemaakt. Door deze weergave van de pagina kunnen media met een laag risico snel aan de browser worden geleverd. Hoewel deze oplossing vaak sneller is dan pixel-push, kleven er nog steeds zwakke punten, zoals een veel hoger bandbreedteverbruik dan onbeschermd browsen. Dit heeft een domino-effect op de computerkosten, omdat gecodeerde video- en vectorafbeeldingen meer middelen vereisen om de eindgebruiker te bereiken.

Voordelen van externe browserisolatie

Schadelijke websites vertegenwoordigen een van de meest flagrante beveiligingsfouten in elke organisatie. Websites kunnen zich op verschillende hotspots in de aanvalstrechter bevinden – van met malware geladen advertenties die op legitieme sites worden geplaatst, tot nepsites die payload leveren en die via phishing-e-mails zijn gelinkt. RBI-bescherming moet elke potentiële aanvalsmogelijkheid voor elke gebruiker in uw organisatie uitgebreid aanpakken.

Bescherming tegen kwaadaardige code

RBI voorkomt dat kwaadaardige code enig deel van het enorme, uitgestrekte netwerk van zakelijke apparaten raakt. Door zich te concentreren op een zero-trust-aanpak is de bescherming van kwaadaardige code niet langer afhankelijk van traditionele op bestandshandtekeningen gebaseerde detectietechnieken, en omvat deze zelfs nieuwe malvertisement- en phishing-aanvallen.

Anoniem browsen

In de steeds meer onderling verbonden werkruimtes van tegenwoordig brengen werknemers regelmatig apparaten mee die zij het prettigst vinden, inclusief hun eigen persoonlijke telefoons en laptops. De browsercaches van elk apparaat bevatten veel persoonlijke informatie, waarbij automatisch aanvullen de grootste bedreiging voor de gegevensbeveiliging vormt. Door een verbindingsvorm aan te bieden waarmee elk apparaat op het netwerk anoniem kan browsen, kunnen aanvallers niet langer proberen om automatisch ingevulde en gegevensvolledige eindgebruikersprofielen te stelen.

Data verlies voorkomen

Elke browsercache biedt een schat aan gegevens die redelijk gemakkelijk kunnen worden gelekt. Door lokale caching te verwijderen, wordt het eindpuntapparaat uit het bereik van de aanvaller verwijderd. Op bedrijfsbreed niveau maakt de grotere zichtbaarheid van de code van elke website de identificatie en beëindiging van elke poging tot gegevensexfiltratie mogelijk.

Analyse van gebruikersgedrag

Een veilige browser is niet het enige voordeel van RBI. De meeste RBI-oplossingen bieden een centraal dashboard dat een overzicht weergeeft van de webbeveiliging van elke organisatie. Dit biedt niet alleen een macro-overzicht van uw beveiligingsbeleid, maar ondersteunt ook het beheer van gedetailleerde gegevens op gebruikersniveau. Rapporten over internetgebruik en browseractiviteit zorgen ervoor dat individuele gebruikers beter begeleid kunnen worden naar veiliger surfgedrag.

Verminderd aantal beveiligingswaarschuwingen

Door alle actieve code buiten het netwerk zelf uit te voeren, kan geen enkele bedreiging de netwerklaag binnendringen. Dit verlicht de last van op detectie gebaseerde oplossingen, waarvan de beveiligingswaarschuwingen het overgrote deel van de achterstand van de meeste beveiligingsteams uitmaken. De zero-trust-aanpak die de basis vormt van RBI geeft beveiligingsteams de vrijheid om zich te concentreren op het verbeteren van de bredere beveiligingshouding van de omliggende onderneming.

Uitdagingen van RBI

Ondanks de talrijke beveiligingsvoordelen die RBI biedt, is de strengere beveiliging alleen van toepassing als de uitdagingen van de oplossing overkomelijk blijken. De volgende uitdagingen variëren van problemen rond de gebruikerservaring tot onvolledige bescherming:

Wachttijd

Het proces waarbij al het browseverkeer van de gebruiker via een cloudgebaseerde container wordt omgeleid, kost veel meer tijd voordat deze gegevens het beoogde doel bereiken. Door in wezen het aantal stops dat door elk pakket wordt gemaakt te verdubbelen, is latentie een grote zorg van eindgebruikers. Dit probleem verslechtert niet alleen de UX, maar schaadt de productiviteit verder en kan er zelfs toe leiden dat gebruikers ervoor kiezen af te zien van enige bescherming.

Website-ondersteuning

Er is geen garantie dat elke website de transformatieve processen van RBI kan doorstaan. Pixel-push vereist dat de pagina wordt uitgevoerd in een externe browser, die mogelijk niet alle pagina-elementen kan weergeven. Bovendien is DOM-gebaseerde weergave een nog intensiever proces en kunnen complexe webpagina's volledig kapot gaan als de inhoud ervan wordt verwijderd.

Onvolledige bescherming

De bescherming die DOM-weergave biedt, vereist nog steeds dat externe code in de eigen browser van de eindgebruiker wordt uitgevoerd. Het fundamentele doel van DOM is om dit te herschrijven, hoewel er aanvalsvectoren zijn die zelfs geavanceerde detectie van bedreigingen kunnen omzeilen. Een geavanceerde phishing-pagina kan bijvoorbeeld kwaadaardige inhoud verbergen als andere vormen van webpagina-elementen. Hierdoor zou malware het internet kunnen passeren browser isolatie.

Kosten

Het omleiden en analyseren van het volledige webverkeer van een organisatie is geen geringe opgave. De extra kosten van deze cloudoplossingen kunnen ertoe leiden dat bedrijven moeilijke budgettaire offers moeten brengen voor een oplossing die mogelijk geen volledige beveiliging biedt.

Bescherm uw browsen met LayerX

Browserisolatie op afstand heeft te kampen met een aantal belangrijke uitdagingen op het gebied van betrouwbaarheid en budget, grotendeels als gevolg van de verouderde, netwerk-only benadering van browserbescherming. LayerX biedt de mogelijkheid om het potentieel van surfen op het web te herwinnen, terwijl het hoogste niveau van bedrijfsbeveiliging behouden blijft via één enkel browserbeveiligingsplatform.

LayerX zorgt op twee belangrijke manieren voor een revolutie in de browserbeveiliging: detectie en handhaving. Ten eerste is het proces van uiterst nauwkeurige detectie van bedreigingen gericht op de browseractiviteit van elke eindgebruiker. De nabijheid van elke eindgebruiker maakt direct inzicht in alle browse-gebeurtenissen na decodering mogelijk, waardoor u een echt diepgaand inzicht krijgt in de beveiligingssituatie van uw onderneming. Dit wordt mogelijk gemaakt via een lichtgewicht browserextensie die profiteert van volledig gedetailleerd inzicht in elk siteonderdeel, verzoek en bestand. Terwijl de websiteactiviteit van elke gebruiker wordt gescout om kwaadaardige bedoelingen vast te stellen, sturen de sensorcomponenten van de extensie al deze browsegegevens naar een onafhankelijke analyse-engine. Dit ML-algoritme biedt realtime detectie van bedreigingen, aangevuld met LayerX's eigen, altijd beschikbare informatie over bedreigingen.

Als alle code legitiem blijkt te zijn, kan de browser dergelijke code zonder onderbreking laden. Als echter wordt ontdekt dat een pagina-element kwaadaardige bedoelingen verbergt, treedt het zeer nauwkeurige handhavingsproces van LayerX in werking. Elk onderdeel binnen de bezochte webpagina kan in realtime worden gewijzigd, waardoor de interactie van de code met de browser van de eindgebruiker wordt voorkomen. daarom de diefstal of exfiltratie van gegevens, cookies en inloggegevens. Dit proces gaat veel verder dan de ruwe blokkeer-/toestaatprocessen van veel browserbeveiligingsoplossingen en vermijdt de latentie-intensieve eisen van volledige DOM-gebaseerde weergave.

Hoewel LayerX de hoogste vorm van browserbeveiliging biedt, gaat het nog verder. De toewijding van LayerX aan zero trust zorgt ervoor dat de browser zelf een nieuwe vorm van authenticatie binnen de hele onderneming kan worden. Dit helpt de organisatorische middelen vast te houden, zelfs in ruimtes waar veel aannemers actief zijn. Zodra de browser wordt gezien als een verdere vorm van authenticatie, wordt het mogelijk om autorisatiebeleid op browserniveau af te dwingen, waardoor buitensporige bevoegdheden op zowel beheerde als onbeheerde apparaten worden beperkt.

Ten slotte worden de gedetailleerde inzichten van LayerX samengevat in de beheerconsole. Pas het beleid aan en wijzig het in de hele onderneming (of in specifieke subsecties) op basis van informatie over en toezicht op dreigingen van de volgende generatie.