Påloggingsinformasjon er inngangsporten til alle nettjenester i dag, da de hjelper til med å identifisere personen bak skjermen, og beskytter den sensitive informasjonen din fra alle med ondsinnede hensikter. Til tross for mylderet av forebyggende tiltak som er mulig i dag, er legitimasjonsfylling fortsatt et av de beste verktøyene i nettangriperens arsenal. Med dette kan angripere bryte seg inn på nettkontoer og komme seg unna med verdifulle personlige data.

Med over 15 milliarder legitimasjon tilgjengelig for kjøp på det svarte markedet, er angripere alltid ute etter å tjene en rask fortjeneste ved å utnytte lekket legitimasjon mot ofre. I dag trenger de ikke nødvendigvis å betale for å bevæpne disse stjålne legitimasjonene – RockYou21-listen er en offentlig tilgjengelig liste over passord, som kompilerer over 8 milliarder oppføringer. Med denne gratis databasen får hackere en ekstraordinær mengde ammunisjon mot intetanende nettbrukere. Med databaser som disse kan det bare ta litt tid før automatiserte passordsprayverktøy finner den riktige påloggingskombinasjonen og tar over.

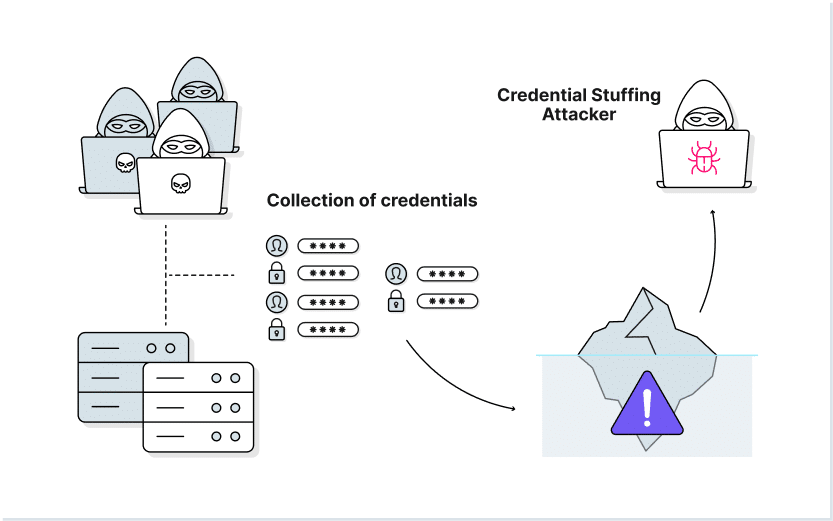

Hvordan fungerer credential stuffing-angrep?

Kjernesvakheten i sentrum av legitimasjonsfyllingens popularitet er hyppigheten av gjenbruk av passord. Selv om det er fristende å legge all denne skylden på sluttbrukeren, er det verdt å huske på det store antallet nettkontoer som hver sluttbruker trenger å holde styr på.

En fersk studie fant at den gjennomsnittlige personen nå bare har 100 nettkontoer – dette økte drastisk gjennom pandemien, ettersom horder av nye brukere oppdaget nye former for online underholdning. Gitt konteksten med å sjonglere med så mange kontoer, blir brukere i hovedsak tvunget til to alternativer: det første er å bruke en omfattende og sikker passordbehandling; eller å gjenbruke passord på tvers av kontoer. Mens førstnevnte er lovende, er passordbehandlere fortsatt relativt nye og langt fra utbredt. De representerer også enda større mål for angripere, eksemplifisert i det nylige LastPass-bruddet som så både bedrifts- og kundedata stjålet.

Når angripere vet at så mange brukere er avhengige av det samme passordet på flere nettkontoer, bruker angripere ofte tidligere brudd på legitimasjonen for å høste høy fortjeneste. Credential stuffing er prosessen med å plugge disse lekkede legitimasjonene inn i et automatisert program, som deretter automatisk fungerer gjennom alle tilknyttede nettkontoer for å forsøke et innbrudd.

De fleste angrep følger samme format: For det første vil angriperen finne eller kjøpe en cache med brukernavn og passord – ofte avslørt av et nylig datainnbrudd. Angriperen vil da bruke litt tid på å teste om disse kombinasjonene fungerer på noen få nettsteder. Når det er bekreftet, begynner det storstilte angrepet for alvor. Alle de stjålne dataene blir brukt, og utsteder flom av påloggingsforsøk mot en spesifikk server. Hvis bare én fungerer, har angriperen tilgang. Ved innbrudd vil angriperen manuelt begynne å fjerne alt av verdi fra kontoen – for eksempel kredittkortnumre, tilknyttede e-postkontoer og personnummer. Til slutt, før han gir fra seg kontrollen over kontoen, kan angriperen holde den til løsepenger.

Hva forårsaker credential stuffing-angrep?

Credential stuffing-angrep er ganske enkelt et resultat av mange bredere tilsyn i en organisasjons angrepsoverflate. De automatiserte påloggingsrobotene trives av en jevn innmating av lekket, stjålet og sprukket legitimasjon, som hver kommer fra individuelle kilder.

Databrudd

Datainnbrudd, som aldri har vært mer vanlig, er forårsaket av en myriade av svak sikkerhetspraksis, innsidetrusler og målrettede angrep i stor skala. Mens selskaper kjemper for å håndtere nedfallet på tvers av PR og tekniske systemer, blir dataene som frigis under et brudd raskt matet inn i det sterke markedet for legitimasjonsfylling. Relevant legitimasjon resirkuleres til ytterligere datainnbrudd, ettersom angripere infiltrerer et bredere spekter av bedriftsnettverk. Fra dette eksfiltreres mer sensitive data, noe som fører til eksponentielt økende angrep.

Gjenbrukte passord

Takket være dagens online tilkobling er utbredelsen av gjenbruk av passord utbredt: 80 % av bedriftens datainnbrudd er direkte forårsaket av brudd på passord; det samme tallet beskriver prosentandelen av hacking-hendelser forårsaket av gjenbruk av passord. Ved siden av dette kan styrken til ulike passord avhenge av alarmerende tilgjengelig informasjon: opptil en tredjedel av amerikanske ansatte bruker barne- eller kjæres bursdager som grunnlag for passordene sine. Til sammen øker den potensielle angrepsoverflaten som tilbys av slike replikerbare og gjettbare passord eksplosjonsradiusen til credential stuffing-angrep massivt.

Phishing-angrep

Phishing-angrep ser at angripere lurer ofre gjennom etterligning. Ved å bygge falske e-poster – angivelig fra banker, programvareleverandører eller til og med kolleger – blir ofre overtalt til å avsløre påloggingsdetaljer. Når disse legitimasjonene skrives inn på en falsk påloggingsside, legges de til angriperens stadig voksende database. E-poster er ikke den eneste formen for meldinger som phishing-angripere bruker: telefonsamtaler, SMS-meldinger og sosiale medier tilbyr alle mulige angrepsmuligheter.

Lekket legitimasjon

Legitimasjon blir ikke alltid behandlet med den respekten de fortjener – raske utviklingssykluser fører ofte til forglemmelser som blir alt for utnyttelige av ondsinnede aktører. Dette problemet vedvarer også utenfor Devops: ansatte lekker noen ganger ved et uhell legitimasjon ved å dele dem med andre, eller lagre dem i klartekst. Når forekomster av lekket legitimasjon oppstår, legges de raskt til databasene med sammenstilte legitimasjoner som er tilgjengelige på mørke nettmarkedsplasser.

Automatiserte verktøy

Den siste biten i legitimasjonspuslespillet tas opp av automatiserte verktøy. Å sjekke gyldigheten til milliarder av passord ville være umulig for manuelle prosesser. I stedet øker angripere effektiviteten og avkastningen til angrep ved å bruke roboter. Disse tester millioner av passord- og brukernavnkombinasjoner hvert minutt, og distribuerer og forsterker aktive angrep.

Utfordringene ved registrering av legitimasjonsstopping

Overtaket som brukere av legitimasjon nyter godt av, er deres evne til å blande seg med legitime brukere. Tradisjonell nettapplikasjonsbrannmur (WAF) og svartelistetilnærminger mislykkes fullstendig, siden disse angrepene ikke er avhengige av identifiserbare utnyttelser – eller noen åpenlyst ondsinnede handlinger. Teknisk sett bruker angriperen appens påloggingsfunksjonalitet for sin tiltenkte årsak – noe som gjør WAF ubrukelig.

Å ta en angripersentrert tilnærming til beskyttelse ved å identifisere ondsinnede IP-adresser kan tilby en viss beskyttelse, men omfanget av distribuerte botnett tillater ikke bare raskere arbeid – men også et svært spredt angrep som dekker potensielt tusenvis av forskjellige IP-adresser. Dette begrenser i stor grad all proaktiv gjenkjenning av legitimasjonsfylling.

I motsetning til atferdsmønstre som sees i brute force-angrep – der roboter kontinuerlig gjentar tidligere gjetninger – forsøker roboter som fyller på med legitimasjon ganske enkelt tilgang via det stjålne paret, før de går videre. Dette gjør dem svært mobile – smidige nok til å unngå programmer som vurderer hyppigheten av påloggingsfeil.

Hvordan forhindre credential stuffing?

Til tross for utfordringene som sikkerhetsteamene gir, er det noen få nye måter som forsøk på å fylle på legitimasjon har blitt hindret.

Autentiser med Multi-Factor

MFA legger til et ekstra lag med autentisering til et påloggingsforsøk ved å få brukeren til å autentisere med noe de har – så vel som noe de kjenner. Med en fysisk autentiseringsmetode som en telefon eller tilgangstoken, kan ikke legitimasjonsroboter få tilgang til en konto selv om de stjålne påloggingsdetaljene er korrekte. Utfordringen med å implementere MFA på tvers av en hel brukerbase er imidlertid betydelig på grunn av utbredte brukeropplevelsesinnvendinger.

Bruk CAPTCHA

CAPTCHA tvinger brukere til å bevise at de er mennesker. Dette kan bidra til å redusere noen av robotene som vellykket utfører angrep, selv om det er verdt å huske på at angripere har to måter å omgå dette på: den første er hodeløse nettlesere (se nedenfor); andre angripere har ganske enkelt vendt seg til å ansette mennesker for å fullføre CAPTCHA-fasen av en pålogging. På samme måte som MFA er CAPTCHA best kombinert med et arsenal av andre tilnærminger.

Blokker hodeløse nettlesere

Hodeløse nettlesere tilbyr automatisering på høyt nivå av nettaktiviteter – inkludert CAPTCHA-fullføring. De opererer imidlertid hovedsakelig via JavaScript-anrop, noe som gjør dem relativt enkle å oppdage. Ved å blokkere tilgang til alle hodeløse nettlesere, gis CAPTCHA-teknikker mer forebyggende kontroll over forsøk på utstopping av legitimasjon.

Svarteliste mistenkelige IP-er

Nybegynnere angripere har vanligvis et mindre utvalg av ondsinnede adresser å hente fra. Det er her IP-blokkering fortsatt er hotellpotensial, ettersom enhver IP som prøver å logge på flere kontoer raskt kan bli utestengt.

Identifiser og begrense trafikk utenom boliger

Det er enkelt å oppdage trafikk som stammer fra AWS eller andre kommersielle datasentre: bruk dette til din fordel ved å bruke strenge takstgrenser for denne typen trafikk, siden det nesten helt sikkert er bot-relatert. Behandle all datasentertrafikk med ekstrem forsiktighet, og sørg for å blokkere alle mistenkelige brukere.

Beskytt ansattes legitimasjon med LayerX

LayerX tilbyr fullstendig beskyttelse mot fylling av legitimasjon ved å overvåke all autentiserings- og autorisasjonsatferd. Denne synligheten oppnås takket være implementeringen som en nettleserutvidelse, som tillater full overvåking og analyse av brukerpåloggingsforsøk og ressurstilgangsforespørsler på tvers av alle enheter.

Ved å kombinere en visning på bakken av påloggingsaktivitet med en markedsledende analysemotor, blir nettet og SaaS-øktene med påloggingsroboter tydelig synlige. Automatisk flagget som høyrisiko, blir det da mulig for LayerX å implementere et kontekstsensitivt andre lag med verifisering. Mens MFA historisk sett har vært en kamp å implementere på tvers av alle brukere, gir LayerX ytterligere denne ekstra autentiseringsfaktoren, og eliminerer UX-frustrasjonen forårsaket av MFA og CAPTCHA. På denne måten kan tilgangspolicyer bestemme legitimiteten til en sluttbruker uten å stole blindt på stjålet legitimasjon.

Med LayerX er organisasjoner i stand til å oppdage, forhindre og proaktivt beskytte mot ondsinnet passordbruk.