En av de mest oversett truslene mot bedriftens sikkerhet er noe ansatte bruker 40 % av deres våkne timer driver med. Med organisasjoner som nyter godt av fordelene med en stadig mer hybrid arbeidsstyrke, har for mange gjort dette nøkkelovervåkningen i hvordan brukere og ansatte samhandler med eksterne systemer. Å surfe på nettet har en betydelig risiko som ofte ignoreres.

Når du besøker en nettside eller app, laster enhetens nettleser kode fra en ekstern server. Fra et null-tillit-perspektiv vekker antagelsen om denne serverens legitimitet alvorlige bekymringer. Tradisjonell nettleserbeskyttelse som f.eks Secure Web Gateways (SWGs) fokusert på å forsøke å bekrefte en nettside via en forhåndsbygd liste over mistenkelige lenker; denne kontekstløse tilnærmingen hindret ekte forespørsler og gikk ofte helt glipp av nye angrep.

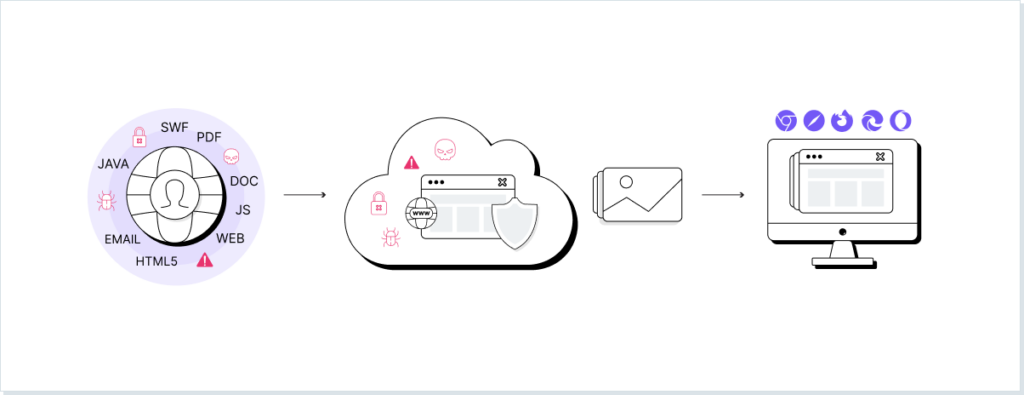

For et tiår siden, teknikker som ekstern nettleserisolering har blitt introdusert som neste generasjon nettleserbeskyttelse. Det som ekstern nettleserisolering gjør, er å laste og bekrefte nettstedskoden før den når nettleseren. Denne tilnærmingen tilbyr mer kontekstuell beskyttelse, og isolerer fysisk en enhet fra hardkodede trusler.

Nedenfor ser vi nærmere på truslene som nettleserisolering beskytter mot, og hvorfor organisasjoner bruker det. Vi spør om det gir tilstrekkelig beskyttelse i et trussellandskap i utvikling som krever sømløs, organisasjonsomfattende sikkerhet og vurderer mer moderne og effektive sikkerhetsteknologier for å møte nettleserrisiko.

Hvilke trusler beskytter nettleserisolering mot?

Nettleserisolering beskytter mot opportunistiske sikkerhetshendelser. Nedenfor er de 6 store sårbarhetene som ubeskyttede sluttbrukere står overfor:

- Malvertising. Dette angrepet sentrerer rundt legitime annonsenettverk. For de ekte nettstedsoperatørene – og deres tredjeparts annonseadministrator – ser disse annonsene helt normale ut. De kriminelle operatørene av disse annonsene har imidlertid inkludert noen få linjer med ondsinnet kode. Når en ubeskyttet nettleser laster inn en infisert side – som kan være en hvilken som helst annonse på et hvilket som helst nettsted – lastes en enkelt instruksjon inn på enheten din, som kobler den til den kriminelles kommando- og kontrollserver. Herfra kan C2-serveren raskt og stille laste ned hva som helst i bakgrunnen.

- Drive-by-nedlastinger. Denne brede kategorien av angrep beskriver en snikende installasjonsprosess for skadelig programvare. Enten du bare laster inn en nettside med en uoppdatert nettlesersårbarhet, eller installerer et ekte stykke programvare med skadelig programvare samlet i lasteren, drar drive-by-nedlastinger nytte av enhver liten forglemmelse.

- Omdiriger angrep. Når en e-post som promoterer store rabatter på en merkevare kommer inn i noens innboks, vil en sikkerhetsinteressert bruker holde musepekeren over lenken for å sjekke gyldigheten. Når de ser nettadressen som begynner med merkevarens egen nettstedsadresse, antar de at alt er i orden. Omdirigeringsadresser tillater imidlertid at angriperens nettsted blir smuglet inn i en adresse som først virker legitim. Denne teknikken ble funnet i nesten 7,000 phishing-e-poster som ble maskert som American Express og Snapchat i løpet av de tre månedene mellom mai og juli 3.

- Klikk-jekking. Den klassiske sårbarheten som lar en bruker bli lurt til å klikke på en hvilken som helst utilsiktet lenke. Det florerer av falske "last ned" og lukk annonseknapper, som lurer brukere til å generere falske annonseinntekter og til og med starte nedlasting av skadelig programvare.

- On-path nettleserangrep. Sittende mellom nettstedserveren og din egen nettleser, kan en on-path-angriper stjele informasjonskapslene dine eller utnytte HTTP-forbindelsen til å samle inn påloggingsinformasjon, og til og med endre nettinnholdet du ser på.

- Skripting på tvers av nettsteder: Dette ser at en angriper injiserer kode på et legitimt nettsted; nyttelasten som droppes når offeret laster inn nettstedet. I likhet med omdirigeringsangrepet, legger noe skripting på tvers av nettsteder til skadelig kode på slutten av en pålitelig URL. Når offerets nettleser laster dette, er en angriper i stand til å stjele påloggingsinformasjon og mer.

Hvordan fungerer nettleserisolering?

Nettleserisolasjonsteknologi fjerner nettsider fra brukerens egen nettleser. Dette kan ha en rekke forskjellige former (se typene nettleserisolering nedenfor), men alle fungerer på samme generelle premiss. For det første utføres en nettbrukers surfeaktiviteter i en isolert setting. Dette kan være en server, kontrollert og vedlikeholdt av en skyleverandør, eller en sandkasse på sluttbrukerens egen datamaskin. Derfra overføres nettleseratferden tilbake til brukerens enhet, i likhet med deres forespurte nettsider (eller simuleringer av disse). Når brukeren sender inn et skjema, ber om en nedlasting eller klikker på en lenke, blir forespørselen først overført til denne isolerte beholderen, hvor den utføres og vurderes for skadelig programvare.

For eksempel har en bruker surfet over et uskyldig utseende nettsted, med informasjon om en kommende bransjebegivenhet. Ukjent for dem er imidlertid en malvertising-kampanje rettet mot denne nøyaktige siden. Mens en ubeskyttet bruker risikerer en automatisk nedlasting av skadelig programvare, beskytter den isolerte beholderen brukeren mot ethvert forsøk på å sende dem til en ukjent kommando- og kontrollserver, og deaktiverer angrepet fullstendig. Denne serveren eller sandkassen fungerer på en ikke-vedvarende basis, og blir tilbakestilt eller slettet hver gang brukeren lukker økten, eller nettleseren blir tidsavbrutt. Dette eliminerer risikoen for skripting på tvers av nettsteder og andre JavaScript-baserte angrep, fjerner dem fra den enkelte ansattes bekymringer, og hjelper til med å stenge nettlesere fra selskapets bredere angrepsoverflate.

Hvorfor bruker organisasjoner nettleserisolering?

Gartners nylige undersøkelse fant det 82 % av de bransjeledende respondentene i hele finans-, HR- og juridiske bransjer vil fortsette å støtte fjernarbeid. Med tradisjonell perimetersikkerhet spredt over hundrevis av forskjellige lokaler, beviser økende datainnbruddskostnader nødvendigheten av bedre fjernbeskyttelse.

Det tradisjonelle alternativet for å beskytte mot nettbasert skadevare har inkludert verktøy som den sikre nettgatewayen (SWG). Denne nettverkssikkerhetsløsningen fungerer som en proxy mellom sluttbrukeren og siden de prøver å koble seg til. Dessverre mislykkes SWG-er i å identifisere – og derfor beskytte mot – ondsinnede sider i sanntid. Mange nettproxyer og lignende verktøy lider av blindhet for nettleserkontekst, mens de mangler de fine detaljene mellom ekte nettdestinasjoner og ondsinnede tilfeller. Det brede spekteret av tilnærminger som brukes har sett at nettleserløsninger begynner å lide av tech stack bloat. Videre kan disse komplekse tilnærmingene fortsatt gå glipp av nulldagers utnyttelser, mens de unødvendig blokkerer brukere fra nettsteder og dermed krasjer produktiviteten.

Nettleserisolasjon fjerner interne nettverk fra enhver trussel. Dette letter både produktiviteten til ansatte – og deres sikkerhet.

Typer nettleserisolering

Det er tre brede kategorier av nettleserisolasjonsteknikker.

#1. Ekstern nettleserisolasjon

Ekstern nettleserisolering er avhengig av at sluttbrukerens nettleseratferd streames til en isolert skyserver. Det finnes tre forskjellige former for ekstern isolasjon, som hver sender innhold til brukerens enhet i forskjellige former. Den første er 'pikselskyving'-metoden. Dette ser at en skyserver laste nettsidekoden, mens den strømmer en video eller sekvensielle bilder av brukerens surfeaktiviteter til sluttbrukerens enhet.

DOM-omskriving, derimot, ser at serveren laster nettsiden, og deretter aktivt omskriver den for å fjerne eventuell ondsinnet HTML eller JavaScript. Når innholdet er declawed, sendes det til sluttbrukerens enhet for å bli lastet en gang til av nettleseren og vist.

Den siste metoden involverer en lignende prosess, der nettsiden lastes eksternt, men innholdet er ikke omfattende omskrevet. I stedet mottar brukeren en representasjon av nettsiden i vektorgrafikkformat etter at all kode er utført.

I utgangspunktet introduserer ekstern nettleserisolasjon nesten alltid latens i nettlesingsprosessen.

#2. Nettleserisolasjon på stedet

Nettleserisolering på stedet fungerer på samme måte som ekstern nettleserisolering. For å redusere ventetiden erstattes imidlertid den eksterne skyserveren med en server som ligger innenfor organisasjonens interne nettverk.

Nettleserisolasjonen må nesten alltid skje innenfor organisasjonens eksisterende brannmurprosedyrer, i stedet for utenfor den, som skjer via fjernisoleringsprosessen. Denne teknikken kan fungere godt for organisasjoner med høyest personvern, men den gjelder ikke like godt for eksterne arbeidsstyrker takket være de kostbare maskinvarekravene til lokale servere. Videre, mens brukere er trygge i vissheten om at deres surfing ikke vil eksponere individuelle enheter, er det risiko for at det interne nettverket blir rammet av en spesielt ekkel trussel fra det offentlige internett.

#3. Nettleserisolasjon på klientsiden

Nettleserisolasjon på klientsiden er drastisk forskjellig fra ekstern nettleserisolasjon. Den opererer under samme nettleservirtualiseringsetos, og er ikke avhengig av en ekstern server, men opererer i stedet på brukerens enhet selv. Isolasjonsaspektet kommer fra en av to teknikker: virtualisering eller sandboxing.

Virtualisering beskriver prosessen med å dele en datamaskin i flere – separate – virtuelle maskiner. Rett under operativsystemet til en datamaskin sitter hypervisoren, som kan brukes til å dele maskinvarens ressurser mellom vertsenheten og eventuelle gjestesystemer. Det som skjer i en virtuell maskin bør – teoretisk sett – isoleres til nettopp det. Ved å bruke én virtuell maskin til å laste inn nettsider, holdes vertsdatamaskinen trygg mot de vanligste nettlesertruslene.

Sandboxing har noen få likheter med virtualisering, og tilbyr et innesluttet virtuelt miljø der applikasjoner kan kjøres. Det er imidlertid ingen opprettelse av et helt separat system. I stedet er en sandkasse en beholder som kan plasseres rundt en applikasjon som kjører på operativsystemet. Den viktigste fordelen med dette er at – hver gang en sandkasse lukkes – forblir alle hendelser ulagrede, og dermed forkastet.

Neste generasjon nettlesersikkerhet starter med LayerX

Nettleserisolering leverer ikke på den omfattende sikkerheten den en gang lovet. Løsningens betydelige innvirkning på brukeropplevelsen har resultert i sporadisk bruk, med organisasjoner som forsøker å stole på ujevn beskyttelse ettersom ansatte ganske enkelt velger en mindre tyngende nettleseropplevelse.

Alternativene er heller ikke mye bedre: Cloud Access Security Brokers (CASBs) har lenge vært bransjens løsning på nettlesersårbarhet. Imidlertid gjelder overholdelse av retningslinjer som håndheves av CASB-er bare for sanksjonerte applikasjoner, og er dypt avhengig av API-en til hver app. Deres integrasjonskrav har bidratt til å skape en kompleks, kostbar og mindre effektiv form for sikkerhetsadministrasjon.

LayerX er den første løsningen som prioriterer enkelhet. Den leverer jevnt over alle styrker ved ekstern nettleserisolasjon, og tillater sanntidsstyring av nettbruk, phishing og skadelig programvare, uten at det kommer i veien for de ansatte. Kast ut store infrastrukturelle endringer, LayerXs løsning fungerer for å tilpasse seg organisasjonens sikkerhetsbehov – ikke omvendt.