En av de eldste og mest etablerte cybersikkerhetsarkitekturene i dag er luftgap-modellen. Først etablert under andre verdenskrig, kunne lydene produsert av tidlige elektromekaniske krypteringsenheter tas opp og dekrypteres for å avsløre militær kommunikasjon. Kommandører ble rådet til å kontrollere fysisk tilgang til både de elektromekaniske enhetene og de omkringliggende 30 meterne - dermed ble luftgap-modellen født.

Sikkerhet via fysisk isolasjon har forblitt en kraftig komponent i dagens NATO-sertifiseringsstandarder. Nylige fremskritt mot skybasert infrastruktur kan ha knust den tradisjonelle omkretsen, men luftgapsikkerhet har utviklet seg som svar. For eksempel har innovasjon aldri før vært mer avhengig av konstant internettforbindelse. Å surfe på nettsteder krever overføring av data til og fra upålitelige servere, noe som gjør nettleseren til et av dagens mest vitale bedriftsverktøy – og største sikkerhetstilsyn.

Å surfe på det offentlige internett er så allestedsnærværende at det ofte glir under sikkerhetsradaren, men nettkriminelle har allerede sluppet det ubegrensede potensialet til nettleserbåren ondsinnet kode. 2023 har startet med en massiv økning i malvertising-saker, med både forbrukere og bedrifter som faller feil for trojaniserte nedlastingssider og malware-infiserte Google Ads.

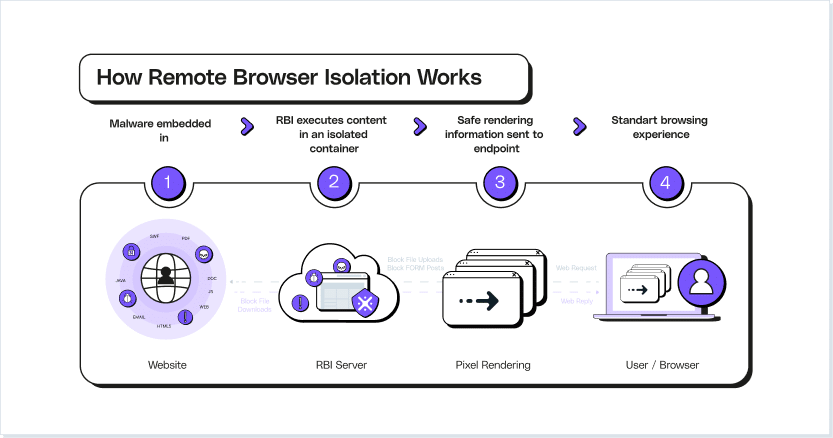

Remote Browser Isolation (RBI) tilbyr én metode for beskyttelse ved å abstrahere surfing bort fra den pålitelige enheten. Oppnådd via virtualiseringsteknologi, skiller RBI fysisk en pålitelig enhet fra et nettsteds ukjente server. Et enkelt isolert miljø – for eksempel en ekstern skyforekomst – handler om brukerens nettleseratferd, mens de resulterende sidene og handlingene strømmes til sluttbrukerens egen nettleser. Eventuell ondsinnet kode som ligger på nettsiden holdes derfor på en armlengdes avstand, mens brukeren fortsatt står fritt til å bla gjennom nettsteder etter eget ønske.

Å tilby nesten uslåelig beskyttelse har gjort RBI til en av dagens mest populære former for nettleserforsvar. Imidlertid er bedriftsomfattende beskyttelse som tilbys av RBI bare så god som den tregeste internettforbindelsen; mens noen organisasjoner fortsetter å kjempe mot RBIs vedvarende båndbreddeproblem, har andre oppdaget en løsning som ikke lenger setter produktivitet opp mot sikkerhet.

Lær om LayerX-nettleserbeskyttelsesplattformen

Hvordan fungerer ekstern nettleserisolering?

Ekstern nettleserisolering kan ha en rekke forskjellige former, men alle fungerer stort sett med de samme mekanismene. For det første ber en autentisert bruker om en nylig isolert nettleserforekomst. Løsningen vurderer hvilke tillatelser brukeren har tilgang til (allerede definert av bedriftsomfattende null-tillit-policyer), og oppretter nettleserforekomsten deretter.

Den isolerte nettleseren kan hostes via tre forskjellige isolasjonsarkitekturer. Den første og mest populære er som en beholder, på en tredjeparts skyforekomst, selv om andre alternativer inkluderer på en virtuell maskin, eller som en sandkasse. Disse to sistnevnte kan hostes på brukerens egen enhet, avhengig av løsningen.

Med denne isolerte forekomsten satt opp, samhandler sluttbrukere litt annerledes enn på verdensveven. Nettsteder er ganske enkelt linjer med kode som ligger på en webserver. Når du surfer på en ubeskyttet enhet, når nettleserappen ut til denne serveren og laster ned alt nødvendig innhold for å kjøre hver side. Selv om det er helt greit for legitime sider, er det en rekke måter denne prosessen kan misbrukes for å stille ned skadelig programvare i bakgrunnen. Når en RBI-prosess er oppe og kjører, kjøres all kode på den separate forekomsten. Derfra streames nettleseratferden til sluttbrukeren til deres egen enhet, noe som muliggjør nesten sanntids tilbakemelding.

Denne separate virtuell nettleser vil ha sine egne trusseldeteksjonsmuligheter, som overvåker nettstedskode for gjenkjennelige trusler. Denne saneringen av øktdata og nettadresser lar sluttbrukere fortsatt samhandle med og surfe på et hvilket som helst nettsted – det er lavere risiko for at brukere blir blokkert fra nettsteder de virkelig trenger tilgang til. Ikke bare prioriterer en passende RBI-løsning nettsikkerhet, den bidrar også til å redusere virkningen av blokkerte nettsteder på brukerproduktiviteten, og kutte angripere ut av ligningen.

Typer ekstern nettleserisolasjon

Typene ekstern nettleserisolasjon gir hver sine egne situasjonsspesifikke fordeler. Sikkerhetsholdningen til enhver organisasjon må gjenspeiles i verktøyene som beskytter ansatte og kunder. Varierende fra ubersikre til lettere, mer brukervennlige opplevelser, her er de tre hovedtypene av RBI:

Pixel Pushing

Denne RBI-teknikken ser at nettskyleverandøren eksternt laster og kjører hver nettside, og replikerer brukerens nettleseratferd via pikselbilder. Denne strømmen blir deretter overført til klientens nettleser, og krever ingen endring fra brukerens eksisterende nettleservaner. Videre kan denne tilnærmingen fungere på nesten alle nettsider. Denne formen for nettleserisolasjon i skyen tilbyr nesten uslåelig sikkerhet, siden filer og kjørbar kode aldri trenger å samhandle med sluttbrukerens enhet.

Denne høye graden av sikkerhet er imidlertid kun aktuelt mens løsningen er i bruk. En stor ulempe med piksel-pushing er ventetiden introdusert for nesten all nettleseratferd. Denne dårlige brukeropplevelsen kan føre til at sluttbrukere direkte nekter å bruke sikkerhetsløsningen som er laget for å beskytte dem.

DOM-basert gjengivelse

Mens piksel-pushing strømmer innhold til seeren, tar DOM-omskriving en mer aktiv tilnærming til å bekjempe ondsinnet kode. Denne metoden laster først det aktuelle nettstedet i det isolerte miljøet, før alt innhold i det omskrives. Dette fjerner ethvert potensielt angrep fra selve kildekoden, og først etter den omfattende omskrivingen sendes nettinnholdet videre til sluttbrukeren. Til slutt laster og kjører nettleseren det declawed nettstedet.

Streaming media

Når en nettside er fullstendig lastet og all kode er utført av nettskyleverandøren, opprettes en vektorgrafikkrepresentasjon av nettsiden. Denne gjengivelsen av siden gjør at media med lav risiko raskt kan leveres til nettleseren. Selv om det ofte er raskere enn piksel-pushing, er det fortsatt svakheter ved denne løsningen, for eksempel et langt høyere båndbreddeforbruk enn ubeskyttet surfing tar opp. Dette har en negativ effekt på beregningskostnadene, ettersom kryptert video og vektorgrafikk krever mer ressurser for å nå sluttbrukeren.

Fordeler med ekstern nettleserisolering

Ondsinnede nettsteder representerer en av de mest åpenbare sikkerhetsmangler i enhver organisasjon. Nettsteder kan sitte i en rekke hotspots gjennom hele angrepstrakten – fra malware-lastede annonser som distribueres på legitime nettsteder, til nyttelastleverende falske nettsteder koblet fra phishing-e-poster. RBI-beskyttelse må behandle alle potensielle angrepsveier for hver bruker i organisasjonen din.

Beskyttelse mot ondsinnet kode

RBI forhindrer ondsinnet kode fra å treffe noen del av det enorme, vidstrakte nettverket av bedriftsenheter. Ved å fokusere på en null-tillit-tilnærming, er beskyttelsen av skadelig kode ikke lenger avhengig av tradisjonelle filsignaturbaserte deteksjonsteknikker, og vokser til å omfatte til og med nye feilmeldinger og phishing-angrep.

Anonym surfing

Dagens stadig mer sammenkoblede arbeidsområder ser at ansatte regelmessig henter inn og jobber fra enheter de er mest komfortable med – inkludert sine egne personlige telefoner og bærbare datamaskiner. Nettleserbufferen til hver enhet inneholder massevis av personlig informasjon, med autofyll som representerer den største trusselen mot datasikkerhet. Ved å tilby en form for tilkobling som tilbyr anonym surfing på alle enheter på nettverket, kan angripere ikke lenger forsøke å stjele sluttbrukerprofiler for autofyll og datafull.

Dataforebygging

Hver nettleserbuffer tilbyr et vell av data som kan lekkes rimelig enkelt. Ved å fjerne lokal caching fjernes endepunktsenheten fra angriperens scope. På bedriftsomfattende nivå tillater den høyere synligheten som gis til hver nettsides kode identifisering og avslutning av forsøk på dataeksfiltrering.

Brukeratferdsanalyse

En sikker nettleser er ikke den eneste fordelen RBI har. De fleste RBI-løsninger tilbyr et sentralt dashbord som viser en oversikt over hver organisasjons nettsikkerhet. Dette gir ikke bare en makrovisning av sikkerhetsholdningen din, men støtter også administrasjonen av granulære data på brukernivå. Rapporter om nettbruk og nettleseraktivitet gjør det mulig for individuelle brukere å bli bedre veiledet til tryggere surfevaner.

Redusert antall sikkerhetsvarsler

Ved å kjøre all aktiv kode utenfor selve nettverket, er ingen trussel i stand til å trenge inn i nettverkslaget. Dette fjerner byrden fra deteksjonsbaserte løsninger, hvor sikkerhetsvarslene utgjør det store flertallet av de fleste sikkerhetsteams etterslep. Null-tillit-tilnærmingen som danner grunnlaget for RBI gir sikkerhetsteam frihet til å fokusere på å forbedre den bredere sikkerhetsholdningen til den omkringliggende virksomheten.

Utfordringer til RBI

Til tross for de mange sikkerhetsfordelene som tilbys av RBI, er den strengere sikkerheten kun aktuelt hvis løsningens utfordringer viser seg å være overkommelige. Følgende utfordringer spenner fra problemer rundt brukeropplevelsen, til ufullstendig beskyttelse:

Ventetid

Prosessen med å viderekoble all brukerens nettlesertrafikk via en skybasert beholder tar mye mer tid før disse dataene når det tiltenkte målet. Ved i det vesentlige å doble antallet stopp som gjøres av hver pakke, er ventetid en stor bekymring som sluttbrukere gir uttrykk for. Dette problemet forringer ikke bare UX, men skader produktiviteten ytterligere og kan til og med føre til at brukere velger å gi avkall på beskyttelse.

Nettstedstøtte

Det er ingen garanti for at hvert nettsted er i stand til å motstå de transformative prosessene tatt av RBI. Piksel-pushing krever at siden kjøres i en ekstern nettleser – som kanskje ikke kan gjengi alle sideelementer. Videre er DOM-basert gjengivelse en enda mer intensiv prosess, og komplekse nettsider kan bli ødelagt helt når innhold fjernes fra dem.

Ufullstendig beskyttelse

Beskyttelsen som tilbys av DOM-gjengivelse krever fortsatt ekstern kode som kjøres på sluttbrukerens egen nettleser. Det grunnleggende målet med DOM er å omskrive dette, selv om det er angrepsvektorer som kan jobbe seg rundt selv avansert trusseldeteksjon. For eksempel kan en avansert phishing-side skjule skadelig innhold som andre former for nettsideelementer. Dette vil da tillate skadelig programvare forbi nettet nettleserisolasjon.

Kostnader

Å omdirigere og analysere hele organisasjonens nettrafikk er ingen liten etterspørsel. Ekstrautgiftene til disse skyløsningene kan føre til at bedrifter tar vanskelige budsjettmessige ofre for en løsning som kanskje ikke tilbyr fullstendig sikkerhet.

Beskytt surfingen din med LayerX

Ekstern nettleserisolering lider av noen viktige pålitelighets- og budsjettutfordringer, hovedsakelig som et resultat av dens utdaterte, bare nettverkstilnærming til nettleserbeskyttelse. LayerX gir en mulighet til å gjenvinne potensialet til nettsurfing, samtidig som det opprettholder det høyeste nivået av bedriftssikkerhet via en enkelt nettlesersikkerhetsplattform.

LayerX revolusjonerer nettleserbeskyttelsen på to viktige måter – gjenkjenning og håndheving. For det første er prosessen med høy presisjon trusseldeteksjon fokusert rundt hver sluttbrukers surfeaktivitet. Nærheten til hver sluttbruker gir direkte innsyn i alle nettlesingshendelser etter dekryptering, og gir et ekte dypdykk i bedriftens sikkerhetsholdning. Dette er aktivert via en lett nettleserutvidelse som drar nytte av full granulær synlighet i hver sidekomponent, forespørsel og fil. Mens hver brukers nettstedaktivitet blir speidet for å etablere ondsinnet hensikt, mater utvidelsens sensorkomponenter alle disse nettlesingsdataene inn i en uavhengig analysemotor. Denne ML-algoritmen gir trusseldeteksjon i sanntid, bulket ut av LayerXs egen trusselinformasjon som alltid er på.

Hvis all kode blir funnet å være legitim, står nettleseren fritt til å laste slik kode uten avbrudd. Hvis imidlertid et sideelement oppdages å skjule ondsinnet hensikt, starter LayerX sin høypresisjonshåndhevelsesprosess. Enhver komponent på den åpnede nettsiden kan endres i sanntid, og forhindrer kodens interaksjon med sluttbrukerens nettleser og derfor tyveri eller eksfiltrering av data, informasjonskapsler og legitimasjon. Denne prosessen går langt utover de grove blokkerings-/tillat-prosessene til mange nettleserbeskyttelsesløsninger, og unngår de latensintensive kravene til fullstendig DOM-basert gjengivelse.

Selv om LayerX tilbyr den høyeste formen for nettlesersikkerhet, går LayerX lenger. LayerX sin dedikasjon til null tillit gjør at nettleseren selv kan bli en annen form for autentisering i hele bedriften. Dette bidrar til å låse organisatoriske ressurser selv på tvers av entreprenørtunge områder. Når nettleseren blir sett på som en ytterligere form for autentisering, blir det mulig å håndheve autorisasjonspolicyer på nettlesernivå, noe som bidrar til å redusere overdrevne rettigheter på tvers av både administrerte og ikke-administrerte enheter.

Til slutt kondenseres LayerXs granulære innsikt i administrasjonskonsollen. Tilpass og endre retningslinjer på tvers av hele bedriften – eller spesifikke underseksjoner – basert på neste generasjons trusselinformasjon og tilsyn.