As credenciais de login são a porta de entrada para todos os serviços online hoje em dia, pois ajudam a identificar a pessoa por trás da tela, protegendo suas informações confidenciais de qualquer pessoa com intenções maliciosas. Apesar da infinidade de medidas preventivas possíveis hoje, o preenchimento de credenciais continua sendo uma das melhores ferramentas no arsenal do ciberataque. Com isso, os invasores conseguem invadir contas online e roubar dados pessoais valiosos.

Com mais de 15 mil milhões de credenciais disponíveis para compra no mercado negro, os atacantes procuram sempre obter lucro rápido, aproveitando credenciais vazadas contra as vítimas. Hoje, eles não precisam necessariamente pagar para transformar essas credenciais roubadas em armas – a lista RockYou21 é uma lista de senhas acessível ao público, compilando mais de 8 bilhões de entradas. Com este banco de dados gratuito, os hackers recebem uma quantidade extraordinária de munição contra usuários online desavisados. Com bancos de dados como esses, pode levar apenas um pouco de tempo para que as ferramentas automatizadas de pulverização de senha encontrem a combinação correta de login e assumam o controle.

Como funcionam os ataques de preenchimento de credenciais?

O principal ponto fraco da popularidade do preenchimento de credenciais é a frequência de reutilização de senhas. Embora seja tentador colocar toda essa culpa no usuário final, vale a pena ter em mente a grande quantidade de contas online que todo usuário final precisa acompanhar.

Um estudo recente descobriu que uma pessoa média tem agora apenas 100 contas online – isto aumentou drasticamente durante a pandemia, à medida que hordas de novos utilizadores descobriram novas formas de entretenimento online. Dado o contexto de ter que lidar com tantas contas, os usuários são essencialmente forçados a duas opções: a primeira é utilizar um gerenciador de senhas extenso e seguro; ou simplesmente reutilizar senhas entre contas. Embora o primeiro seja promissor, os gerenciadores de senhas ainda são relativamente novos e estão longe de ser amplamente adotados. Eles também representam alvos ainda maiores para os invasores, exemplificados em a recente violação do LastPass que viu dados corporativos e de clientes roubados.

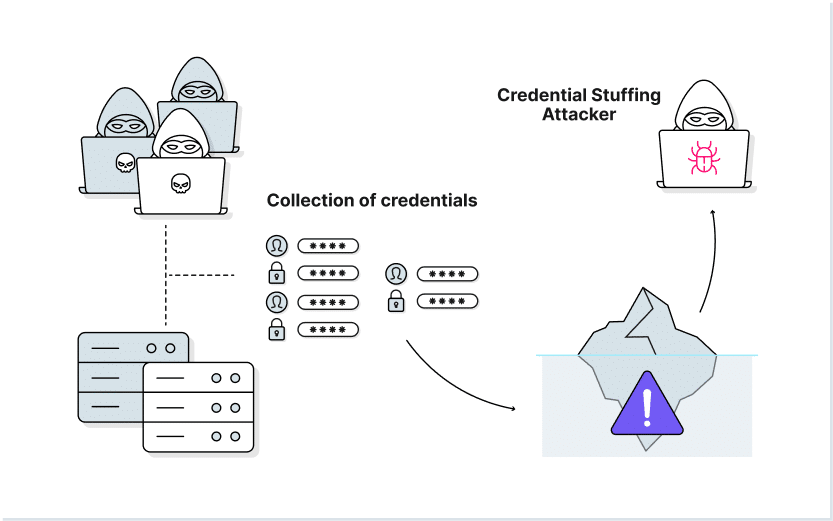

Sabendo que tantos usuários dependem da mesma senha em diversas contas on-line, os invasores costumam utilizar credenciais violadas anteriormente para obter lucros elevados. O preenchimento de credenciais é o processo de conectar essas credenciais vazadas a um programa automatizado, que então funciona automaticamente por meio de qualquer conta online associada para tentar uma invasão.

A maioria dos ataques segue o mesmo formato: primeiro, o invasor encontrará ou comprará um cache de nomes de usuário e senhas – frequentemente expostos por uma violação de dados recente. O invasor gastará um pouco de tempo testando se essas combinações funcionam em alguns sites. Uma vez verificado, o ataque em grande escala começa para valer. Todos os dados roubados são utilizados, gerando inúmeras tentativas de login em um servidor específico. Se apenas um funcionar, o invasor terá acesso. Quando invadido, o invasor começará a retirar manualmente qualquer coisa de valor da conta – como números de cartão de crédito, contas de e-mail associadas e números de previdência social. Finalmente, antes de abrir mão do controle da conta, o invasor pode exigir resgate.

O que causa ataques de preenchimento de credenciais?

Os ataques de preenchimento de credenciais são simplesmente o resultado de muitos descuidos mais amplos em toda a superfície de ataque de uma organização. Os bots de login automatizados prosperam com uma entrada constante de credenciais vazadas, roubadas e quebradas, cada uma delas originada de fontes individuais.

Violações de dados

As violações de dados, que nunca foram tão comuns, são causadas por uma infinidade de práticas de segurança fracas, ameaças internas e ataques direcionados em grande escala. Enquanto as empresas lutam para gerir as consequências nos sistemas técnicos e de relações públicas, os dados divulgados durante uma violação são rapidamente alimentados no forte mercado de enchimento de credenciais. Credenciais relevantes são recicladas em futuras violações de dados, à medida que os invasores se infiltram em uma gama mais ampla de redes corporativas. A partir disso, dados mais confidenciais são exfiltrados, levando a ataques que aumentam exponencialmente.

Senhas reutilizadas

Graças à conectividade online atual, a prevalência da reutilização de palavras-passe é galopante: 80% das violações de dados empresariais são causadas diretamente por palavras-passe violadas; o mesmo número descreve a porcentagem de incidentes de hackers causados pela reutilização de senhas. Paralelamente, a força de várias palavras-passe pode depender de informações alarmantemente acessíveis: até um terço dos funcionários dos EUA utilizam os aniversários dos seus filhos ou entes queridos como base para as suas palavras-passe. Juntas, a superfície de ataque potencial oferecida por essas senhas replicáveis e adivinhadas aumenta enormemente o raio de ação dos ataques de preenchimento de credenciais.

Ataques de phishing

Os ataques de phishing fazem com que os invasores enganem as vítimas por meio de falsificação de identidade. Ao criar e-mails falsos – supostamente de bancos, fornecedores de software ou mesmo de colegas – as vítimas são persuadidas a revelar os seus dados de login. Quando essas credenciais são digitadas em uma página de login fraudulenta, elas são adicionadas ao banco de dados cada vez maior do invasor. Os e-mails não são a única forma de mensagem utilizada pelos invasores de phishing: chamadas telefônicas, mensagens SMS e mídias sociais oferecem possíveis vias de ataque.

Credenciais vazadas

As credenciais nem sempre são tratadas com o respeito que merecem – os ciclos rápidos de desenvolvimento muitas vezes levam a descuidos que se tornam demasiado exploráveis por agentes mal-intencionados. Esse problema também persiste fora do Devops: os funcionários às vezes vazam credenciais acidentalmente, compartilhando-as com outras pessoas ou armazenando-as em texto simples. Quando ocorrem casos de vazamento de credenciais, eles são rapidamente adicionados aos bancos de dados de credenciais coletadas disponíveis nos mercados da dark web.

Ferramentas Automatizadas

A peça final do quebra-cabeça do preenchimento de credenciais é ocupada por ferramentas automatizadas. Verificar a validade de bilhões de senhas seria impossível em processos manuais. Em vez disso, os invasores aumentam a eficácia e o ROI dos ataques usando bots. Eles testam milhões de combinações de senhas e nomes de usuário a cada minuto, distribuindo e amplificando ataques ativos.

Os desafios enfrentados pela detecção de preenchimento de credenciais

A vantagem dos preenchedores de credenciais é sua capacidade de se misturar com usuários legítimos. As abordagens tradicionais de firewall de aplicativos da Web (WAF) e de lista negra falham completamente, pois esses ataques não dependem de explorações identificáveis – ou de quaisquer ações abertamente maliciosas. Tecnicamente, o invasor está usando a funcionalidade de login do aplicativo para a causa pretendida – inutilizando o WAF.

Adotar uma abordagem de proteção centrada no invasor, identificando endereços IP maliciosos, pode oferecer alguma proteção, mas a grande escala das botnets distribuídas permite não apenas um trabalho mais rápido, mas também um ataque altamente disseminado que cobre potencialmente milhares de endereços IP diferentes. Isso limita enormemente qualquer detecção proativa de preenchimento de credenciais.

Ao contrário dos padrões de comportamento observados em ataques de força bruta – onde os bots repetem continuamente suposições anteriores – os bots de preenchimento de credenciais simplesmente tentam acessar através do par roubado, antes de prosseguir. Isso os torna altamente móveis – ágeis o suficiente para escapar de programas que avaliam a frequência de falhas de login.

Como evitar o preenchimento de credenciais?

Apesar dos desafios apresentados às equipes de segurança, existem algumas maneiras incipientes pelas quais as tentativas de preenchimento de credenciais foram frustradas.

Autenticar com Multifator

O MFA adiciona uma camada extra de autenticação a uma tentativa de login, fazendo com que o usuário se autentique com algo que ele possui – bem como com algo que ele conhece. Com um método de autenticação física, como telefone ou token de acesso, os bots de credenciais não conseguem acessar uma conta, mesmo que os detalhes de login roubados estejam corretos. No entanto, o desafio enfrentado na implementação da MFA em toda uma base de utilizadores é substancial, devido a objecções generalizadas à experiência do utilizador.

Usar CAPTCHA

CAPTCHA força os usuários a provar que são humanos. Isso pode ajudar a reduzir alguns dos bots que executam ataques com sucesso, embora valha a pena ter em mente que os invasores têm duas maneiras de contornar isso: a primeira são os navegadores headless (veja abaixo); outros invasores simplesmente recorreram a humanos para concluir o estágio CAPTCHA de um login. Na mesma linha do MFA, o CAPTCHA é melhor combinado com um arsenal de outras abordagens.

Bloquear navegadores sem cabeça

Os navegadores headless oferecem automação de alto nível de atividades na web – incluindo a conclusão de CAPTCHA. No entanto, eles operam principalmente por meio de chamadas JavaScript, o que os torna relativamente fáceis de detectar. Ao bloquear o acesso a todos os navegadores headless, as técnicas CAPTCHA recebem mais controle preventivo sobre as tentativas de preenchimento de credenciais.

Lista negra de IPs suspeitos

Os invasores novatos geralmente têm um conjunto menor de endereços maliciosos para extrair. É aqui que o bloqueio de IP ainda é potencial, já que qualquer IP que tente fazer login em várias contas pode ser rapidamente banido.

Identifique e limite o tráfego não residencial

É fácil detectar o tráfego originado da AWS ou de outros data centers comerciais: use isso a seu favor, aplicando limites de taxa rígidos a esse tipo de tráfego, já que quase certamente é relacionado a bots. Trate todo o tráfego do data center com extremo cuidado, bloqueando qualquer usuário suspeito.

Proteja as credenciais dos funcionários com LayerX

LayerX oferece proteção totalmente abrangente contra preenchimento de credenciais, monitorando todos os comportamentos de autenticação e autorização. Essa visibilidade é alcançada graças à sua implementação como extensão do navegador, permitindo monitoramento e análise completos de tentativas de login de usuários e solicitações de acesso a recursos em qualquer dispositivo.

Ao combinar uma visão local da atividade de login com um mecanismo de análise líder de mercado, as sessões web e SaaS de bots de preenchimento de credenciais tornam-se claramente visíveis. Marcado automaticamente como de alto risco, torna-se então possível para o LayerX implementar uma segunda camada de verificação sensível ao contexto. Embora historicamente tenha sido difícil implementar MFA para todos os usuários, o LayerX fornece ainda esse fator de autenticação adicional, eliminando a frustração de UX causada por MFA e CAPTCHA. Dessa forma, as políticas de acesso podem determinar a legitimidade de um usuário final sem depender cegamente de credenciais roubadas.

Com o LayerX, as organizações são capazes de detectar, prevenir e proteger proativamente contra o uso malicioso de senhas.