Uma das ameaças mais negligenciadas à segurança da empresa é algo que os funcionários gastam 40% de suas horas de vigília fazendo. Com as organizações aproveitando os benefícios de uma força de trabalho cada vez mais híbrida, muitas têm feito esse descuido fundamental na forma como os usuários e funcionários interagem com sistemas externos. Navegar na web traz riscos consideráveis e muitas vezes ignorados.

Ao visitar uma página web ou aplicativo, o navegador do seu dispositivo carrega o código de um servidor remoto. Do ponto de vista da confiança zero, a suposição da legitimidade deste servidor levanta sérias preocupações. Proteção tradicional do navegador, como Gateways da Web seguros (SWGs) focado na tentativa de verificar uma página da web por meio de uma lista pré-construída de links suspeitos; essa abordagem sem contexto impedia solicitações genuínas e muitas vezes ignorava completamente novos ataques.

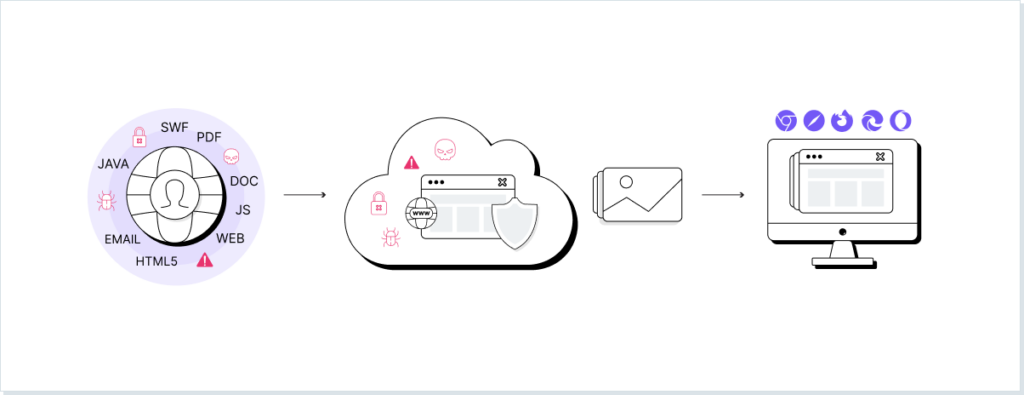

Uma década atrás, técnicas como isolamento remoto do navegador foram introduzidos como a próxima geração de proteção de navegador. O que o isolamento remoto do navegador faz é carregar e verificar o código do site antes que ele chegue ao navegador. Oferecendo mais proteção contextual, essa abordagem isola fisicamente um dispositivo de ameaças codificadas.

Abaixo, examinamos mais de perto as ameaças contra as quais o isolamento do navegador protege e por que as organizações o utilizam. Perguntamos se ele oferece proteção adequada em um cenário de ameaças em evolução que exige segurança contínua em toda a organização e analisa tecnologias de segurança mais modernas e eficazes para enfrentar os riscos de navegação.

Contra quais ameaças o isolamento do navegador protege?

O isolamento do navegador protege contra eventos de segurança oportunistas. Abaixo estão as 6 principais vulnerabilidades enfrentadas por usuários finais desprotegidos:

- Malvertising. Este ataque gira em torno de redes de anúncios legítimas. Para os operadores de sites genuínos – e para seus gerenciadores de anúncios terceirizados – esses anúncios parecem totalmente normais. No entanto, os operadores criminosos destes anúncios incluíram algumas linhas de código malicioso. Quando um navegador desprotegido carrega uma página infectada – que pode ser qualquer anúncio de qualquer site – uma única instrução é carregada no seu dispositivo, conectando-o ao servidor de comando e controle do criminoso. A partir daqui, o servidor C2 pode baixar qualquer coisa em segundo plano de forma rápida e silenciosa.

- Downloads drive-by. Esta ampla categoria de ataque descreve um processo furtivo de instalação de malware. Esteja você simplesmente carregando uma página da Web com uma vulnerabilidade de navegador não corrigida ou instalando um software genuíno com malware incluído no carregador, os downloads drive-by aproveitam qualquer pequeno descuido.

- Redirecionar ataques. Quando um e-mail promovendo grandes descontos em uma marca chega à caixa de entrada de alguém, um usuário preocupado com a segurança passa o mouse sobre o link para verificar sua validade. Vendo o URL começando com o endereço do site da própria marca, eles presumem que está tudo bem. No entanto, os URLs de redirecionamento permitem que o site do invasor seja contrabandeado para um endereço que inicialmente pareça legítimo. Essa técnica foi encontrada em quase 7,000 e-mails de phishing disfarçados de American Express e Snapchat nos três meses entre maio e julho de 3.

- Clique-jacking. A vulnerabilidade clássica que permite que um usuário seja enganado e clique em qualquer link não intencional. Existem muitos botões falsos de 'download' e fechamento de anúncios, enganando os usuários para que gerem receitas de anúncios falsas e até mesmo iniciem o download de malware.

- Ataques de navegador no caminho. Situado entre o servidor do site e o seu próprio navegador, um invasor no caminho pode roubar seus cookies ou explorar a conexão HTTP para coletar credenciais de login e até mesmo alterar o conteúdo da web que você está visualizando.

- Scripting entre sites: Isso faz com que um invasor injete código em um site legítimo; cuja carga útil é descartada quando a vítima carrega o site. De estilo semelhante ao ataque de redirecionamento, alguns scripts entre sites adicionam código malicioso ao final de um URL confiável. Quando o navegador da vítima carrega isso, o invasor consegue roubar credenciais de login e muito mais.

Como funciona o isolamento do navegador?

A tecnologia de isolamento do navegador distancia as páginas da web do navegador do próprio usuário. Isso pode assumir diversas formas diferentes (veja os tipos de isolamento do navegador abaixo), mas todos funcionam com base na mesma premissa geral. Primeiro, as atividades de navegação de um usuário da web são conduzidas em um ambiente isolado. Pode ser um servidor controlado e mantido por um fornecedor de nuvem ou uma sandbox no próprio computador do usuário final. A partir daí, o comportamento de navegação é transmitido de volta ao dispositivo do usuário, assim como as páginas da web solicitadas (ou simulações das mesmas). Quando o usuário envia um formulário, solicita um download ou clica em um link, a solicitação é primeiro transmitida para esse contêiner isolado, onde é realizada e avaliada quanto a malware.

Por exemplo, um usuário navegou em um site de aparência inocente, contendo informações sobre um próximo evento do setor. Sem que eles saibam, no entanto, uma campanha de malvertisement tem como alvo esta página exata. Embora um usuário desprotegido arrisque um download automatizado de malware, o contêiner isolado protege o usuário de qualquer tentativa de enviá-lo para um servidor de comando e controle não reconhecido, desabilitando completamente o ataque. Este servidor ou sandbox opera de forma não persistente, sendo redefinido ou excluído sempre que o usuário fecha a sessão ou o navegador atinge o tempo limite. Isso anula o risco de scripts entre sites e outros ataques baseados em JavaScript, removendo-os das preocupações individuais dos funcionários e ajudando a isolar os navegadores da web da superfície de ataque mais ampla da empresa.

Por que as organizações usam o isolamento do navegador?

A pesquisa recente do Gartner descobriu que 82% dos entrevistados líderes do setor em todos os setores financeiro, de RH e jurídico continuará a apoiar o trabalho remoto. Com a segurança perimetral tradicional agora espalhada por centenas de instalações diferentes, os custos crescentes de violação de dados estão provando a necessidade de melhor proteção remota.

A opção tradicional de proteção contra malware baseado na Web inclui ferramentas como o gateway seguro da Web (SWG). Esta solução de segurança de rede atua como um proxy entre o usuário final e a página à qual ele está tentando se conectar. Infelizmente, os SWGs não conseguem identificar dinamicamente – e, portanto, proteger contra – páginas maliciosas em tempo real. Muitos proxies da web e ferramentas semelhantes sofrem com a cegueira do contexto da sessão de navegação, ao mesmo tempo que perdem os detalhes entre destinos da web genuínos e instâncias maliciosas. A ampla gama de abordagens empregadas fez com que as soluções de navegador da Web começassem a sofrer com o inchaço da pilha de tecnologia. Além disso, estas abordagens complexas ainda podem falhar explorações de dia zero, ao mesmo tempo que bloqueiam desnecessariamente os utilizadores dos sites e, assim, reduzem a produtividade.

O isolamento do navegador da Web distancia as redes internas de qualquer ameaça. Isso facilita a produtividade dos funcionários – e sua segurança.

Tipos de isolamento do navegador

Existem três grandes categorias de técnicas de isolamento de navegador.

#1. Isolamento remoto do navegador

O isolamento remoto do navegador depende do comportamento de navegação do usuário final sendo transmitido para um servidor em nuvem isolado. Existem três formas diferentes de isolamento remoto, cada uma enviando conteúdo de diferentes formas para o dispositivo do usuário. O primeiro é o método ‘pixel push’. Isso faz com que um servidor em nuvem carregue o código da página da web, enquanto transmite um vídeo ou imagens sequenciais das atividades de navegação do usuário para o dispositivo do usuário final.

A reescrita do DOM, por outro lado, faz com que o servidor carregue a página da web e a reescreva ativamente para remover qualquer HTML ou JavaScript malicioso. Depois que o conteúdo é removido, ele é enviado ao dispositivo do usuário final para ser carregado uma segunda vez pelo navegador e exibido.

O método final envolve um processo semelhante, em que a página da web é carregada remotamente, mas o conteúdo não é reescrito extensivamente. Em vez disso, o usuário recebe uma representação da página da web em formato gráfico vetorial após todo o código ter sido executado.

Fundamentalmente, o isolamento remoto do navegador quase sempre introduz latência no processo de navegação.

#2. Isolamento do navegador local

O isolamento do navegador local funciona de maneira semelhante ao isolamento do navegador remoto. No entanto, para reduzir a latência, o servidor remoto em nuvem é substituído por um servidor hospedado na rede interna da organização.

O isolamento do navegador web deve quase sempre ocorrer dentro dos procedimentos de firewall existentes na organização, e não fora deles, como ocorre através do processo de isolamento remoto. Essa técnica pode funcionar bem para organizações com maior privacidade, embora não se aplique tão bem a forças de trabalho remotas, graças às dispendiosas demandas de hardware dos servidores locais. Além disso, embora os utilizadores tenham a certeza de que a sua navegação não exporá dispositivos individuais, existe o risco de a rede interna ser atingida por uma ameaça particularmente desagradável proveniente da Internet pública.

#3. Isolamento do navegador do lado do cliente

O isolamento do navegador do lado do cliente é drasticamente diferente do isolamento do navegador remoto. Operando sob a mesma filosofia de virtualização de navegador, ele não depende de um servidor externo, mas opera no próprio dispositivo do usuário. O aspecto de isolamento vem de uma de duas técnicas: virtualização ou sandbox.

A virtualização descreve o processo de divisão de um computador em múltiplas máquinas virtuais separadas. Logo abaixo do sistema operacional de um computador fica o hipervisor, que pode ser usado para dividir os recursos do hardware entre o dispositivo host e quaisquer sistemas convidados. O que acontece em uma máquina virtual deveria – teoricamente – ser isolado apenas disso. Ao usar uma máquina virtual para carregar páginas da web, o computador host fica protegido contra as ameaças mais comuns aos navegadores da web.

O sandboxing mantém algumas semelhanças com a virtualização, oferecendo um ambiente virtual contido no qual os aplicativos podem ser executados. No entanto, não há criação de um sistema totalmente separado. Em vez disso, uma sandbox é um contêiner que pode ser colocado em torno de um aplicativo em execução no sistema operacional. O principal benefício disso é que – sempre que um sandbox é fechado – todos os eventos permanecem não salvos e, portanto, descartados.

A próxima geração de segurança de navegador começa com LayerX

O isolamento do navegador não está funcionando na segurança abrangente que uma vez prometeu. O impacto significativo da solução na experiência do usuário resultou em uso esporádico, com as organizações tentando contar com uma proteção irregular, já que os funcionários simplesmente escolhem uma experiência de navegador menos onerosa.

As alternativas também não são muito melhores: os Cloud Access Security Brokers (CASBs) são há muito tempo a solução da indústria para a vulnerabilidade dos navegadores. No entanto, a adesão à política imposta pelos CASBs aplica-se apenas a aplicações sancionadas e depende profundamente da API de cada aplicação. Seus requisitos de integração ajudaram a criar uma forma complexa, cara e menos eficiente de gerenciamento de segurança.

LayerX é a primeira solução a priorizar a simplicidade. Ele oferece uniformemente todos os pontos fortes do isolamento remoto do navegador, permitindo governança em tempo real do uso da Web, phishing e proteção contra malware, sem atrapalhar seus funcionários. Elimine mudanças de infraestrutura em grande escala, a solução da LayerX trabalha para atender às necessidades de segurança da sua organização – e não o contrário.