Uma das arquiteturas de segurança cibernética mais antigas e estabelecidas atualmente é o modelo air-gap. Estabelecido pela primeira vez durante a Segunda Guerra Mundial, os sons produzidos pelos primeiros dispositivos de criptografia eletromecânica podiam ser gravados e decodificados para revelar comunicações militares. Os comandantes foram aconselhados a controlar o acesso físico tanto aos dispositivos eletromecânicos como aos 30 metros circundantes – assim nasceu o modelo de entreferro.

A segurança através do isolamento físico continua a ser uma componente poderosa dos actuais padrões de certificação da OTAN. Os recentes avanços em direção à infraestrutura baseada em nuvem podem ter destruído o perímetro tradicional, mas a segurança do air gap evoluiu em resposta. Por exemplo, a inovação nunca esteve tão dependente de uma ligação constante à Internet. A navegação em sites requer a transferência de dados de e para servidores não confiáveis, tornando o navegador uma das ferramentas empresariais mais vitais da atualidade – e a maior supervisão de segurança.

A navegação na Internet pública é tão onipresente que muitas vezes passa despercebida ao radar de segurança, mas os cibercriminosos já liberaram o potencial ilimitado do código malicioso transmitido pelo navegador. 2023 começou com um aumento maciço em casos de malvertising, com consumidores e empresas sendo vítimas de páginas de download trojanizadas e do Google Ads infestados de malware.

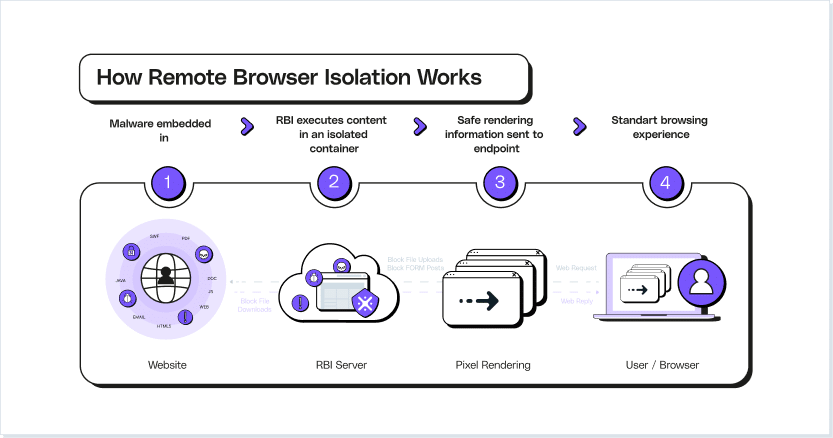

O isolamento remoto do navegador (RBI) oferece um método de proteção, abstraindo a navegação do dispositivo confiável. Obtido por meio da tecnologia de virtualização, o RBI separa fisicamente um dispositivo confiável do servidor desconhecido de um site. Um único ambiente isolado – como uma instância de nuvem remota – aciona os comportamentos de navegação do usuário, enquanto transmite as páginas e ações resultantes para o próprio navegador do usuário final. Qualquer código malicioso hospedado no site é, portanto, mantido à distância, enquanto o usuário ainda é livre para navegar nos sites à vontade.

Oferecer proteção quase imbatível tornou o RBI uma das formas mais populares de defesa de navegação da atualidade. No entanto, a proteção para toda a empresa oferecida pelo RBI é tão boa quanto a sua conexão mais lenta à Internet; enquanto algumas organizações continuam a lutar contra o problema persistente de largura de banda do RBI, outras descobriram uma solução que não coloca mais a produtividade contra a segurança.

Saiba mais sobre a plataforma de proteção do navegador LayerX

Como funciona o isolamento remoto do navegador?

O isolamento remoto do navegador pode assumir diversas formas diferentes, mas todas operam amplamente com base nos mesmos mecanismos. Primeiramente, um usuário autenticado solicita uma instância de navegador recém-isolada. A solução avalia a quais permissões o usuário tem acesso (já definidas pelas políticas de confiança zero em toda a empresa) e cria a instância de navegação de acordo.

O navegador isolado pode ser hospedado por meio de três arquiteturas de isolamento diferentes. O primeiro e mais popular é como contêiner, em uma instância de nuvem de terceiros, embora outras opções incluam uma máquina virtual ou como sandbox. Estes dois últimos podem ser hospedados no próprio dispositivo do usuário, dependendo da solução.

Com esta instância isolada configurada, os usuários finais interagem de maneira um pouco diferente com a rede mundial de computadores. Os sites são simplesmente linhas de código hospedadas em um servidor web. Ao navegar em um dispositivo desprotegido, o aplicativo do navegador acessa esse servidor e baixa todo o conteúdo necessário para executar cada página. Embora seja perfeitamente adequado para páginas legítimas, há várias maneiras pelas quais esse processo pode ser abusado para baixar malware silenciosamente em segundo plano. Depois que um processo RBI estiver instalado e em execução, todo o código será executado na instância separada. A partir daí, o comportamento de navegação do usuário final é transmitido para o seu próprio dispositivo, facilitando o feedback quase em tempo real.

Isso separado navegador virtual terá seus próprios recursos de detecção de ameaças, monitorando o código do site em busca de ameaças reconhecíveis. Essa higienização de dados de sessão e URLs permite que os usuários finais ainda interajam e naveguem em qualquer site – há menor risco de os usuários serem bloqueados em sites aos quais possam realmente precisar de acesso. Uma solução RBI adequada não apenas prioriza a segurança da web, mas também ajuda a reduzir o impacto de sites bloqueados na produtividade do usuário, eliminando os invasores da equação.

Tipos de isolamento remoto do navegador

Cada tipo de isolamento remoto do navegador oferece vantagens específicas para cada situação. A postura de segurança de cada organização precisa ser refletida nas ferramentas que protegem funcionários e clientes. Variando de experiências superseguras a mais leves e fáceis de usar, aqui estão os três principais tipos de RBI:

Empurrão de pixels

Essa técnica RBI faz com que o fornecedor de nuvem carregue e execute remotamente cada página da web, replicando o comportamento de navegação do usuário por meio de imagens de pixel. Esse fluxo é então transmitido ao navegador do cliente, não exigindo nenhuma alteração nos hábitos de navegação preexistentes do usuário. Além disso, esta abordagem pode funcionar em quase todas as páginas da web. Essa forma de isolamento do navegador na nuvem oferece segurança quase imbatível, já que arquivos e códigos executáveis nunca precisam interagir com o dispositivo do usuário final.

No entanto, este elevado grau de segurança só é aplicável enquanto a solução está em uso. Uma grande desvantagem do pixel push é a latência introduzida em quase todos os comportamentos de navegação. Essa experiência ruim do usuário pode levar a casos de usuários finais que se recusem abertamente a usar a solução de segurança criada para protegê-los.

Renderização baseada em DOM

Enquanto o pixel push transmite conteúdo para o visualizador, a reescrita do DOM adota uma abordagem mais ativa para combater códigos maliciosos. Este método primeiro carrega o site em questão no ambiente isolado, antes de reescrever todo o conteúdo dele. Isso remove qualquer ataque potencial do próprio código-fonte e somente após a extensa reescrita o conteúdo da web é enviado ao usuário final. Finalmente, o navegador carrega e executa o site sem garras.

Mídia streaming

Depois que uma página da web é totalmente carregada e todo o código é executado pelo fornecedor de nuvem, uma representação gráfica vetorial da página da web é criada. Essa renderização da página permite que mídia de baixo risco seja fornecida rapidamente ao navegador. Embora muitas vezes mais rápido do que o envio de pixels, ainda existem pontos fracos nesta solução, como um consumo de largura de banda muito maior do que a navegação desprotegida. Isso tem efeitos indiretos nos custos computacionais, já que vídeos criptografados e gráficos vetoriais exigem mais recursos para chegar ao usuário final.

Benefícios do isolamento remoto do navegador

Sites maliciosos representam uma das falhas de segurança mais flagrantes em qualquer organização. Os sites podem ficar em uma variedade de pontos de acesso ao longo do funil de ataque – desde anúncios carregados de malware que são implantados em sites legítimos até sites falsos com entrega de carga útil vinculados a e-mails de phishing. A proteção RBI precisa abordar de forma abrangente todas as possíveis vias de ataque para cada usuário da sua organização.

Proteção contra código malicioso

O RBI evita que códigos maliciosos atinjam qualquer parte da vasta e extensa rede de dispositivos empresariais. Ao focar em uma abordagem de confiança zero, a proteção contra códigos maliciosos não depende mais de técnicas tradicionais de detecção baseadas em assinaturas de arquivos, passando a abranger até mesmo novos ataques de malvertisement e phishing.

Navegação Anônima

Nos espaços de trabalho cada vez mais interligados de hoje, os funcionários trazem e trabalham regularmente a partir de dispositivos com os quais se sentem mais confortáveis, incluindo os seus próprios telefones e computadores pessoais. Os caches de navegação de cada dispositivo contêm muitas informações pessoais, e o preenchimento automático representa a maior ameaça à segurança dos dados. Ao oferecer uma forma de conexão que oferece navegação anônima a todos os dispositivos da rede, os invasores não podem mais tentar roubar perfis de usuários finais com preenchimento automático e cheios de dados.

Prevenção de perda de dados

Cada cache do navegador oferece uma grande quantidade de dados que podem ser vazados com relativa facilidade. Ao remover o cache local, o dispositivo final é removido do escopo do invasor. A nível empresarial, a maior visibilidade concedida ao código de cada site permite a identificação e encerramento de qualquer tentativa de exfiltração de dados.

Análise de comportamento do usuário

Um navegador seguro não é o único benefício oferecido pelo RBI. A maioria das soluções RBI oferece um painel central que exibe uma visão geral da segurança web de cada organização. Isso não apenas oferece uma visão macro de sua postura de segurança, mas também oferece suporte ao gerenciamento de dados granulares no nível do usuário. Os relatórios de uso da web e atividade do navegador permitem que usuários individuais sejam melhor orientados para hábitos de navegação mais seguros.

Número reduzido de alertas de segurança

Ao executar todo o código ativo fora da própria rede, nenhuma ameaça consegue penetrar na camada de rede. Isso alivia o fardo das soluções baseadas em detecção, cujos alertas de segurança constituem a grande maioria do backlog da maioria das equipes de segurança. A abordagem de confiança zero que constitui a base do RBI permite às equipes de segurança a liberdade de se concentrarem na melhoria da postura de segurança mais ampla da empresa circundante.

Desafios do RBI

Apesar das inúmeras vantagens de segurança oferecidas pelo RBI, a segurança mais rígida só será aplicável se os desafios da solução forem superáveis. Os desafios a seguir variam desde questões relacionadas à experiência do usuário até proteção incompleta:

Latência

O processo de desviar todo o tráfego de navegação do usuário por meio de um contêiner baseado em nuvem leva muito mais tempo para que esses dados cheguem ao destino pretendido. Ao essencialmente duplicar o número de paradas feitas por cada pacote, a latência é uma grande preocupação expressada pelos usuários finais. Esse problema não apenas degrada a experiência do usuário, mas prejudica ainda mais a produtividade e pode até fazer com que os usuários optem por renunciar a qualquer proteção.

Suporte do site

Não há garantia de que todo site seja capaz de resistir aos processos transformadores realizados pelo RBI. O envio de pixels exige que a página seja executada em um navegador remoto – que pode não ser capaz de renderizar todos os elementos da página. Além disso, a renderização baseada em DOM é um processo ainda mais intensivo e páginas da web complexas podem ser totalmente quebradas quando o conteúdo é removido delas.

Proteção Incompleta

A proteção oferecida pela renderização DOM ainda requer que código externo seja executado no próprio navegador do usuário final. O objetivo fundamental do DOM é reescrever isso, embora existam vetores de ataque que podem contornar até mesmo a detecção avançada de ameaças. Por exemplo, uma página de phishing avançada pode ocultar conteúdo malicioso como outras formas de elementos de páginas da web. Isso permitiria que malware passasse pela web isolamento do navegador.

Despesa

Redirecionar e analisar todo o tráfego da web de uma organização não é uma tarefa fácil. As despesas extras dessas soluções em nuvem podem levar as empresas a fazerem sacrifícios orçamentários difíceis por uma solução que pode não oferecer segurança completa.

Proteja sua navegação com LayerX

O isolamento remoto do navegador enfrenta alguns desafios importantes de confiabilidade e orçamento, em grande parte como resultado de sua abordagem desatualizada e apenas de rede para proteção do navegador. LayerX oferece uma oportunidade de recuperar o potencial da navegação na web, mantendo o mais alto nível de segurança empresarial por meio de uma única plataforma de segurança de navegador.

LayerX revoluciona a proteção do navegador de duas maneiras principais: detecção e aplicação. Em primeiro lugar, o processo de detecção de ameaças de alta precisão concentra-se na atividade de navegação de cada usuário final. A proximidade com cada usuário final permite visibilidade direta de todos os eventos de navegação pós-descriptografia, oferecendo um verdadeiro mergulho na postura de segurança da sua empresa. Isso é habilitado por meio de uma extensão de navegador leve que se beneficia da visibilidade granular total de cada componente, solicitação e arquivo do site. Enquanto a atividade de cada usuário no site é monitorada para estabelecer intenções maliciosas, os componentes do sensor da extensão alimentam todos esses dados de navegação em um mecanismo de análise independente. Este algoritmo de ML fornece detecção de ameaças em tempo real, complementado pela própria inteligência de ameaças sempre ativa do LayerX.

Se todo o código for considerado legítimo, o navegador estará livre para carregar esse código sem interrupção. Se, no entanto, for descoberto que um elemento da página está ocultando intenções maliciosas, o processo de aplicação de alta precisão do LayerX entra em ação. Qualquer componente da página da web acessada pode ser modificado em tempo real, evitando a interação do código com o navegador do usuário final e portanto, o roubo ou exfiltração de dados, cookies e credenciais. Esse processo vai muito além dos processos rudimentares de bloqueio/permissão de muitas soluções de proteção de navegador e evita as demandas de latência intensiva da renderização completa baseada em DOM.

Mesmo fornecendo a mais alta forma de segurança de navegação, o LayerX vai além. A dedicação da LayerX à confiança zero permite que o próprio navegador se torne outra forma de autenticação em toda a empresa. Isso ajuda a bloquear recursos organizacionais mesmo em espaços ocupados por empreiteiros. Depois que o navegador é visto como mais uma forma de autenticação, torna-se possível impor políticas de autorização no nível do navegador, ajudando a mitigar privilégios excessivos em dispositivos gerenciados e não gerenciados.

Finalmente, os insights granulares do LayerX são condensados no console de gerenciamento. Adapte e altere políticas em toda a empresa – ou em subseções específicas – com base em informações e supervisão sobre ameaças de última geração.