As pesquisas na Web e em bancos de dados constituem a base de toda inovação e pesquisa empresarial, consolidando-as como um dos processos mais vitais no espaço de trabalho atual.

À medida que os funcionários colhem os benefícios do trabalho híbrido, os hábitos de navegação tornam-se cada vez mais dispersos, partilhados entre dispositivos públicos e privados sem pensar duas vezes. Como resultado, a proliferação da infra-estrutura de navegação expandiu-se muito além dos limites da segurança tradicional.

Na lacuna entre os protocolos de segurança cibernética e as ações dos usuários finais, os invasores estão prosperando. Desviar e abusar da posição privilegiada do navegador dentro de uma empresa pode se resumir a um único clique. O ataque pode assumir muitas formas diferentes, desde a exibição de qualquer conteúdo imaginável ao usuário final, o sequestro de um microfone ou webcam conectado ou o lançamento furtivo de código malicioso.

A proteção contra ameaças transmitidas pela Web começa com a plataforma de segurança do navegador

Saber Mais

Relatório de pesquisa de segurança do navegador de 2023

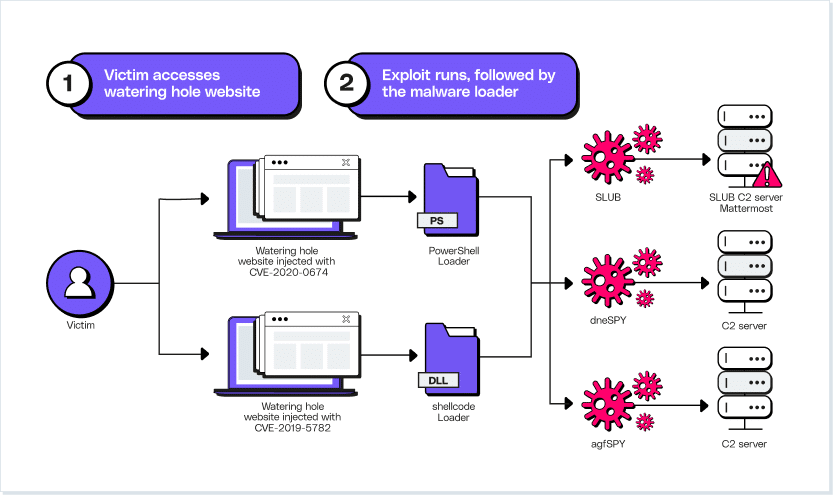

Saber MaisOs ataques ao navegador se expandiram muito além do alcance das explorações de dia zero do Chrome; por exemplo, uma técnica chamada 'tabnabbing' demonstra uma compreensão incrivelmente granular do comportamento do usuário final. Depois que uma página infectada é aberta, o ataque espera até que o usuário pare de interagir com a página. Indicativo de um usuário com muitas guias abertas, a guia redireciona para uma página de login falsa que imita a aparência de um serviço genuíno, como o Microsoft 365. Após seu eventual retorno, o usuário assume que a guia é sua contraparte genuína, inserindo suas credenciais diretamente para o banco de dados do invasor.

O abismo entre a segurança do navegador e a proteção do usuário final só pode ser superado por meio de uma solução desenvolvida especificamente para o navegador, capaz de impedir vários tipos de explorações do navegador.

BOTÃO [Saiba mais sobre a plataforma de proteção do navegador LayerX]

O que são explorações do navegador?

As explorações do navegador descrevem qualquer forma de código malicioso que visa manipular as melhores intenções do usuário, conseguidas aproveitando falhas embutidas em um software. O Programa CVE codifica todas as explorações divulgadas publicamente e, só em 2022, essa lista aumentou em mais 22 mil. Os navegadores da Web oferecem inúmeras oportunidades maliciosas graças ao seu papel na conexão de um usuário à rede mundial de computadores. Para uma exploração de navegador, o invasor tentará forçar a entrada em uma rede privada por meio de uma única página da Web ou vulnerabilidade do navegador. As explorações do navegador aproveitam qualquer descuido para enviar código malicioso ao navegador do dispositivo. Isso pode dar ao invasor acesso a informações pessoais; permitir que eles entreguem malware ao dispositivo; e mover-se lateralmente para se infiltrar em redes inteiras.

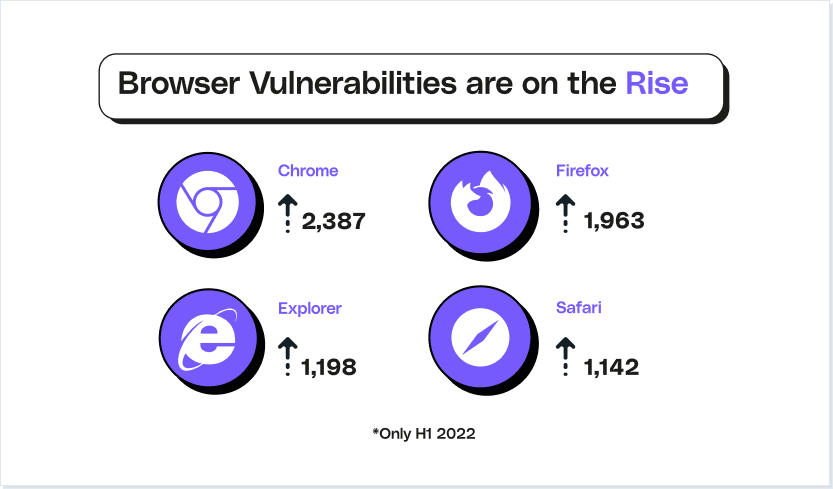

As explorações são incrivelmente poderosas, e o mercado de explorações permite que invasores com pouco conhecimento técnico causem danos reais. A enorme popularidade dos quatro maiores navegadores (Google Chrome, Mozilla Firefox, Microsoft Edge e Apple Safari) fez com que a demanda por explorações de navegadores disparasse. Os pesquisadores observaram que as vendas do pacote de exploração RIG explodiram recentemente, com o pacote facilitando o download do Trojan RedLine Stealer por meio de uma falha do Internet Explorer já corrigida.

Tipos de explorações de navegador

As explorações do navegador são tão variadas em seu modus operandi quanto os próprios objetivos dos invasores. Embora os downloads drive-by, em que os arquivos são baixados involuntariamente sem o conhecimento do usuário, representem uma forma furtiva de implantação de malware, plug-ins de terceiros comprometidos podem corroer hábitos de navegação que de outra forma seriam altamente seguros.

Segurança na web foi levado ao ponto de ruptura de seis maneiras principais:

#1. Explorações de execução de código no navegador

A execução de código no navegador representa o pior dos piores – felizmente, esses ataques também são os mais raros. Os navegadores são inerentemente complexos, com subsistemas que abrangem a renderização de HTML até a análise de CSS, e patches regulares correm o risco de introduzir pequenas falhas. É necessária apenas uma pequena supervisão do desenvolvedor para dar aos invasores base suficiente para executar código malicioso. A partir daí, basta um navegador vulnerável simplesmente visitar um site comprometido ou carregar um anúncio com malware. Após o comprometimento inicial ser alcançado, os invasores podem iniciar o download de pacotes comprometedores adicionais; roubar informações confidenciais do próprio navegador; ou simplesmente fique à espreita em segundo plano, aguardando mais instruções.

#2. Explorações de execução de código em plug-ins

Os plug-ins são altamente úteis, oferecendo experiências de navegação dinâmicas e fáceis de usar. No entanto, sua proximidade com o navegador os torna componentes ideais para uma exploração. Eles oferecem o vetor mais fácil para downloads drive-by. Mesmo plug-ins bem conhecidos podem sofrer essa atenção indesejada, com Flash e Java desempenhando papéis importantes em ataques anteriores. O servidor Jenkins, popular entre plug-ins Java, é notoriamente inseguro contra todos os tipos de ataques. As vulnerabilidades do Jenkins são tão graves que o seu papel foi crucial na descoberta e fuga da lista de exclusão aérea da TSA em janeiro de 2023.

#3. Ataques man-in-the-middle

Um invasor 'man in the middle' é qualquer pessoa que tenha acesso a um ponto na conexão entre um usuário e o site. Isso lhes dá a capacidade de observar e até mesmo alterar o tráfego à medida que ele passa entre o servidor web e o navegador. Para dar um exemplo do mundo real, os ataques MitM podem alterar URLs incorporados mesmo em sites legítimos, induzindo o usuário final a clicar em um site controlado pelo invasor. Os sites que criptografam seu tráfego ajudam a eliminar essa preocupação de segurança, embora os usuários às vezes ignorem os avisos do navegador antes de visitar um site não criptografado.

De maior preocupação hoje em dia é o ataque Man-in-the-Browser. Aqui, um cavalo de Troia é usado para interceptar e manipular qualquer solicitação enviada do navegador e dos arquivos do sistema. O objetivo mais comum deste ataque é transformar um dispositivo já exposto num veículo de fraude financeira: o navegador exibe a transação pretendida do utilizador enquanto o trojan regista secretamente as credenciais bancárias da vítima. O malware no navegador ou sistema operacional representa uma ameaça interna; uma área onde a criptografia TLS e SSL são impotentes.

#4. Script entre sites

Sites dinâmicos provaram seu valor na redução das taxas de rejeição e na melhoria do ROI. No entanto, o Javascript que conduz esses sites responsivos ao usuário geralmente é tratado no próprio navegador do cliente, sem a necessidade de retornar ao servidor. Depois que um navegador carrega a página da web genuína, ele procura no JavaScript associado outras ações específicas do usuário. Invisível do servidor web, permite que um invasor adicione código malicioso a um URL de site genuíno.

Um exemplo esclarecedor disso são os sites que contêm tópicos de comentários não higienizados. Um invasor pode postar um comentário que contenha JavaScript imprensado entre dois tags. With that comment posted, any browser that loads the page will see this comment as executable, paving the way for payload implementation.

#5. Injeção SQL

A injeção de SQL aproveita sites que aceitam entradas do usuário e permaneceu um problema consistente durante a última década de crescimento da Internet. A Structured Query Language (SQL) ofereceu o primeiro método padrão para armazenar e recuperar dados de bancos de dados vinculados. Atualmente uma parte vital das aplicações empresariais e da infraestrutura de sites, a proximidade da linguagem com dados confidenciais altamente valiosos a torna um alvo natural para exploração. Os ataques de injeção de SQL centram-se na adição de comentários a um site que formam instruções SQL – semelhante à técnica do XSS de forçar o navegador a executar código adicional. A instrução SQL é então executada no site atacado e em seu banco de dados subjacente, retornando trechos de dados ao invasor.

Embora seja tentador limitar esse ataque apenas a uma linguagem, os sites que dependem de linguagens diferentes do SQL ainda podem ser vítimas do mesmo mecanismo. Os ataques No-SQL operam precisamente no mesmo processo, tornando-os uma exploração de navegador adaptável e lucrativa.

#6. Envenenamento de DNS

Os navegadores não veem a Internet da mesma forma que nós, humanos. Os nomes de domínio podem incorporar o nome da empresa de hospedagem, mas os navegadores exigem uma maneira mais precisa de identificar qual site carregar. O DNS conecta o endereço IP de cada site ao nome de domínio memorável que conhecemos e reconhecemos. Para maior eficiência, os ISPs executam seus próprios servidores DNS, que compartilham dados de terceiros. Os roteadores domésticos colocam esses armazenamentos DNS mais próximos do usuário final, e cada dispositivo executa seu próprio cache local, economizando tempo ao armazenar resultados anteriores.

Cada um desses caches pode estar envenenado; quando um invasor invade e altera uma entrada, o navegador agora pode associar o nome de domínio google.com a um endereço IP de um site controlado pelo invasor. Qualquer site é vulnerável a isso e é um ataque que pode se espalhar rapidamente. Se vários ISPs obtiverem informações de DNS de um servidor comprometido, os caches downstream que dependem dessa entrada se tornarão vetores de ataque. Para obter o ROI máximo, esse tipo de ataque tende a se concentrar nas instituições financeiras, com o objetivo de enganar os usuários para que entreguem credenciais de contas. Os danos que este ataque provoca nas reputações das empresas legítimas – e nas próprias contas bancárias dos clientes – são incomparáveis.

Melhores práticas para prevenir explorações de navegador

Com demasiada frequência, a maior ameaça à segurança empresarial é um utilizador final despretensioso. A própria natureza da conexão à Internet pública requer alguns protocolos importantes que podem bloquear e prevenir ataques. Ao mesmo tempo, estes hábitos de segurança na web não podem canibalizar a produtividade do utilizador; Conduzindo os usuários ao longo dessa linha tênue estão grandes quantidades de diversas soluções de segurança.

Mantenha os navegadores atualizados

A base para qualquer aplicativo e navegador que acessa a web, software atualizado é uma necessidade. Quando vulnerabilidades são descobertas, a correção se torna uma corrida contra o tempo antes que os invasores façam uso delas. Atualizações regulares e rigorosas proporcionam ao navegador proteção significativa contra algumas das mais flagrantes tentativas de execução remota de código.

Usar HTTPS

HTTPS oferece uma forma segura e criptografada de comunicação entre um navegador e qualquer servidor conectado. Os usuários devem saber como reconhecer um site protegido por HTTPS observando a barra de URL do navegador, onde um pequeno cadeado indicará o status de criptografia completa do site. Se um site ainda usa HTTP, todos os quatro principais navegadores exibem um aviso de segurança ao usuário final, que deve ser atendido.

Use senhas exclusivas

A reutilização de senhas é um obstáculo crônico e interminável no caminho para a segurança empresarial. A razão por trás disso é simples: com tantos aplicativos, contas e páginas para fazer login, os usuários finais muitas vezes são forçados a simplesmente confiar em alguns antigos fiéis – talvez com alguns números extras acrescentados para ter talento. As ramificações desse hábito são surpreendentes, no entanto, com a reutilização de senhas transformando o mercado de comprometimento de contas na indústria ilícita multibilionária que é hoje. Os usuários precisam estar atentos a incidentes como a lista RockYou21, que lista milhares de credenciais disponíveis gratuitamente, roubadas de contas reais. A higiene rigorosa das senhas – apoiada por gerenciadores de senhas ou lembretes automatizados de redefinição de senhas – nunca foi tão importante.

Bloquear pop-ups e anúncios

Anúncios pop-up oferecem um veículo perfeito para a entrega de código malicioso. No entanto, bloqueá-los pode ser mais complicado do que o previsto. Embora os navegadores modernos ofereçam uma maneira de bloquear automaticamente todos os novos pop-ups, isso pode atrapalhar a experiência produtiva do usuário. Uma solução tradicional é a Gateway da Web seguro (SWG). Isso oferece uma forma de proteção para navegadores em nível empresarial, ajudando a definir um perímetro entre os usuários e a web externa. Os URLs são bloqueados de acordo com as políticas de segurança corporativa, eliminando URLs maliciosos renomados. No entanto, novos sites maliciosos representam uma preocupação persistente.

Proteja sua navegação com LayerX

As ameaças se expandiram muito além da proteção do navegador oferecida por soluções de segurança remendadas. Manter os usuários seguros contra uma infinidade de ameaças à navegação exige algo novo: uma plataforma de segurança de navegador coesa e focada no usuário.

LayerX oferece esta abordagem de ponta para segurança do navegador. Ao priorizar a visibilidade na borda, a ferramenta de extensão permite a análise em tempo real de todos os eventos de navegação. O sensor do navegador primeiro coleta esses dados; avaliar o comportamento da página web, a atividade do usuário e os recursos do navegador. O outro componente – o aplicador – inicia a ação assim que o código malicioso é identificado. Esse aspecto leva a segurança do navegador muito além do modelo de resposta binário excessivamente grosseiro de “bloquear ou permitir”. Ao iniciar ou interromper determinadas ações do navegador e injetar código para neutralizar cirurgicamente componentes arriscados da página, uma experiência de usuário perfeita não é mais o preço a pagar pela segurança do navegador.

Conduzindo a análise de componentes de navegador de alto risco está o mecanismo Plexus subjacente. Essa plataforma de análise de mecanismo duplo opera na própria extensão do navegador e em um serviço de nuvem mais central. Todos os eventos coletados dos sensores na extensão são alimentados no mecanismo Plexus, analisados e enriquecidos com dados do LayerX Threat Intel Cloud. Isso combina a granularidade do risco do ambiente de cada usuário com nossas visões macro das tendências atuais de ameaças aos navegadores. Ao emprestar um elemento contextual a cada estágio da análise, o Plexus permite que ações de proteção proativas sejam tomadas antes que uma carga útil seja acionada.

Embora o LayerX não acrescente latência ou frustração à experiência do usuário, seus usuários finais não eram o único foco. A rápida diversificação das pilhas de tecnologia de cada organização – e a subsequente explosão de soluções de segurança – também teve um impacto significativo nas equipes de segurança. A segurança preparada para o futuro exige uma abordagem diferente. A facilidade de execução é um indicador importante da rapidez com que uma prática de segurança é resolvida; para redução da superfície de ataque, a LayerX estabeleceu como meta centralizar todas as tarefas relevantes em uma única interface clara. Isto não só proporciona uma janela para a postura geral de segurança de uma organização, mas também fornece mais informações sobre as lacunas expostas – bem como a capacidade de resolver problemas de forma eficiente e contínua.