Vad är phishing?

Nätfiske är en typ av cybersäkerhetsattack där illvilliga aktörer maskerar sig som en betrodd person, webbplats eller annan enhet och interagerar direkt med offret genom meddelanden. De dåliga aktörerna använder dessa meddelanden för att skaffa känslig information eller distribuera skadlig programvara på offrets infrastruktur.

I en organisation, när en nätfiske-attack är framgångsrik och en av de anställda är det äventyras, är det lättare för angriparen att kringgå organisatoriska säkerhetsperimetrar, distribuera skadlig programvara i en sluten miljö eller få privilegierad tillgång till säkrad företagsdata. Detta beror på att angriparen nu framstår som en pålitlig och legitim organisationsenhet med åtkomstbehörighet.

Nätfiske är på frammarsch

Nätfiske tillhör kategorin Social Engineering, dvs skadliga aktiviteter som utförs genom mänsklig interaktion. Tyvärr är den här typen av attacker mycket populära och är en framträdande attackvektor inom cyberbrottslighet. Forskning utförd av FBI:s Internet Crime Complaint Center (IC3) fann att nätfiske var ett av de vanligaste hoten i USA 2020. Vidare, enligt färsk forskning från IRONSCALES, har 81 % av organisationer runt om i världen upplevt en ökning av nätfiskeattacker med e-post mellan mars 2020 och september 2021.

Denna ökning kan vara ett resultat av de arbetsstilsförändringar som införts och accelererats av covid-19. Dessa ändringar inkluderar fjärrarbete, en ökning av antalet enheter som arbetare använder (inklusive mobiltelefoner och bärbara datorer), ett större beroende av SaaS-applikationer, webbläsaren blir det primära arbetsverktyget och kontorssamarbete övergår till digital kommunikation via e-post, Microsoft Teams, Slack, etc.

Anfallare var snabba med att anpassa sig. Antalet nätfiske-e-postmeddelanden ökade med häpnadsväckande 667 %, enligt Barracuda Networks, eftersom angripare inte förlorade någon tid på att utnyttja de nya omständigheterna för att arbeta hemifrån och deras ökade digitala närvaro. Microsofts Den nya framtiden för arbete rapport visar liknande resultat och anger att 62 % av säkerhetspersonalen säger att nätfiskekampanjer var det största hotet under covid-19.

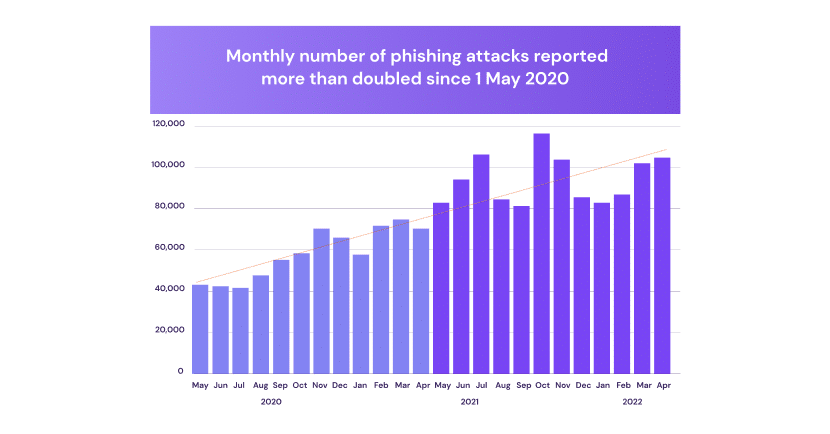

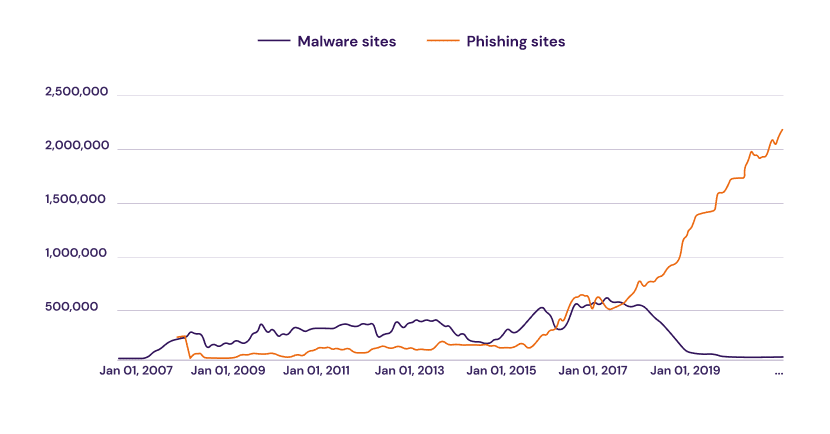

Det ser ut som att antalet nätfiskeattacker fortsätter att öka idag, även om pandemin har avtagit relativt sett. Enligt en rapport från Interisle Consulting Group, antalet nätfiskeattacker ökade med 61 % mellan maj 2021 och maj 2022. Dessutom växte nätfiske stadigt redan före pandemin. Som du kan se, i detta diagram av [se diagram ovan], antalet nätfiskewebbplatser har ökat under åren jämfört med antalet sajter med skadlig programvara, som har minskat sedan 2017.

Dessa fynd är inte förvånande eftersom nätfiske fortsätter att leda till resultat för angripare. Enligt 2022 års utredningsrapport om dataintrång av Verizon, 2.9 % av de anställda klickar på nätfiske-e-postmeddelanden, en upptäckt som de tycker är stabil över tid. Vi tror att detta beror på den naturliga mänskliga egenskapen att göra misstag men också på den ökade sofistikeringen av nätfiskeattacker, som kan imitera legitima användare och webbplatser på ett mycket övertygande sätt. I takt med att cybersäkerheten har utvecklats har attackmetoderna också blivit smartare.

Nätfiskets kyliga inverkan

För individen kan en framgångsrik nätfiskeattack resultera i obehöriga köp, stöld av pengar, identifiering av stöld och förlust av personuppgifter. För organisationer kan nätfiskeattacker rikta sig mot en individ som ett sätt att få fotfäste i organisationer. När de väl har brutits påverkas organisationer dramatiskt.

IBMs 2021 kostnad för en dataintrångsrapport fann att nätfiske var den näst dyraste attackvektorn att brottas med, vilket kostar organisationer i genomsnitt $ 4.65 miljoner. Företag som drabbas av illvilliga attacker kommer att behöva kompensera flera kunder och de riskerar att förlora investerarnas förtroende och allmänhetens förtroende för sin produkt, som har verkligt ekonomiskt värde. Till exempel, efter kompromissen med Facebooks användardata 2018, sjönk Facebooks totala värde med 36 miljarder dollar, en förlust som företaget fortfarande återhämtar sig från.

Ekonomisk förlust är inte den enda negativa effekten som bör beaktas. Framgångsrika attacker leder till dataförlust, avbrott i kritisk verksamhet och läckage av personuppgifter. Dessa kan i sin tur leda till ytterligare ekonomisk börda att kompensera kunder eller betala lagstadgade böter för att äventyra personuppgifter som bryter mot integritetsbestämmelser som GDPR, såväl som juridiska och varumärkesmässiga implikationer.

Nätfiskeattacker undviker äldre säkerhetsmekanismer

När förekomsten av nätfiskeattacker ökar verkar det finnas en ökning av sofistikeringen och smartheten i nätfiskeattacker. Idag blir det allt svårare att ligga steget före angripare eftersom de använder geniala och ofta mycket bedrägliga nätfisketekniker i sina kampanjer.

Ett framträdande exempel är spjutfiskekampanjer som enkelt kringgår e-postsäkerhetsprogramvaran på arbetsplatsen. Till exempel lyckades en e-postbedrägeri som imiterade Facebook kringgå Cisco Email Security Appliance och Microsofts Exchange Online Protection. E-postmeddelandet fick till och med Spam Confidence Level (SCL) 1, vilket betyder att det lyckades hoppa över Microsofts spamfilter.

En rapport från Area 1 Security analyserade 1.5 miljarder meddelanden som skickats till organisationer under en period av sex månader och fann att Office 365 och andra välkända SEG:er från Cisco, Proofpoint och Mimecast missade över 925,000 XNUMX nätfiske-e-postmeddelanden.

Phishing-kit som används av organisationer inkluderar ofta traditionella undanflyktsmekanismer. Men dessa gamla skolans cybersäkerhetslösningar känner inte igen olika typer av skatteflykt och kan inte blockera nätfiskeattacker, som framgår av exemplen ovan.

Här är några exempel på mekanismer som angripare kunde använda för att övervinna säkerhetsparametrar:

MFA Bypass

Multi-factor Authentication (MFA) är en autentiseringsmetod som kräver att användaren tillhandahåller två eller flera verifieringsfaktorer för att få tillgång till en resurs. Till exempel kommer en användare att behöva ange sitt användarnamn och lösenord, sedan även en pinkod som skickas till användarens telefon. Den största fördelen med MFA är att det kommer att förbättra din organisations säkerhet genom att kräva att dina användare identifierar sig med mer än ett användarnamn och lösenord.

MFA är dock inte en skottsäker lösning för att förhindra nätfiskeattacker. Microsoft har nyligen avslöjat en utbredd nätfiskekampanj som kringgår multifaktorautentisering (MFA). Den första attacken kapade Office 365-autentiseringsprocessen, och omdirigerade användare till motstridande-i-mitten (AiTM) nätfiske-målsidor som syftade till att stjäla sessionscookies och referenser. Sedan kapade angriparna en användares inloggningssession och hoppade över autentiseringsprocessen även om användaren hade aktiverat MFA.

Angriparna använde sedan de stulna inloggningsuppgifterna och sessionscookies för att komma åt berörda användares postlådor och utföra uppföljningskampanjer för affärse-postkompromiss (BEC) mot andra mål, enligt beskrivningen av Microsoft Threat Intelligence Center (MSTIC)

Sandlådeflykt

En sandlåda är en säkerhetsmekanism för att separera pågående program, och implementeras genom att köra programvara eller köra en webbsida i en begränsad operativsystemmiljö. Sandboxing skyddar från potentiellt skadliga program eller osäker kod genom att isolera processen från resten av organisationens miljö. På så sätt, om ett hot upptäcks, påverkar det inte användarens enhet.

Nya nätfiskeattacker har dock observerats för att undvika denna säkerhetsmekanism. För det ändamålet använder de "Sleepers" – interna avstängningsmekanismer som en sandlåda inte kan observera, vilket säkerställer att den skadliga nyttolasten bara agerar när den står inför riktiga slutanvändare. Detta innebär att angriparna kan känna igen när de har kommit åt en riktig arbetsstation på företagets infrastruktur, och inte en sandlåda. Om det finns en sandlåda visas vanligtvis ett fel på nätfiskewebbsidan och attacken kommer inte att påbörjas. Som ett resultat kommer standardsäkerhetsleverantörer inte att klassificera nätfiskewebbplatsen som skadlig, på grund av undanflykten, och webbplatsen kommer att fortsätta att fungera obemärkt.

Begränsning av enhetsinformation

En annan teknik för att undvika nätfiskeattacker är att analysera enhetsinformation för att utrota säkerhetsleverantörer som försöker maskera sig som användare. På samma sätt som sandlådeundandragande strävar angriparna efter att aktivera nätfiskeschemat endast när en riktig användare besöker webbsidan.

För att göra det har hotaktörer utvecklat en förmåga att identifiera mänskliga mål baserat på olika datakällor: data från webbläsaren, operativsystemet och hur webbsidans innehåll ska visas på användarens skärm. Med denna information kan nätfiskesatsen bestämma om enheten används av en person (som en bärbar dator eller telefon) eller om det är en sandlåda eller säkerhetsmekanism förklädd som en användare.

Denna information hjälper nätfiskewebbplatserna att klassificera användare baserat på deras skärmstorlek eller visningsport. Genom att komma åt besökardata om fönsterhöjden och -bredden på besökarens teknik vet hotaktören vilken typ av enhet målet använder och kan bestämma om han ska attackera eller undvika.

Det här är bara några få exempel på ett ständigt föränderligt hotlandskap, eftersom angripare varje dag hittar nya sätt att kringgå konventionella cybersäkerhetsskydd. Detta är mycket störande och kräver ett nytt förhållningssätt till utmaningarna med webbläsarsäkerhet.

Konventionella lösningar kommer till korta

Som vi har sett har nätfiskekampanjer utvecklat mekanismer för att upptäcka konventionella anti-phishing-programvaror, vare sig det är en sandlåda, en e-postskanner eller multifaktorautentisering. När de har upptäckts av kampanjerna kommer angriparna att använda en annan typ av attack och det finns liten chans att anti-phishing kommer att vara effektivt för att blockera eller upptäcka en skadlig webbsida

En ny webbläsarbaserad metod

Den branta ökningen av webbläsarens roll i det moderna företaget kräver lösningar som skyddar mot cyberattacker som är vanliga i webbläsaren. Nätfiske framträder som det ledande hotet, i popularitet som i svårighetsgrad, från webbläsarburna cyberattacker. Dessutom, konventionell anti-phishing-programvara missar många nätfiskekampanjer och låter dem gå obemärkt förbi, vilket gör anställda och organisationen sårbara.

Vi anser att en lämplig lösning på dessa problem bör vara webbläsarbaserad. LayerX Security erbjuder ett nytt tillvägagångssätt för nätfiskeskydd.

LayerX webbläsarplattform inkluderar en webbläsartillägg som övervakar webbläsarsessioner i applikationslagret, som får direkt synlighet i alla webbläsarhändelser i efterdekrypteringsstadiet, vilket gör det möjligt för den att analysera och genomdriva skyddsåtgärder i realtid utan latens eller påverkan på användarupplevelsen . LayerX kan sömlöst modifiera den renderade webbsidan för att gå längre än grov blockering\tillåt åtkomst att leverera granulär verkställighet som neutraliserar de skadliga aspekterna av webbsidan snarare än att blockera åtkomsten till den helt och hållet. Detta är av avgörande betydelse i fall då angripare sätter sin attack på en i huvudsak legitim sida, till exempel när de går igenom DOM-strukturen på en bankappsida. LayerX ger den högsta säkerhetsnivån utan att försämra användarens surfupplevelse.