¿Qué es el phishing?

El phishing es un tipo de ataque a la ciberseguridad en el que los actores maliciosos se disfrazan de una persona de confianza, un sitio web u otra entidad e interactúan directamente con la víctima a través de mensajes. Los delincuentes utilizan estos mensajes para obtener información confidencial o implementar software malicioso en la infraestructura de la víctima.

En una organización, una vez que un ataque de phishing tiene éxito y uno de los empleados es comprometida, es más fácil para el atacante eludir los perímetros de seguridad de la organización, distribuir malware dentro de un entorno cerrado u obtener acceso privilegiado a datos seguros de la empresa. Esto se debe a que el atacante ahora aparece como una entidad organizacional legítima y confiable con privilegios de acceso.

El phishing está en aumento

El phishing pertenece a la categoría de Ingeniería Social, es decir, actividades maliciosas realizadas a través de interacciones humanas. Desafortunadamente, este tipo de ataques son muy populares y constituyen un vector de ataque destacado en el ciberdelito. Investigación realizado por el Centro de Quejas de Delitos en Internet (IC3) del FBI encontró que el phishing fue una de las amenazas más frecuentes en los EE. UU. en 2020. Además, según investigación reciente de IRONSCALES, el 81% de las organizaciones de todo el mundo han experimentado un aumento en los ataques de phishing por correo electrónico entre marzo de 2020 y septiembre de 2021.

Este aumento podría ser el resultado de los cambios en el estilo de trabajo introducidos y acelerados por el COVID-19. Estos cambios incluyen remote work, un aumento en el número de dispositivos que utilizan los trabajadores (incluidos teléfonos móviles y portátiles), una mayor dependencia de las aplicaciones SaaS, el navegador se convierte en la principal herramienta de trabajo y la colaboración en la oficina se traslada a la comunicación digital a través del correo electrónico, Microsoft Teams, Slack, etc.

Los atacantes se adaptaron rápidamente. La cantidad de correos electrónicos de phishing aumentó en un asombroso 667%. según Barracuda Networks, ya que los atacantes no perdieron tiempo en explotar las nuevas circunstancias del trabajo desde casa y su mayor presencia digital. Microsoft El nuevo futuro del trabajo reporte muestra resultados similares, afirmando que el 62% de los profesionales de seguridad dicen que las campañas de phishing fueron la amenaza que más aumentó durante COVID-19.

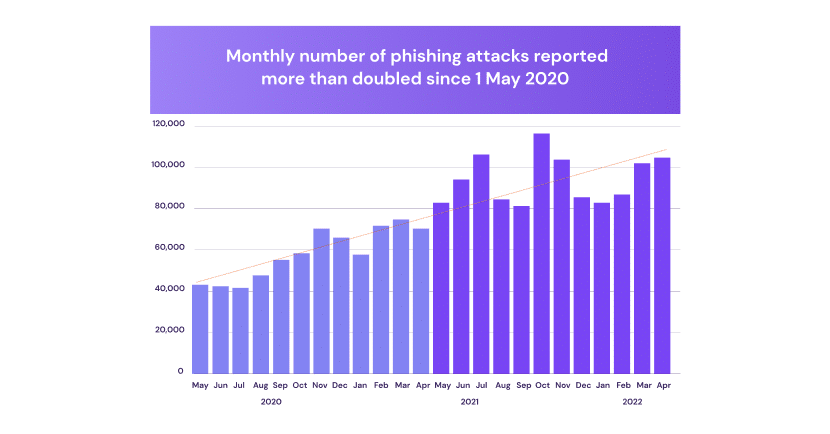

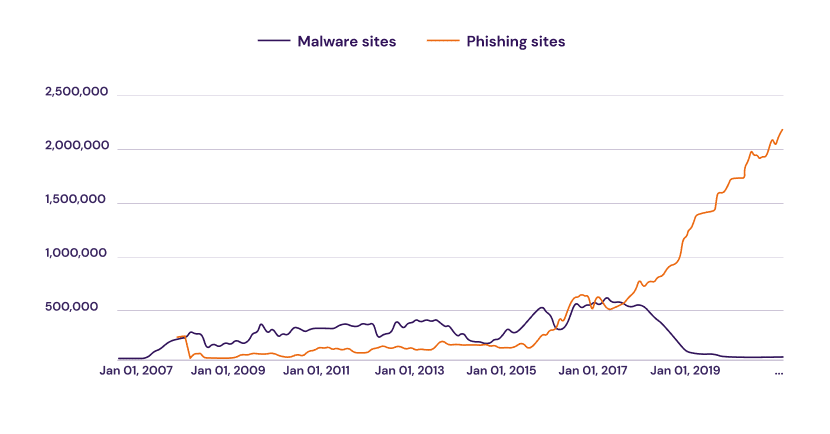

Parece que el número de ataques de phishing sigue aumentando hoy en día, a pesar de que la pandemia ha retrocedido relativamente. De acuerdo a un informe de Interisle Consulting Group, el número de ataques de phishing creció un 61% entre mayo de 2021 y mayo de 2022. Además, el phishing crecía de manera constante incluso antes de la pandemia. Como puedes ver, en este gráfico de [ver gráfico arriba], La cantidad de sitios de phishing ha aumentado a lo largo de los años en comparación con la cantidad de sitios de malware, que ha ido disminuyendo desde 2017.

Estos hallazgos no son sorprendentes porque el phishing continúa generando resultados para los atacantes. De acuerdo con la Informe de investigación de violación de datos de 2022 de Verizon, el 2.9% de los empleados hacen clic en correos electrónicos de phishing, un hallazgo que consideran constante en el tiempo. Creemos que esto se debe al rasgo humano natural de cometer errores, pero también a la creciente sofisticación de los ataques de phishing, que pueden hacerse pasar por usuarios y sitios web legítimos de formas muy convincentes. A medida que la ciberseguridad ha evolucionado, los métodos de ataque también se han vuelto más inteligentes.

El escalofriante impacto del phishing

Para el individuo, un ataque de phishing exitoso puede resultar en compras no autorizadas, robo de fondos, robo de identidad y pérdida de datos personales. Para las organizaciones, los ataques de phishing pueden apuntar a un individuo como una forma de afianzarse en las organizaciones. Una vez vulneradas, las organizaciones se ven dramáticamente afectadas.

El informe de IBM sobre el costo de una filtración de datos de 2021 encontró que el phishing es el segundo vector de ataque más costoso al que enfrentarse, lo que le cuesta a las organizaciones un promedio de 4.65 millones de dólares. Las empresas afectadas por ataques maliciosos tendrán que compensar a múltiples clientes y corren el riesgo de perder la confianza de los inversores y del público en general en su producto, que tiene un valor financiero real. Por ejemplo, tras el compromiso de los datos de los usuarios de Facebook en 2018, el valor total de Facebook cayó en 36 millones de dólares, una pérdida de la que la empresa aún se está recuperando.

La pérdida financiera no es el único impacto negativo que debe tenerse en cuenta. Los ataques exitosos provocan la pérdida de datos, la interrupción de operaciones críticas y la fuga de datos personales. Esto, a su vez, podría generar una mayor carga financiera al compensar a los clientes o pagar multas regulatorias por comprometer datos personales que infrinjan regulaciones de privacidad como GDPR, así como implicaciones legales y de reputación de marca.

Los ataques de phishing evaden los mecanismos de seguridad heredados

A medida que se expande la ocurrencia de ataques de phishing, parece haber un aumento en la sofisticación e inteligencia de los ataques de phishing. Hoy en día, resulta cada vez más difícil ir un paso por delante de los atacantes, ya que emplean técnicas de phishing ingeniosas y a menudo muy engañosas en sus campañas.

Un ejemplo destacado son las campañas de phishing que eluden fácilmente el software de seguridad del correo electrónico en el lugar de trabajo. Por ejemplo, una estafa por correo electrónico que se hacía pasar por Facebook logró eludir Cisco Email Security Appliance y Exchange Online Protection de Microsoft. Al correo electrónico incluso se le asignó un nivel de confianza de spam (SCL) 1, lo que significa que logró saltarse los filtros de spam de Microsoft.

Un informe de Seguridad del Área 1 analizó 1.5 millones de mensajes enviados a organizaciones durante un período de seis meses y descubrió que Office 365 y otros SEG conocidos de Cisco, Proofpoint y Mimecast omitieron más de 925,000 correos electrónicos de phishing.

Los kits de phishing empleados por las organizaciones suelen incluir mecanismos de evasión tradicionales. Sin embargo, estas soluciones de ciberseguridad de la vieja escuela no reconocen diferentes tipos de evasión y no pueden bloquear ataques de phishing, como se ve en los ejemplos anteriores.

A continuación se muestran algunos ejemplos de mecanismos que los atacantes pudieron implementar para superar los parámetros de seguridad:

Omisión MFA

La autenticación multifactor (MFA) es un método de autenticación que requiere que el usuario proporcione dos o más factores de verificación para obtener acceso a un recurso. Por ejemplo, un usuario deberá proporcionar su nombre de usuario y contraseña, y luego también un código PIN que se enviará al teléfono del usuario. El principal beneficio de MFA es que mejorará la seguridad de su organización al requerir que sus usuarios se identifiquen con más que un nombre de usuario y contraseña..

Sin embargo, MFA no es una solución infalible para prevenir ataques de phishing. Microsoft ha descubierto recientemente una campaña de phishing generalizada que elude la autenticación multifactor (MFA). El ataque inicial secuestró el proceso de autenticación de Office 365, redirigiendo a los usuarios a páginas de inicio de phishing de adversario en el medio (AiTM) destinadas a robar credenciales y cookies de sesión. Luego, los atacantes secuestraron la sesión de inicio de sesión de un usuario y omitieron el proceso de autenticación incluso si el usuario había habilitado MFA.

Luego, los atacantes utilizaron las credenciales robadas y las cookies de sesión para acceder a los buzones de correo de los usuarios afectados y realizar campañas de seguimiento de compromiso de correo electrónico empresarial (BEC) contra otros objetivos, como detalla el Centro de inteligencia de amenazas de Microsoft (MSTIC).

Evasión de la caja de arena

Un sandbox es un mecanismo de seguridad para separar los programas en ejecución y se implementa ejecutando software o ejecutando una página web en un entorno de sistema operativo restringido. El sandboxing protege contra programas potencialmente maliciosos o códigos inseguros al aislar el proceso del resto del entorno de la organización. De esta forma, si se detecta una amenaza no afecta al dispositivo del usuario.

Sin embargo, se han observado nuevos ataques de phishing que evaden este mecanismo de seguridad. Para ello, utilizan “Sleepers”, mecanismos internos de bloqueo que un sandbox no puede observar, lo que garantiza que la carga maliciosa solo actuará cuando se enfrente a usuarios finales reales. Esto significa que los atacantes pueden reconocer cuándo han accedido a una estación de trabajo real en la infraestructura de la empresa y no a una zona de pruebas. Si hay una zona de pruebas, normalmente se mostrará un error en la página web de phishing y el ataque no comenzará. Como resultado, los proveedores de seguridad estándar no clasificarán el sitio web de phishing como malicioso debido a la evasión, y el sitio seguirá funcionando desapercibido.

Restricción por información del dispositivo

Otra técnica de evasión que aprovechan los ataques de phishing es el análisis de la información del dispositivo para eliminar a los proveedores de seguridad que intentan disfrazarse de usuarios. De manera similar a la evasión del sandbox, los atacantes pretenden activar el esquema de phishing sólo cuando un usuario real visita la página web.

Para ello, los actores de amenazas han desarrollado la capacidad de identificar objetivos humanos basándose en diferentes fuentes de datos: datos del navegador, el sistema operativo y la forma en que el contenido de la página web debe mostrarse en la pantalla del usuario. Con esta información, el kit de phishing puede decidir si el dispositivo es utilizado por una persona (como una computadora portátil o un teléfono) o si es una zona de pruebas o un mecanismo de seguridad disfrazado de usuario.

Esta información ayuda a los sitios de phishing a clasificar a los usuarios según el tamaño de su pantalla o ventana gráfica. Al acceder a los datos de los visitantes relacionados con la altura y el ancho de la ventana de la tecnología del visitante, el actor de la amenaza sabe qué tipo de dispositivo está utilizando el objetivo y puede decidir si atacar o evadir.

Estos son sólo algunos ejemplos de un panorama de amenazas en constante evolución, a medida que los atacantes encuentran cada día nuevas formas de eludir las protecciones de ciberseguridad convencionales. Esto es muy preocupante y requiere un enfoque novedoso para los desafíos de la seguridad de los navegadores.

Las soluciones convencionales se quedan cortas

Como hemos visto, las campañas de phishing han desarrollado mecanismos para detectar tipos de software anti-phishing convencionales, ya sea un sandbox, un escáner de correo electrónico o una autenticación multifactor. Una vez detectados por las campañas, los atacantes implementarán un tipo diferente de ataque y hay pocas posibilidades de que el antiphishing sea eficaz para bloquear o detectar una página web maliciosa.

Un enfoque novedoso basado en navegador

El fuerte aumento del papel del navegador en la empresa moderna exige soluciones que protejan de los ataques cibernéticos que prevalecen en el navegador. El phishing se está convirtiendo en la principal amenaza, tanto en popularidad como en gravedad, de los ciberataques a los navegadores. Además, El software antiphishing convencional pasa por alto muchas campañas de phishing y las deja pasar desapercibidas, dejando a los empleados y a la organización vulnerables.

Creemos que una solución adecuada a estos problemas debería estar basada en el navegador. LayerX Security ofrece un enfoque novedoso para la protección contra el phishing.

La plataforma de navegador LayerX incluye una extensión de navegador que monitorea las sesiones del navegador en la capa de aplicación, obteniendo visibilidad directa de todos los eventos de navegación en su etapa posterior al descifrado, lo que le permite analizar y aplicar acciones protectoras en tiempo real sin latencia ni impacto en la experiencia del usuario. . LayerX puede modificar sin problemas la página web renderizada para ir más allá del simple bloqueo/permitir el acceso y ofrecer una aplicación granular que neutralice los aspectos maliciosos de la página web en lugar de bloquear el acceso a ella por completo. Esto es de vital importancia en los casos en que los atacantes organizan su ataque en una página esencialmente legítima, como cuando atraviesan la estructura DOM de la página de una aplicación bancaria. LayerX proporciona el más alto nivel de seguridad sin degradar la experiencia de navegación del usuario.