Au cours des dernières années, les attaquants et les défenseurs ont accru leurs capacités dans le jeu infini du chat et de la souris. Les attaquants ont intensifié leurs opérations de phishing pour voler des informations d'identification et des identités. Les défenseurs ont adopté une approche de sécurité zéro confiance dans laquelle les utilisateurs utilisent souvent leurs appareils mobiles pour s'authentifier auprès de leurs applications de bureau. La poursuite continue.

Dans une récente campagne assez fascinante, Les attaquants ont exploité les récents progrès de Defender, en exploitant une surface d'attaque de bureau afin de distribuer une application mobile (iPhone) malveillante.

Les applications iPhone malveillantes ne sont pas faciles à introduire dans l’App Store. En cas de succès, ils peuvent être utilisés de diverses manières pour commettre un vol d’identité. Faites-vous confiance à l'appareil mobile de vos employés pour les authentifier dans vos applications connectées SSO ? Assurez-vous qu’ils sont protégés.

TL;DR – Étapes d’attaque

- Distribution – Publicité malveillante sur un site Web de streaming gratuit populaire.

- Fausse arnaque vidéo – Demander aux utilisateurs de scanner un code QR avec leur appareil mobile.

- Saut entre appareils – Le code QR ouvre une page d'accueil d'ingénierie sociale spécialement conçue sur l'appareil mobile de l'employé.

- Charge utile – L’attaque redirige l’utilisateur vers le téléchargement d’une application mobile malveillante depuis l’App Store.

Distribution

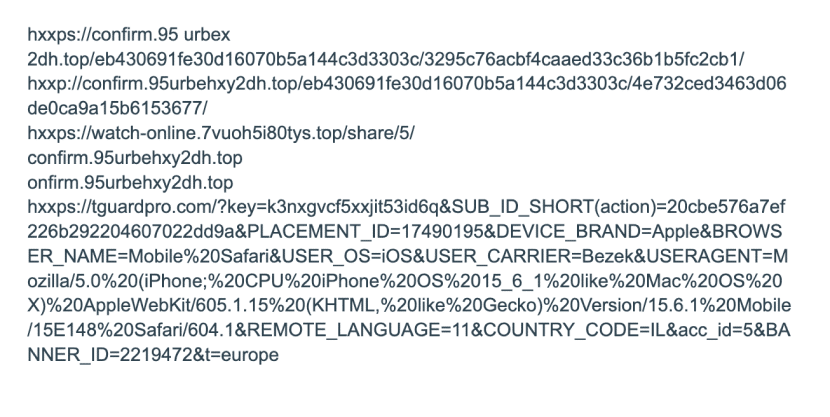

Selon les recherches de LayerX, l'attaque commence par une campagne de publicité malveillante importante autour de l'URL d'une fausse vidéo. Dans cette attaque, la publicité malveillante a été distribuée via un site de streaming populaire, hxxps://fmovies.to (classé au 715e rang mondial !). Il convient de souligner que la même infrastructure de publicité malveillante a été mise en place sur d’autres sites Web, dont beaucoup proposent le streaming gratuit de films, de matchs sportifs et d’émissions de télévision.

C’est le bon moment pour nous rappeler une vérité fondamentale sur le Web : s’il est gratuit, alors vous êtes le produit !

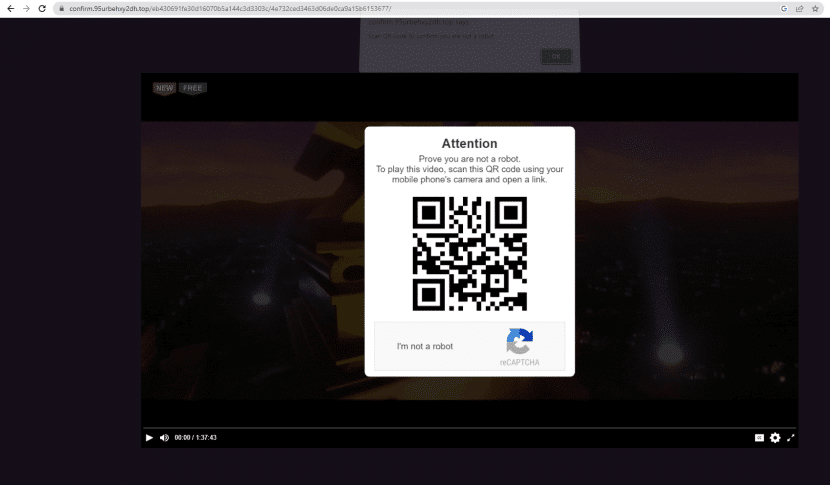

Fausse vidéo

La charge utile de la publicité malveillante est l’URL d’une fausse vidéo que l’utilisateur espérait regarder.

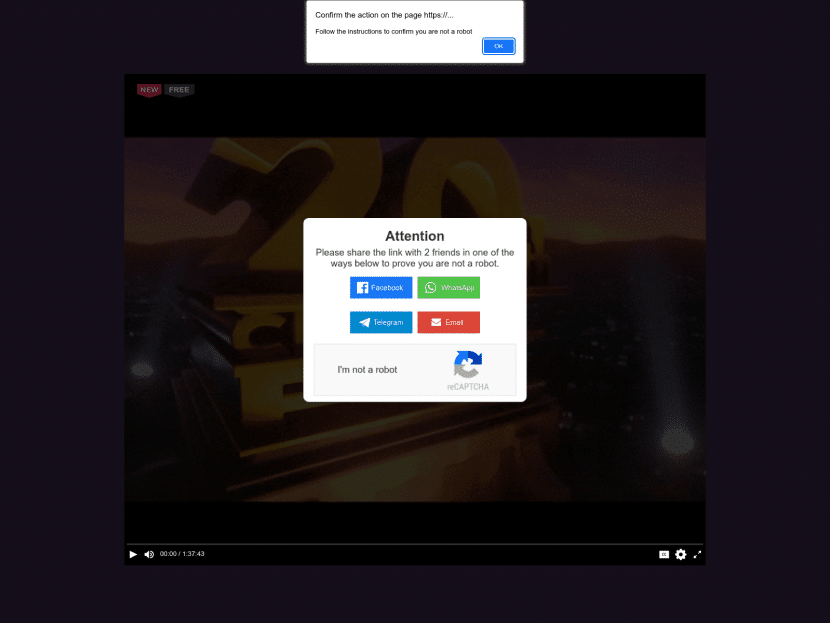

Fausse charge utile vidéo de la campagne de publicité malveillante

Deux secondes après le début de la vidéo, l'écran est recouvert d'un code QR et d'instructions pour le scanner à l'aide d'un appareil mobile. Cette page (ainsi que plusieurs autres instances) a été interceptée par le moteur de prévention des menaces en temps réel LayerX, qui analyse les pages Web suspectes depuis le navigateur.

Il est à noter que la même infrastructure distribue à chaque fois des pages de destination différentes. Par conséquent, nous estimons qu’il s’agit d’une entreprise indépendante qui monétise la livraison des pages de destination. Nous pensons également que son propriétaire n'est plus le même à la prochaine étape de l'attaque.

Voici un autre exemple d'invite différente initiée par la fausse vidéo :

hxxps://watch-online.7vuoh5i80tys.top/share/5/

Inutile de préciser que scanner le code QR ne donne pas accès au film, mais conduit à l'étape suivante de l'attaque, réalisée sur l'appareil mobile. Cependant, ne jetez pas votre pop-corn, comme cette attaque d'ingénierie sociale va bientôt afficher de superbes jeux d’acteurs et d’effets spéciaux…

Ingénierie sociale des appareils mobiles

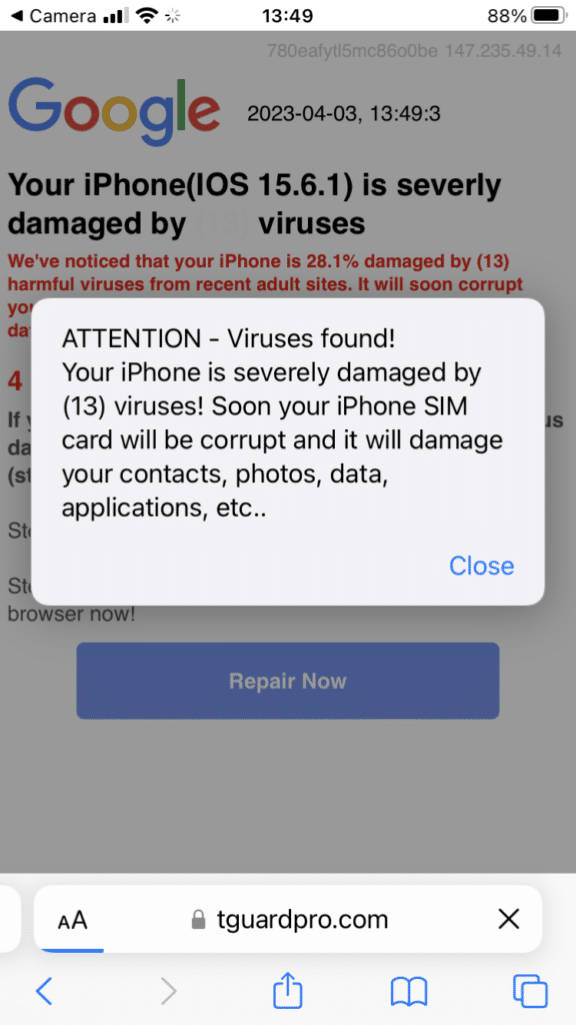

L'équipe de recherche sur les menaces de LayerX a étudié cette attaque et y a accédé à partir d'un appareil mobile iPhone. Le code QR ouvre une page de destination malveillante avec une fausse invite de sécurité.

Fausse invite de sécurité iPhone

L'invite affiche des avertissements effrayants concernant les virus trouvés sur l'appareil qui vont bientôt corrompre la carte SIM de l'appareil !

L'URL montre que la page de destination exploite les métadonnées de l'appareil auxquelles elle a accès et crée une page de destination sur mesure. Il n'y a rien de spécial dans le contenu, sauf qu'il est utilisé à des fins d'ingénierie sociale ; tous les attributs de l'appareil sont accessibles aux pages de destination mobiles.

Ce saut entre appareils est une excellente technique utilisée par les attaquants pour tromper les systèmes de sécurité standard. Une fois qu'un utilisateur scanne un code QR malveillant, l'organisation peut perdre la visibilité sur l'appareil mobile concerné.

Puisque nous, les LayerX, nous attendions à voir un film, nous n'avions pas d'autre choix que de cliquer sur le bouton « Réparer maintenant » et voir ce qui se passerait ensuite.

Charge utile

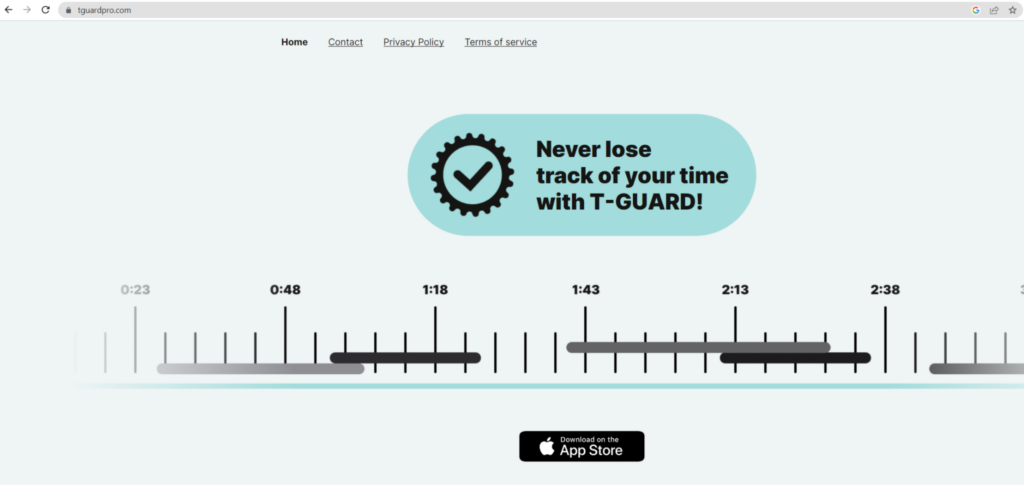

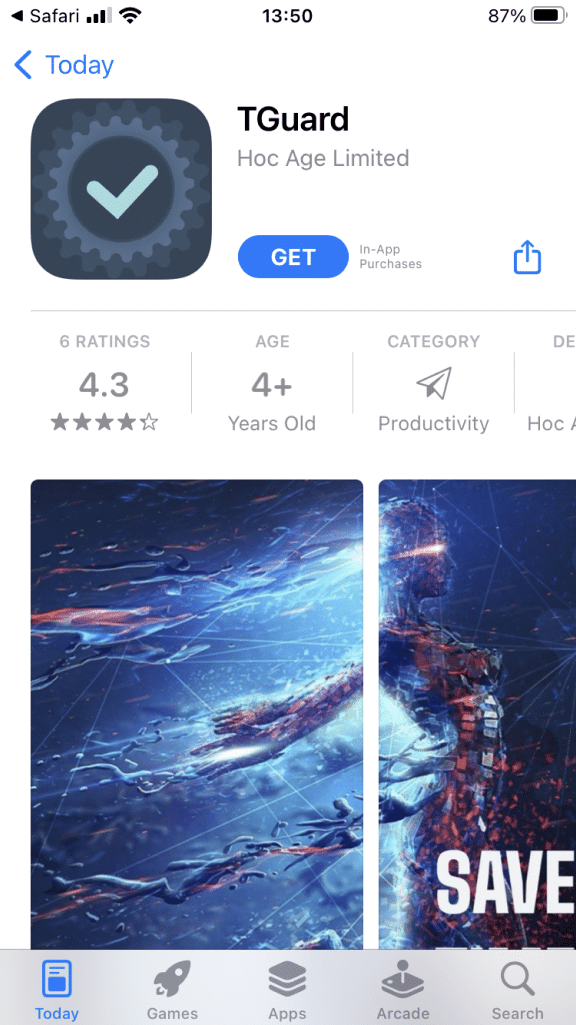

Application TGuard

Le lien nous a conduit à cette page d'application mobile présentant TGuard, qui a depuis été supprimée de l'App Store. L'application prétend fournir des fonctionnalités de productivité (telles que le suivi du temps) et pourrait bien avoir ciblé à la fois les utilisateurs professionnels et les utilisateurs réguliers.

Même si l'application mobile a été supprimée, le site Internet des opérateurs est toujours en suspens :

Résumé

Cette campagne créative est un exemple exceptionnel de la manière dont les attaquants infiltrent facilement le périmètre de l'entreprise en tirant parti de l'élément humain. C’est la même faiblesse humaine qui nous amène à considérer les sites de streaming gratuit comme une entreprise juste et philanthropique, à scanner un QR louche, puis à installer une application mobile provenant d’une source inconnue.

L’innovation fonctionnelle de cette attaque est le cross-device hopping. Je pense que seule une poignée d'entreprises sont aujourd'hui capables de détecter une telle attaque ciblant les appareils mobiles non gérés des employés.

CIO: