Au cours des dernières années, nous avons assisté à une croissance sans précédent des cyberattaques provenant du Web : programmes de phishing, ingénierie sociale, sites malveillants et autres attaques malveillantes. L'un des principaux services de sécurité actuellement proposés sur le marché pour protéger les utilisateurs contre ces menaces est le filtrage d'URL basé sur la réputation.

Les services de sécurité basés sur la réputation déterminent le niveau de sécurité d'une URL en fonction de la réputation du domaine. Ces services incitent l'utilisateur à s'abstenir de visiter des sites Web dangereux en bloquant leurs connexions au moment de la visite. Cependant, leur efficacité a considérablement diminué ces derniers temps.

Les URL sans étiquette provenant d'un domaine légitime pourraient se voir attribuer la réputation du domaine d'origine. Les attaques de phishing exploitent cette fonctionnalité et cachent leurs attaques malveillantes sous des domaines légitimes pour échapper aux filtres de sécurité. Cela constitue une faille de sécurité majeure à laquelle il faut remédier.

Dans cet article, nous expliquons pourquoi et ce qui peut être fait pour y remédier.

Qu’est-ce que la sécurité basée sur la réputation ?

Les services de sécurité de la réputation des sites Web protègent les utilisateurs contre les contenus malveillants ou inappropriés sur Internet, généralement via une solution de filtrage d'URL. Ils déterminent le niveau de sécurité du site Internet en fonction de sa web-réputation. La réputation Web est obtenue en calculant différentes mesures telles que l'âge et l'historique de l'URL, la réputation IP, l'emplacement d'hébergement, la popularité et bien d'autres encore. Les métriques varient légèrement entre les différents fournisseurs mais le concept reste le même : attribuer une réputation numérique à un site Web en fonction de ses télémétries de base.

Si vous avez déjà essayé d'accéder à une page Web au travail et reçu une notification « site Web bloqué », votre entreprise utilise le filtrage Web.

Le défi : les attaques de phishing échappent facilement aux filtres de réputation

Il a été constaté à plusieurs reprises que les campagnes de phishing exploitent les sites de confiance pour contourner les ressources de filtrage, en particulier les filtres de réputation. Cela signifie que lorsque les victimes cliquent sur le lien, aucune couche de protection ne les empêche d’accéder à la page de destination.

Exemple de cas d'utilisation du phishing

L'exemple suivant aide à comprendre le problème :

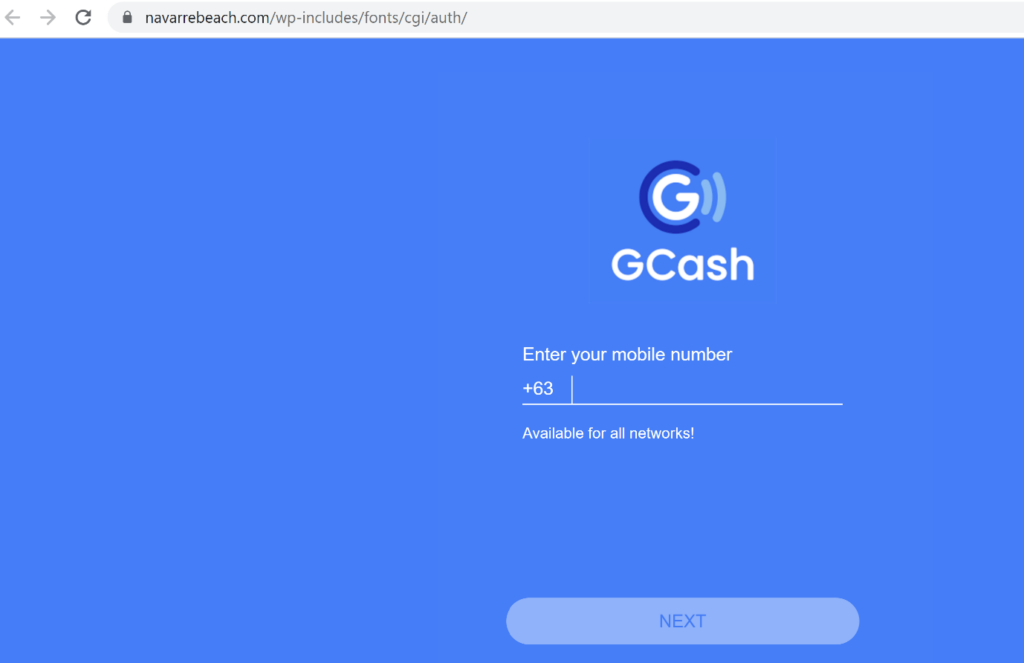

Dans le cadre de nos recherches en cours sur les menaces véhiculées par le Web chez LayerX, nous avons identifié un site de phishing sous l'URL : https://navarrebeach.com/wp-includes/fonts/cgi/auth/. Comme le montre la capture d'écran, le site Web est une campagne de phishing déguisée en fenêtre de connexion légitime. Des utilisateurs peu méfiants pourraient être tentés de saisir leurs informations d’identification. (Remarque : nous avons initialement repéré ce site de phishing dans la nature, et il a été supprimé plusieurs jours plus tard. Cet article a été rédigé avant sa suppression).

Lorsque nous collons l'URL dans Google Chrome, aucun avertissement n'apparaît. Cela signifie que Google Safe Browsing ne détecte pas ce site comme malveillant.

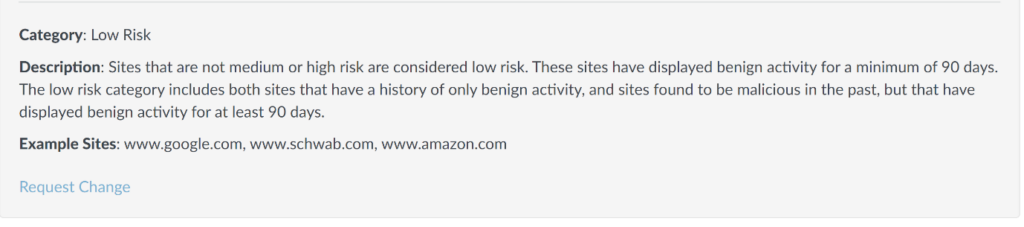

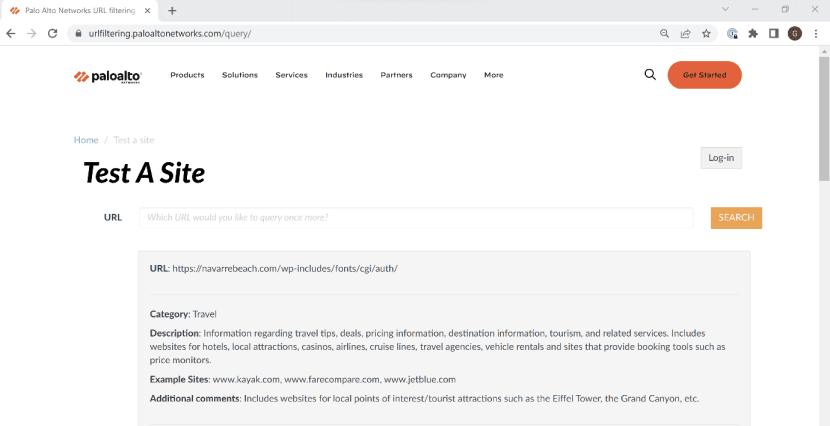

Peut-être qu’un autre fournisseur de sécurité réussira ? Nous avons vérifié l'URL dans le filtrage d'URL de Palo Alto Networks, qui a classé le site comme Faible risque, sous le Voyage Catégorie.

Lien

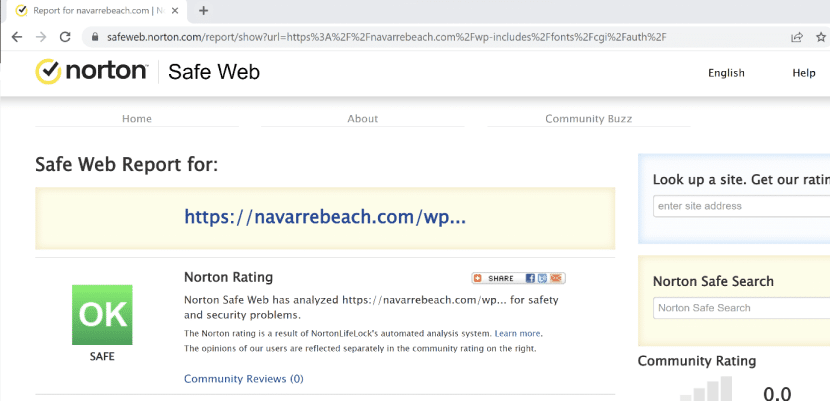

Nous avons essayé un troisième fournisseur – Norton Safe Web. Mais malheureusement, ce filtre d’URL considère également le site Web comme sûr.

Lien

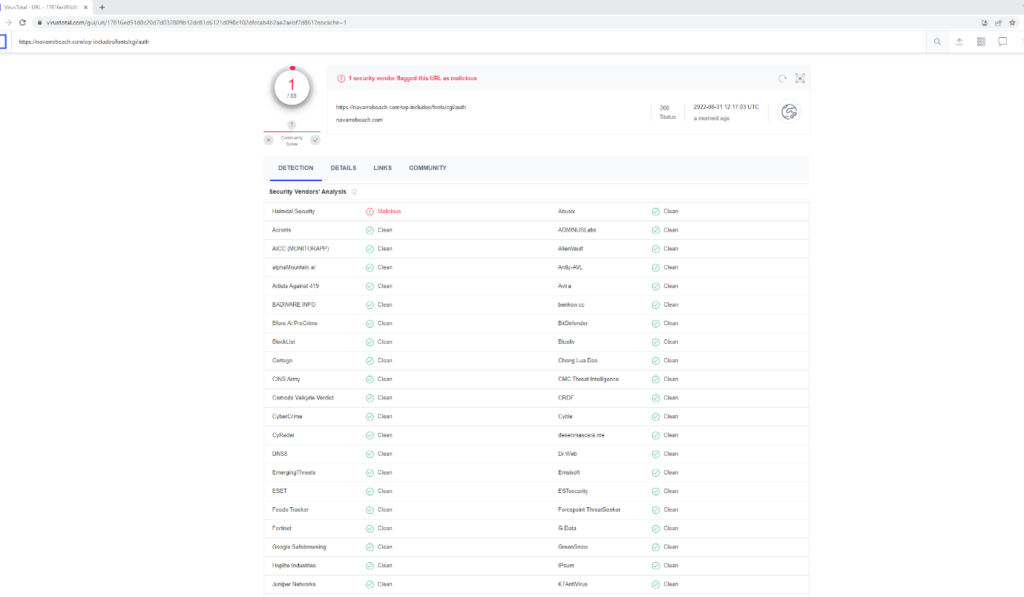

Le plus choquant est que nous avons analysé l'URL dans VirusTotal, un site qui regroupe de nombreux produits antivirus et moteurs d'analyse en ligne. Il a constaté que un seul des 88 fournisseurs de sécurité a signalé le site comme malveillant (!).

Lien

Que leur manque-t-il ?

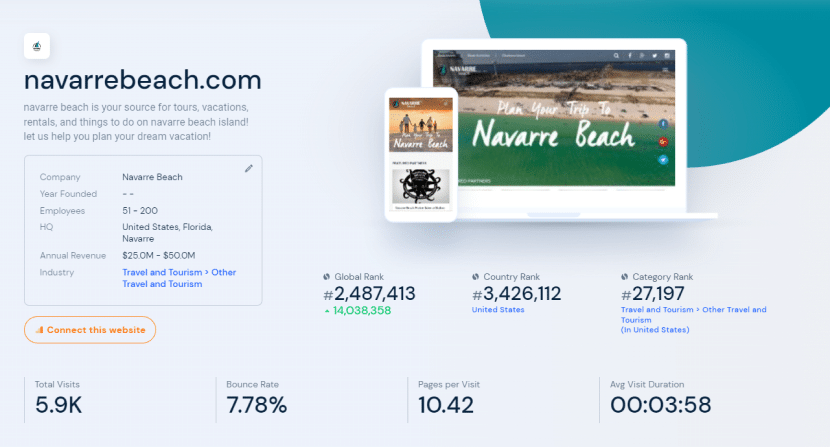

Pourquoi ce site de phishing a-t-il été classé comme sûr ? La raison en est que le site Web d’origine avec le même domaine avait une bonne réputation. Comme le montre cette capture d'écran de SimilarWeb, le site Navarre Beach a un classement mondial, une catégorie crédible et une classification sectorielle légitime. Tout cela indique que le site Web d’origine avait probablement une réputation suffisamment bonne, suffisamment pour ne pas être signalé comme dangereux.

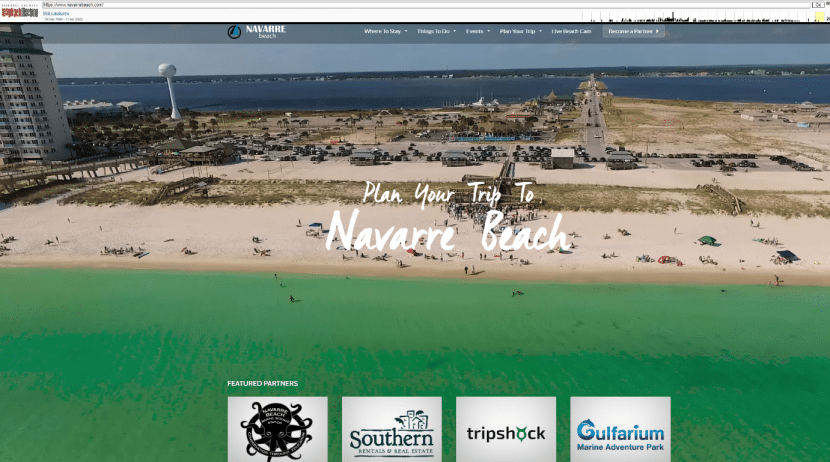

Le site de phishing a donc contourné assez facilement les filtres en exploitant la réputation du précédent domaine qu’il hébergeait. Nous pouvons voir que le site d'origine était en effet un site légitime, faisant la publicité des attractions touristiques de Navarre Beach, en Floride :

Lien

Nous présumons que le site d'origine a été piraté ou que le domaine a été acheté et réutilisé pour la campagne de phishing. Quoi qu’il en soit, le problème demeure : l’attaque de phishing est passée inaperçue.

L' Rapport d'enquête sur les violations de données 2022 par Verizon le souligne, les campagnes de phishing constituent toujours une menace importante. Les attaques existantes sont très probablement le signe avant-coureur de nombreuses autres attaques de phishing à venir. Une nouvelle approche est donc nécessaire pour résoudre le problème.

Comment identifier les sites Web de phishing qui exploitent des domaines réputés

Les filtres d'URL existants échouent car ils reposent principalement sur des télémétries concernant le domaine. Mais et si le contenu du site Web pouvait également être analysé, parallèlement aux métadonnées du site ?

Les sites de phishing malveillants présentent des caractéristiques distinctes qui apparaissent dans le site lui-même, telles que : des liens défectueux, des fautes d'orthographe, une interface utilisateur défectueuse, des liens redirigeant vers d'autres sites malveillants, des fichiers .exe potentiels en attente de téléchargement, etc. L'analyse du contenu réel du site peut donner une meilleure indication si un site est malveillant ou non.

Il est recommandé de trouver une solution automatisée capable d'effectuer ce type d'analyse. Souvent, les sites de phishing sont si sophistiqués qu’ils peuvent même dérouter les utilisateurs avertis. Les logiciels, en revanche, peuvent détecter d’autres indicateurs intégrés au site Web, comme détaillé ci-dessus.

En utilisant l'analyse contextuelle, LayerX a réussi à détecter le site Web de Navarra Beach comme une attaque de phishing malveillante. Cette capacité découle d’une analyse approfondie du code du site Web et des mesures dérivées du contenu du site Web lui-même, ainsi que de processus d’apprentissage automatique de pointe. Ces données sont disponibles pour LayerX via l'extension du navigateur, avant que l'utilisateur ne soit impacté. Ces couches de sécurité supplémentaires, qui peuvent s'ajouter aux filtres d'URL conventionnels, nous aident à garder une longueur d'avance sur les attaques de phishing, au lieu que ce soit l'inverse.