Zoekopdrachten op internet en in databases vormen de basis van alle bedrijfsinnovatie en -onderzoek, waardoor dit een van de meest vitale processen binnen de hedendaagse werkruimte is geworden.

Nu werknemers de vruchten plukken van hybride werk, zijn de surfgewoonten steeds meer verspreid geraakt en zonder enige twijfel gedeeld op openbare en privé-apparaten. Als gevolg hiervan heeft de proliferatie van de browserinfrastructuur zich tot ver buiten de grenzen van de traditionele beveiliging uitgebreid.

In de kloof tussen cyberbeveiligingsprotocollen en acties van eindgebruikers floreren aanvallers. Het omleiden en misbruiken van de bevoorrechte positie van de browser binnen een onderneming kan neerkomen op een enkele klik. De aanval kan veel verschillende vormen aannemen, van het weergeven van alle denkbare inhoud aan de eindgebruiker, het kapen van een aangesloten microfoon of webcam, of het heimelijk lanceren van kwaadaardige code.

Bescherming tegen bedreigingen via internet begint met Browser Security Platform

Lees Meer

Onderzoeksrapport browserbeveiliging 2023

Lees MeerBrowseraanvallen hebben zich tot ver buiten het bereik van Chrome-zero-day-exploits uitgebreid; Een techniek die 'tabnabbing' wordt genoemd, demonstreert bijvoorbeeld een ongelooflijk gedetailleerd begrip van het gedrag van eindgebruikers. Zodra een geïnfecteerde pagina wordt geopend, wacht de aanval totdat de gebruiker geen interactie meer heeft met de pagina. Het tabblad duidt op een gebruiker met veel geopende tabbladen en wordt vervolgens omgeleid naar een valse inlogpagina die het uiterlijk van een echte service zoals Microsoft 365 nabootst. Bij eventuele terugkeer gaat de gebruiker ervan uit dat het tabblad de echte tegenhanger is, waarbij hij zijn inloggegevens invoert. rechtstreeks naar de database van de aanvaller.

De kloof tussen browserbeveiliging en eindgebruikersbescherming kan alleen worden overbrugd via een speciaal gebouwde, browser-first oplossing die verschillende soorten browser-exploits kan voorkomen.

KNOP [Meer informatie over het LayerX-browserbeveiligingsplatform]

Wat zijn browserexploits?

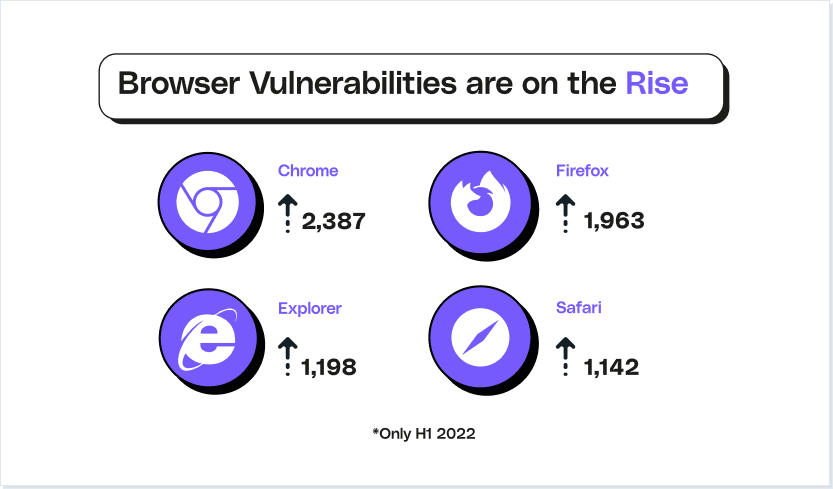

Browser-exploits beschrijven elke vorm van kwaadaardige code die tot doel heeft de beste bedoelingen van de gebruiker te manipuleren, bereikt door gebruik te maken van ingebouwde fouten in een stukje software. Het CVE-programma codificeert elke openbaar gemaakte exploit en alleen al in 2022 groeide die lijst met nog eens 22 duizend. Webbrowsers bieden een schat aan kwaadaardige mogelijkheden dankzij hun rol bij het verbinden van een gebruiker met het world wide web. Bij een browserexploit probeert de aanvaller toegang tot een particulier netwerk te forceren via een enkele webpagina of browserkwetsbaarheid. Browser-exploits maken gebruik van elk toezicht om kwaadaardige code naar de browser van het apparaat te sturen. Dit kan de aanvaller toegang geven tot een groot aantal persoonlijke gegevens; sta toe dat ze malware op het apparaat afleveren; en zich lateraal verplaatsen om hele netwerken te infiltreren.

Exploits zijn ongelooflijk krachtig, waarbij de exploitmarkt aanvallers met weinig technische achtergrond in staat stelt echte schade aan te richten. De enorme populariteit van de vier grootste browsers (Google Chrome, Mozilla Firefox, Microsoft Edge en Apple Safari) heeft ertoe geleid dat de vraag naar browserexploits enorm is gestegen. Onderzoekers merkten op dat de verkoop van het RIG-exploitpakket onlangs explosief is gestegen, waarbij het pakket het downloaden van de RedLine Stealer Trojan mogelijk maakt via een sindsdien gepatchte Internet Explorer-fout.

Soorten browserexploits

Browser-exploits zijn net zo gevarieerd in hun modus operandi als de eigen doelen van de aanvallers. Terwijl drive-by-downloads, waarbij bestanden ongewild worden gedownload zonder medeweten van de gebruiker, een heimelijke vorm van het implanteren van malware vertegenwoordigen, kunnen gecompromitteerde plug-ins van derden de anderszins zeer veilige surfgewoonten aantasten.

Webbeveiliging is op zes belangrijke manieren tot een breekpunt geduwd:

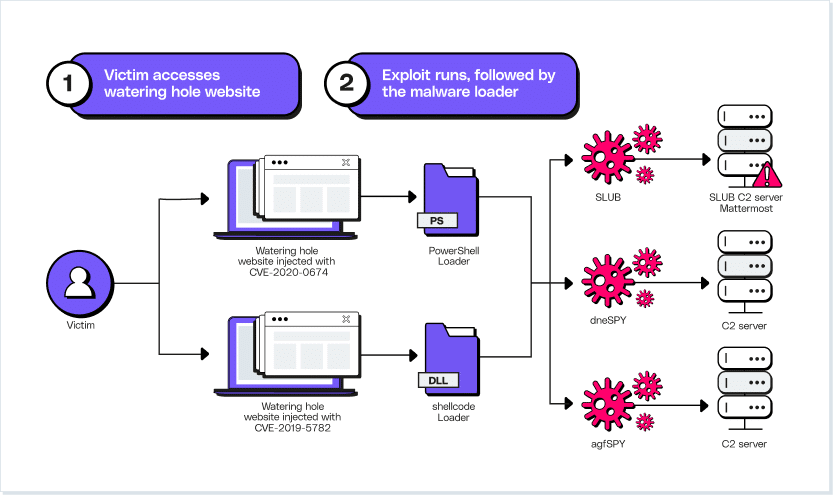

#1. Code-uitvoering Exploits in de browser

Het uitvoeren van code in de browser is het ergste van het ergste. Gelukkig zijn deze aanvallen ook de zeldzaamste. Browsers zijn inherent complex, met subsystemen die zich uitstrekken van HTML-weergave tot CSS-parsing, en regelmatige patches riskeren kleine foutjes te introduceren. Er is slechts een klein toezicht van de ontwikkelaar nodig om aanvallers voldoende houvast te geven om kwaadaardige code uit te voeren. Van daaruit is het enige dat nodig is een kwetsbare browser die simpelweg een gecompromitteerde site bezoekt of een advertentie met malware laadt. Nadat de eerste compromittering is bereikt, kunnen aanvallers beginnen met het downloaden van verdere compromitterende pakketten; gevoelige informatie van de browser zelf stelen; of gewoon op de achtergrond op de loer liggen, wachtend op verdere instructies.

#2. Exploits bij het uitvoeren van code in plug-ins

Plug-ins zijn zeer nuttig en bieden dynamische en gebruiksvriendelijke browse-ervaringen. Hun nabijheid tot de browser maakt ze echter tot ideale componenten van een exploit. Ze bieden de gemakkelijkste vector voor drive-by-downloads. Zelfs bekende plug-ins kunnen last krijgen van dergelijke ongewenste aandacht, waarbij Flash en Java beide een belangrijke rol hebben gespeeld bij eerdere aanvallen. De Jenkins-server, populair bij Java-plug-ins, is notoir onveilig tegen allerlei soorten aanvallen. De kwetsbaarheden van Jenkins zijn zo ernstig dat zijn rol cruciaal was bij de ontdekking en het lekken van de no-fly-lijst van de TSA in januari 2023.

#3. Man-in-the-Middle-aanvallen

Een 'man in the middle'-aanvaller is iedereen die toegang heeft tot een punt in de verbinding tussen een gebruiker en de website. Dit geeft hen de mogelijkheid om het verkeer tussen de webserver en de browser te observeren en zelfs te wijzigen. Om een voorbeeld uit de praktijk te noemen: MitM-aanvallen kunnen zelfs op legitieme sites ingebedde URL's wijzigen, waardoor de eindgebruiker wordt verleid om door te klikken naar een door de aanvaller gecontroleerde site. Sites die hun verkeer versleutelen, helpen dit beveiligingsprobleem weg te nemen, hoewel gebruikers soms de waarschuwingen van de browser negeren voordat ze een niet-gecodeerde site bezoeken.

Van groter belang is tegenwoordig de Man-in-the-Browser-aanval. Hier wordt een Trojaans paard gebruikt om elk verzoek dat vanuit de browser en systeembestanden wordt verzonden, te onderscheppen en te manipuleren. Het meest voorkomende doel van deze aanval is om van een reeds blootgesteld apparaat een voertuig voor financiële fraude te maken: de browser geeft de beoogde transactie van de gebruiker weer, terwijl de trojan in het geheim de bankgegevens van het slachtoffer registreert. Malware in de browser of het besturingssysteem vormt een bedreiging van binnenuit; een gebied waar TLS- en SSL-codering machteloos zijn.

#4. Cross-site-scripting

Dynamische websites hebben hun waarde bewezen bij het verlagen van de bouncepercentages en het verbeteren van de ROI. Het Javascript dat deze gebruikersresponsieve sites aanstuurt, wordt echter vaak afgehandeld in de eigen browser van de klant, zonder terug te hoeven reizen naar de server. Zodra een browser de echte webpagina laadt, kijkt hij naar het bijbehorende JavaScript voor verdere gebruikersspecifieke acties. Dit is onzichtbaar vanaf de webserver en zorgt ervoor dat een aanvaller kwaadaardige code kan toevoegen aan een echte site-URL.

Een verhelderend voorbeeld hiervan zijn sites die onopgeschoonde commentaarthreads bevatten. Een aanvaller kan een opmerking plaatsen die JavaScript tussen twee opmerkingen bevat tags. With that comment posted, any browser that loads the page will see this comment as executable, paving the way for payload implementation.

#5. SQL injectie

SQL-injectie maakt gebruik van sites die gebruikersinvoer accepteren, en is gedurende de laatste tien jaar van de groei van het internet een constant probleem gebleven. Structured Query Language (SQL) bood de eerste standaardmethode voor het opslaan en ophalen van gegevens uit gekoppelde databases. De taal is nu een essentieel onderdeel van de bedrijfsapplicatie- en site-infrastructuur en de nabijheid van zeer waardevolle gevoelige gegevens maakt het een natuurlijk doelwit voor exploitatie. SQL-injectieaanvallen draaien om het toevoegen van commentaar aan een website die SQL-instructies vormen – vergelijkbaar met de techniek van XSS om de browser te dwingen extra code uit te voeren. De SQL-instructie wordt vervolgens uitgevoerd op de aangevallen site en de onderliggende database, waarbij grote hoeveelheden gegevens worden teruggestuurd naar de aanvaller.

Hoewel het verleidelijk is om deze aanval puur tot één taal te beperken, kunnen sites die afhankelijk zijn van andere talen dan SQL toch ten prooi vallen aan hetzelfde mechanisme. No-SQL-aanvallen werken volgens precies hetzelfde proces, waardoor het een aanpasbare en winstgevende browser-exploit is.

#6. DNS-vergiftiging

Browsers bekijken het internet niet op dezelfde manier als wij mensen. Domeinnamen kunnen de naam van het hostingbedrijf bevatten, maar browsers vereisen een nauwkeurigere manier om te identificeren welke site moet worden geladen. DNS verbindt het IP-adres van elke site met de gedenkwaardige domeinnaam die we kennen en herkennen. Voor efficiëntie gebruiken ISP's hun eigen DNS-servers, die gegevens van anderen delen. Thuisrouters plaatsen deze DNS-winkels dichter bij de eindgebruiker, en elk apparaat heeft zijn eigen lokale cache, waardoor tijd wordt bespaard door eerdere resultaten op te slaan.

Elk van deze caches kan vergiftigd worden; wanneer een aanvaller inbreekt en een invoer wijzigt, kan de browser nu de domeinnaam voor google.com koppelen aan een IP-adres van een door de aanvaller beheerde site. Elke site is hiervoor kwetsbaar en het is een aanval die zich snel kan verspreiden. Als verschillende ISP's hun DNS-gegevens van een gecompromitteerde server krijgen, worden de downstream-caches die allemaal afhankelijk zijn van die invoer aanvalsvectoren. Voor een maximale ROI richt dit soort aanvallen zich meestal op financiële instellingen, met als doel gebruikers te misleiden zodat ze accountgegevens overhandigen. De schade die deze aanval toebrengt aan de reputatie van legitieme bedrijven – en aan de eigen bankrekeningen van klanten – is ongeëvenaard.

Best practices voor het voorkomen van browserexploits

Maar al te vaak is de grootste bedreiging voor de bedrijfsveiligheid een bescheiden eindgebruiker. De aard van het verbinden met het openbare internet vereist een paar belangrijke protocollen die aanvallen kunnen blokkeren en voorkomen. Tegelijkertijd kunnen deze webbeveiligingsgewoonten de productiviteit van de gebruiker niet kannibaliseren; Gebruikers langs deze koorddunne lijn worden geleid door enorme hoeveelheden verschillende beveiligingsoplossingen.

Houd browsers up-to-date

De basis voor elke applicatie en browser die toegang heeft tot internet, up-to-date software is een noodzaak. Wanneer kwetsbaarheden worden ontdekt, wordt patchen een race tegen de klok voordat aanvallers daar gebruik van maken. Regelmatige en strikte updates bieden een browser aanzienlijke bescherming tegen enkele van de meest flagrante pogingen om code op afstand uit te voeren.

Gebruik HTTPS

HTTPS biedt een veilige en gecodeerde vorm van communicatie tussen een browser en elke aangesloten server. Gebruikers moeten weten hoe ze een HTTPS-beveiligde site kunnen herkennen door naar de URL-balk van de browser te kijken, waar een klein hangslot de status van volledige codering van de site aangeeft. Als een site nog steeds HTTP gebruikt, geven de vier grote browsers allemaal een beveiligingswaarschuwing weer aan de eindgebruiker, waar rekening mee moet worden gehouden.

Gebruik unieke wachtwoorden

Hergebruik van wachtwoorden is een chronische en eindeloze wegversperring op de weg naar bedrijfsbeveiliging. De reden hierachter is simpel: met zoveel apps, accounts en pagina's waarop ze kunnen inloggen, zijn eindgebruikers vaak gedwongen om simpelweg te vertrouwen op een paar oude trouwe mensen – misschien met een paar extra nummers voor de flair. De gevolgen van deze gewoonte zijn echter oogverblindend, omdat het hergebruik van wachtwoorden de markt voor het compromitteren van accounts verandert in de illegale industrie die miljarden dollars waard is. Gebruikers moeten op de hoogte zijn van incidenten zoals de RockYou21-lijst, die duizenden vrij beschikbare inloggegevens bevat, gestolen van echte accounts. Strikte wachtwoordhygiëne – ondersteund door wachtwoordmanagers of geautomatiseerde herinneringen voor het opnieuw instellen van wachtwoorden – is nog nooit zo belangrijk geweest.

Blokkeer pop-ups en advertenties

Pop-upadvertenties bieden een perfect middel voor het leveren van kwaadaardige code. Het blokkeren hiervan kan echter lastiger zijn dan verwacht. Hoewel moderne browsers een manier bieden om automatisch alle nieuwe pop-ups te blokkeren, kan dit een productieve gebruikerservaring in de weg staan. Een traditionele oplossing is de Beveiligde webgateway (SWG). Dit biedt een vorm van bescherming voor browsers op ondernemingsniveau, waardoor een grens wordt gedefinieerd tussen gebruikers en het externe internet. URL's worden geblokkeerd in overeenstemming met het beveiligingsbeleid van de onderneming, waardoor bekende kwaadaardige URL's worden verwijderd. Nieuwe kwaadaardige sites vormen echter een aanhoudend probleem.

Bescherm uw browsen met LayerX

Bedreigingen hebben zich veel verder uitgebreid dan de browserbescherming die wordt geboden door patchwork-beveiligingsoplossingen. Om gebruikers te beschermen tegen de talloze browserbedreigingen is iets nieuws nodig: een samenhangend, op de gebruiker gericht browserbeveiligingsplatform.

LayerX biedt deze geavanceerde benadering van browserbeveiliging. Door prioriteit te geven aan de zichtbaarheid aan de uiterste rand, maakt de extensietool de realtime analyse van alle browsergebeurtenissen mogelijk. De sensor van de browser verzamelt deze gegevens eerst; het beoordelen van webpaginagedrag, gebruikersactiviteit en browserfuncties. Het andere onderdeel – de handhaver – onderneemt actie zodra kwaadaardige code is geïdentificeerd. Dit aspect duwt de browserbeveiliging veel verder dan het al te grove, binaire 'blokkeren of toestaan'-reactiemodel. Door bepaalde browseracties te initiëren of te stoppen en code te injecteren om risicovolle paginacomponenten operatief te neutraliseren, is een naadloze gebruikerservaring niet langer de prijs die moet worden betaald voor browserbeveiliging.

De analyse van risicovolle browsercomponenten wordt aangestuurd door de onderliggende Plexus-engine. Dit analyseplatform met twee motoren werkt zowel in de browserextensie zelf als in een meer centrale cloudservice. Alle gebeurtenissen die door de in-extensiesensoren worden verzameld, worden in de Plexus-engine ingevoerd, geanalyseerd en verrijkt met gegevens uit de LayerX Threat Intel Cloud. Dit combineert de granulariteit van het omgevingsrisico van elke gebruiker met onze macro-overzichten van de huidige trends in browserbedreigingen. Door aan elke analysefase een contextueel element toe te voegen, maakt Plexus het mogelijk proactieve beschermende maatregelen te nemen voordat een lading wordt geactiveerd.

Hoewel LayerX geen latentie of frustratie toevoegt aan de gebruikerservaring, waren de eindgebruikers niet de enige focus. De snelle diversificatie van de tech-stacks van elke organisatie – en de daaruit voortvloeiende explosie van beveiligingsoplossingen – hebben ook een aanzienlijke tol geëist van beveiligingsteams. Toekomstbestendige beveiliging vraagt om een andere aanpak. Het uitvoeringsgemak is een belangrijke indicator van hoe snel een beveiligingspraktijk wordt opgelost; Om het aanvalsoppervlak te verkleinen, heeft LayerX zich tot doel gesteld om alle relevante taken in één duidelijke interface te centraliseren. Dit geeft niet alleen inzicht in de algehele beveiligingshouding van een organisatie, maar biedt ook meer inzicht in blootgelegde lacunes – evenals de mogelijkheid om problemen efficiënt en naadloos op te lossen.