Nett- og databasesøk danner grunnlaget for all bedriftsinnovasjon og forskning, og sementerer det som en av de mest vitale prosessene i dagens arbeidsområde.

Etter hvert som ansatte høster fordelene av hybridarbeid, har nettleservanene blitt stadig mer spredt, delt på offentlige og private enheter med liten ettertanke. Som et resultat har spredningen av nettleserinfrastruktur utvidet seg langt utover grensene for tradisjonell sikkerhet.

I gapet mellom cybersikkerhetsprotokoller og sluttbrukerhandlinger blomstrer angripere. Å avlede og misbruke nettleserens privilegerte posisjon i en bedrift kan komme ned til et enkelt klikk. Angrepet kan ha mange forskjellige former, fra å vise ethvert tenkelig innhold for sluttbrukeren, kapre en tilkoblet mikrofon eller webkamera, eller snikende lansering av ondsinnet kode.

Beskyttelse mot nettbårne trusler starter med Browser Security Platform

lær MER

2023 Nettlesersikkerhetsundersøkelsesrapport

lær MERNettleserangrep har utvidet seg langt utenfor rekkevidden av Chrome nulldagers utnyttelser; for eksempel demonstrerer en teknikk kalt "tabnabbing" en utrolig detaljert forståelse av sluttbrukeratferd. Når en infisert side er åpnet, venter angrepet til brukeren har sluttet å samhandle med siden. Et tegn på en bruker med mange faner åpne, omdirigerer fanen deretter til en falsk påloggingsside som etterligner utseendet til en ekte tjeneste som Microsoft 365. Når de kommer tilbake, antar brukeren at fanen er dens ekte motpart, og skriver inn legitimasjonen deres. direkte til angriperens database.

Kløften mellom nettlesersikkerhet og sluttbrukerbeskyttelse kan bare bygges bro via en spesialbygd nettleser-først-løsning som kan forhindre ulike typer nettleserutnyttelse.

KNAPP [Lær om LayerX-nettleserbeskyttelsesplattformen]

Hva er nettleserutnyttelse?

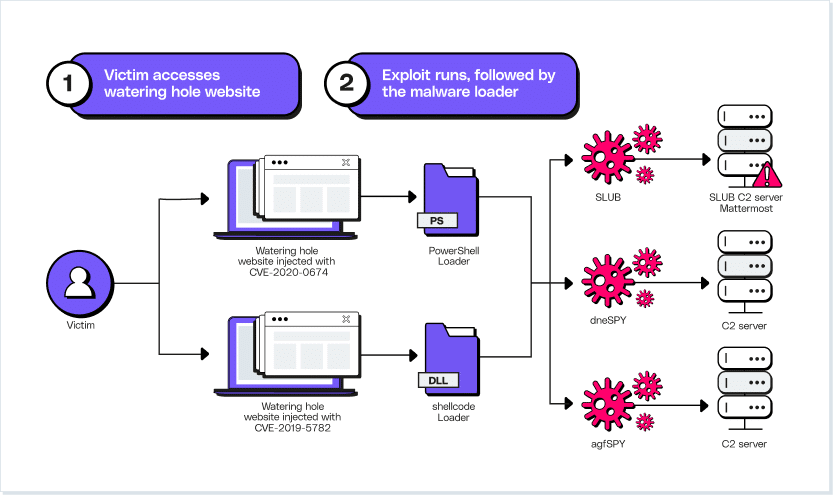

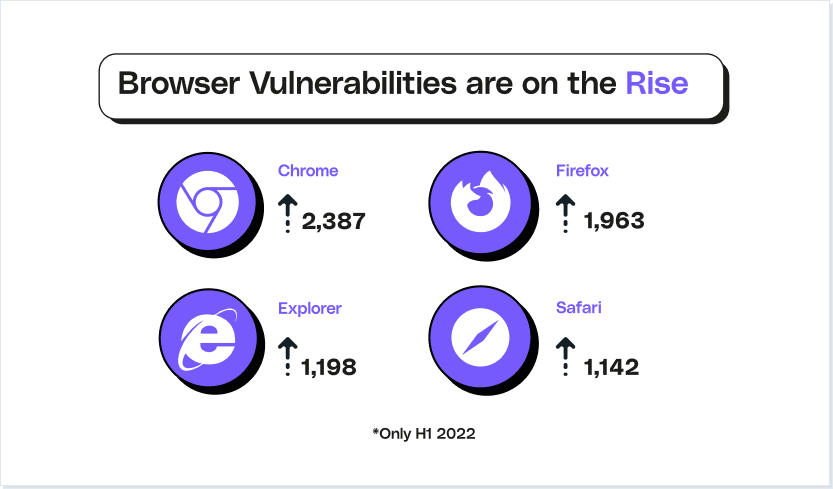

Nettleserutnyttelser beskriver enhver form for ondsinnet kode som tar sikte på å manipulere brukerens beste intensjoner, oppnådd ved å utnytte innebygde feil i et stykke programvare. CVE-programmet kodifiserer hver offentlig utgitt utnyttelse, og i 2022 alene svulmet listen med ytterligere 22 tusen. Nettlesere tilbyr et vell av ondsinnede muligheter takket være deres rolle i å koble en bruker til World Wide Web. For en nettleserutnyttelse vil angriperen forsøke å tvinge tilgang til et privat nettverk via en enkelt nettside eller nettlesersårbarhet. Nettleserutnyttelser drar nytte av enhver tilsyn for å sende ondsinnet kode til enhetens nettleser. Dette kan gi angriperen tilgang til deler av personlig informasjon; tillate dem å levere skadelig programvare til enheten; og bevege seg sideveis for å infiltrere hele nettverk.

Utnyttelser er utrolig kraftige, med utnyttelsesmarkedet som lar angripere med liten teknisk bakgrunn gjøre reell skade. Den store populariteten til de fire største nettleserne (Google Chrome, Mozilla Firefox, Microsoft Edge og Apple Safari) har ført til at etterspørselen etter nettleserutnyttelser har skutt i været. Forskere bemerket at salget av RIG-utnyttingspakken nylig har eksplodert, med pakken som muliggjør en nedlasting av RedLine Stealer Trojan via en Internet Explorer-feil som har blitt oppdatert.

Typer nettleserutnyttelse

Nettleserutnyttelser er like varierte i modus operandi som angripernes egne mål. Mens drive-by-nedlastinger, der filer uvillig lastes ned uten brukerens viten, representerer en snikende form for implantering av skadelig programvare, kan kompromitterte tredjeparts plugins erodere ellers svært sikre nettleservaner.

Nettsikkerhet har blitt presset til bristepunktet på seks hovedmåter:

#1. Kodeutførelse utnytter i nettleseren

Utførelse av kode i nettleseren representerer det verste av det verste – heldigvis er disse angrepene også de sjeldneste. Nettlesere er iboende komplekse, med undersystemer som spenner over HTML-gjengivelse til CSS-parsing, og vanlige patcher risikerer å introdusere små feil. Det tar bare en liten utviklertilsyn for å gi angripere nok fotfeste til å utføre ondsinnet kode. Derfra er det bare en sårbar nettleser som bare besøker et kompromittert nettsted, eller laster inn en reklame med skadelig programvare. Etter at innledende kompromiss er oppnådd, kan angripere starte nedlastingen av ytterligere kompromitterende pakker; stjele sensitiv informasjon fra selve nettleseren; eller bare lur deg i bakgrunnen og venter på ytterligere instruksjoner.

#2. Kodeutførelse utnytter plugin-moduler

Plugins er svært nyttige, og tilbyr dynamiske og brukervennlige nettleseropplevelser. Imidlertid gjør deres nærhet til nettleseren dem ideelle komponenter for en utnyttelse. De tilbyr den enkleste vektoren for drive-by-nedlastinger. Selv velkjente plugins kan falle i stykker av slik uønsket oppmerksomhet, med Flash og Java som begge har spilt store roller i tidligere angrep. Jenkins-serveren, populær blant Java-plugins, er notorisk usikker for alle slags angrep. Så alvorlige er Jenkins' sårbarheter at dens rolle var avgjørende i oppdagelsen og lekkasjen av TSAs flyforbudsliste i januar 2023.

#3. Man-in-the-Middle-angrep

En "mann i midten"-angriper er alle som har tilgang til et punkt i forbindelsen mellom en bruker og nettstedet. Dette gir dem muligheten til å observere og til og med endre trafikk når den går mellom nettserveren og nettleseren. For et eksempel fra den virkelige verden kan MitM-angrep endre innebygde URL-er selv på legitime nettsteder, og lure sluttbrukeren til å klikke seg videre til et angriperkontrollert nettsted. Nettsteder som krypterer trafikken bidrar til å fjerne denne sikkerhetsproblemet, selv om brukere noen ganger ignorerer nettleserens advarsler før de besøker et ukryptert nettsted.

Av større bekymring i dag er Man-in-the-Browser-angrepet. Her brukes en trojansk hest til å avskjære og manipulere enhver forespørsel sendt fra nettleseren og systemfilene. Det vanligste målet med dette angrepet er å gjøre en allerede avslørt enhet til et kjøretøy for økonomisk svindel: nettleseren viser brukerens tiltenkte transaksjon mens trojaneren i hemmelighet logger offerets banklegitimasjon. Skadelig programvare på nettleseren eller operativsystemet utgjør en indre trussel; et område hvor TLS- og SSL-kryptering er maktesløse.

#4. Skripting på tvers av nettsteder

Dynamiske nettsteder har bevist sin verdi i å redusere fluktfrekvenser og forbedre avkastningen. Javascriptet som driver disse brukerresponsive nettstedene håndteres imidlertid ofte i klientens egen nettleser, uten å måtte reise tilbake til serveren. Når en nettleser laster inn den ekte nettsiden, ser den deretter til den tilknyttede JavaScript-en for ytterligere brukerspesifikke handlinger. Dette er usynlig fra webserveren og lar en angriper legge til ondsinnet kode på en ekte webadresse.

Et lysende eksempel på dette er nettsteder som inneholder usanerte kommentartråder. En angriper kan legge inn en kommentar som inneholder JavaScript mellom to tags. With that comment posted, any browser that loads the page will see this comment as executable, paving the way for payload implementation.

#5. SQL-injeksjon

SQL-injeksjon utnytter nettsteder som aksepterer brukerinndata, og har vært et konsekvent problem gjennom det siste tiåret av internetts vekst. Structured Query Language (SQL) tilbød den første standardmetoden for å lagre og hente data fra koblede databaser. Språkets nærhet til svært verdifulle sensitive data, som nå er en viktig del av bedriftsapplikasjoner og nettstedsinfrastruktur, gjør det til et naturlig mål for utnyttelse. SQL-injeksjonsangrep dreier seg om å legge til kommentarer til et nettsted som danner SQL-setninger – på samme måte som XSS' teknikk for å tvinge nettleseren til å kjøre tilleggskode. SQL-setningen kjører deretter på det angrepne stedet og dets underliggende database, og returnerer deler av data til angriperen.

Selv om det er fristende å begrense dette angrepet til kun ett språk, kan nettsteder som er avhengige av andre språk enn SQL fortsatt bli offer for den samme mekanismen. No-SQL-angrep fungerer på nøyaktig samme prosess, noe som gjør det til en tilpasningsdyktig og lønnsom nettleserutnyttelse.

#6. DNS-forgiftning

Nettlesere ser ikke på internett på samme måte som vi mennesker. Domenenavn kan inneholde vertsselskapets navn, men nettlesere krever en mer presis måte å identifisere hvilket nettsted som skal lastes. DNS kobler IP-adressen til hvert nettsted med det minneverdige domenenavnet som vi kjenner og gjenkjenner. For effektivitetens skyld kjører Internett-leverandører sine egne DNS-servere, som deler data fra andre. Hjemmerutere plasserer disse DNS-butikkene nærmere sluttbrukeren, og hver enhet kjører sin egen lokale hurtigbuffer, noe som sparer tid ved å lagre tidligere resultater.

Hver av disse cachene kan bli forgiftet; når en angriper bryter seg inn og endrer en oppføring, kan nettleseren nå knytte domenenavnet for google.com til en IP-adresse til et angriperkontrollert nettsted. Ethvert nettsted er sårbart for dette, og det er et angrep som kan spre seg raskt. Hvis ulike Internett-leverandører får sin DNS-informasjon fra en kompromittert server, blir nedstrøms cachene som alle er avhengige av denne oppføringen angrepsvektorer. For maksimal ROI har denne typen angrep en tendens til å fokusere på finansinstitusjoner, med mål om å lure brukere til å overlate kontolegitimasjon. Skaden dette angrepet utløser på legitime bedrifters omdømme – og kundenes egne bankkontoer – er uten sidestykke.

Beste praksis for å forhindre nettleserutnyttelse

Altfor ofte er den største trusselen mot bedriftssikkerhet en upretensiøs sluttbruker. Selve naturen til å koble til det offentlige internett krever noen få nøkkelprotokoller som kan blokkere og forhindre angrep. Samtidig kan disse nettsikkerhetsvanene ikke kannibalisere brukerens produktivitet; som fører brukere langs denne tynne linja er enorme mengder forskjellige sikkerhetsløsninger.

Hold nettlesere oppdatert

Grunnlaget for enhver applikasjon og nettleser som får tilgang til nettet, er oppdatert programvare en nødvendighet. Når sårbarheter oppdages, blir patching et kappløp med tiden før angripere bruker slike. Regelmessige og strenge oppdateringer gir en nettleser betydelig beskyttelse mot noen av de mest iøynefallende forsøkene på ekstern kjøring av kode.

Bruk HTTPS

HTTPS tilbyr en sikker og kryptert form for kommunikasjon mellom en nettleser og en tilkoblet server. Brukere bør vite hvordan de gjenkjenner et HTTPS-beskyttet nettsted ved å se på URL-linjen til nettleseren, der en liten hengelås vil angi nettstedets status for full kryptering. Hvis et nettsted fortsatt bruker HTTP, viser alle de fire store nettleserne en sikkerhetsadvarsel til sluttbrukeren, som må følges.

Bruk unike passord

Gjenbruk av passord er en kronisk og uendelig veisperring på veien til bedriftssikkerhet. Grunnen bak det er enkel: med så mange apper, kontoer og sider å logge på, blir sluttbrukere ofte tvunget til å bare stole på noen få gamle trofaste – kanskje med noen ekstra tall for flair. Konsekvensene av denne vanen er imidlertid oppsiktsvekkende, med gjenbruk av passord som gjør kontokompromissmarkedet til den ulovlige industrien for flere milliarder dollar det er i dag. Brukere må være oppmerksomme på hendelser som RockYou21-listen, som viser tusenvis av fritt tilgjengelig legitimasjon, stjålet fra ekte kontoer. Streng passordhygiene – støttet av passordbehandlere eller automatiske påminnelser om tilbakestilling av passord – har aldri vært viktigere.

Blokker popup-vinduer og annonser

Popup-annonser tilbyr et perfekt kjøretøy for levering av ondsinnet kode. Å blokkere disse kan imidlertid være vanskeligere enn forventet. Mens moderne nettlesere tilbyr en måte å automatisk blokkere alle nye popup-vinduer, kan dette komme i veien for produktiv brukeropplevelse. En tradisjonell løsning er Secure Web Gateway (SWG). Dette tilbyr en form for beskyttelse for nettlesere på bedriftsnivå, og hjelper til med å definere en perimeter mellom brukere og det eksterne nettet. URL-er blokkeres i henhold til bedriftens sikkerhetspolicyer, og luker ut kjente ondsinnede URL-er. Nye ondsinnede nettsteder representerer imidlertid en vedvarende bekymring.

Beskytt surfingen din med LayerX

Truslene har utvidet seg langt utover nettleserbeskyttelsen som tilbys av patchwork-sikkerhetsløsninger. Å holde brukere trygge mot mylderet av surfetrusler krever noe nytt: en sammenhengende, brukerfokusert nettlesersikkerhetsplattform.

LayerX tilbyr denne banebrytende tilnærmingen til nettlesersikkerhet. Ved å prioritere synlighet helt på kanten, muliggjør utvidelsesverktøyet sanntidsanalyse av alle nettlesingshendelser. Nettleserens sensor samler først disse dataene; vurdere nettsideatferd, brukeraktivitet og nettleserfunksjoner. Den andre komponenten – håndheveren – setter i gang handling når ondsinnet kode er identifisert. Dette aspektet presser nettlesersikkerheten langt utover den altfor grove, binære "blokker eller tillat"-responsmodellen. Ved å starte eller stoppe visse nettleserhandlinger, og injisere kode for å kirurgisk nøytralisere risikable sidekomponenter, er en sømløs brukeropplevelse ikke lenger prisen å betale for nettlesersikkerhet.

Den underliggende Plexus-motoren driver analysen av nettleserkomponenter med høy risiko. Denne analyseplattformen med to motorer opererer på tvers av både nettleserutvidelsen i seg selv og i en mer sentral skytjeneste. Alle hendelser samlet fra sensorene i utvidelsen blir matet inn i Plexus-motoren, analysert og beriket med data fra LayerX Threat Intel Cloud. Dette kombinerer granulariteten til hver brukers miljørisiko med våre makrooversikter over dagens nettlesertrusseltrender. Plexus gir et kontekstuelt element til hvert trinn i analysen, og muliggjør proaktive beskyttelseshandlinger før en nyttelast utløses.

Mens LayerX ikke legger til noen latens eller frustrasjon til brukeropplevelsen, var ikke sluttbrukerne det eneste fokuset. Den raske diversifiseringen av hver organisasjons tekniske stabler – og den påfølgende eksplosjonen av sikkerhetsløsninger – har også tatt en betydelig toll på sikkerhetsteamene. Fremtidssikker sikkerhet krever en annen tilnærming. Enkel utførelse er en viktig indikator på hvor raskt en sikkerhetspraksis blir sortert; for reduksjon av angrepsoverflate gjorde LayerX det til et mål å sentralisere alle relevante oppgaver til et enkelt, tydelig grensesnitt. Ikke bare gir dette et vindu inn i en organisasjons generelle sikkerhetsholdning, men det gir ytterligere innsikt i utsatte hull – samt muligheten til å fikse problemer effektivt og sømløst.