Etter hvert som organisasjoner har skiftet mot hybride og globale operasjoner, spiller nettet en stadig mer kritisk rolle i hvordan vi kommuniserer, forsker og vokser.

Denne allestedsnærværelsen har resultert i en alvorlig forglemmelse: Moderne avhengighet av nettet har langt overgått sikkerhetstiltakene som beskytter nettleseratferd. 88 % av de 12.8 millioner nettstedene for øyeblikket infisert av skadelig programvare er ikke svartelistet av søkemotorer, nettkriminelle fortsetter å gjemme seg bak legitime sikkerhetstiltak som HTTPS-kryptering, og en tiendedel av alle skadelige nettsteder er aktivt skjult av ikke-ondsinnede domener. I skjæringspunktet mellom intern enhet og globalt web sitter sluttbrukeren, som altfor ofte forblir fullstendig eksponert eller utilstrekkelig beskyttet.

Eldre løsninger som forsøker å adressere det gapende sikkerhetshullet på det offentlige internett har alle vært avhengige av offersikkerhet. Komplekse integrasjoner som spenner fra nettproxyer til skybasert isolasjon har lagt stadig mer vekt på anstrengende brukeropplevelse og sikkerhetsteam.

Nettsikkerhet, som refererer til protokoller og beskyttelsestiltak som omgir en organisasjons virksomhet, for å beskytte ansatte og sensitiv kundedata, opphever angrep uten kompromisser. Nettsikkerhet oppnås når ansatte støttes med én enkelt helhetlig løsning. Beskyttelse av brukerens opplevelse og sikkerhet – mens man beskjærer omfattende og kostbar techstack-spredning – er bransjens nåværende største hinder.

Hensikten med nettsikkerhet

Den globale tilkoblingen som tilbys av nettet er både en velsignelse og en forbannelse. På den ene siden er det en stor kraft bak detaljhandel, markedsføring og nettverksbygging. Et estimat hevder for eksempel at innen 2040, 95 % av alle kjøp vil gjøres via e-handel. Nettet kan nå passe i lommene våre, på håndleddene og mellom hver mekanisme i en produksjonslinje. Ethvert merke kan vise seg frem på nye og spennende måter, og trekke deg nærmere interesserte parter enn noen gang før.

På den annen side baner denne nærheten vei for trusler om nettsikkerhet. 7. mai 2021 måtte Colonial Pipeline suspendere all rørledningsoperasjon i 5 dager. Den er en viktig infrastrukturaktør og leverer 45 % av alt drivstoff til østkysten. Russisk-støttede angripere hadde kompromittert nettverkssikkerheten via kontoovertakelse, ved å bruke en enkelt VPN-konto før de eksfiltrerte data og utløste løsepengevare. De 4.4 millioner dollar som ble betalt i løsepenger indikerer hvor mye nettsikkerhetstrusler har utviklet seg til en stor svartemarkedsvirksomhet, og hvordan nettsikkerhetsløsninger har

arbeidet kuttes ut. Det er anslått at innen 2025 vil global nettkriminalitet nå en årlig kostnad på 10.5 billioner dollar. Dette representerer en større fortjeneste enn hele klodens illegale narkotikamarked.

Trusler mot nettsikkerhet

Angrepsoverflaten til dagens nettlandskap tilbyr en blanding av forskjellige tilnærminger til en opportunistisk nettkriminell. De seks hovedtruslene spenner fra målretting mot brukerkontoer selv, til å utnytte kjerneprinsippene for nettstedslastingsmekanismer.

#1. SQL-injeksjon

Structured Query Language (SQL) brukes til å be om og hente data fra en database. SQL-injeksjon drar nytte av når et nettsted ber om brukerinndata. I stedet for å skrive inn påloggingsinformasjon, vil en angriper imidlertid inkludere en kjørbar streng, som gir dem tilgang til kjernedatabasen. Dette kan eskalere til full administrativ tilgang til en intern enhet, eller til og med storskala tyveri av personlige data.

#2. Skripting på tvers av nettsteder

Ofte brukt i forbindelse med phishing-angrep (se nedenfor), ser skripting på tvers av nettsteder at en angriper legger ved ondsinnet kode på slutten av en pålitelig URL. En nettleser antar nettstedets legitimitet, og utfører derfor det vedlagte skriptet. Angriperen kan få tilgang til alle informasjonskapsler, økttokens eller annen sensitiv informasjon som lagres av nettleseren, i hovedsak overlate påloggings- og enhetsinformasjon.

#3. Passordbrudd

Eksemplert ved Colonial Pipeline-saken, kan et gjenbrukt, lekkert eller kompromittert passord stave katastrofe for underutviklede strategier for forebygging av datatap (DLP).. Det er en av de vanligste årsakene til nettsikkerhetsangrep, med verifiserte påloggingsinformasjon som utgjør en betydelig del av det ulovlige nettkriminelle markedet.

Kodeinjeksjon er en mer generell betegnelse for ethvert angrep som er avhengig av at en applikasjon kjører uklarerte data. Disse nettsikkerhetsangrepene tilrettelegges i stor grad av dårlig datahåndtering og utilstrekkelig rensing av inndata.

#4. Kodeinjeksjon

Kodeinjeksjon er en mer generell betegnelse for ethvert angrep som er avhengig av at en applikasjon kjører uklarerte data. Disse nettsikkerhetsangrepene tilrettelegges i stor grad av dårlig datahåndtering og utilstrekkelig rensing av inndata.

#5. Phishing-ordninger

Den menneskelige hjernen er ulappbar. Phishing drar fordel av denne via sosial teknikk og forfalskning: for eksempel kan en subtilt feilstavet URL lure selv sikkerhetsbevisste ansatte til å skrive inn legitimasjonen sin på en falsk Office365-påloggingsskjerm – spesielt hvis den ulovlige e-posten utgjør en trussel om at kontoen din allerede er kapret.

#6. Ondsinnede omdirigeringer

Nettlesere er spesielt utsatt for omdirigeringsangrep. Selv om omdirigeringer har en legitim bruk - for eksempel i sikre betalingsskjermer - kan angripere kapre nettlesingsprosessen ved å inkludere en sleipe omdirigering i en ellers legitim tilsynelatende URL. Dette kan sende deg rett til et angriperkontrollert nettsted, og åpne dørene for drive-by-nedlastinger og malvertising.

Hvordan fungerer nettsikkerhet?

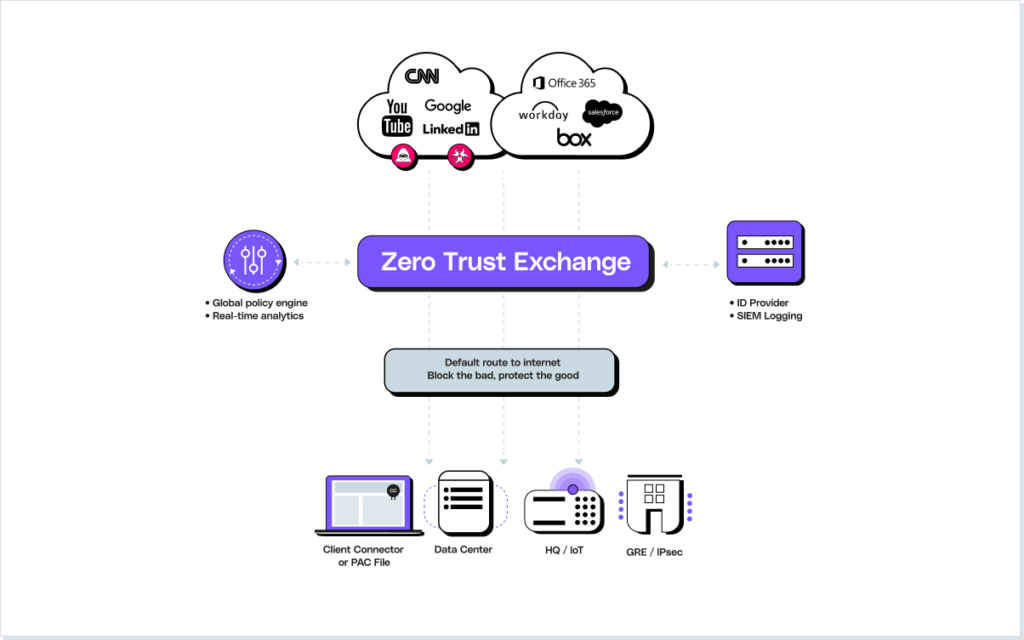

Nettsikkerhet opprettholdes ofte gjennom en stabel med løsninger, der hver organisasjon prioriterer sin egen tilnærming. Tre hovedmål styrer hver beslutning: å overvåke og vurdere nettrafikk for samsvar; beskytte interne nettverk fra ulovlige aktører; og holde personopplysninger i sikre databaser.

En full stack har som mål å levere en omfattende tilnærming, der hver komponent spiller en individuell rolle. Følg banen til data fra sluttbruker til nettside, her er noen av de viktigste nettsikkerhetsløsningene:

Nettlesersikkerhetsutvidelser

Nettleserutvidelser tilbyr beskyttelse som bevarer brukeropplevelsen, og gir en nettleserbasert form for forsvar. Mens tradisjonelle utvidelser som annonseblokkere kan sitte ved sluttbrukerens enhet og forhindre malvertising-kampanjer, utgjør de fortsatt en risiko.

Massemarkeds tredjepartsutvidelser har ofte tillatelser til å lese og endre data på ethvert besøkt nettsted, noe som åpner døren for angrep. Organisasjoner trenger en spesialbygd nettlesersikkerhetsutvidelse som aktivt skanner hver komponent på en uklarert nettside. Ved å flytte analysen av ondsinnet kode og filer nærmere sluttbrukerens lokale plattform, fjernes ventetiden.

Neste generasjons nettlesersikkerhetsutvidelser tilbyr også adaptive retningslinjer, noe som muliggjør en sammenhengende trusselrespons som spenner over en hel organisasjon. Til slutt kan brukerkontoen beskyttes ved å overvåke nettleserens egne aktiviteter nøye – og hjelper til med å identifisere og forhindre dataeksfiltreringsforsøk. Nettlesersikkerhetsutvidelser har utviklet seg betydelig siden den første annonseblokkeringen; mange organisasjoner har ennå ikke utnyttet dette.

Sikker nettgateway (SWG)

Fra sluttbrukeren fungerer denne løsningen som en proxy mellom enheten og et uklarert nettsted. I stedet for å koble seg direkte til et nettsted, får en bruker tilgang til organisasjonens SWG, som da er ansvarlig for å koble brukeren. Når den gjør det, SWG inspiserer tilkoblingen for skadelig innhold ved å sammenligne den med en forhåndsbygd liste over kjente skadelige nettsteder. Det lar også en organisasjon opprettholde sine retningslinjer for nettbruk ved å blokkere tilgang til upassende innhold.

En av de største utfordringene med et SWG-verktøy er at oppsettet vanligvis er i form av et frittstående miljø. Dette gjør integrasjon med andre deler av organisatorisk sikkerhetsinfrastruktur bemerkelsesverdig vanskelig. Manglende koordinerte arbeidsflyter, logging eller rapportering kan ofte være en torn i øyet for sammenhengende beskyttelse.

Nettleserisolasjon

Mens SWG fungerer som en fullmektig, nettleserisolasjon har som mål å fysisk distansere sluttbrukeren fra den upålitelige serveren som leverer nettstedet eller applikasjonskoden. Ekstern nettleserisolering er en av de mest brukte iterasjonene; dette utfører all nettsurfing på en server kontrollert av en tredjeparts skyleverandør. Når nettstedsskriptet kjøres på denne serveren, sendes en grafisk representasjon av nettstedet tilbake til brukeren. Eventuelle museklikk og datainntasting blir overført tilbake til skyserveren for å utføre, slik at sluttbrukerens enhet kan holdes isolert.

Selv om dette kan bidra til å etablere en skybasert tilnærming til sikkerhet, er det verdt å merke seg at brukeropplevelsen ofte er betydelig påvirket. Dette har ført til tilfeller av ujevn organisasjonsbeskyttelse ettersom brukere prioriterer lavere beskyttelse fremfor en upålitelig og frustrerende nettleseropplevelse.

TLS/SSL-dekryptering

Når brukerens (indirekte) forespørsler når den eksterne serveren, begynner serveren å sende data tilbake. Fra et sikkerhetssynspunkt vet vi fortsatt ikke hva disse pakkene inneholder. Kryptering har lenge spilt en viktig rolle i nettsikkerhet, og hindret spionøyne i å få tilgang til data under transport. Det er grunnen til at de fleste data i dag overføres over Transport Layer Security (TLS)-krypterte tilkoblinger. Mens sensitive data drar stor nytte av kryptering som ikke kan knekkes, går det begge veier: kryptering skjuler også ondsinnede datapakker.

TLS- og SSL-dekryptering beskriver hvordan kryptert trafikk dekrypteres; den danner et kritisk fundament som støtter neste del av nettsikkerhetsteknologistakken. Selv om dekryptering er avgjørende for mange av disse verktøyene, er det svært beregningsintensivt, noe som gjør det til enda en komponent å legge til den totale nettverksforsinkelsen.

Brannmur/IPS

Med endepunktene sikret og trafikk dekryptert, er brannmuren den første forsvarslinjen mot ondsinnede datapakker. Den nøyaktige filtreringen skjer basert på retningslinjene fastsatt av et sikkerhetsteam, og hjelper brannmuren med å fjerne eventuelle pakker som er anerkjent som mistenkelige.

Et inntrengingsforebyggende system (IPS) sitter inline rett bak brannmuren. Denne løsningen er veldig effektiv til å oppdage og avslutte ethvert forsøk på å utnytte uopprettede webappsårbarheter. Når en utbredt sårbarhet oppdages, følger en kritisk tidsperiode hvor trusselaktører kan benytte seg av utnyttelsen før utgivelsen av en oppdatering. Med signaturdeteksjon kan en IPS blokkere ondsinnet trafikk, samtidig som den konfigurerer brannmuren for å forhindre fremtidige angrep.

Sandboxing

Mens de ovennevnte tiltakene bidrar til å beskytte en bruker i sanntid, er sandboxing en løsning som gjelder langsiktig risikostyring. I likhet med en virtuell maskin tillater den isolering av ondsinnede skript i en sikker beholder. Dette er utrolig nyttig for oppdaterte angrepsinformasjon, siden live malware kan fanges opp og analyseres uten å risikere forurensning av interne nettverk eller enheter.

antivirus

Siden netttilkobling fungerer som den primære vektoren for mange former for skadelig programvare, kan en antivirusløsning hjelpe til med å oppsøke infiserte filer og forhindre at flere skript kjøres på en ubeskyttet enhet. Ransomware, spyware og trojanere kan alle dra nytte av bare en enkelt tilsyn, noe som betyr at et antivirus noen ganger kan fungere som den aller siste formen for forsvar. Antivirusprogrammer inspiserer all trafikk som flyter gjennom teknologistabelen for å identifisere gjenkjennelige tilfeller av skadelig programvare.

Fordelene med nettsikkerhet

De viktigste fordelene med bedriftsnettsikkerhet ligger perfekt parallelt med langsiktig suksess. For eksempel er overholdelse av regelverk en nøkkelfaktor for kommersielle partnerskap og forbrukergod tro. Tross alt brytes tilliten til en organisasjon til å lagre data på en ansvarlig måte raskt i tilfelle et brudd. Et økende antall regelverk i dag, som GDPR og CCPA, fokuserer på beskyttelsestiltakene din organisasjon setter rundt sensitiv informasjon. Top-notch nettsikkerhet skal gi full synlighet og kontroll over databasene i din bedrifts omsorg, og gi deg full innsikt i hvem som har tilgang til hva.

Med fjern- og hybridarbeid blir mainstream I løpet av de siste årene ble DevSecOps plutselig møtt med den sisyfiske oppgaven å opprettholde organisasjonssikkerhet med nettsikkerhetsløsninger som rett og slett ikke ble bygget med tanke på nettskytransformasjon. Moderne nettsikkerhetsløsninger gjør det mulig for ansatte å jobbe hjemmefra, mens enheten deres fortsatt er underlagt og beskyttet av bedriftens sikkerhetspolicy.

Til slutt beskytter nettsikkerhet ansatte og virksomhetskritiske operasjoner mot ondsinnede nedlastinger. Akkurat som Colonial Pipelines måtte stenge ned i flere dager, kan forekomster av løsepenge- og spyware deaktivere driften fullstendig, samtidig som konfidensielle IP-er og blåkopier lekker til konkurrenter og fiendtlige myndigheter. Unse av forebygging som tilbys av moderne nettsikkerhet er bedre enn en løsepenger på 4.4 millioner dollar.

Beskytt surfingen din med LayerX

Selve kompleksiteten til dagens nettsikkerhetsteknologistabler er ute av kontroll. Cybersikkerhetsfagfolk står overfor alvorlig utbrenthet. Nettkriminelle fortsetter å plyndre sensitive databaser uten hensyn til allerede eksisterende sikkerhetsløsninger.

Dette er fordi dagens sikkerhetsstabler stort sett er uegnet til formålet. De fleste komponentene ble bygget langt før nettleseren ble et ledende operativt verktøy innen daglig drift; å legge bensin på bålet har vært bortfallet av den organisatoriske perimeteren, som har sett overgangen til databaser og andre nøkkelressurser til segmenterte tredjepartsløsninger.

LayerX tilbyr en enkelt nettlesersikkerhetsplattform, basert på en Enterprise-nettleserutvidelse. LayerXs nettsikkerhetstjeneste implementeres på brukeridentitetsnivå, og tilbyr hele pakken med beskyttelse

funksjoner fra hvor som helst en bruker har tilgang til nettet.

Tilgjengelighet definerer ikke bare brukeropplevelsen. LayerX bygger en høyoppløselig risikoprofil mens brukeren surfer takket være dets dyptgående fokus på hver nettleserhendelse. I hjertet av denne prosessen ligger Plexus Engine. Den overvåker kontinuerlig nettleserendringer, sideatferd og brukerens egne aktiviteter. Alle disse hendelsene er gruppert sammen, beriket av den støttende LayerX Threat intelskyen, og analysert for å vurdere risikokonteksten i sanntid.

Med nesten null innvirkning på sluttbrukeropplevelsen, er LayerX-nettleserutvidelsen i stand til å lokalisere ondsinnet aktivitet innenfor enhver komponent som skjuler seg på en tilgang til nettsiden, før den forhindrer nettleserinteraksjon. LayerX er spesialbygd for å gi sikkerhetsteam de riktige verktøyene for å beskytte kunder og ansatte i et sky-først-landskap.