Nos últimos anos, tanto os atacantes como os defensores aumentaram as suas capacidades no infinito jogo do gato e do rato. Os invasores ampliaram suas operações de phishing para roubar credenciais e identidades. Os defensores adotaram uma abordagem de segurança de confiança zero, na qual os usuários costumam usar seus dispositivos móveis para se autenticarem em seus aplicativos de desktop. A perseguição continua.

Numa campanha recente e bastante fascinante, os invasores exploraram esse progresso recente dos defensores, aproveitando uma superfície de ataque de desktop para distribuir um aplicativo móvel malicioso (iPhone).

Aplicativos maliciosos para iPhone não são fáceis de entrar na app store. Quando bem-sucedidos, eles podem ser usados de várias maneiras para realizar roubo de identidade. Você confia no dispositivo móvel de seus funcionários para autenticá-los em seus aplicativos conectados por SSO? Certifique-se de que eles estejam protegidos.

TL;DR – Etapas de ataque

- Distribuição – Malvertising em um site popular de streaming gratuito.

- Golpe de vídeo falso – Pedir aos usuários que leiam um código QR com seus dispositivos móveis.

- Salto entre dispositivos – O código QR abre uma página inicial de engenharia social criada no dispositivo móvel do funcionário.

- carga paga – O ataque redireciona o usuário para baixar um aplicativo móvel malicioso da app store.

Distribuição

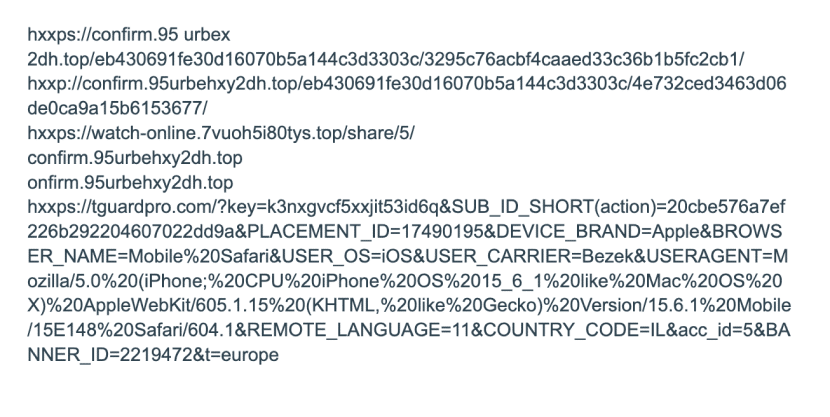

De acordo com pesquisas da LayerX, o ataque começa com uma campanha proeminente de malvertising de uma URL de um vídeo falso. Neste ataque, o malvertising foi distribuído através de um popular site de streaming, hxxps://fmovies.to (classificado em 715º lugar no mundo!). Deve-se destacar que a mesma infraestrutura de malvertising foi implementada em outros sites, muitos dos quais oferecem streaming gratuito de filmes, jogos esportivos e programas de TV.

Este é um bom momento para nos lembrarmos de uma verdade básica sobre a web: se ela é gratuita, você é o produto!

Vídeo falso

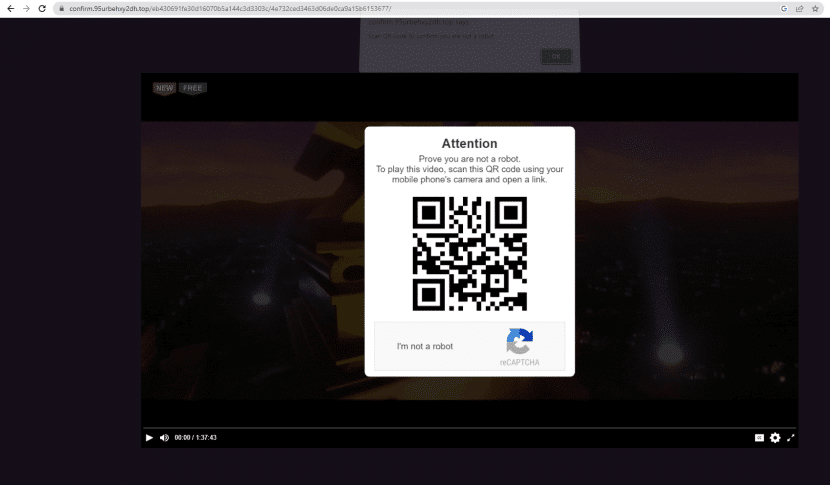

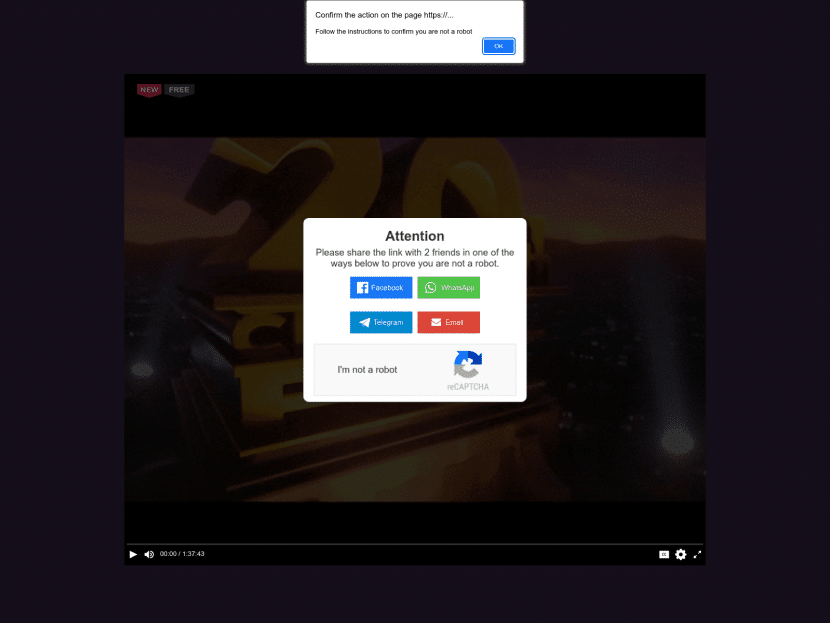

A carga útil de malvertising é um URL de um vídeo falso que o usuário esperava assistir.

Carga útil de vídeo falsa da campanha de malvertising

Após dois segundos de vídeo, a tela é sobreposta com um código QR e instruções para digitalizá-lo usando um dispositivo móvel. Esta página (assim como várias outras instâncias) foi capturada pelo mecanismo de prevenção de ameaças em tempo real LayerX, que verifica páginas da web suspeitas de dentro do navegador.

Vale ressaltar que a mesma infraestrutura distribui landing pages diferentes a cada vez. Portanto, estimamos que seja um empreendimento independente que está monetizando na entrega de landing pages. Também acreditamos que seu dono não seja o mesmo da próxima etapa do ataque.

Aqui está outro exemplo de um prompt diferente iniciado pelo vídeo falso:

hxxps://watch-online.7vuoh5i80tys.top/share/5/

Escusado será dizer que a leitura do código QR não dá acesso ao filme, mas leva à próxima etapa do ataque, realizada no dispositivo móvel. Porém, não jogue fora sua pipoca, como este ataque de engenharia social em breve exibirá ótimas atuações e efeitos especiais…

Engenharia social de dispositivos móveis

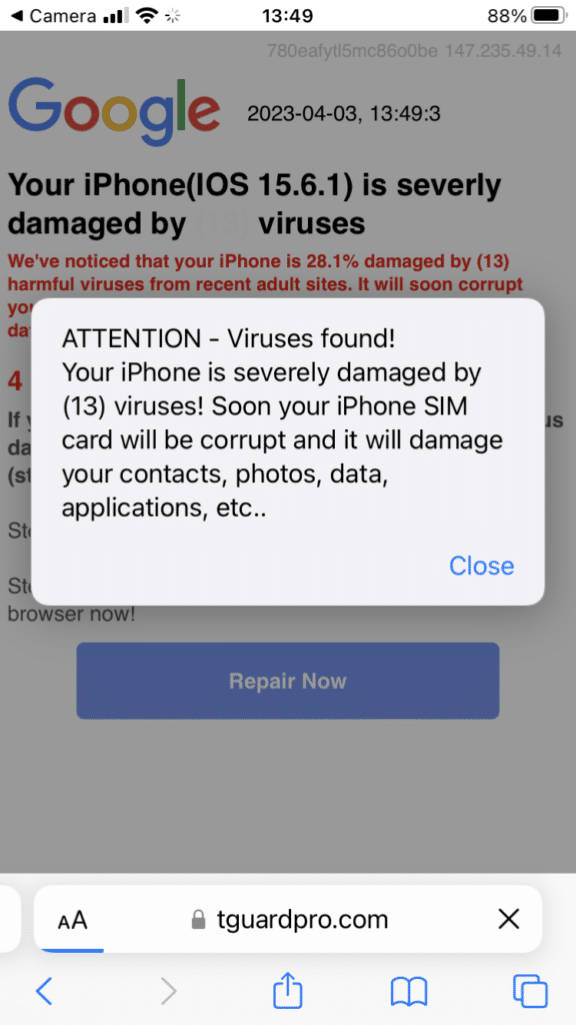

A equipe de pesquisa de ameaças da LayerX pesquisou esse ataque e o acessou a partir de um dispositivo móvel iPhone. O código QR abre uma página de destino maliciosa com um prompt de segurança falso.

Prompt de segurança falso do iPhone

O prompt mostra avisos assustadores de vírus encontrados no dispositivo que em breve corromperão o cartão SIM do dispositivo!

A URL mostra que a landing page está aproveitando os metadados do dispositivo aos quais tem acesso e construindo uma landing page personalizada. Não há nada de especial no conteúdo, exceto o fato de ele ser usado para engenharia social; todos os atributos do dispositivo são acessíveis às páginas de destino para dispositivos móveis.

Esse salto entre dispositivos é uma ótima técnica usada por invasores para enganar sistemas de segurança padrão. Depois que um usuário verifica um código QR malicioso, a organização pode perder visibilidade do dispositivo móvel afetado.

Como nós, LayerXers, esperávamos ver um filme, não tivemos escolha a não ser clicar no botão “reparar agora” e ver o que acontece a seguir.

carga paga

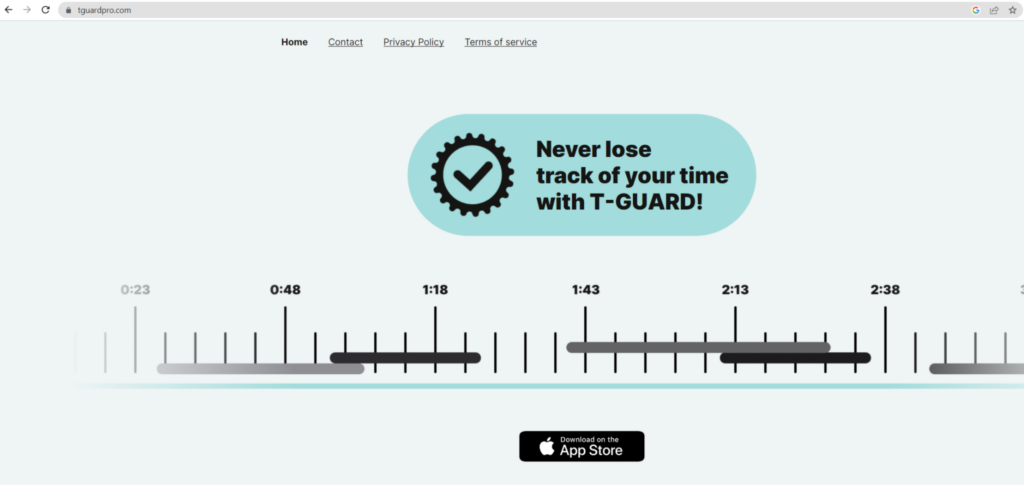

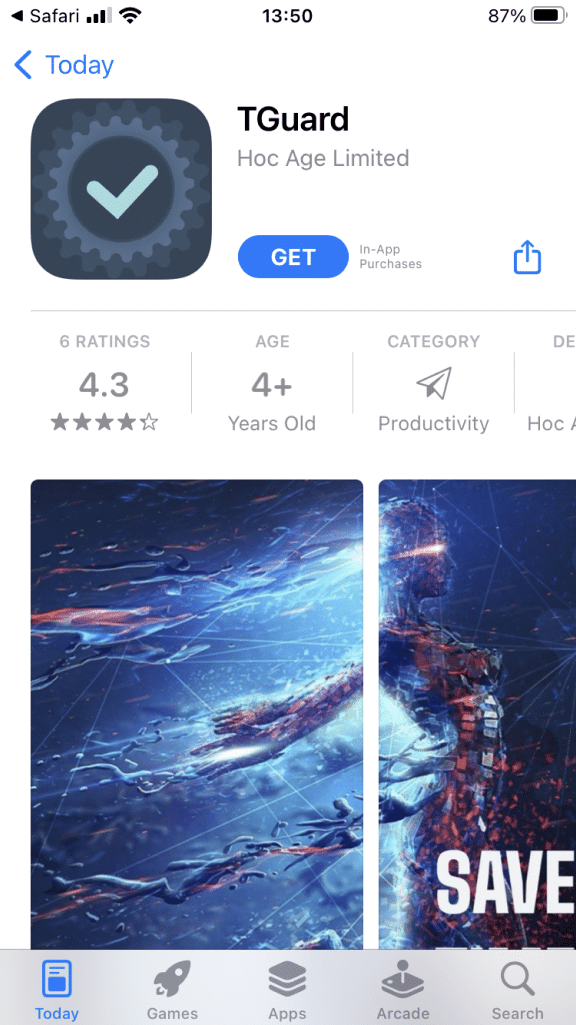

Aplicativo TGuard

O link nos levou a esta página de aplicativo móvel apresentando o TGuard, que já foi removido da app store. O aplicativo afirma fornecer funcionalidades de produtividade (como controle de tempo) e pode muito bem ter como alvo usuários corporativos e usuários regulares.

Embora o aplicativo móvel tenha sido removido, o site das operadoras ainda está no ar:

Resumo

Esta campanha criativa é um excelente exemplo de como os atacantes se infiltram facilmente no perímetro corporativo, aproveitando o elemento humano. É a mesma fraqueza humana que nos faz ver os sites de streaming gratuitos como um empreendimento filantrópico justo, digitalizar um QR obscuro e depois instalar um aplicativo móvel de uma fonte desconhecida.

A inovação funcional deste ataque é o salto entre dispositivos. Acredito que hoje apenas um punhado de empresas é capaz de detectar esse tipo de ataque que tem como alvo os dispositivos móveis não gerenciados dos funcionários.

COI: