Nos últimos anos, testemunhámos um crescimento sem precedentes nos ataques cibernéticos originados na Web: esquemas de phishing, engenharia social, sites de malware e outros ataques maliciosos. Um dos principais serviços de segurança oferecidos hoje no mercado para proteção do usuário contra essas ameaças são os filtros de URL baseados em reputação.

Os serviços de segurança baseados em reputação determinam o nível de segurança de uma URL com base na reputação do domínio. Esses serviços solicitam que o usuário evite visitar sites inseguros, bloqueando as conexões deles no momento da visita. No entanto, a sua eficácia tem diminuído significativamente ultimamente.

URLs não rotulados provenientes de um domínio legítimo podem receber a reputação do domínio original. Os ataques de phishing exploram esse recurso e ocultam seus ataques maliciosos em domínios legítimos para escapar dos filtros de segurança. Isto constitui uma grande violação de segurança que precisa ser respondida.

Neste artigo explicamos por que e o que pode ser feito a respeito.

O que é segurança baseada em reputação?

Os serviços de segurança de reputação de sites protegem os usuários contra conteúdo malicioso ou impróprio na Internet, normalmente por meio de uma solução de filtragem de URL. Eles determinam o nível de segurança do site com base na sua reputação na web. A reputação da Web é produzida calculando diferentes métricas, como idade e histórico do URL, reputação do IP, local de hospedagem, popularidade e muito mais. As métricas variam ligeiramente entre os diferentes fornecedores, mas o conceito permanece o mesmo: atribuir uma reputação numérica a um website com base nas suas telemetrias básicas.

Se você já tentou acessar uma página da web no trabalho e recebeu uma notificação de “site bloqueado”, então sua empresa está usando filtragem da web.

O desafio: ataques de phishing evitam facilmente filtros de reputação

Foi descoberto repetidamente que as campanhas de phishing utilizam sites confiáveis para contornar recursos de filtragem, em particular filtros de reputação. Isso significa que quando as vítimas clicam no link, não existe nenhuma camada protetora que as impeça de chegar à página de destino.

Exemplo de caso de uso de phishing

O exemplo a seguir ajuda a entender o problema:

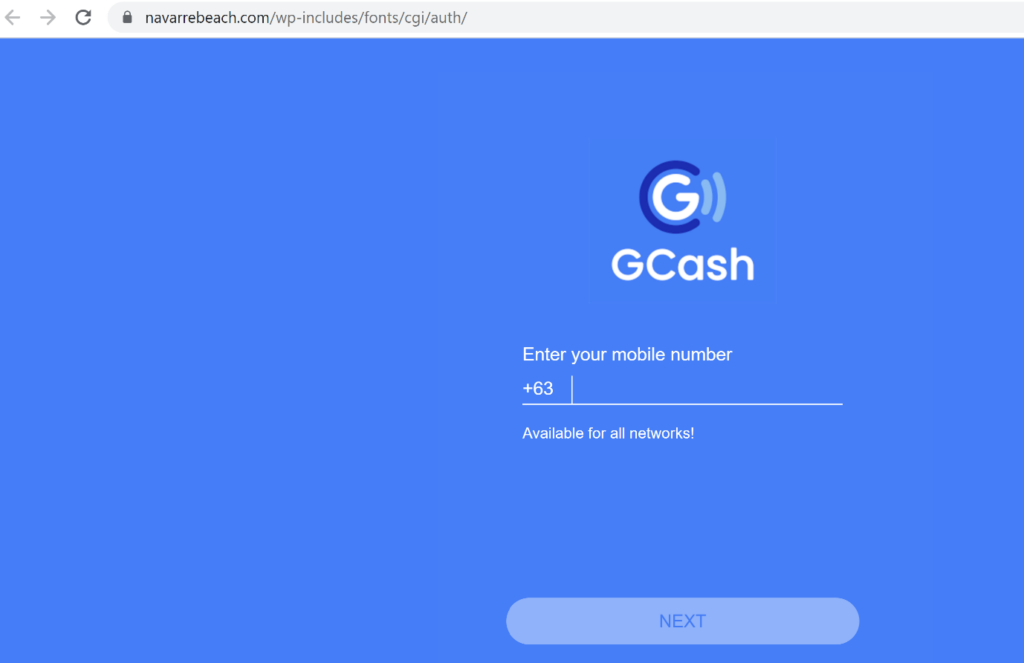

Como parte de nossa pesquisa contínua sobre ameaças transmitidas pela Web aqui na LayerX, identificamos um site de phishing no URL: https://navarrebeach.com/wp-includes/fonts/cgi/auth/. Como pode ser visto na captura de tela, o site é uma campanha de phishing disfarçada de janela de login legítima. Usuários desavisados podem ficar tentados a inserir suas credenciais. (Observação: inicialmente detectamos este site de phishing e ele foi removido vários dias depois. Este artigo foi escrito antes de ser removido).

Quando colamos o URL no Google Chrome, nenhum aviso aparece. Isso significa que a Navegação segura do Google não detecta este site como malicioso.

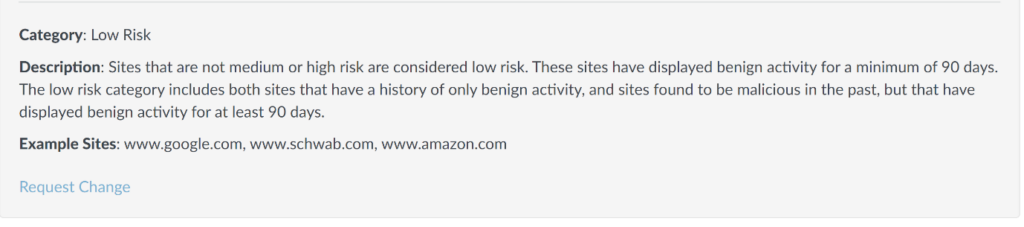

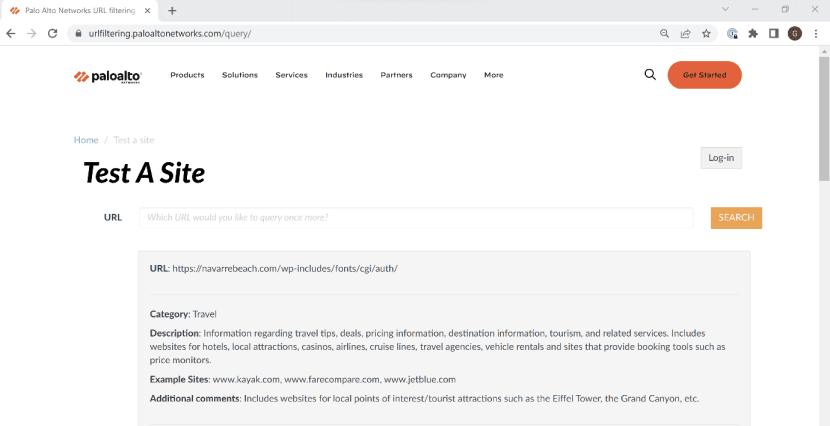

Talvez um fornecedor de segurança diferente tenha sucesso? Verificamos o URL na filtragem de URL da Palo Alto Networks, que classificou o site como Baixo risco, sob a Viagem Categoria.

Ligação

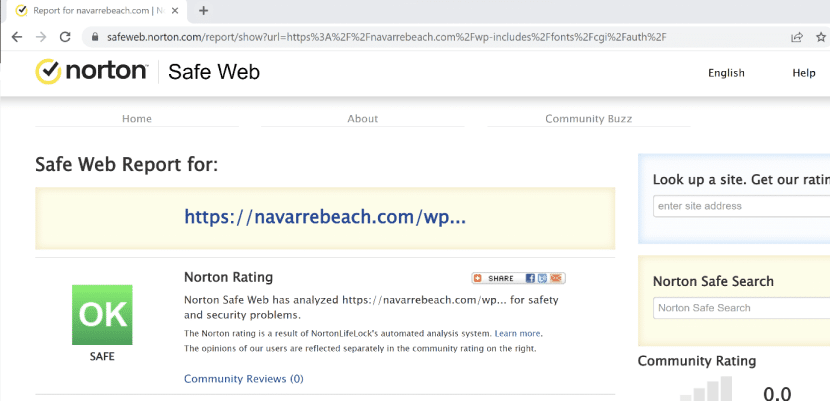

Tentamos um terceiro fornecedor – Norton Safe Web. Mas, infelizmente, esse filtro de URL também considerou o site seguro.

Ligação

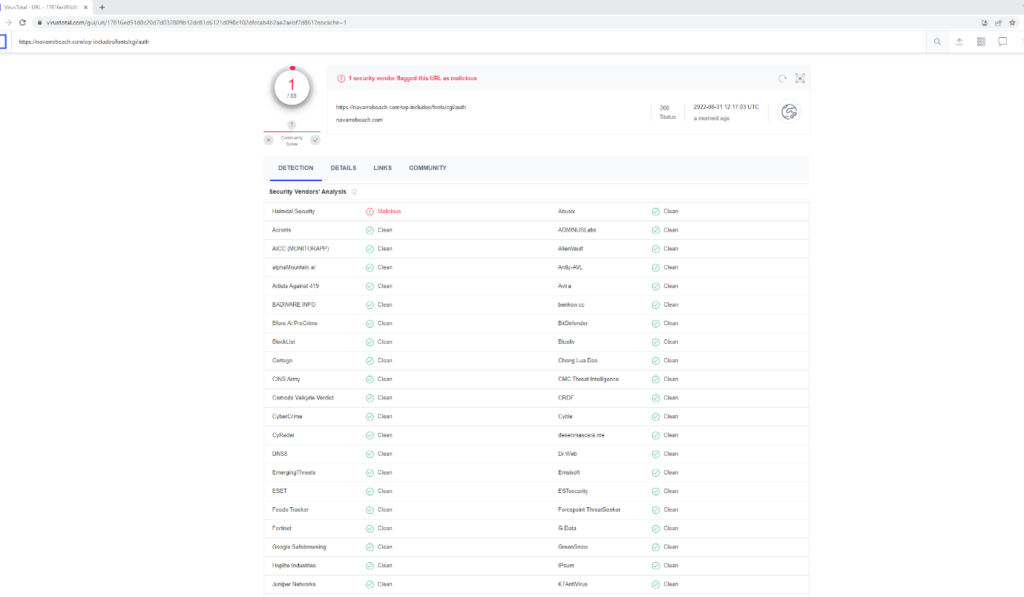

O mais chocante é que verificamos o URL no VirusTotal, um site que agrega muitos produtos antivírus e mecanismos de verificação online. Descobriu que apenas um dos 88 fornecedores de segurança sinalizou o site como malicioso (!).

Ligação

O que eles estão perdendo?

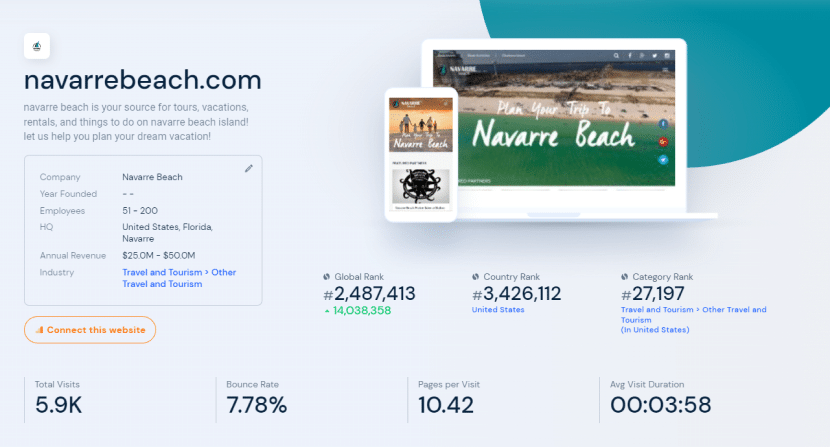

Por que este site de phishing foi classificado como seguro? A razão é que o site original com o mesmo domínio tinha uma boa reputação na web. Como pode ser visto nesta captura de tela do SimilarWeb, o site Navarre Beach tem uma classificação global, uma categoria confiável e uma classificação legítima do setor. Tudo isso indica que o site original provavelmente tinha uma reputação boa o suficiente para não ser sinalizado como perigoso.

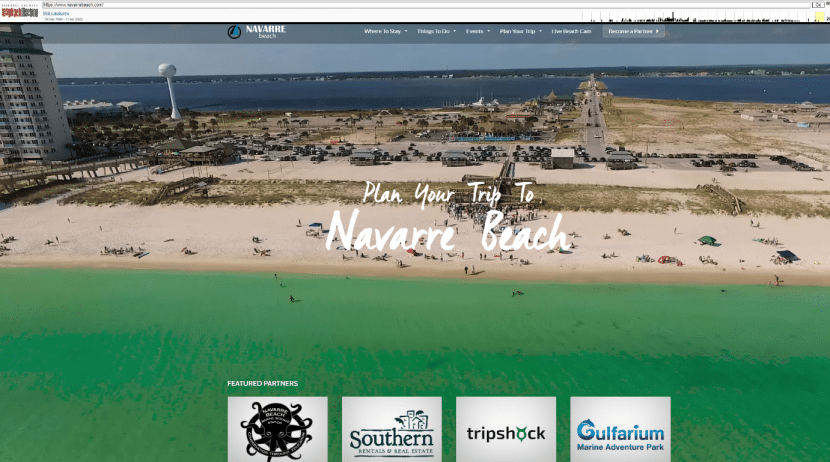

Consequentemente, o site de phishing contornou os filtros com bastante facilidade, explorando a reputação do domínio anterior que hospedava. Podemos ver que o site original era de fato legítimo, anunciando atrações turísticas em Navarre Beach, FL:

Ligação

Presumimos que o site original foi violado ou, alternativamente, o domínio foi comprado e reutilizado para a campanha de phishing. De qualquer forma, o problema permanece: o ataque de phishing passou despercebido.

à medida que o Relatório de investigações de violação de dados de 2022 da Verizon aponta, as campanhas de phishing ainda são uma ameaça proeminente. Os ataques existentes são provavelmente um prenúncio de muitos outros ataques de phishing que virão. Portanto, uma nova abordagem é necessária para resolver o problema.

Como identificar sites de phishing que exploram domínios respeitáveis

Os filtros de URL existentes falham porque dependem principalmente de telemetrias sobre o domínio. Mas e se o conteúdo do site também pudesse ser analisado, juntamente com os metadados do site?

Sites de phishing maliciosos têm características distintas que aparecem no próprio site, como: links defeituosos, erros de ortografia, interface de usuário com defeito, links que redirecionam para outros sites maliciosos, possíveis arquivos .exe com download pendente e assim por diante. A análise do conteúdo real do site pode fornecer uma indicação melhor se o site é malicioso ou não.

Recomenda-se encontrar uma solução automatizada que possa realizar este tipo de análise. Freqüentemente, os sites de phishing são tão sofisticados que até confundem os usuários alertados. O software, por outro lado, pode captar outros indicadores incorporados no site, conforme detalhado acima.

Ao usar a análise contextual, o LayerX conseguiu detectar com sucesso o site Navarra Beach como um ataque de phishing malicioso. Essa capacidade é derivada da análise minuciosa do código do site e das métricas derivadas do próprio conteúdo do site, juntamente com processos de aprendizado de máquina de última geração. Esses dados estão disponíveis para LayerX por meio da extensão do navegador, antes que o usuário seja impactado. Essas camadas adicionais de segurança, que podem ser adicionadas aos filtros de URL convencionais, nos ajudam a ficar um passo à frente dos ataques de phishing, em vez de acontecer o contrário.