O que é phishing?

Phishing é um tipo de ataque à segurança cibernética em que atores maliciosos se disfarçam de pessoa confiável, site ou outra entidade e interagem diretamente com a vítima por meio de mensagens. Os malfeitores usam essas mensagens para obter informações confidenciais ou implantar software malicioso na infraestrutura da vítima.

Numa organização, quando um ataque de phishing é bem-sucedido e um dos funcionários é comprometido, é mais fácil para o invasor contornar os perímetros de segurança organizacionais, distribuir malware dentro de um ambiente fechado ou obter acesso privilegiado a dados protegidos da empresa. Isso ocorre porque o invasor agora aparece como uma entidade organizacional confiável e legítima, com privilégios de acesso.

O phishing está em alta

O phishing pertence a a categoria de Engenharia Social, ou seja, atividades maliciosas realizadas através de interações humanas. Infelizmente, esses tipos de ataques são muito populares e constituem um vetor de ataque proeminente no crime cibernético. Estudos conduzido pelo Internet Crime Complaint Center (IC3) do FBI descobriu que o phishing foi uma das ameaças mais prevalentes nos EUA em 2020. Além disso, de acordo com pesquisa recente da IRONSCALES, 81% das organizações em todo o mundo sofreram um aumento nos ataques de phishing por e-mail entre março de 2020 e setembro de 2021.

Este aumento pode ser resultado das mudanças no estilo de trabalho introduzidas e aceleradas pela COVID-19. Essas mudanças incluem trabalho remoto, um aumento no número de dispositivos que os trabalhadores utilizam (incluindo telemóveis e computadores portáteis), uma maior dependência de aplicações SaaS, o navegador a tornar-se a principal ferramenta de trabalho e a colaboração no escritório a ser transferida para a comunicação digital através de e-mail, Microsoft Teams, Slack, etc.

Os atacantes foram rápidos em se adaptar. O número de e-mails de phishing aumentou em impressionantes 667%, de acordo com Barracuda Networks, uma vez que os atacantes não perderam tempo a explorar as novas circunstâncias do trabalho a partir de casa e a sua crescente presença digital. Microsoft O Novo Futuro do Trabalho Denunciar mostra resultados semelhantes, afirmando que 62% dos profissionais de segurança afirmam que as campanhas de phishing foram a ameaça que mais aumentou durante a COVID-19.

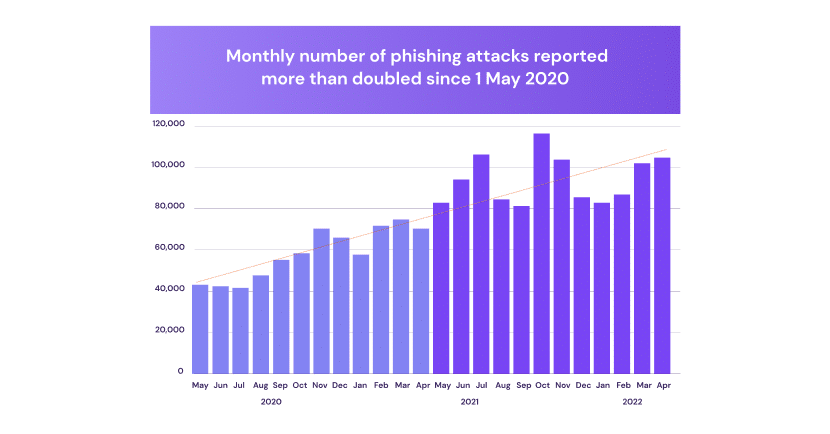

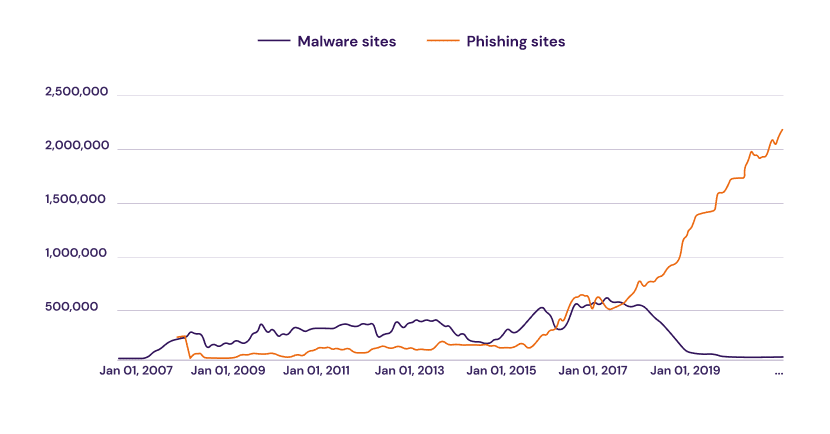

Parece que o número de ataques de phishing continua a aumentar hoje, embora a pandemia tenha diminuído relativamente. De acordo com um relatório do Interisle Consulting Group, o número de ataques de phishing cresceu 61% entre maio de 2021 e maio de 2022. Além disso, o phishing crescia de forma constante, mesmo antes da pandemia. Como você pode ver, neste gráfico de [ver gráfico acima], o número de sites de phishing aumentou ao longo dos anos em comparação com o número de sites de malware, que tem diminuído desde 2017.

Estas descobertas não são surpreendentes porque o phishing continua a gerar resultados para os atacantes. De acordo com Relatório de investigação de violação de dados de 2022 da Verizon, 2.9% dos funcionários clicam em e-mails de phishing, uma descoberta que se mantém constante ao longo do tempo. Acreditamos que isto se deve à característica humana natural de cometer erros, mas também à crescente sofisticação dos ataques de phishing, que são capazes de se passar por utilizadores e websites legítimos de formas altamente convincentes. À medida que a segurança cibernética evoluiu, os métodos de ataque também se tornaram mais inteligentes.

O impacto assustador do phishing

Para o indivíduo, um ataque de phishing bem-sucedido pode resultar em compras não autorizadas, roubo de fundos, roubo de identidade e perda de dados pessoais. Para as organizações, os ataques de phishing podem ter como alvo um indivíduo como forma de ganhar uma posição nas organizações. Uma vez violadas, as organizações são dramaticamente impactadas.

O relatório de custo de violação de dados de 2021 da IBM descobriu que o phishing é o segundo vetor de ataque mais caro a ser enfrentado, custando às organizações uma média de $ 4.65 milhões. As empresas atingidas por ataques maliciosos terão de compensar vários clientes e correm o risco de perder a confiança dos investidores e do público em geral no seu produto, que tem valor financeiro real. Por exemplo, após o comprometimento dos dados dos utilizadores do Facebook em 2018, o valor total do Facebook caiu 36 mil milhões de dólares, uma perda da qual a empresa ainda está a recuperar.

A perda financeira não é o único impacto negativo que deve ser levado em consideração. Ataques bem-sucedidos levam à perda de dados, à interrupção de operações críticas e ao vazamento de dados pessoais. Isso, por sua vez, poderia levar a maiores encargos financeiros de compensação de clientes ou ao pagamento de multas regulatórias por comprometer dados pessoais que violam regulamentações de privacidade como o GDPR, bem como implicações legais e de reputação da marca.

Ataques de phishing evitam mecanismos de segurança legados

À medida que a ocorrência de ataques de phishing se expande, parece haver um aumento na sofisticação e na inteligência dos ataques de phishing. Hoje, está se tornando cada vez mais difícil estar um passo à frente dos invasores, pois eles empregam técnicas de phishing engenhosas e muitas vezes altamente enganosas em suas campanhas.

Um exemplo proeminente são as campanhas de spear phishing que contornam facilmente o software de segurança de e-mail no local de trabalho. Por exemplo, um golpe de e-mail que se fazia passar pelo Facebook conseguiu contornar o Cisco Email Security Appliance e o Exchange Online Protection da Microsoft. O e-mail recebeu até nível de confiança de spam (SCL) 1, o que significa que conseguiu ignorar os filtros de spam da Microsoft.

Um relatório da Área 1 Security analisou 1.5 bilhão de mensagens enviadas a organizações durante um período de seis meses e descobriu que o Office 365 e outros SEGs conhecidos da Cisco, Proofpoint e Mimecast perderam mais de 925,000 e-mails de phishing.

Os kits de phishing empregados pelas organizações geralmente incluem mecanismos de evasão tradicionais. No entanto, estas soluções tradicionais de cibersegurança não reconhecem diferentes tipos de evasão e são incapazes de bloquear ataques de phishing, como visto nos exemplos acima.

Aqui estão alguns exemplos de mecanismos que os invasores conseguiram implantar para superar os parâmetros de segurança:

Ignorar MFA

A autenticação multifator (MFA) é um método de autenticação que exige que o usuário forneça dois ou mais fatores de verificação para obter acesso a um recurso. Por exemplo, um usuário precisará fornecer seu nome de usuário e senha, além de um código PIN que será enviado ao telefone do usuário. O principal benefício do MFA é que ele aumentará a segurança da sua organização, exigindo que seus usuários se identifiquem por mais do que um nome de usuário e uma senha..

No entanto, o MFA não é uma solução à prova de balas para prevenir ataques de phishing. Microsoft descobriu recentemente uma campanha generalizada de phishing que ignora a autenticação multifator (MFA). O ataque inicial sequestrou o processo de autenticação do Office 365, redirecionando os usuários para páginas de destino de phishing adversary-in-the-middle (AiTM) destinadas a roubar cookies e credenciais de sessão. Em seguida, os invasores sequestraram a sessão de login de um usuário e ignoraram o processo de autenticação, mesmo que o usuário tivesse habilitado a MFA.

Os invasores então usaram as credenciais roubadas e os cookies de sessão para acessar as caixas de correio dos usuários afetados e realizar campanhas subsequentes de comprometimento de e-mail comercial (BEC) contra outros alvos, conforme detalhado pelo Microsoft Threat Intelligence Center (MSTIC).

Evasão da caixa de areia

Uma sandbox é um mecanismo de segurança para separar programas em execução e é implementada pela execução de software ou de uma página da Web em um ambiente restrito de sistema operacional. O sandboxing protege contra programas potencialmente maliciosos ou códigos inseguros, isolando o processo do restante do ambiente da organização. Dessa forma, caso uma ameaça seja detectada ela não afetará o dispositivo do usuário.

No entanto, foram observados novos ataques de phishing que escapam a este mecanismo de segurança. Para isso, eles usam “Sleepers” – mecanismos internos de bloqueio que uma sandbox não consegue observar, garantindo que a carga maliciosa entrará em ação apenas quando enfrentar usuários finais reais. Isso significa que os invasores podem reconhecer quando acessaram uma estação de trabalho real na infraestrutura da empresa, e não uma sandbox. Se houver uma sandbox, geralmente um erro será exibido na página de phishing e o ataque não começará. Como resultado, os fornecedores de segurança padrão não classificarão o site de phishing como malicioso, devido à evasão, e o site continuará a operar despercebido.

Restrição por informações do dispositivo

Outra técnica de evasão usada em ataques de phishing é a análise de informações do dispositivo para erradicar fornecedores de segurança que tentam se disfarçar de usuários. Da mesma forma que a evasão do sandbox, os invasores pretendem ativar o esquema de phishing somente quando um usuário real visita a página da web.

Para fazer isso, os agentes de ameaças desenvolveram a capacidade de identificar alvos humanos com base em diferentes fontes de dados: dados do navegador, do sistema operacional e a forma como o conteúdo da página web deve ser exibido na tela do usuário. Com essas informações, o kit de phishing pode decidir se o dispositivo é usado por uma pessoa (como um laptop ou telefone) ou se é uma sandbox ou mecanismo de segurança disfarçado de usuário.

Essas informações ajudam os sites de phishing a classificar os usuários com base no tamanho da tela ou na janela de visualização. Ao acessar os dados do visitante relativos à altura e largura da janela da tecnologia do visitante, o agente da ameaça sabe que tipo de dispositivo o alvo está usando e pode decidir se ataca ou evita.

Estes são apenas alguns exemplos de um cenário de ameaças em constante evolução, à medida que os invasores encontram diariamente novas maneiras de contornar as proteções convencionais de segurança cibernética. Isto é altamente perturbador e requer uma nova abordagem aos desafios da segurança dos navegadores.

Soluções convencionais ficam aquém

Como vimos, as campanhas de phishing desenvolveram mecanismos para detectar tipos de software antiphishing convencionais, seja um sandbox, um scanner de e-mail ou autenticação multifatorial. Uma vez detectados pelas campanhas, os invasores implantarão um tipo diferente de ataque e há poucas chances de o antiphishing ser eficaz no bloqueio ou detecção de uma página da web maliciosa.

Uma nova abordagem baseada em navegador

O aumento acentuado do papel do navegador nas empresas modernas exige soluções que protejam contra ataques cibernéticos predominantes no navegador. O phishing está emergindo como a principal ameaça, tanto em popularidade quanto em gravidade, de ataques cibernéticos transmitidos por navegadores. Além disso, o software antiphishing convencional ignora muitas campanhas de phishing e permite que elas passem despercebidas, deixando os funcionários e a organização vulneráveis.

Acreditamos que uma solução adequada para estes problemas deve ser baseada no navegador. LayerX Security oferece uma nova abordagem para proteção contra phishing.

A plataforma de navegador LayerX inclui uma extensão de navegador que monitora as sessões do navegador na camada de aplicação, obtendo visibilidade direta de todos os eventos de navegação em seu estágio pós-descriptografia, permitindo analisar e aplicar ações de proteção em tempo real, sem latência ou impacto na experiência do usuário. . O LayerX pode modificar perfeitamente a página da web renderizada para ir além do bloqueio bruto/permitir acesso para fornecer aplicação granular que neutraliza os aspectos maliciosos da página da web, em vez de bloquear completamente o acesso a ela. Isto é de importância crítica nos casos em que os invasores atacam uma página essencialmente legítima, como ao atravessar a estrutura DOM de uma página de aplicativo bancário. LayerX oferece o mais alto nível de segurança sem prejudicar a experiência de navegação do usuário.