在过去的几年里,攻击者和防御者都在无限的猫鼠游戏中增强了自己的能力。攻击者已经扩大了网络钓鱼活动的规模,以窃取凭证和身份。防御者采用了零信任安全方法,用户经常使用移动设备对其桌面应用程序进行身份验证。追逐仍在继续。

在最近的一项非常有趣的活动中, 攻击者利用了防御者最近的进展,利用桌面攻击面来分发恶意移动 (iPhone) 应用程序。

恶意 iPhone 应用程序不容易潜入应用商店。一旦成功,它们可以通过多种方式进行身份盗用。您是否信任员工的移动设备能够在您的 SSO 连接应用程序中对他们进行身份验证?确保他们受到保护。

TL;DR – 攻击步骤

- 配电系统 – 在流行的免费流媒体网站上进行恶意广告。

- 虚假视频诈骗 – 要求用户使用移动设备扫描二维码。

- 跨设备跳跃 – 二维码会在员工的移动设备上打开精心设计的社会工程登陆页面。

- Payload – 攻击重定向用户从应用程序商店下载恶意移动应用程序。

配电系统

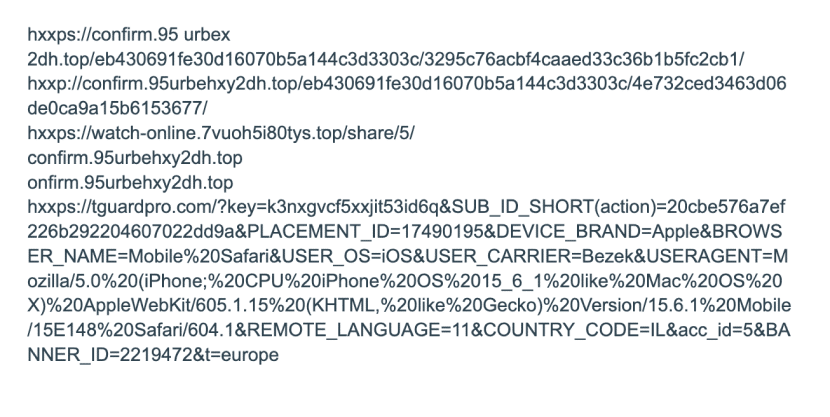

根据 LayerX 研究,此次攻击始于针对虚假视频 URL 的著名恶意广告活动。在这次攻击中,恶意广告是通过流行的流媒体网站 hxxps://fmovies.to(全球排名第 715 位!)进行传播的。应该强调的是,同样的恶意广告基础设施也出现在其他网站上,其中许多网站提供免费的电影、体育比赛和电视节目流媒体服务。

现在是提醒我们自己有关网络的基本事实的好时机:如果它是免费的,那么您就是产品!

假视频

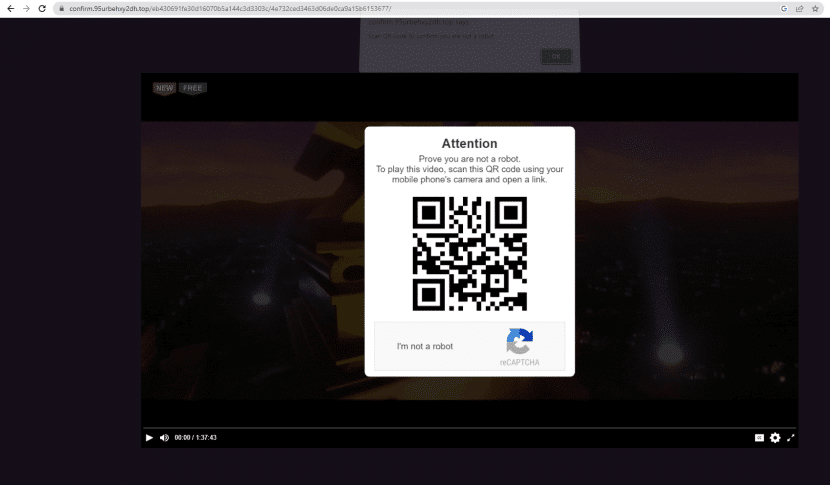

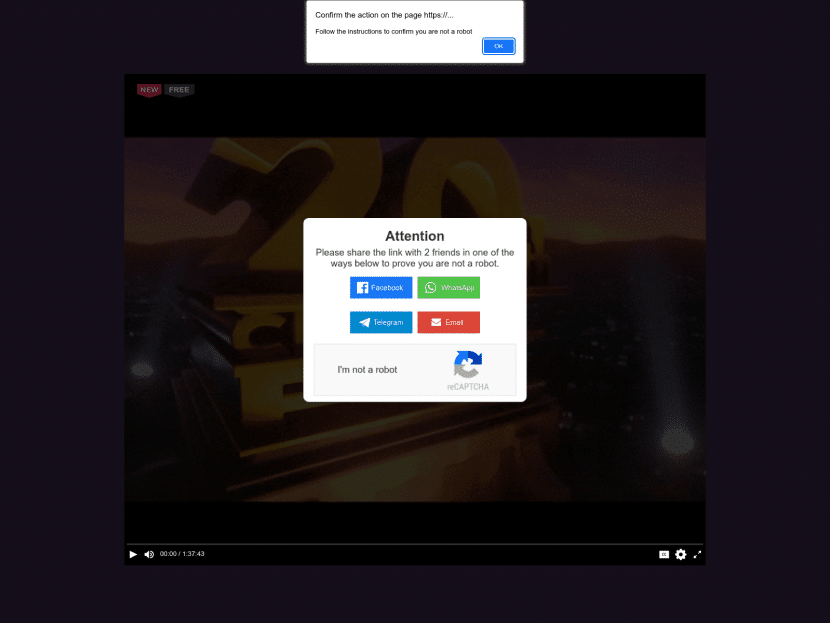

恶意广告负载是用户希望观看的虚假视频的 URL。

恶意广告活动的虚假视频负载

视频播放两秒后,屏幕上覆盖了二维码和使用移动设备扫描二维码的说明。该页面(以及其他几个实例)被 LayerX 实时威胁防御引擎捕获,该引擎从浏览器内扫描可疑网页。

值得一提的是,相同的基础设施每次都会分发不同的登陆页面。因此,我们估计这是一家通过登陆页面交付获利的独立企业。我们还相信它的所有者与下一步攻击的所有者不是同一个人。

这是由假视频引发的不同提示的另一个示例:

hxxps://watch-online.7vuoh5i80tys.top/share/5/

不用说,扫描二维码并不能访问电影,但会导致在移动设备上执行的下一步攻击。不过,别扔掉你的爆米花, 正如这次社会工程攻击 很快就会展现出出色的表演和特效……

移动设备社会工程

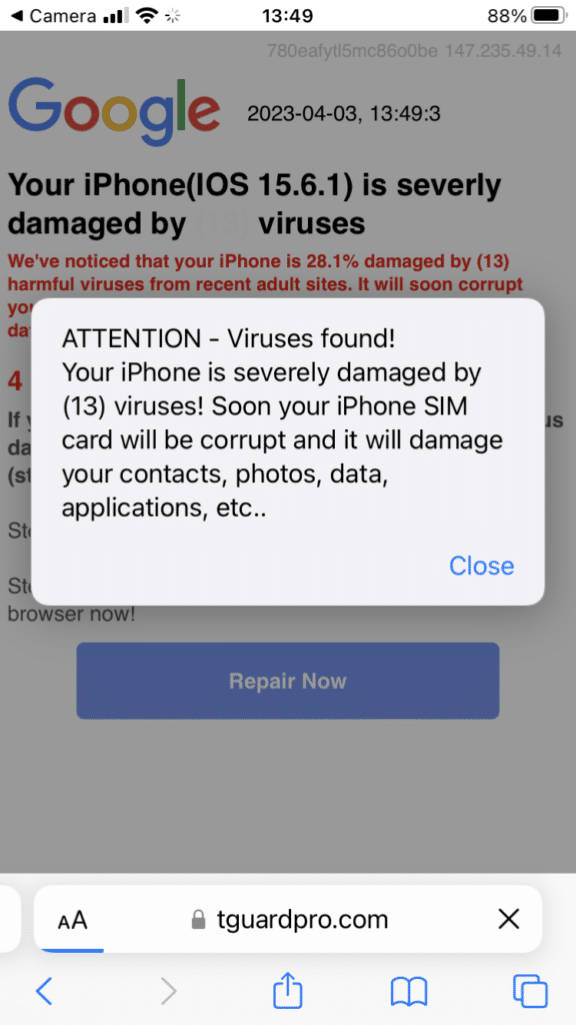

LayerX 的威胁研究团队研究了此攻击并从 iPhone 移动设备访问它。二维码会打开一个带有虚假安全提示的恶意登陆页面。

假iPhone安全提示

提示显示设备上发现的病毒的可怕警告,这些病毒很快就会损坏设备的 SIM 卡!

网址 显示着陆页正在利用其有权访问的设备元数据并构建定制的着陆页。除了用于社会工程之外,内容没有什么特别之处;所有设备属性均可通过移动登陆页面访问。

这种跨设备跳跃是攻击者用来欺骗标准安全系统的一项伟大技术。一旦用户扫描恶意二维码,组织可能会失去对受影响移动设备的可见性。

由于我们 LayerXers 想要看电影,所以我们别无选择,只能点击“立即修复”按钮,看看接下来会发生什么。

Payload

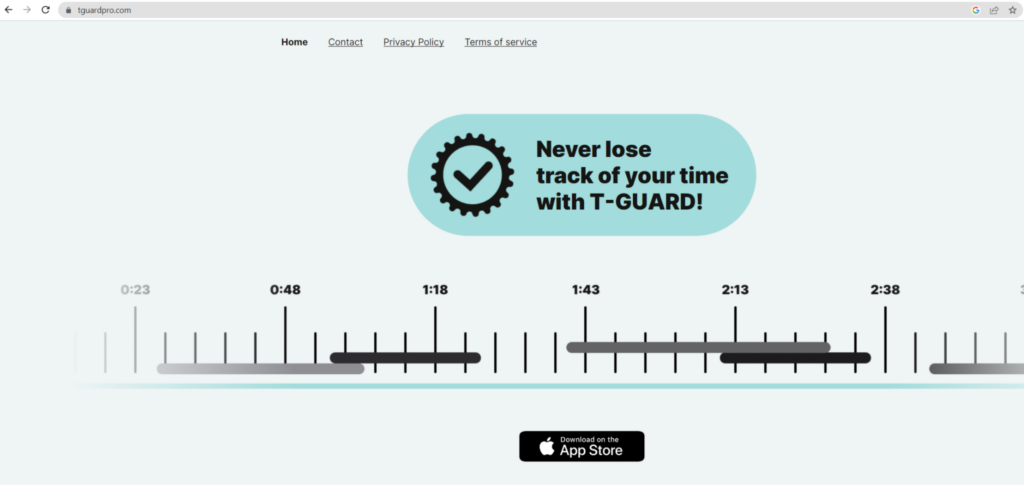

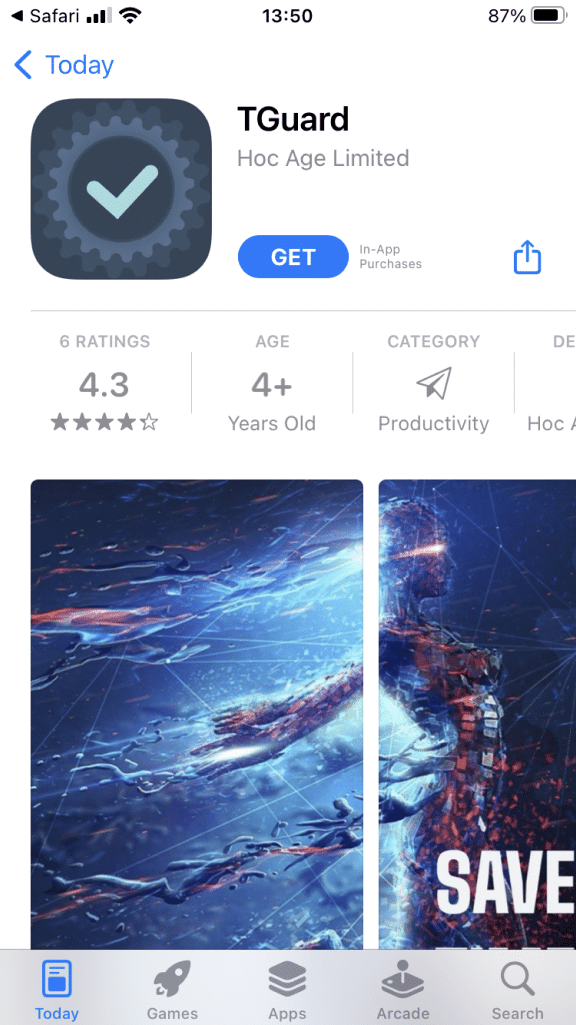

TGuard应用程序

该链接将我们引导至此移动应用程序页面,其中展示了 TGuard,该页面已从应用程序商店中删除。该应用程序声称提供生产力功能(例如时间跟踪),并且很可能同时针对企业用户和普通用户。

尽管手机应用程序已被下架,但运营商的网站仍然悬而未决:

总结

这一创意活动是攻击者如何利用人为因素轻松渗透企业边界的一个突出例子。正是人类的弱点导致我们将免费流媒体网站视为正义的慈善事业,扫描可疑的二维码,然后安装来源不明的移动应用程序。

该攻击的功能创新在于跨设备跳跃。我认为当今只有少数企业能够检测到针对员工非托管移动设备的此类攻击。

国际奥委会: