Qu'est-ce que l'hameçonnage?

Le phishing est un type d'attaque de cybersécurité dans lequel des acteurs malveillants se déguisent en personne de confiance, en site Web ou en autre entité et interagissent directement avec la victime par le biais de messages. Les acteurs malveillants utilisent ces messages pour obtenir des informations sensibles ou déployer des logiciels malveillants sur l'infrastructure de la victime.

Dans une organisation, une fois qu'une attaque de phishing réussit et qu'un des employés est compromis, il est plus facile pour l'attaquant de contourner les périmètres de sécurité de l'organisation, de distribuer des logiciels malveillants dans un environnement fermé ou d'obtenir un accès privilégié aux données sécurisées de l'entreprise. En effet, l’attaquant apparaît désormais comme une entité organisationnelle fiable et légitime disposant de privilèges d’accès.

Le phishing est à la hausse

Le phishing appartient à la catégorie de l’ingénierie sociale, c'est-à-dire des activités malveillantes accomplies via des interactions humaines. Malheureusement, ces types d’attaques sont très populaires et constituent un vecteur d’attaque important en matière de cybercriminalité. Une recherche menée par l'Internet Crime Complaint Center (IC3) du FBI a révélé que le phishing était l'une des menaces les plus répandues aux États-Unis en 2020. En outre, selon recherche récente d'IRONSCALES, 81 % des organisations dans le monde ont connu une augmentation des attaques de phishing par courrier électronique entre mars 2020 et septembre 2021.

Cette augmentation pourrait être le résultat des changements dans les modes de travail introduits et accélérés par la COVID-19. Ces changements incluent travail à distance, une augmentation du nombre d'appareils utilisés par les travailleurs (y compris les téléphones mobiles et les ordinateurs portables), un recours accru aux applications SaaS, le navigateur devenant le principal outil de travail et la collaboration au bureau passant à la communication numérique via le courrier électronique, Microsoft Teams, Slack, etc.

Les attaquants se sont rapidement adaptés. Le nombre d'e-mails de phishing a augmenté de 667 %, selon Barracuda Networks, car les attaquants n'ont pas perdu de temps pour exploiter les nouvelles circonstances du travail à domicile et leur présence numérique accrue. Microsoft Le nouvel avenir du travail rapport montre des résultats similaires, indiquant que 62 % des professionnels de la sécurité déclarent que les campagnes de phishing constituent la menace la plus accrue pendant la COVID-19.

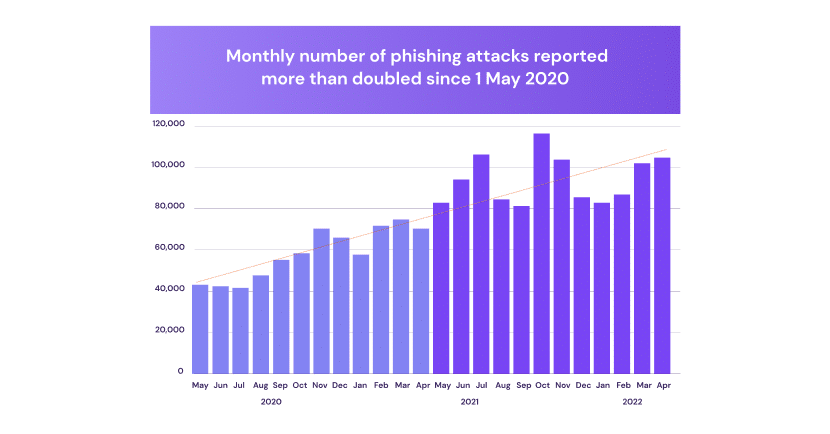

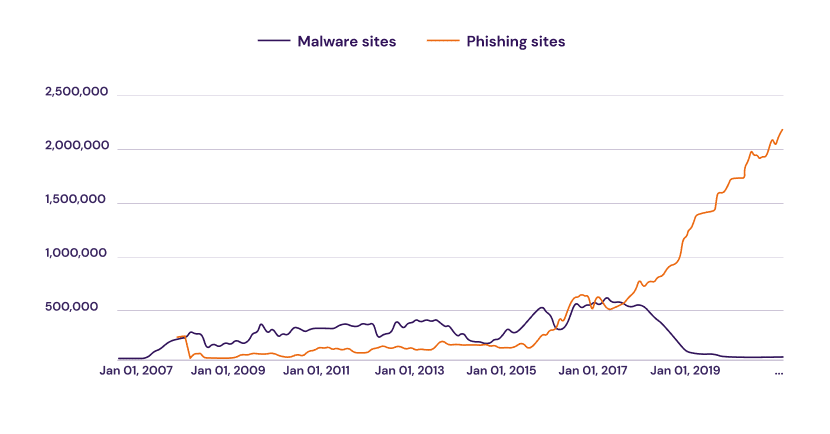

Il semble que le nombre d’attaques de phishing continue d’augmenter aujourd’hui, même si la pandémie a relativement reculé. Selon un rapport d'Interisle Consulting Group, le nombre d’attaques de phishing a augmenté de 61 % entre mai 2021 et mai 2022. De plus, le phishing connaissait une croissance constante avant même la pandémie. Comme vous pouvez le voir, dans ce graphique de [voir graphique ci-dessus], le nombre de sites de phishing a augmenté au fil des années par rapport au nombre de sites malveillants, qui est en baisse depuis 2017.

Ces résultats ne sont pas surprenants, car le phishing continue de générer des résultats pour les attaquants. Selon le Rapport d'enquête sur les violations de données 2022 par Verizon, 2.9 % des salariés cliquent sur des e-mails de phishing, un résultat qu'ils constatent stable au fil du temps. Nous pensons que cela est dû à la nature humaine de commettre des erreurs, mais également à la sophistication croissante des attaques de phishing, capables d'usurper l'identité d'utilisateurs et de sites Web légitimes de manière très convaincante. À mesure que la cybersécurité a évolué, les méthodes d’attaque sont également devenues plus intelligentes.

L’impact effrayant du phishing

Pour l’individu, une attaque de phishing réussie peut entraîner des achats non autorisés, le vol de fonds, le vol d’identité et la perte de données personnelles. Pour les organisations, les attaques de phishing peuvent cibler un individu afin de prendre pied dans les organisations. En cas de violation, les organisations sont dramatiquement touchées.

Le rapport 2021 d'IBM sur le coût d'une violation de données révèle que le phishing est le deuxième vecteur d'attaque le plus coûteux à combattre, coûtant en moyenne aux organisations 4.65 millions de dollars. Les entreprises touchées par des attaques malveillantes devront indemniser plusieurs clients et risquent de perdre la confiance des investisseurs et du grand public dans leur produit, qui a une réelle valeur financière. Par exemple, suite à la compromission des données des utilisateurs de Facebook en 2018, la valeur totale de Facebook a chuté de 36 milliards de dollars, une perte dont l'entreprise est encore en train de se remettre.

Les pertes financières ne sont pas le seul impact négatif à prendre en compte. Les attaques réussies entraînent une perte de données, une interruption des opérations critiques et une fuite de données personnelles. Celles-ci, à leur tour, pourraient entraîner une charge financière supplémentaire liée à l'indemnisation des clients ou au paiement d'amendes réglementaires pour la compromission de données personnelles qui enfreint les réglementations en matière de confidentialité telles que le RGPD, ainsi qu'à des implications juridiques et sur la réputation de la marque.

Les attaques de phishing échappent aux mécanismes de sécurité existants

À mesure que les attaques de phishing se multiplient, il semble y avoir une sophistication et une ingéniosité accrues des attaques de phishing. Aujourd’hui, il devient de plus en plus difficile de garder une longueur d’avance sur les attaquants qui emploient des techniques de phishing ingénieuses et souvent très trompeuses dans leurs campagnes.

Un exemple frappant est celui des campagnes de spear phishing qui contournent facilement les logiciels de sécurité de la messagerie sur le lieu de travail. Par exemple, une arnaque par courrier électronique se faisant passer pour Facebook a réussi à contourner l'appliance de sécurité du courrier électronique Cisco et la protection en ligne Exchange de Microsoft. L'e-mail a même reçu le niveau de confiance Spam (SCL) 1, ce qui signifie qu'il a réussi à ignorer les filtres anti-spam de Microsoft.

Un rapport de Area 1 Security a analysé 1.5 milliard de messages envoyés aux organisations sur une période de six mois et a constaté qu'Office 365 et d'autres SEG bien connus de Cisco, Proofpoint et Mimecast ont manqué plus de 925,000 XNUMX e-mails de phishing.

Les kits de phishing utilisés par les organisations incluent souvent des mécanismes d'évasion traditionnels. Cependant, ces solutions de cybersécurité à l’ancienne ne parviennent pas à reconnaître les différents types d’évasion et sont incapables de bloquer les attaques de phishing, comme le montrent les exemples ci-dessus.

Voici quelques exemples de mécanismes que les attaquants ont pu déployer pour contourner les paramètres de sécurité :

Contournement MFA

L'authentification multifacteur (MFA) est une méthode d'authentification qui nécessite que l'utilisateur fournisse au moins deux facteurs de vérification pour accéder à une ressource. Par exemple, un utilisateur devra fournir son nom d'utilisateur et son mot de passe, puis également un code PIN qui sera envoyé sur le téléphone de l'utilisateur. Le principal avantage de la MFA est qu'elle améliorera la sécurité de votre organisation en exigeant que vos utilisateurs s'identifient par plus qu'un nom d'utilisateur et un mot de passe..

Cependant, la MFA n’est pas une solution à toute épreuve pour prévenir les attaques de phishing. Microsoft a récemment découvert une campagne de phishing généralisée qui contourne l'authentification multifacteur (MFA). L'attaque initiale a détourné le processus d'authentification d'Office 365, redirigeant les utilisateurs vers des pages de destination de phishing de type adversaire au milieu (AiTM) visant à voler les cookies et les informations d'identification de session. Ensuite, les attaquants ont détourné la session de connexion d'un utilisateur et ignoré le processus d'authentification même si l'utilisateur avait activé MFA.

Les attaquants ont ensuite utilisé les informations d'identification volées et les cookies de session pour accéder aux boîtes aux lettres des utilisateurs concernés et mener des campagnes de compromission de la messagerie professionnelle (BEC) contre d'autres cibles, comme détaillé par Microsoft Threat Intelligence Center (MSTIC).

Évasion du bac à sable

Un bac à sable est un mécanisme de sécurité permettant de séparer les programmes en cours d'exécution et est implémenté en exécutant un logiciel ou en exécutant une page Web dans un environnement de système d'exploitation restreint. Le sandboxing protège contre les programmes potentiellement malveillants ou le code dangereux en isolant le processus du reste de l'environnement de l'organisation. De cette façon, si une menace est détectée, elle n'affecte pas l'appareil de l'utilisateur.

Cependant, de nouvelles attaques de phishing ont été observées pour échapper à ce mécanisme de sécurité. À cette fin, ils utilisent des « dormeurs » – des mécanismes de blocage internes qu'un bac à sable ne peut pas observer, garantissant que la charge utile malveillante n'agira que face à de véritables utilisateurs finaux. Cela signifie que les attaquants peuvent reconnaître lorsqu'ils ont accédé à un véritable poste de travail sur l'infrastructure de l'entreprise, et non à un bac à sable. S'il existe un bac à sable, une erreur s'affichera généralement sur la page Web de phishing et l'attaque ne commencera pas. En conséquence, les fournisseurs de sécurité standard ne classeront pas le site Web de phishing comme malveillant, en raison de l'évasion, et le site continuera à fonctionner inaperçu.

Restriction par informations sur l'appareil

Une autre technique d'évasion exploitée par les attaques de phishing consiste à analyser les informations sur les appareils pour éliminer les fournisseurs de sécurité qui tentent de se déguiser en utilisateurs. À l’instar de l’évasion du bac à sable, les attaquants visent à activer le système de phishing uniquement lorsqu’un utilisateur réel visite la page Web.

Pour ce faire, les acteurs malveillants ont développé une capacité à identifier des cibles humaines en fonction de différentes sources de données : les données du navigateur, le système d'exploitation et la manière dont le contenu de la page Web doit être affiché sur l'écran de l'utilisateur. Grâce à ces informations, le kit de phishing peut décider si l'appareil est utilisé par une personne (comme un ordinateur portable ou un téléphone) ou s'il s'agit d'un bac à sable ou d'un mécanisme de sécurité déguisé en utilisateur.

Ces informations aident les sites de phishing à classer les utilisateurs en fonction de la taille de leur écran ou de leur fenêtre d'affichage. En accédant aux données des visiteurs concernant la hauteur et la largeur de la fenêtre de la technologie du visiteur, l'acteur malveillant sait quel type d'appareil la cible utilise et peut décider d'attaquer ou de s'échapper.

Ce ne sont là que quelques exemples d’un paysage de menaces en constante évolution, alors que les attaquants trouvent chaque jour de nouveaux moyens de contourner les protections de cybersécurité conventionnelles. Ceci est très inquiétant et nécessite une nouvelle approche des défis liés à la sécurité des navigateurs.

Les solutions conventionnelles ne suffisent pas

Comme nous l'avons vu, les campagnes de phishing ont développé des mécanismes permettant de détecter les types de logiciels anti-phishing classiques, qu'il s'agisse d'un bac à sable, d'un scanner de courrier électronique ou d'une authentification multifacteur. Une fois détectés par les campagnes, les attaquants déploieront un type d'attaque différent et il y a peu de chances que l'anti-phishing soit efficace pour bloquer ou repérer une page Web malveillante.

Une nouvelle approche basée sur un navigateur

La forte augmentation du rôle du navigateur dans l'entreprise moderne nécessite des solutions qui protègent contre les cyberattaques répandues dans le navigateur. Le phishing apparaît comme la principale menace, en termes de popularité et de gravité, des cyberattaques véhiculées par les navigateurs. En outre, Les logiciels anti-phishing classiques ratent de nombreuses campagnes de phishing et les laissent passer inaperçues, laissant les employés et l'organisation vulnérables.

Nous pensons qu'une solution appropriée à ces problèmes devrait être basée sur un navigateur. LayerX Security propose une nouvelle approche pour la protection contre le phishing.

La plateforme de navigateur LayerX comprend une extension de navigateur qui surveille les sessions du navigateur au niveau de la couche application, obtenant une visibilité directe sur tous les événements de navigation au stade post-déchiffrement, lui permettant d'analyser et d'appliquer des actions de protection en temps réel sans latence ni impact sur l'expérience utilisateur. . LayerX peut modifier de manière transparente la page Web affichée pour aller au-delà du blocage/autorisation d'accès grossier et fournir une application granulaire qui neutralise les aspects malveillants de la page Web plutôt que d'en bloquer complètement l'accès. Ceci revêt une importance cruciale dans les cas où les attaquants lancent leur attaque sur une page essentiellement légitime, par exemple lorsqu'ils traversent la structure DOM d'une page d'application bancaire. LayerX offre le plus haut niveau de sécurité sans dégrader l'expérience de navigation de l'utilisateur.