L’évolution du paysage des cybermenaces a obligé les acteurs de la sécurité à repenser leurs stratégies de sécurité et à reconstruire leur pile de sécurité. Les capacités technologiques modernes qui sont simultanément intégrées dans l’entreprise, comme la transformation numérique et la cloudification, rendent ce défi encore plus difficile à relever. De nombreuses organisations optent pour un CASB (Cloud Access Security Broker) comme solution pour étendre leurs politiques de sécurité sur site au cloud. Mais même si les CASB offrent une visibilité et une gouvernance du cloud, ils ne suffisent pas en tant que solution autonome pour la sécurité du cloud.

Examinons la définition de ce qu'est CASB, ce qu'un CASB signifie pour l'entreprise et où se situe une solution CASB dans la pile de sécurité globale de l'entreprise.

CASB expliqué

CASB (Cloud Access Security Broker) est une plate-forme de sécurité qui se situe entre l'infrastructure sur site de l'organisation et le cloud et agit comme un point d'application des politiques de sécurité entre eux. Un CASB peut être mis en œuvre soit sous forme de solution logicielle basée sur le cloud, soit sur site. Cette solution est considérée comme flexible car elle permet aux services informatiques et informatiques d'adapter et de personnaliser les politiques qu'ils appliquent.

De nombreuses entreprises traversent aujourd’hui un processus de transformation numérique et de cloudification. Ils veulent évoluer facilement, soutenir le travail à distance et des fusions et acquisitions agiles, réduisez les frais de maintenance des serveurs sur site et profitez des capacités du cloud computing. Ils s’inquiètent cependant des risques de cybersécurité que comporte le cloud public. Dans les secteurs réglementés, les entreprises sont confrontées à un défi encore plus difficile : utiliser le cloud tout en respectant des réglementations de conformité strictes.

Avec un CASB, les organisations peuvent étendre leurs politiques de sécurité au-delà de leur infrastructure et jusqu'au cloud, leur permettant ainsi de profiter des avantages du cloud tout en protégeant les données et les systèmes de l'organisation. Pour les équipes de sécurité et les parties prenantes, cela signifie que leur posture de sécurité est renforcée et que le risque de sécurité du cloud est réduit. Pour les responsables de la conformité, les CASB permettent l’application des politiques associées aux réglementations.

Les CASB offrent aux entreprises une grande variété de fonctionnalités de sécurité. Ceux-ci incluent des pare-feu pour la protection contre les logiciels malveillants, l'authentification des informations d'identification des utilisateurs, des WAF (Web Application Firewalls) pour la protection contre les logiciels malveillants au niveau des applications et DLP (Protection contre la perte de données) pour empêcher les utilisateurs d’exfiltrer des informations sensibles en externe.

Ces fonctionnalités offrent à l'entreprise une protection des données, une visibilité sur les activités cloud de l'organisation, la capacité de surveiller et d'appliquer la conformité et les réglementations, ainsi que des capacités d'identification des risques.

Comment fonctionne un CASB ?

Les CASB sont des courtiers de sécurité situés entre l'infrastructure sur site de l'organisation et le cloud. C'est cet emplacement précis qui leur permet d'agir en tant qu'acteur d'application des politiques entre les deux types d'infrastructures : celle de l'organisation et celle du fournisseur de cloud. Leur portée comprend les applications sanctionnées, les applications non autorisées, les appareils gérés et les appareils non gérés.

Les CASB garantissent que le trafic provenant des appareils et composants internes sur site dirigé vers le cloud (et inversement) est conforme aux politiques de sécurité de l'entreprise et qu'il n'y a aucune utilisation non autorisée. Les CASB empêchent la fuite de données sensibles vers l’extérieur et empêchent les logiciels malveillants de pénétrer dans le réseau de l’entreprise.

Les CASB utilisent des contrôles de sécurité tels que des pare-feu, l'authentification, les WAF et le DLP pour surveiller l'utilisation du cloud et identifier les applications à risque. Des politiques telles que le chiffrement, le profilage des appareils, le mappage des informations d'identification et la détection des logiciels malveillants sont utilisées pour protéger les informations et les systèmes critiques. Certains CASB offrent des fonctionnalités avancées de gestion des accès telles que l’autorisation, la détection des comportements anormaux et l’audit.

Grâce à ces capacités, les CASB découvrent automatiquement les menaces et les risques et les préviennent. Le processus de sécurité du CASB comprend :

- Identifier les applications cloud utilisées par les organisations

- Évaluer les applications et les risques

- Appliquer une politique sur mesure et remédier à toute menace ou vulnérabilité

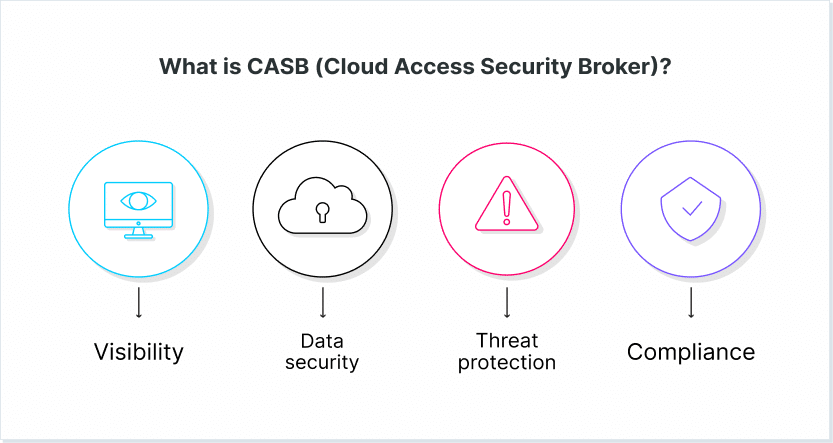

Quels sont les piliers du CASB ?

Les solutions CASB comprennent quatre piliers : visibilité, conformité, sécurité des données et protection contre les menaces.

Visibilité

Les environnements cloud sont complexes et étendus, ce qui signifie que les employés accèdent à un grand nombre d'applications, de plateformes et de services. Ces composants et actifs ne sont pas contrôlés par le service informatique de l'entreprise. Ceci est différent de l’infrastructure sur site, qui est sous la gestion du service informatique. En outre, une connectivité moderne permet également aux employés d’accéder à ces actifs à partir d’une grande variété d’appareils et de n’importe où dans le monde. Même si cela permet l’évolutivité, cela signifie également que l’entreprise manque de gouvernance sur l’utilisation du cloud et les données partagées.

Grâce aux CASB, le service informatique peut voir comment les employés utilisent le cloud, quels appareils ils utilisent, d'où ils se connectent et le risque potentiel de chaque service. Les CASB fournissent également une évaluation des risques, permettant au département informatique de prendre des décisions politiques granulaires concernant l'autorisation ou le blocage de leur accès. Cette visibilité empêche l’utilisation généralisée du Shadow IT et atténue les risques liés au cloud.

Conformité

Les réglementations de conformité aident les entreprises à renforcer la confiance entre leurs clients et à signaler aux autorités qu'elles protègent les données des clients et suivent leurs directives. Mais faire respecter les réglementations de conformité dans le cloud est difficile et nécessite une compréhension des réglementations et du cloud. Enfreindre ces réglementations aurait pu entraîner un coût élevé : financier, juridique et du point de vue de la marque.

Les CASB aident à identifier les domaines de risque en termes de conformité et à appliquer des politiques qui contribuent à se conformer aux réglementations telles que HIPAA, ISO 27001, FINRA, etc. Les CASB peuvent aider les bureaux de sécurité et de conformité dans des secteurs hautement réglementés comme la finance et la santé, ainsi que toute entreprise souhaitant se conformer aux normes de conformité.

Sécurité des données

Le cloud facilite et accélère le partage et la collaboration sur les systèmes et les données. Les employés qui travaillent dans différentes branches, les entreprises récemment acquises ou les clients éloignés peuvent tous profiter des opportunités de connectivité qu'offre le cloud. Mais un partage effréné et inutile pourrait entraîner une violation de données.

Semblables aux DLP sur site, les CASB empêchent l’exfiltration des informations d’identification et des données vers le cloud. En utilisant des fonctionnalités telles que l'identification des comportements anormaux, le blocage des logiciels malveillants, la gestion des accès, le contrôle de la collaboration, le chiffrement et la tokenisation, les CASB offrent au service informatique une visibilité sur la façon dont le contenu circule et la possibilité d'empêcher le contenu sensible d'atteindre de mauvaises mains.

Protection contre les menaces

Les identifiants volés sont la poule aux œufs d'or des attaquants, car ils permettent d'accéder à des systèmes sensibles, d'injecter des logiciels malveillants et d'exfiltrer des données. Les CASB peuvent empêcher le exploitation d'identifiants volés grâce à la détection de comportements anormaux qui alerte lorsqu’une activité inhabituelle a lieu. Une telle activité pourrait signifier que des données sont volées au sein de l'entreprise. Les fonctionnalités supplémentaires utilisées par les CASB pour empêcher l'exfiltration de données comprennent l'analyse statique et dynamique des logiciels malveillants, l'analyse des menaces, le contrôle de la sécurité de l'accès au cloud pour empêcher toute utilisation non autorisée et la veille sur les menaces.

Cas d'utilisation du CASB

CASB apporte une réponse en matière de cybersécurité à de multiples cas d’usage, notamment la gouvernance, la sécurité des données et la conformité. En tirant parti d’une plateforme CASB, les entreprises peuvent améliorer considérablement leur sécurité tout en bénéficiant des avantages du cloud. Voici les cinq principaux cas d’utilisation dans lesquels les CASB peuvent aider les acteurs de la sécurité de l’organisation.

1. Gouvernance de l'utilisation du cloud

Les CASB permettent au département informatique de gérer l'utilisation du cloud en offrant une visibilité sur l'utilisation du cloud (voir ci-dessus). Le service informatique peut voir comment le cloud est utilisé, les appareils des employés, leur emplacement et les risques potentiels. Cette visibilité permet au service informatique de gérer la manière dont le cloud est utilisé et de créer des politiques granulaires qui prennent en compte les identités des utilisateurs, les services utilisés, les types d'activités, les données consommées et les applications utilisées. Les politiques peuvent déterminer les actions que l'utilisateur peut entreprendre en fonction du niveau de risque du service.

Cette gouvernance permet aux entreprises de rester agiles et de continuer à travailler puisque l'informatique ne bloque pas des services entiers, mais restreint plutôt les activités qui créent des risques de manière contextuelle. Il permet également de bloquer l’utilisation du Shadow IT, afin de réduire le risque de candidatures non autorisées. De plus, cette gouvernance peut contribuer à optimiser l’utilisation du cloud dans l’entreprise.

2. Sécuriser les données et prévenir leur perte

Les CASB protègent les données sensibles en les chiffrant, en intégrant la tokenisation ou en empêchant leur partage avec des utilisateurs non autorisés ou leur téléchargement en externe. Pour appliquer cela, les fichiers et les e-mails sont analysés et surveillés en temps réel. Toute violation de la politique est alertée et bloquée avant que les données exposées ne quittent les locaux. Une telle protection repose sur des capacités DLP, qui sont étendues à tous les services et applications cloud, autorisés ou non, et à tous les types d'appareils.

3. Protection contre les menaces

Les organisations utilisent les CASB afin de se protéger contre les menaces associées au cloud, notamment les logiciels malveillants, le phishing et les ransomwares. Les CASB peuvent détecter ces types de menaces en analysant et en surveillant les données qui circulent vers les utilisateurs et en bloquant les activités malveillantes et suspectes qui peuvent survenir.

4. Conformité

Les capacités de surveillance et d’application des politiques du CASB lui permettent d’identifier les zones à risque et de bloquer les menaces qui empêcheraient le respect des réglementations et normes de conformité. Lorsque les CASB analysent des fichiers et des documents, ils peuvent identifier si les données sont conformes aux réglementations ou si elles les violent.

5. Analyse du comportement des utilisateurs

Les CASB offrent une visibilité sur l’utilisation du cloud par les employés. Cela permet une analyse plus avancée du comportement des utilisateurs, y compris des informations sur les appareils, les emplacements et les actions. Une telle analyse du comportement des utilisateurs peut également être utilisée pour détecter des menaces : si un comportement anormal est détecté, cela pourrait signifier qu'un attaquant viole l'environnement.

Le rôle du CASB dans la sécurité de l'entreprise

Les CASB sont un élément de sécurité clé des entreprises modernes. Aujourd’hui, les entreprises doivent migrer vers le cloud si elles souhaitent rester compétitives. Alors que certains secteurs cloudifient leur infrastructure et leurs plates-formes ou introduisent l'utilisation d'applications SaaS plus rapidement que d'autres, ce n'est qu'une question de temps avant que la plupart des organisations n'utilisent le cloud dans une certaine mesure. Cependant, le cloud comporte un risque pour l'entreprise : les données peuvent être exposées publiquement ou les attaquants peuvent trouver de nouvelles vulnérabilités pour attaquer les systèmes internes. Cela nécessite une nouvelle approche de la sécurité ; Les solutions sur site ne peuvent pas protéger contre les menaces basées sur le cloud.

Les CASB sont un type de cette solution. Les CASB se situent à l’intersection entre l’infrastructure sur site et le cloud. Cette séance permet aux équipes informatiques et de sécurité de l'entreprise d'appliquer des politiques qui surveillent le trafic et empêchent les risques liés au cloud de pénétrer dans l'entreprise. Les CASB empêchent également l’exposition de données sensibles.

Cette protection contre les menaces repose sur l'application de politiques granulaires et contextuelles créées par les équipes informatiques et de sécurité. Par conséquent, dans l’entreprise, les CASB constituent une extension de la sécurité sur site de l’entreprise vers le cloud.

En d’autres termes, les CASB offrent à l’entreprise une visibilité et un contrôle sur le cloud, afin qu’il puisse être utilisé en toute sécurité. Cependant, il est important que les acteurs de la sécurité soient conscients que les CASB ne constituent qu'un type de solution de sécurité cloud et doivent faire partie d'une pile de sécurité complète. Cette pile devrait également inclure des solutions telles que Plateformes de sécurité du navigateur.

La solution LayerX

De nombreuses organisations choisissent les CASB pour sécuriser leurs applications SaaS, car jusqu'à présent, il s'agissait de la seule solution de sécurité conçue pour la sécurité des applications SaaS. Les CASB offrent une visibilité et permettent de configurer des politiques d’activité et de protection des données, y compris un audit complet des traces d’activité.

Cependant, les capacités des CASB dépendent de l'API de l'application. En tant que tel, le niveau de granularité qu’ils offrent varie selon les applications et ils ne peuvent protéger que les applications autorisées, pas celles non autorisées.

En conséquence, de nombreux RSSI ne font pas confiance aux capacités des CASB à protéger leurs données. [lien vers l'enquête sur le navigateur].

LayerX est une solution de sécurité de navigateur spécialement conçue pour protéger les applications, les données et les appareils contre toutes les menaces et risques véhiculés par le Web. LayerX offre une visibilité granulaire sur l'activité Web des employés et leur utilisation du SaaS, tant sur les applications sanctionnées que non sanctionnées. La résolution est également du même niveau. Avec LayerX, les équipes de sécurité et informatiques peuvent détecter toutes les identités et applications fantômes, sécuriser leur utilisation ainsi que les données téléchargées et téléchargées, et obtenir des rapports pour divers besoins de conformité et d'audit.